Japan

サイト内の現在位置

濃厚なサイバーセキュリティ最前線:攻撃手法の解析とAnsibleによる堅牢化の自動化~Hardening Designers Conference 2023~

NECセキュリティブログ2023年6月12日

NECセキュリティ技術センターの郡、竹内、宮崎です。5/18(木)~5/20(金)に開催された「Hardening Designers Conference 2023」  [1]にて、「攻撃手法の解析とAnsibleによる堅牢化の自動化」について講演しましたので、本ブログでも紹介します。

[1]にて、「攻撃手法の解析とAnsibleによる堅牢化の自動化」について講演しましたので、本ブログでも紹介します。

本講演では、私たちが日ごろの業務で気づいた実践的な内容を取り上げています。MITRE ATT&CKの変更点や頻出IDを元に、昨今の攻撃手法の傾向を紐解いた上で、攻撃を受けたときに何が起こったのかを解析するために見るべきログの勘どころ、効果的な解析手法を紹介しました。さらに、それらの視点を踏まえて、攻撃を成功させないための堅牢化をAnsible Playbookを使って自動化する手法について紹介しています。

攻撃を知り、状況を把握し、衞りをかためるHardeningの要素が濃縮された内容になっています。

MITRE ATT&CKから見る攻撃のトレンド

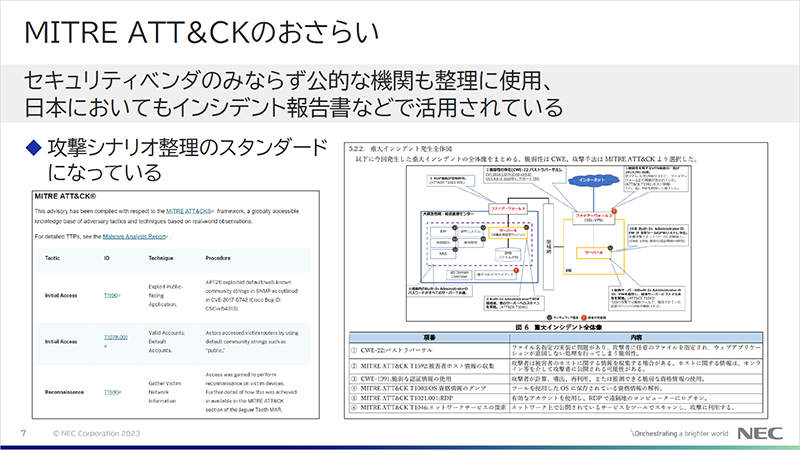

MITRE ATT&CKはここ数年サイバー攻撃手法のナレッジベースとしてスタンダードと言える存在になっており、公的な機関から報告されるレポートにおいても、攻撃シナリオ整理のフォーマットに採用されています。日本においてもインシデント報告書で採用される例が見られるようになっており、サイバーセキュリティを考える上では無視できないフレームワークになったと考えています。

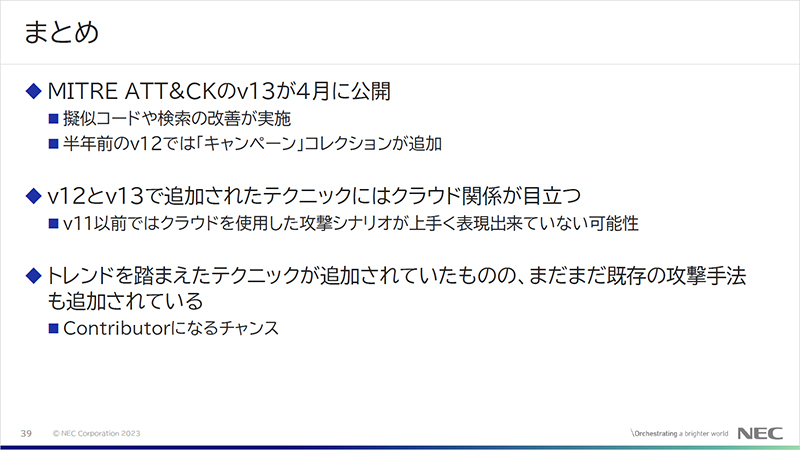

MITRE ATT&CKは半年ごとにメジャーなアップデートが公開されており、テクニックの追加・更新に加えて、いくつかの機能も追加されています。現在の最新は4月に公開されたv13ですが、疑似コードや検索の改善が実施されました。v12では「キャンペーン」コレクションが追加され、より攻撃者グループの整理や帰属に適したフレームワークへの改善が行われています。更新内容の説明は講演資料をご参照ください。

また、最近の追加テクニックを見ると、クラウドや外部リソースに関連したテクニックが目立ちます。これらを使用した攻撃自体は以前より存在するため、過去のバージョンでは上手くシナリオを整理出来なかったのかもしれません。

では、攻撃シナリオの表現や整理が上手く実施できない場合、どうするのがよいのでしょうか。類似したテクニックIDを採用するのも一つの手ですが、オススメは新しいテクニックとして提案することです。詳しくは講演の中で説明していますが、これまでにも多数報告されている手法であっても最近テクニックとして登録された例もあり、攻撃手法に精通した人でなくとも採用される可能性は存在しています。Contributorに興味がある方は是非挑戦してみてください。

インシデント対応から学ぶログ解析テクニック

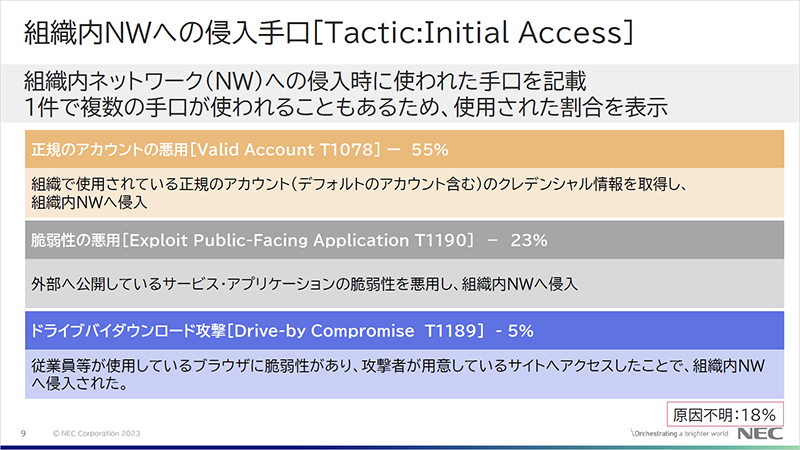

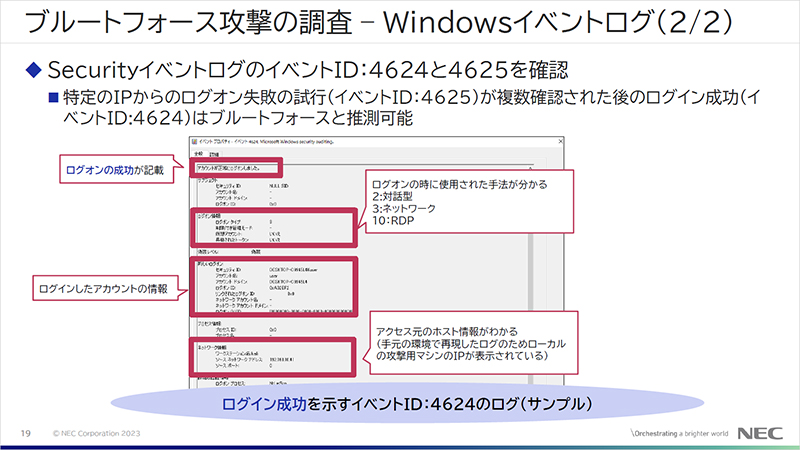

Hardening競技会  [2]、現実のインシデント対応ともに、素早く原因を特定しビジネスの復旧・継続することが重要となります。インシデント対応における調査で重要な点としては、侵入経路そして影響範囲の特定です。侵害が行われたサーバや時間を特定することで、調査する対象の機器や時間帯を絞り込むことが可能となります。また、実際の攻撃でよく確認された手口が攻撃の痕跡として残っていないかを確認していくことで、迅速な解析につながります。

[2]、現実のインシデント対応ともに、素早く原因を特定しビジネスの復旧・継続することが重要となります。インシデント対応における調査で重要な点としては、侵入経路そして影響範囲の特定です。侵害が行われたサーバや時間を特定することで、調査する対象の機器や時間帯を絞り込むことが可能となります。また、実際の攻撃でよく確認された手口が攻撃の痕跡として残っていないかを確認していくことで、迅速な解析につながります。

我々が対応しているインシデントでは、初期侵入の手口として正規のアカウントによる不正ログインや脆弱性の悪用による侵害が多く確認されています。

講演では、そのような正規のアカウントによる不正ログインの調査方法や、その後の侵害範囲の特定につながる、プログラムの実行履歴の調査方法やセキュリティソフトの検知履歴の調査方法を紹介しています。詳細は講演資料をご参照ください。

実際のインシデント対応では、ログの設定不足による取得ログの不足、攻撃者によるシステム時刻による解析妨害、ツールによる見逃し等のトラブルも発生するため、柔軟な対応とセキュア開発を心がけてください。

Ansible Playbookによるログ設定の自動化

Hardening競技会では、競技環境上にあるサーバが侵害されずに安定して稼働し続けるために、競技開始直後はOS・ミドルウェアの設定をよりセキュアになるようカスタマイズしていると思います。これは、Hardening競技会だけでなく、一般的なシステム構築でも同様のことが言えます。

しかし、サーバをセキュアにするためにどのような設定をする必要があるのかの基準が明確でないことがあります。

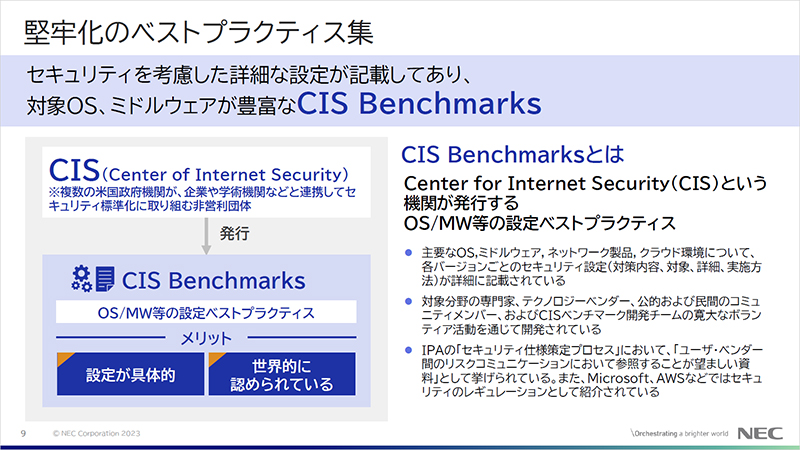

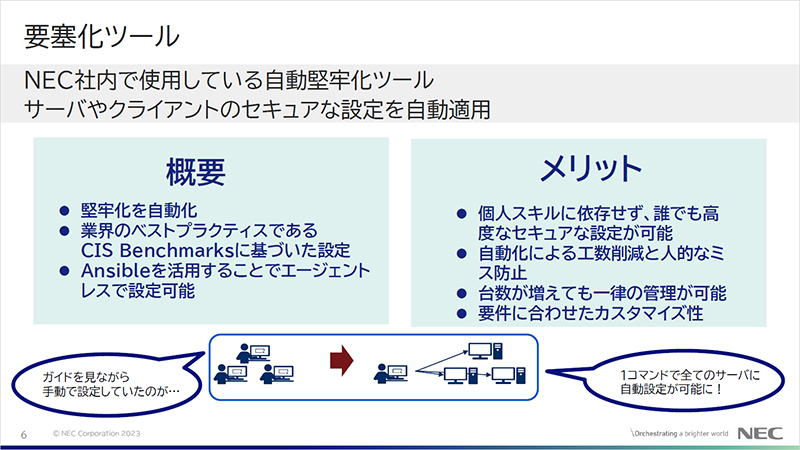

そこで、CIS Benchmarksというベストプラクティスを基準にすることで、これに対応できます。CIS Benchmarksのベストプラクティスに従うことで、MITRE ATT&CKの最新の攻撃手法の影響を緩和できたり、ログの設定をよりインシデント対応の観点で有効な内容にできます。

ただし、CIS Benchmarksで示されている推奨設定は多数あるため、設定変更を手作業で行うことは現実的ではありません。そこで、Ansibleを用いることでこれを自動化することを紹介しています。

まとめ

今回のブログでは、Hardening Designers Conference 2023でご紹介した内容をお届けしました。Hardening競技会で求められる「衛り」の技術の重要な要素である、攻撃者の手順を知り、何が起きたかを把握する。そしてその環境を適確に構築する。という三点にフォーカスしてみました。当然、これらの要素はHardening競技会だけでなく、日常的な環境でも重要な要素ということができます。

本ブログが皆様の環境の堅牢化に少しでもお役に立てば幸いです。

参考情報

- [1]Hardening Designers Conference 2023

https://wasforum.jp/2023/04/hardening-designers-conference-2023-generatives/

https://wasforum.jp/2023/04/hardening-designers-conference-2023-generatives/ - [2]Hardening競技会

https://wasforum.jp/hardening-project/

https://wasforum.jp/hardening-project/

執筆者プロフィール

郡 義弘(こおり よしひろ)

セキュリティ技術センター インテリジェンスグループ

脅威情報の収集や展開、活用法の検討とともに、PSIRTとして脆弱性ハンドリングに従事。CISSP Associate、情報処理安全確保支援士(RISS)、GIAC(GCTI)を保持。

山の上からセキュリティを見守りたい。

執筆者の他の記事を読む

執筆者プロフィール

竹内 俊輝(たけうち としき)

セキュリティ技術センター リスクハンティング・アナリシスグループ

リスクハンティング・アナリシスグループにて脆弱性診断やペネトレーションテストを担当。趣味はマルウェア解析

SEC560メダル保持

情報処理安全確保支援士(登録番号014728号)

GIAC GPEN

執筆者の他の記事を読む

執筆者プロフィール

宮崎 駿(みやざき しゅん)

セキュリティ技術センター セキュリティ実装技術チーム

社内のセキュア開発推進・自動化に従事。

システムを堅牢化し“衛る”実践力を競う「Hardening II SecurEach」グランプリ。

「Hardening II SU」 MVV(Most Valuable vendor)賞受賞。

CISSP Associate、情報処理安全確保支援士(RISS)を保持。

執筆者の他の記事を読む

アクセスランキング

講演資料:MITRE ATT&CKから見る攻撃のトレンド

講演資料:MITRE ATT&CKから見る攻撃のトレンド