Japan

サイト内の現在位置

二重脅迫ランサムウェア攻撃の増加について

NECセキュリティブログ2020年7月31日

NECセキュリティ技術センターの郡です。2019年より、ランサムウェア攻撃者はファイルの暗号化のみならず、窃取したファイルの公開を示唆することで被害者を二重に脅迫する攻撃を開始しました。IPAによる情報セキュリティ10大脅威 2020でも二重脅迫の手法が触れられていましたが  [1]、日本国内でもこのような手法の報道が見られるようになったことから、注意喚起の意味も含めて簡単に概要をまとめようと思います。

[1]、日本国内でもこのような手法の報道が見られるようになったことから、注意喚起の意味も含めて簡単に概要をまとめようと思います。

暗号化+公開による二重の脅迫

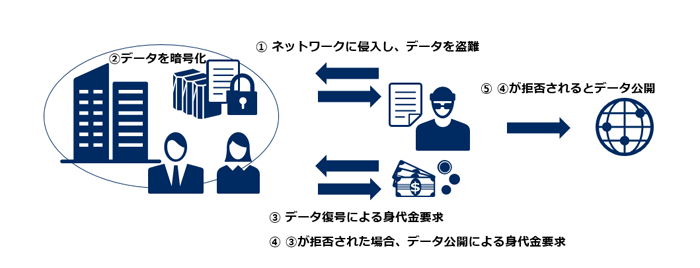

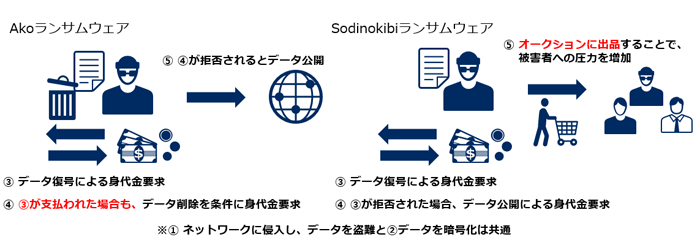

既に広く知られるランサムウェア攻撃ですが( T1486:Data Encrypted for Impact)、ファイルの暗号化による身代金の要求に加えて、暗号化前に窃取したファイルを公開すると脅迫して身代金の要求を行う手法が昨年末より登場しました。ファイルの暗号化による脅迫を拒否された後に、2段目の脅迫として被害者に金銭支払いの更なる圧力を加えるのが目的と考えられます。データの公開で攻撃者に金銭的な利益は発生しませんが、被害組織への圧力増加は無視出来ません。

T1486:Data Encrypted for Impact)、ファイルの暗号化による身代金の要求に加えて、暗号化前に窃取したファイルを公開すると脅迫して身代金の要求を行う手法が昨年末より登場しました。ファイルの暗号化による脅迫を拒否された後に、2段目の脅迫として被害者に金銭支払いの更なる圧力を加えるのが目的と考えられます。データの公開で攻撃者に金銭的な利益は発生しませんが、被害組織への圧力増加は無視出来ません。

これまでも「Emotet」→「TrickBot」→「Ryuk」( S0446:Ryuk)攻撃のような、多段のマルウェア展開による情報窃取+暗号化の手法は従来から観測されていましたが、この際盗んだ情報を身代金の要求に利用する手法はこれまであまり確認されていませんでした。

S0446:Ryuk)攻撃のような、多段のマルウェア展開による情報窃取+暗号化の手法は従来から観測されていましたが、この際盗んだ情報を身代金の要求に利用する手法はこれまであまり確認されていませんでした。

暗号化と公開による二重の脅迫手法の注目のきっかけは「Maze」( S0449:MAZE)と呼ばれているランサムウェアで、2019年11月にAllied Universalを攻撃した際に情報の公開による脅迫を行いました

S0449:MAZE)と呼ばれているランサムウェアで、2019年11月にAllied Universalを攻撃した際に情報の公開による脅迫を行いました  [2]。脅迫の際、ファイルを入手した証拠として一部を公開しています。

[2]。脅迫の際、ファイルを入手した証拠として一部を公開しています。

「Maze」ランサムウェアはその後もこのような公開脅迫攻撃を続けており、複数の企業が被害を受けています。以下は公式に声明が発表されたものから一部抜粋しています。

なお、ランサムウェアによる暗号化には失敗したものの、潜伏時に窃取したデータを脅迫の上公開した事例が過去に存在しています  [7]。

[7]。

二重脅迫を採用するランサムウェア攻撃者

「Maze」ランサムウェアによるこの二重脅迫は、注目を集めるとともに他のランサムウェア攻撃者も採用し始めました。「Sodinokibi」、「Clop」、などこれまでよく知られていたランサムウェアが二重脅迫を開始、「Snake」「Ragnar Locker」(S0481:  Ragnar Locker)などの新種のランサムウェアも登場時から二重脅迫を採用するなど、10以上の攻撃者が本手法を採用しており、現在ランサムウェアの主要な脅迫手法の一つとなりつつあります。

Ragnar Locker)などの新種のランサムウェアも登場時から二重脅迫を採用するなど、10以上の攻撃者が本手法を採用しており、現在ランサムウェアの主要な脅迫手法の一つとなりつつあります。

何故このようにランサムウェアは次々と二重脅迫を開始したのでしょうか。ヒントとなる数字がSophos社の発行したランサムウェアに関するレポート「The state of ransomware 2020」にあります  [8]。

[8]。

このレポートは、26ヵ国5000組織のIT担当者にランサムウェアによる被害に関して調査を行ったものです。このレポートによると、ランサムウェアによる攻撃を受け、ファイルを暗号化されてしまった組織の内、身代金を支払ったのは26%とされています。つまり、ランサムウェア攻撃に成功したケースでも、攻撃者は最終的な目標=金銭の獲得に3/4近くが到達できていません。これは、早期の封じこめによる被害範囲の縮小や( M1049: Antivirus/Antimalware)、バックアップの普及(

M1049: Antivirus/Antimalware)、バックアップの普及( M1053:Data Backup)といったランサムウェア対策が徐々にではありますが広がりつつあるためと思われます。(同レポートには攻撃の24%が暗号化開始前に阻止されたとの報告があります。)このため、ファイルの復号だけを餌にするのでなく、より効果的な手法が求められていたと考えられます。

M1053:Data Backup)といったランサムウェア対策が徐々にではありますが広がりつつあるためと思われます。(同レポートには攻撃の24%が暗号化開始前に阻止されたとの報告があります。)このため、ファイルの復号だけを餌にするのでなく、より効果的な手法が求められていたと考えられます。

ただし、すべてのランサムウェア攻撃者が自前で公開用サイトを用意できる訳ではありません。このため、一部の攻撃者は他のランサムウェア攻撃者が用意した公開用サイトに相乗りするといった、複数の攻撃者の協力体制も一部では見られます。

二重脅迫手法を採用し、公開用サイトを作成しているランサムウェアのリストはBleepingComputerによってまとめられています  [9]。

[9]。

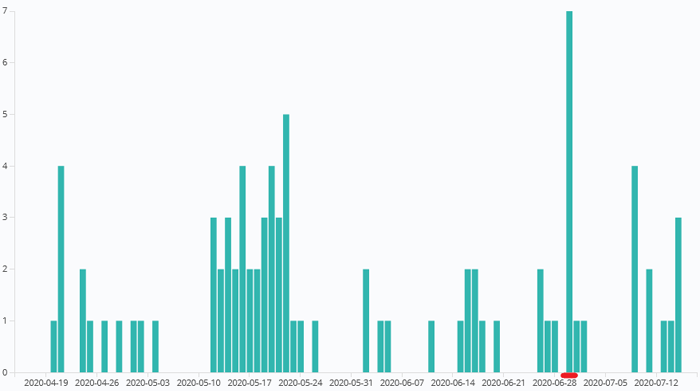

この情報を参考に、3月19日のセキュリティブログ「Cyber Threat Intelligenceの活用」で紹介させていただいたCTAのデータから、二重脅迫を行っており、公開用サイトを作成しているランサムウェアの活動直近3ヶ月をいくつか見てみます。

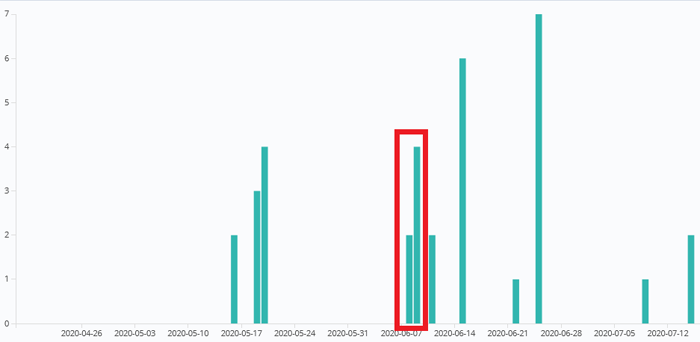

まず、国内での報道もあった「Snake」を検索します。これは「Ekans」の結果も含みます。横軸は検体がCTAに登録された日付、縦軸は検体数です。国内自動車メーカーが攻撃を受け、システムに障害が発生したと報道された日付である6/8,9前後を含め、複数の活動が見られます。

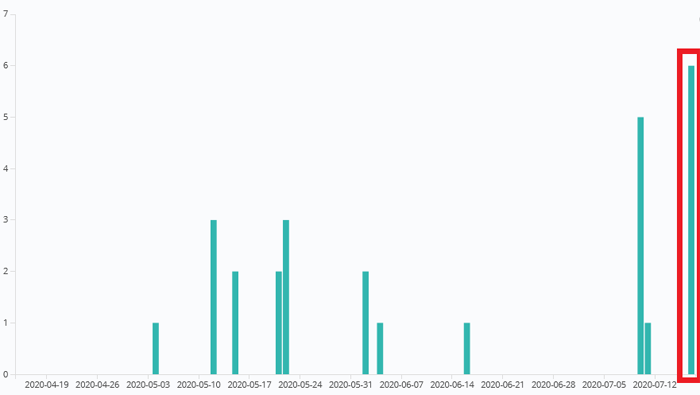

「Maze」を検索した場合、国内企業の被害報道があった7/17に複数の検体を確認しました。(グラフの一番右)

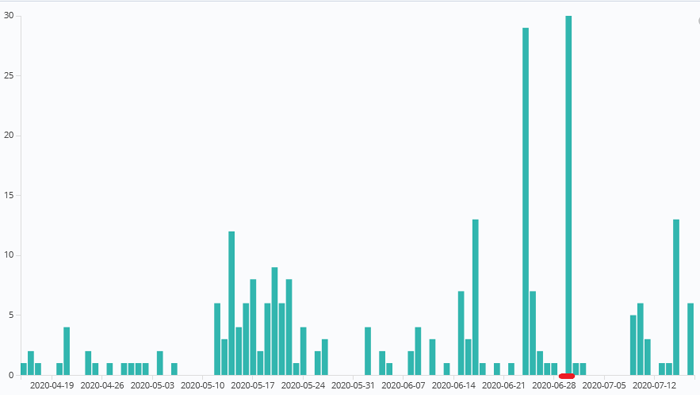

次に、リストにまとめられた二重脅迫を行っているランサムウェア全体を見てみます。かなりの高頻度で活動を行っているようです。(このグラフのみ縦軸のスケールが変わっているので注意。)

この中でも「Sodinokibi」の活動が活発で、多数の検体が報告された6/30だけでなく(赤下線)、継続的に攻撃を行っていることが分かります。なお、6/30には「Sodinokibi」の検体が30以上登録されていますが、グラフサイズの都合上省略しています。

また、二重脅迫手法の亜種のような存在として、以下のような手法が登場しました。

いずれも金銭獲得可能性を増加させるための手段です。

日本企業海外拠点に関わるインシデント

日本企業の海外子会社や現地法人といった本社からは切り離された事業所で、二重脅迫を行うランサムウェアによる被害が複数報道されています。

ランサムウェアに限らず、日本企業を攻撃する際に、海外拠点を侵入口とするインシデントが複数報告されています。本社等の堅牢な中央ネットワークは直接狙わず、海外拠点等のセキュリティ対策が追い付いていない地点を経由する標的型攻撃は今後も散見されると予想されます。

ランサムウェア対策の変遷

ランサムウェアによる攻撃はファイル暗号化の部分が注目されがちですが、暗号化はデータ流出を伴うネットワーク侵害の内、あくまで一部分であるという認識での対策が必要となります。ランサムウェア攻撃者は弱いパスワードを使用するRDPや、脆弱なバージョンで使用されているVPNを狙うケースが多く( T1133: External Remote Services)、まずはこのような基本的なセキュリティを見直すことから始めるべきです。

T1133: External Remote Services)、まずはこのような基本的なセキュリティを見直すことから始めるべきです。

また二重脅迫を伴う攻撃の留意点として、被害組織の名前を攻撃者が公開サイトに掲載してしまうことにも注意が必要です。インシデント発生時における対外発表はレピュテーションリスクをコントロールする上での重要な一面ですが、組織の望まないタイミングでの公開により、インシデント対応計画に修正を加える必要が発生するかもしれません。何れにせよ、公開による脅迫も加味したインシデント対応計画を考慮することになります。

一方、「Maze」ランサムウェアの被害事例で取り上げた企業のように、公開用サイトのホスティング企業に対して取り下げを要求するといった、法律面での対策の有効性も検討するべきかもしれません。この場合はセキュリティ技術者だけでなく、法務担当者との連携も必要です。

おわりに

昨年11月より注目され始めたランサムウェアによる二重脅迫ですが、日本企業の被害の報告によって、日本国内における報道も増えてきています。新型コロナウイルス感染症Covid-19の影響によりテレワークが拡大している現在、同様のインシデントが続く可能性は低くはありません。今年に入ってからRDPの利用が増加しているというShodanの報告がありましたが  [15]、その後もRDPは増加を続けています。5月の時点で約450万検出[16]、7月もそこから20万件以上検出数が増加しています [17]。攻撃者がこの機会を見逃すとは思えません。

[15]、その後もRDPは増加を続けています。5月の時点で約450万検出[16]、7月もそこから20万件以上検出数が増加しています [17]。攻撃者がこの機会を見逃すとは思えません。

ただ、ランサムウェア攻撃者が必要とする能力やリソースが我々の対策向上に伴って増加しているのも事実です。これによって攻撃者も持つ者と持たざる者に分かれていくと考えられます。つまり、豊富な資金の獲得でより攻撃能力を増大させる攻撃者と、そのインフラに頼るしかない攻撃者という構図がより顕著になっていくと思われます。

参考資料

- [1]

- [2]

- [3]

- [4]

- [5]

- [6]

- [7]

- [8]

- [9]

- [10]

- [11]

- [12]

- [13]

- [14]

- [15]

- [16]https://www.shodan.io/report/nbFJ8HTE

- [17]https://www.shodan.io/report/o8TMy23u

執筆者プロフィール

郡 義弘(こおり よしひろ)

セキュリティ技術センター インテリジェンスチーム

脅威情報の収集や展開、活用法の検討とともに、PSIRTとして脆弱性ハンドリングに従事。

山の上からセキュリティを見守りたい。

執筆者の他の記事を読む

アクセスランキング