Japan

サイト内の現在位置

ATT&CK con とATT&CKフレームワークの変化

NECセキュリティブログ2020年10月30日

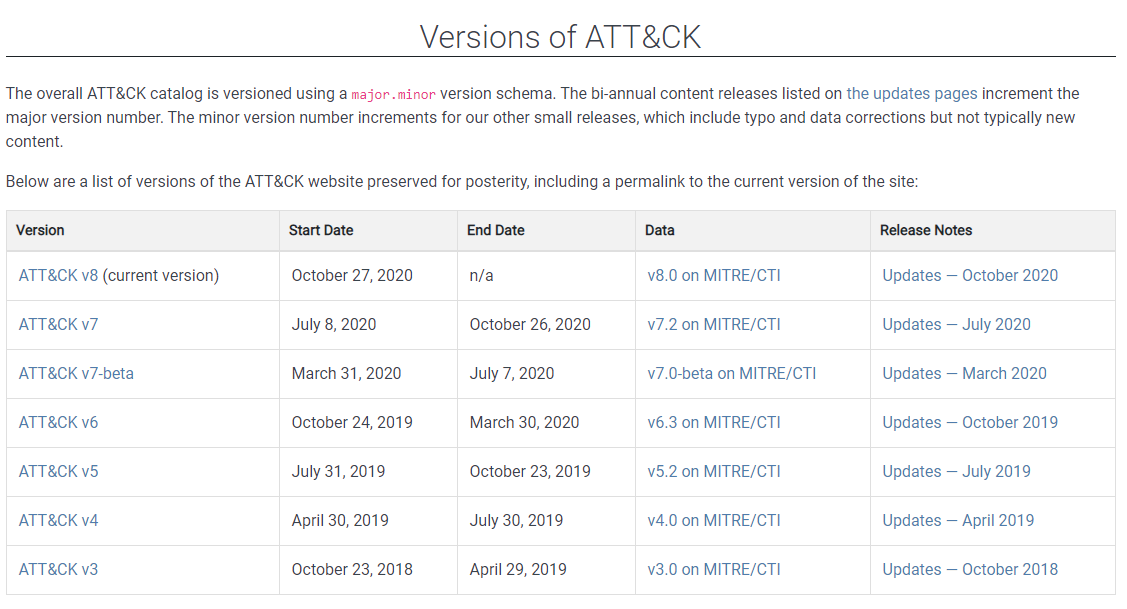

NECセキュリティ技術センターの郡です。2020年10月、ATT&CK conが開催されました。ATT&CK con は、MITRE ATT&CKフレームワークを主題とするアニュアルカンファレンスです。今年度は開催形態が変更となり、一度の分量を減らして複数回に分けての開催となりました。MITRE ATT&CKフレームワークに関わる複数のセッションが行われており、活用事例や今後の更新予定が紹介されています。今回はこれらのセッションをいくつか紹介することに加えて、複数存在するATT&CKフレームワークや、先日行われたばかりのv8の更新内容を簡単に紹介しようと思います。

ATT&CK con

ATT&CK conは2018年より開催されているMITRE ATT&CKフレームワークを主題とするアニュアルカンファレンスで、現在フレームワークが提供する機能や更新の予定、活用事例などが紹介されます。2018年と2019年の開催内容はビデオやスライドが公開されており、ATT&CKのページから参照できます  [1]。

[1]。

2020年は開催形態が変わり、2020年10月、11月、12月、2021年1月の複数回かつ一度のセッション数が4~6となりました  [2]。一度のセッション数が減っているので、手軽に参加しやすくなっていますが、残念ながら日本時間だと深夜のため、後ほど公開されるビデオやスライドを待つのがオススメです。今回は10月開催分のセッションと、現在公開されているATT&CKフレームワークの変化を混じえた視点でいくつか紹介させていただきます。

[2]。一度のセッション数が減っているので、手軽に参加しやすくなっていますが、残念ながら日本時間だと深夜のため、後ほど公開されるビデオやスライドを待つのがオススメです。今回は10月開催分のセッションと、現在公開されているATT&CKフレームワークの変化を混じえた視点でいくつか紹介させていただきます。

サブテクニックの追加と変換、ID分類

Brain Donohue氏による「Starting over with sub-techniques Lessons learned re-mapping detection analytics」では、ATT&CK v7によるサブテクニックの追加とそれに伴うIDの再マッピング、そもそもIDを付与する際に発生する問題が取り上げられ、これらの問題の解決のヒントが語られています。

ATT&CKフレームワークは改良と更新が積極的に行われており、2020年7月にv7がリリースされました。V7ではサブテクニックIDの追加と内容の大幅な刷新が行われ、これまでのテクニックIDの変換が必要となりました。変換に関しては過去のNECセキュリティブログ[3]やBrain Donohue氏のブログ記事もご参照ください [4]。サブテクニックへの変換において大事な点は、その変換が本当に正しいのかを確認する必要があるという点です。セッションでは一例として、変換後にレビューを行ったところMasquerading(T1036)の多くが正しくはProcess Injection(T1055)であったことが判明したと述べられていました。このようにv7への再マッピングはアナリストによるレビューが欠かせません。

[4]。サブテクニックへの変換において大事な点は、その変換が本当に正しいのかを確認する必要があるという点です。セッションでは一例として、変換後にレビューを行ったところMasquerading(T1036)の多くが正しくはProcess Injection(T1055)であったことが判明したと述べられていました。このようにv7への再マッピングはアナリストによるレビューが欠かせません。

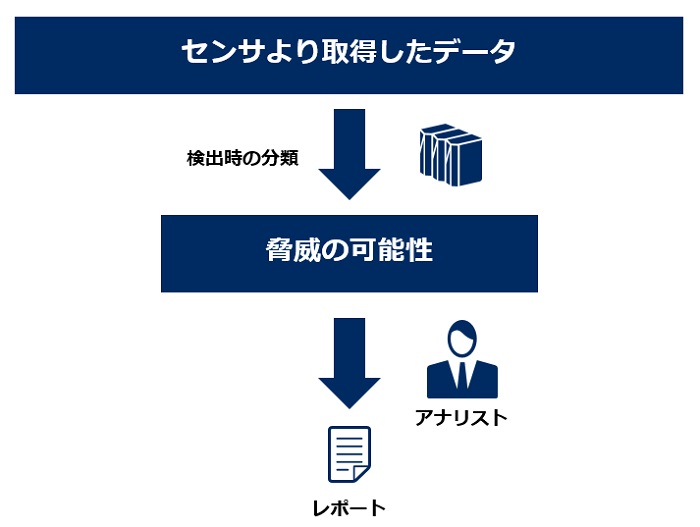

では、新規にIDを分類する場合はどうでしょうか。ここでは二通りの手法が紹介されています。機械的に行う方法と、アナリストによって行わる方法です。機械的な分類の利点はスケーラビリティに優れていることで、センサによって検知された大量の情報を瞬時に処理できます。テクニックには機械的な判定を行いやすいIDが複数存在しており(例えばScheduled Task/Job: Cron(T1053.003))、分類の手助けとなります。一方、機械的な判定はニュアンスを考慮すること難しく、この点ではアナリストによる分類が勝ります。どちらか片方のみでID分類を行っているケースは少なく、両方を組み合わせている下図のようなケースが一般的でしょう。

アナリストによる分類にも考慮すべき点が存在しています。個人で行うか、チームで行うかという観点です。個人でID分類を行う場合、分類結果に一貫性を持たせることが出来ますが、スケジュールコストが大きくなりがちです。チームによる分類はスケジュールコストを削減しますが、一貫性が損なわれる可能性を無視できません。これらを解決するヒントが、分類ガイドラインの用意とレビューチームによるチェックです。これらの存在によって一貫性をある程度維持しつつ、ノイズの削減が期待できます。セッションで述べられた「It's an art, not a science」はまさにID分類作業を表した一言だと思います。

PRE-ATT&CKの統合と教育での利用、IDの不足

PRE-ATT&CKは侵害前の偵察など攻撃の準備段階を理解するためのフレームワークです。ATT&CKが具体的な技術詳細を記載していることと比較すると、PRE-ATT&CKはそこまで包括的な記載はありません。攻撃者の事前行動はそもそも検知が難しかったり、ポリシーレベルでの防御になる場合も多いからです。ただし、このフレームワークを用いて標的型攻撃における偵察行動を理解すれば、攻撃をシャットアウト出来る可能性が高まります。

また、PRE-ATT&CKはATT&CK Enterpriseへの統合が予告されていましたが、先日のv8へのアップデートで統合が実施されました。これにより、現バージョンからPREはEnterpriseの一部となり、「Reconnaissance」「Resource Development」という新たな戦術 (Tactics) に置き換わっています。なお、v7におけるPREのマトリックスは現在も参照可能です。

テンプル大学のAunshul Rege氏とRachel Bleiman氏の発表「Using MITRE PRE-ATT&CK and ATT&CK in Cybercrime Education and Research」は、彼女たちが行っている研究、社会学的な攻撃者へのアプローチに関するものです。この研究の概要はラボのホームページで公開されており、ここには公開情報から作成された700以上の豊富なランサムウェアインシデントの構成情報が存在しています。情報には標的組織の名前、攻撃年と日付、使用されたランサムウェア(MITRE ATT&CKフレームワークによる分類)、身代金の金額、情報源、関連するインシデントなどが記載されています [5]。

[5]。

拡大する

拡大するセッションでは、このデータセットを使用したマッピングの訓練や、緩和策の考案を脅威インテリジェンス教育として行った事例が紹介されました。また、ATT&CKフレームワークにこのデータセットをマッピングした結果、Initial Accessの50%はPhishing: Spearphishing Attachment (T1566.001)とPhishing: Spearphishing Link (T1566.002)であったことや、主要なランサムウェアのいくつかはIDが設定されていないことが指摘されました。

このように、ATT&CKには現時点ではIDが振られていないマルウェアや攻撃者グループも存在しており、テクニックIDとあわせて順次追加や変更が行われています。このため、更新情報を常にチェックする必要があります  [6]。先日行われたアップデートでは前述の通りPREが統合されるなど、マトリックス構成自体にも大きな変更が発生しています。

[6]。先日行われたアップデートでは前述の通りPREが統合されるなど、マトリックス構成自体にも大きな変更が発生しています。

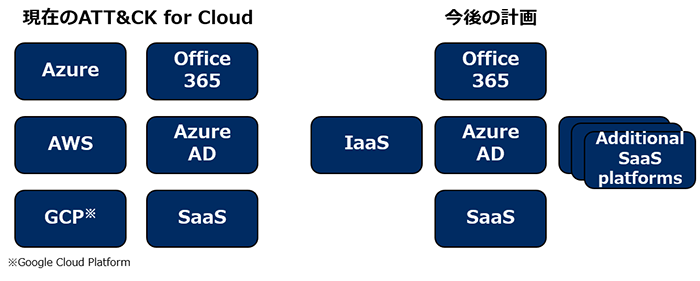

ATT&CK for Cloud

おわりに

ATT&CKフレームワークを使用した攻撃の整理は、アメリカCISAやオーストラリアACSCなどの公的機関でも利用されており、攻撃手法の整理と理解における共通言語として一定の支持を受けていると言えます。セキュリティベンダが発行するレポートや解説記事にも登場することが多くなっており、今後も様々な場面で登場するでしょう。

v8におけるネットワークインフラストラクチャに対応したATT&CK Networkマトリックスの追加や、ATT&CKをベースとして一部のテクニックを共有するMITRE Adversarial ML Threat Matrixが登場するなど、ATT&CKフレームワークがカバーする範囲も拡大を続けています。

また、MITRE社はATT&CKフレームワークの改善に向けた取り組みとして、フィードバックを常に募集しています。フィードバックや新規テクニックの提案などはContributeページにまとめられているため、誰でも参加可能となっています  [9]。

[9]。

参考文献

- [1]

- [2]

- [3]

- [4]

- [5]

- [6]

- [7]

- [8]

- [9]

執筆者プロフィール

郡 義弘(こおり よしひろ)

セキュリティ技術センター インテリジェンスチーム

脅威情報の収集や展開、活用法の検討とともに、PSIRTとして脆弱性ハンドリングに従事。CISSP Associateを保持。

山の上からセキュリティを見守りたい。

執筆者の他の記事を読む

アクセスランキング