Japan

サイト内の現在位置

NIC二枚挿しによるネットワーク分割はなぜ危ないのか:NIST SP800-82より考察

NECセキュリティブログThe Reasons Why Dual NIC is Risky: Consideration from NIST SP800-82はじめに

NECサイバーセキュリティ戦略本部セキュリティ技術センターの日下部です。

エンジニアの方にとって、システムのネットワーク構成を設計する機会は多々あるかと思います。

ネットワーク構成を検討する際、機器の役割や設置場所によって異なるネットワークアドレスを付与するネットワーク分割を実施することになります。ネットワーク分割の方法はファイアウォールやルータといった装置での分割の他に、サーバやPCに二枚のNIC(Network Interface Card)を使用してネットワークを分割するいわゆる”NIC二枚挿し”という方法もあります。しかし、この方法はセキュリティ上推奨しないという考え方があります。

本記事では、セキュアな産業制御システム(ICS : Industrial Control System)を構築するためのガイドであるNIST SP800-82を参考にNIC二枚挿しによるネットワーク分割がセキュリティ上なぜ危ないのか考察してみたいと思います。

NIST SP800-82におけるネットワーク分割

NIST SP800-82> [1]は、セキュアなICSを構築するためのガイドです。このガイドの「5 ICS Security Architecture」において、企業側のネットワークと制御側(ICS側)のネットワークを分割する方法を紹介しています。企業側のネットワークと制御側のネットワークでは流れるネットワークトラフィックの性質が異なるため、片方のネットワークで障害が発生した場合でも、もう片方のネットワークに影響を与えないようにするため分割すべきとしています。また、この2つのネットワーク間の接続は、必要最小限にすべきとしています。制御側のネットワークではセンサやアクチュエータなどの物理的に作用する制御機器を扱っているため、企業側のネットワークで発生したマルウェア感染などのセキュリティインシデントが制御側に広まった場合に制御機器を通して現実空間に被害が及ぶからです。

[1]は、セキュアなICSを構築するためのガイドです。このガイドの「5 ICS Security Architecture」において、企業側のネットワークと制御側(ICS側)のネットワークを分割する方法を紹介しています。企業側のネットワークと制御側のネットワークでは流れるネットワークトラフィックの性質が異なるため、片方のネットワークで障害が発生した場合でも、もう片方のネットワークに影響を与えないようにするため分割すべきとしています。また、この2つのネットワーク間の接続は、必要最小限にすべきとしています。制御側のネットワークではセンサやアクチュエータなどの物理的に作用する制御機器を扱っているため、企業側のネットワークで発生したマルウェア感染などのセキュリティインシデントが制御側に広まった場合に制御機器を通して現実空間に被害が及ぶからです。

企業側と制御側のネットワーク接続を最小限にするためには、2つのネットワーク間で必要な通信のみを通すなど、ネットワークをどのように接続し、分割するかを検討する必要があります。なお、NIST SP800-82はICSのセキュリティについて述べたガイドですが、一般的な情報システムにおいても例えばIoTの普及によって現実空間に影響を与える割合が大きくなってきているため、ネットワーク分割の考え方は重要となります。

企業ネットワークと制御ネットワークの分割方法として、NIST SP800-82では下記のような方法を紹介しています。

数字が大きくなるほどセキュリティレベルは高くなりますが、コストも高くなります。

-

デュアルホームドコンピュータ/デュアルネットワークインターフェースカード

-

ファイアウォール

-

ファイアウォールとルータ

-

DMZを設置したファイアウォール

-

DMZの設置とペアのファイアウォール

1のデュアルホームドコンピュータ/デュアルネットワークインターフェースカードは、サーバやPCに二枚のNICを使用して分割するNIC二枚挿しのことです。この方法ではサーバやPCに適切なセキュリティ対策が施されていない場合、ネットワークトラフィックを別のネットワークに通過させてしまうため、ネットワーク分割に使用すべきではないとしています。

上記のようにNIST SP800-82ではネットワークトラフィックの通過を脅威として挙げていますが、他に考えられる脅威を考察してみます。

NIC二枚挿しによる脅威

以下ではNIST SP800-82の例に従い、分割された2つのネットワークをそれぞれ企業ネットワーク、制御ネットワークとしています。

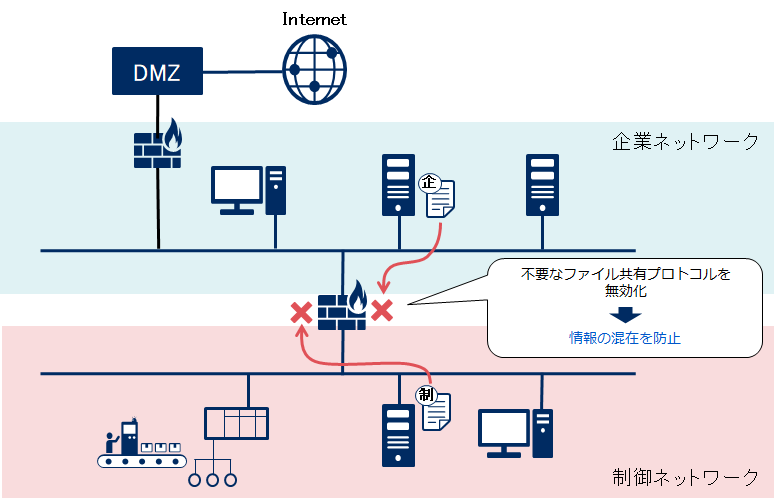

①ファイル共有による情報混在

サーバやPCはファイルを保存する機能を持ち、ネットワークを通じて他のサーバやPCとファイルを共有することができます。NIC二枚挿しによってネットワーク分割を実施している場合、企業ネットワークと制御ネットワークの両方と直接ファイル共有ができることになります。したがって、企業ネットワーク側のサーバやPCに格納されているファイルを制御ネットワーク側のサーバやPCへ、あるいはその逆を容易に行うことができ、それぞれのネットワークに格納されているファイルが混在する可能性があります。別々のネットワークに存在するファイルが混在することは、情報管理の観点から好ましくない状況になります。たとえ運用ルールでファイルの移動を制限するような規則を設けたとしても、業務経験が浅い、あるいは運用ルールを把握していない従業員によりファイルの混在が引き起こされる可能性があります。

異なるネットワークのファイルの混在を防ぐためには、NIC二枚挿しのサーバやPCによるネットワーク分割でなく、ファイアウォール等のネットワーク機器によるネットワーク分割が必要です。ネットワーク機器は一般的にファイル共有を行う機能を備えていないため、ネットワーク機器を直接操作することによるファイル移動は行えません。また、ファイアウォールによるアクセスコントロールを設定することで、Windowsで使用されるファイル共有プロトコルであるSMB(Server Message Block)の無効化や、ファイル共有できるサーバやPCの絞り込みを行うことができます。

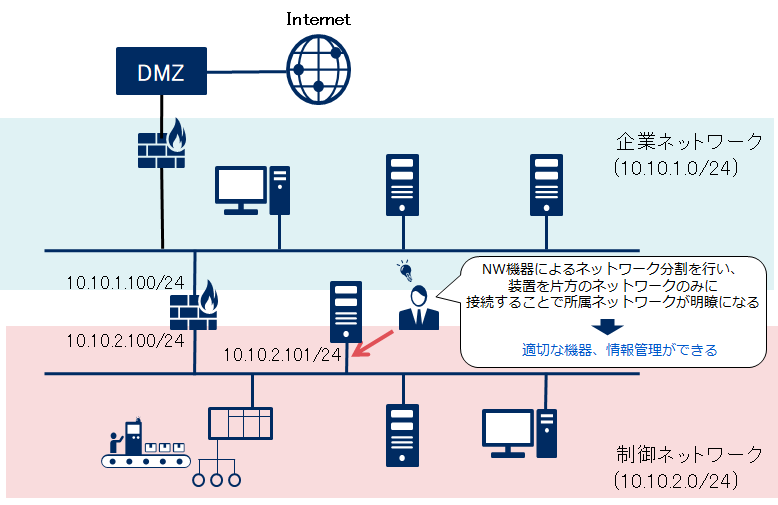

②所属ネットワークの不明確化

サーバやPCがどこのネットワークに所属しているかの区別は、通常NICに割り当てられたIPアドレスによって判断されます。しかしNIC二枚挿しによってネットワーク分割を行っているサーバやPCでは、企業ネットワーク側と制御ネットワーク側のどちらに所属しているか、明確な判断がつきにくくなってしまいます。設計書や仕様書などによって、NIC二枚挿しのサーバやPCがどちらのネットワークに所属しているか定義していることもあります。しかし、運用時に設計書や仕様書を都度確認することは少ないと考えられ、サーバやPCの所属ネットワークが不明確になりやすいです。そのため、ファイルやデータをどの所属ネットワークの管理として取り扱えばよいかわからず、①と同じように情報の混在が発生してしまう可能性があります。

サーバやPCの所属するネットワークを明確にするためには、ファイアウォール等のネットワーク機器でのネットワーク分割を行い、NIC二枚挿しでネットワーク分割を実施していたサーバやPCを片側のネットワークのみに接続させます。サーバやPCを片側のネットワークのみに接続させることで所属するネットワークが明確になり、適切な機器・情報管理が行えるようになります。なお、ネットワーク機器はどちらのネットワークに所属するのかという疑問を持たれる方がいると思います。ネットワーク機器は「ネットワークを分割する」、「別のネットワークへの入口・出口」という明確な役割を与えられているため、企業ネットワークと制御ネットワークの両方に所属していても所属ネットワークが不明確になることはないと考えられます。

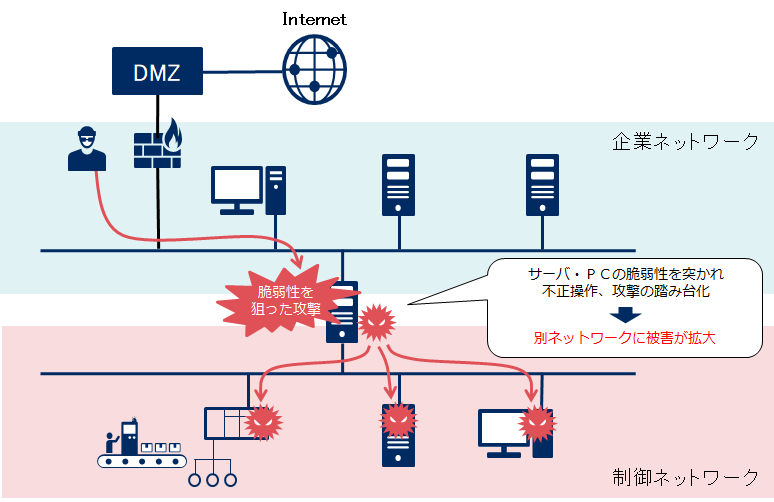

③脆弱性の悪用/踏み台化

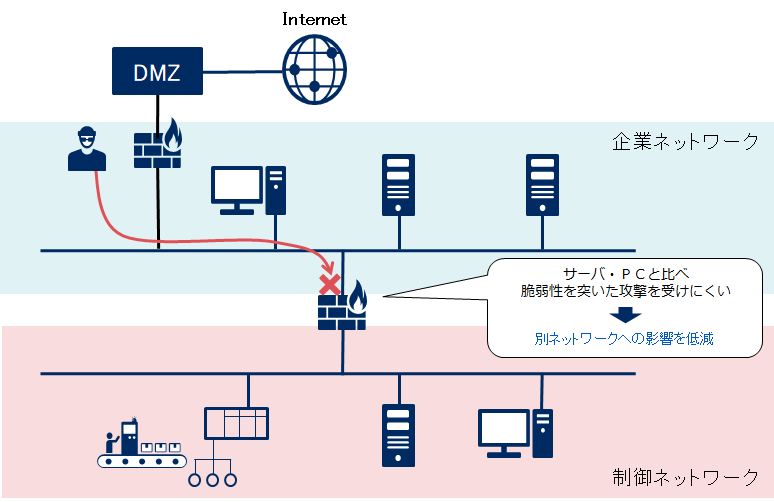

サーバやPCはファイアウォール等のネットワーク機器と比べ、多くの機能・サービスが動作しています。そのため、発見される脆弱性の数も多く、サーバやPC内に搭載された機能・サービスの脆弱性がひとたび発覚すると、攻撃者は執拗に脆弱性を狙って侵入を試みます。侵入に成功し、ネットワーク分割に用いられているサーバやPCが踏み台に利用された場合は、隣接するネットワークに攻撃の被害が及びます。

一般的に、ネットワーク機器の方がサーバやPCに比べて内部で動作する機能・サービスは少ないと言えます。そのため、脆弱性を狙った攻撃の種類は少ないと考えられるでしょう。この観点からもネットワーク分割はファイアウォール等のネットワーク機器で実施するほうがよいといえます。ただし、ネットワーク機器も脆弱性が発見されることはありますので、使用しているネットワーク機器の脆弱性情報の収集は必要です。

まとめ

本記事ではNIC二枚挿しによるネットワーク分割がなぜ危ないのか考察しました。NIC二枚挿しによるネットワーク分割は技術面や運用面で様々なリスクが考えられるため、ネットワーク分割を行う際はNIST SP800-82に記載されたNIC二枚挿し以外の方法を選択するべきでしょう。

インターネットなどに公開されている様々なシステムのネットワーク構成図を見ると、NIC二枚挿しのサーバ・PCによってネットワークが分割されている事例を見かけることがあります。ネットワークの知識がある方であれば「構成図ではNIC二枚挿しによってネットワーク分割されているが、実際にはファイアウォールやルータを使ってネットワークを分割する必要がある」と読み取れるかもしれません。そして、適切なネットワーク機器を使ってネットワークを分割するように構築するでしょう。しかし、業務経験の浅い人であれば、構成図を鵜呑みにしてNIC二枚挿しの方法でネットワークを構築する可能性もあり、注意が必要です。

NIST SP800-82ではセキュアなICSの構築方法を述べていますが、ネットワーク分割の考え方はICSだけに限りません。システムの役割や用途によって適切なネットワーク分割を施すことが重要となります。

参考資料

- [1]NIST SP800-82 Rev.2

https://csrc.nist.gov/publications/detail/sp/800-82/rev-2/final

https://csrc.nist.gov/publications/detail/sp/800-82/rev-2/final

日英対訳版 (JPCERT/CC) https://www.jpcert.or.jp/ics/information02.html

https://www.jpcert.or.jp/ics/information02.html

執筆者プロフィール

日下部 孝太朗(くさかべ こうたろう)

セキュリティ技術センター セキュリティ実装技術チーム

2019年にセキュリティ技術センターに着任し、NECグループが提供するシステムやサービスのセキュア開発支援業務に従事。

IPA産業サイバーセキュリティセンターの中核人材育成プログラム(第二期)を修了。

CISSP、情報処理安全確保支援士(RISS)を保持。

執筆者の他の記事を読む

アクセスランキング