Japan

サイト内の現在位置

クラウドで使えるセキュアなマシンイメージ CIS Hardened Images

NECセキュリティブログ2023年3月17日

CIS Hardened Imagesとは

CIS Hardened ImagesはCIS Benchmarksに基づいて構成されている仮想マシンイメージです。OSやCIS BenchmarksのLevel別にイメージが分かれており、現在、AWS・Azure・GCP・Oracle Cloud Platformでこれらのイメージを利用できます  [3]。

[3]。

また、CIS Hardened Imagesのメリットとして次のようなものが挙げられています。

- CIS Benchmarksに準拠して堅牢化されている

これはそのままですが、マシンがCIS Benchmarksに準拠して設定されていることにより堅牢化されています。 - 設定ミスを防止できる

ユーザが自らマシンをCIS Benchmarksの通りに設定しようとすると、設定ミスしてしまう可能性があります。しかし、CIS Hardened Imagesであれば最初から設定が行われているので、設定ミスの可能性を極力減らすことができます(ユーザのポリシーに依存する設定など、 手動で設定する項目もあるため0ではない)。 - 準拠している証拠が含まれている

CIS Hardened ImagesにはCIS Benchmarksへの準拠状況のレポートと、CIS Benchmarksの推奨値通りの設定になっていない項目について説明したファイル(以降ではまとめて「堅牢化レポート」と言う)が含まれています。そのため、堅牢化レポートを確認することでCIS Benchmarksへの準拠状況をユーザ側でも確認することができます。

CIS Hardened Imagesの内容確認

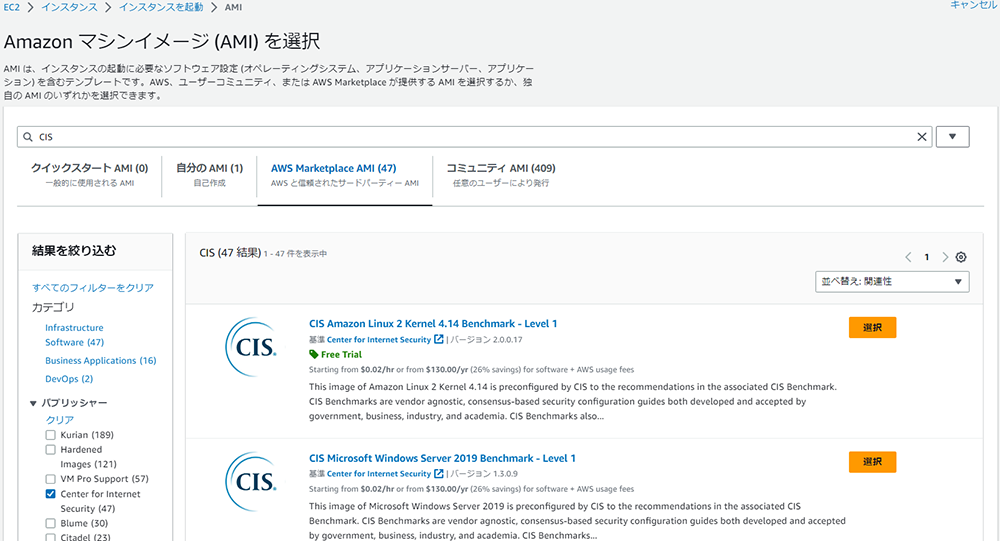

ここでは、実際にAWSでCIS Hardened Imagesを作成し、堅牢化レポートの内容について確認してみます。図1の通り、インスタンスの作成時のAMIの選択でCIS Hardened Imagesを選択してCIS Benchmarksに準拠したインスタンスを作成します。なお、堅牢化レポートの確認に使用した仮想マシンのAMIは「CIS Red Hat Enterprise Linux 8 Benchmark v2.0.0.7 - Level 1」です。無料利用枠のイメージもあります。

堅牢化レポートはLinux系OSの場合は「/home/CIS_Hardened_Reports」、Windows系のOSの場合は「C:\CIS_hardening_Reports」にあります※。

- ※堅牢化レポートのファイルパスはCISの公式webページなどでは公開されていませんでしたが、CISに問い合わせてファイルパスを連絡いただきました。

以降では/home/CIS_Hardened_Reports以下にあったファイルと各ファイルの説明をします。

- basevm.txt

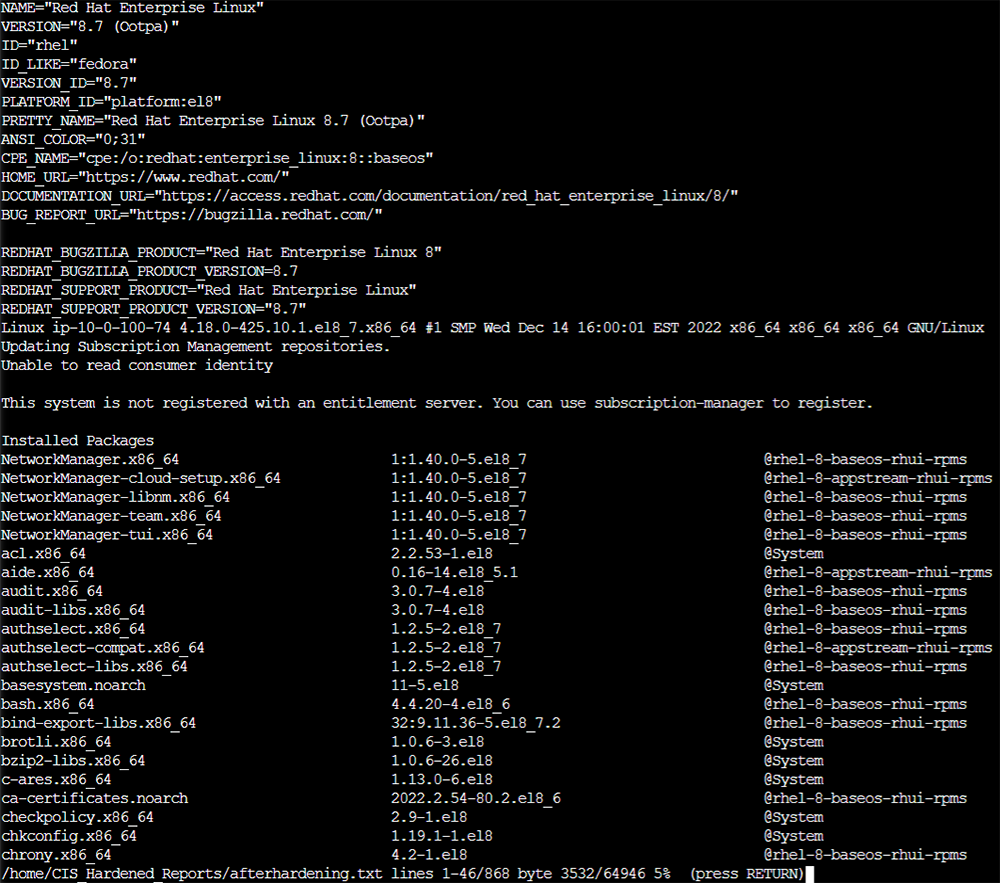

CIS Benchmarksに沿った堅牢化前の仮想マシンの情報です。 - afterhardening.txt

堅牢化後の仮想マシンの情報です。内容は図2の通りで、basevm.txtと構成は同じです。basevm.txtとafterhardening.txtを比較することで堅牢化前後でのマシンの変化を確認できます。

- Base_CIS-CAT_Report.html

堅牢化前の仮想マシンをCIS-CAT Proでスキャンした結果のレポートです。 - CIS-CAT_Report.html

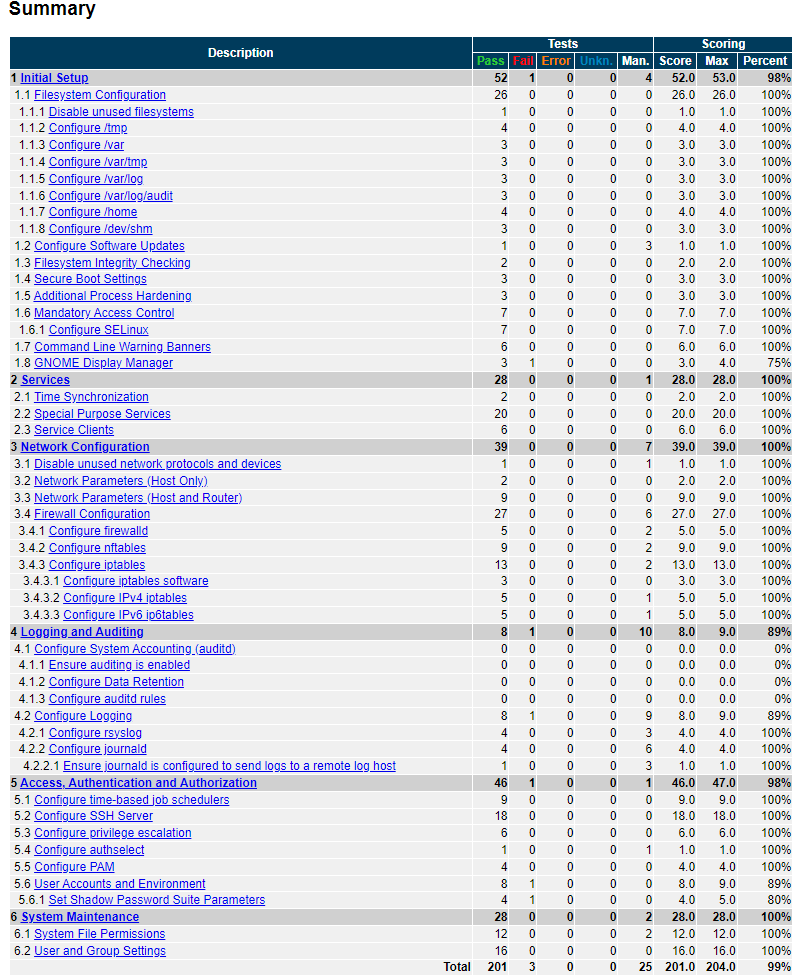

堅牢化後の仮想マシンをCIS-CAT Proでスキャンした結果のレポートです。レポートのSummaryは図3の通りです。CIS-CAT®はCISが提供しているCIS Benchmarksへの準拠状況をチェックするツールです。そのため、ユーザは2つのレポートを確認してCIS Benchmarksへの準拠状況を堅牢化の前後の比較ができます。図3のTestsの列の中にあるPassの列はCIS Benchmarksに準拠していることが確認できた項目の数です。Failの列でカウントされているものがありますが、これについては次のExceptions.txtに説明があります。

なお、手動で設定する必要がある項目についてはチェックされないので、実際にCIS Hardened Imagesを利用する場合にはレポートのManualの項目を確認して適宜対応する必要があります。

- Exceptions.txt

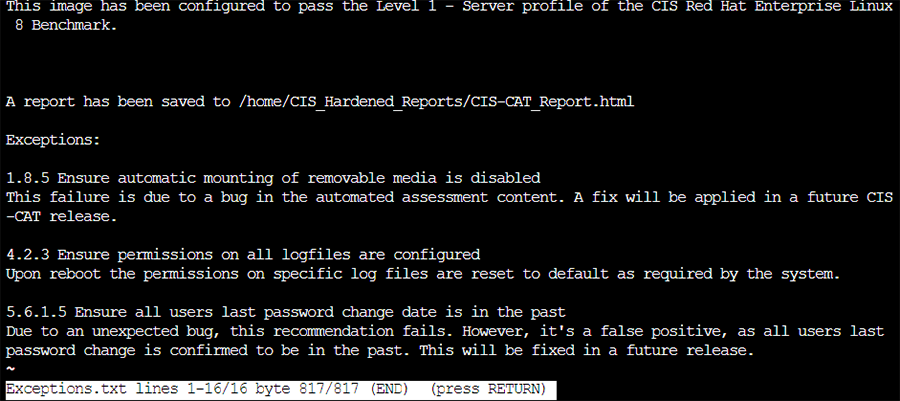

図4の通り、CIS-CAT_Report.htmlでFailになっていた項目について、Failになっていた理由が記載されています。例えば、項番1.8.5についてはチェックに使用したCIS-CATのバグが原因だと説明があります。レポートでFailになっている項目についての説明が記載されているので、ユーザはこれを確認してCIS Benchmarksへの準拠状況の妥当性を確認できます。

まとめ

CIS Benchmarksに限らず「セキュリティの設定はこうあるべき」というものを示したガイドはありますが、具体的にどう設定すればいいのか曖昧であったり、設定する箇所が多すぎて大変であったりと、実際にそれを設定するところまで考慮されていないことがあると思います。設定する人からしてみれば、限られた時間の中で何ページもあるガイドを読み解き、自分で考えながら多くの設定を修正していくことは骨の折れる作業だと思います。セキュリティは面倒というイメージがあるように思うのも、そういったことが背景にあると考えています。

これは結果的に「面倒だからセキュリティやらない」ということにつながる可能性があります。そこで、CIS hardened Imagesのようなものがあると、設定する人にとって負担の軽減になり、結果的にはセキュリティが担保されている状態につながるのではないかと思います。

まだまだ、ほど遠いことではあるとは思いますが、人が何も考えなくても、勝手にセキュリティが担保されているような状況になるような取り組みが増えることで、社会全体としてのセキュリティは向上していくと考えています。

本ブログが少しでもみなさんの役に立ち、安心・安全な社会に少しでも寄与できれば幸いです。

参考

- [1]CIS Hardened Images:

https://www.cisecurity.org/cis-hardened-images

https://www.cisecurity.org/cis-hardened-images - [2]NECセキュリティブログ CIS Benchmarksを活用したシステムの堅牢化について:

https://jpn.nec.com/cybersecurity/blog/200522/index.html - [3]CIS Hardened Images List:

https://www.cisecurity.org/cis-hardened-image-list

https://www.cisecurity.org/cis-hardened-image-list

執筆者プロフィール

宮崎 駿(みやざき しゅん)

セキュリティ技術センター セキュリティ実装技術チーム

社内のセキュア開発推進・自動化に従事。

システムを堅牢化し“衛る”実践力を競う「Hardening II SecurEach」グランプリ。

「Hardening II SU」 MVV(Most Valuable vendor)賞受賞。

CISSP Associate、情報処理安全確保支援士(RISS)を保持。

執筆者の他の記事を読む

アクセスランキング