Japan

サイト内の現在位置

MITRE ATT&CK 頻出手口 トップ10 Vol.6

NECセキュリティブログ2024年10月18日

NECサイバーセキュリティ戦略統括部 セキュリティ技術センターの宮崎です。今回のブログのテーマはMITRE ATT&CK頻出手口トップ10です。ブログで取り上げるのは6回目となります[1][2][3][4][5]。

今回の集計対象は2024年度上期に収集した国内外のサイバー脅威分析レポートです。レポートに記載されている攻撃の手口を調査し、MITRE ATT&CK®フレームワークのテクニックへマッピングした結果のトップ10を紹介します。今回は特にこれまでの攻撃手口のランキングの推移に注目して分析しました。

よく使用される攻撃手口の理解や、セキュリティ対策の優先順位を決める際の参考にしていただけると幸いです。

なお、今回の集計ではMITRE ATT&CKのEnterpriseドメイン(Windows、macOS、Linux、クラウド、ネットワーク、コンテナに関する攻撃手口)を対象としています。

目次

MITRE ATT&CK頻出手口トップ10

私たちサイバーインテリジェンスグループが収集しMITRE ATT&CKの分析をした2024年度上期の脅威分析レポートは150件でした。

MITRE ATT&CKテクニックにマッピングしたサイバー攻撃手口の出現数トップ10(2024年度上期)は表1の結果となりました。

- ※集計の方法は、過去のブログ[1]を参照ください。また、集計対象のデータ数や内容の偏りなど統計的な妥当性は保証していませんので、トップ10はあくまで参考であることご了承ください。

| 順位 (出現数) |

攻撃手口(Technique) | 目的(Tactic) | 2020年度下期 | 2021年度上期 | 2021年度下期 | 2022年度上期 | 2022年度下期 | 2023年度上期 | 2023年度下期 |

| 1 (192) |

T1059 Command and Scripting Interpreter (コマンドとスクリプトインタプリタ) |

Execution (実行) |

1 | 1 | 1 | 1 | 1 | 1 | 1 |

| 2 (160) |

T1105 Ingress Tool Transfer (侵入ツールの送り込み) |

Command and Control (C2) |

4 | 4 | 4 | 3 | 4 | 2 | 2 |

| 3 (145) |

T1027 Obfuscated Files or Information (難読化されたファイルや情報) |

Defense Evasion (防御策の回避) |

2 | 2 | 3 | 2 | 2 | 3 | 3 |

| 4 (122) |

T1036 Masquerading (偽装) |

Defense Evasion (防御策の回避) |

3 | 3 | 2 | 4 | 3 | 5 | 4 |

| 5 (86) |

T1082 System Information Discovery (システム情報の発見) |

Discovery (発見) |

- | - | 9 | 10 | 8 | 9 | 6 |

| 6 (84) |

T1140 Deobfuscate/Decode Files or Information (ファイルや情報の難読化解除/デコード) |

Defense Evasion (防御策の回避) |

- | 6 | 6 | 5 | 6 | 4 | 5 |

| 7 (83) |

T1204 User Execution (ユーザー実行) |

Execution (実行) |

8 | - | - | - | - | 9 | - |

| 8 (78) |

T1566 Phishing (フィッシング) |

Initial Access (初期アクセス) |

7 | 10 | - | 8 | 5 | 6 | 8 |

| 9 (62) |

T1071 Application Layer Protocol (アプリケーションレイヤープロトコル) |

Command and Control (C2) |

6 | 7 | 5 | 8 | 10 | 8 | 7 |

| 10 (59) |

T1070 Indicator Removal on Host (ホスト上での痕跡消去) |

Defense Evasion (防御策の回避) |

10 | 5 | - | 7 | 7 | - | - |

集計結果の分析

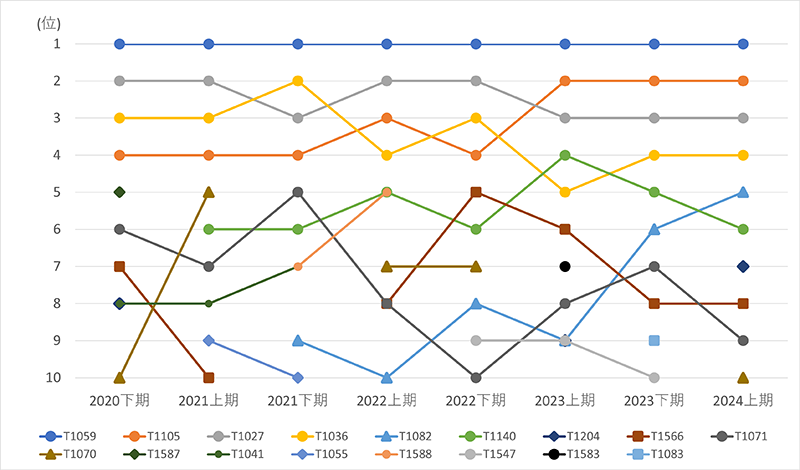

今回はこれまでのランキングの推移に注目して分析してみます。図1はこれまで紹介したMITRE ATT&CK 頻出手口トップ10の推移を示しています。また、表2はこれまでブログで紹介してきたMITRE ATT&CK 頻出手口トップ10すべてを一覧としてまとめています。

| Tequnique | Tactic | 2020下期 | 2021上期 | 2021下期 | 2022上期 | 2022下期 | 2023上期 | 2023下期 | 2024上期 |

| T1059 | 実行 | 1 | 1 | 1 | 1 | 1 | 1 | 1 | 1 |

| T1105 | C2 | 4 | 4 | 4 | 3 | 4 | 2 | 2 | 2 |

| T1027 | 防御策の回避 | 2 | 2 | 3 | 2 | 2 | 3 | 3 | 3 |

| T1036 | 防御策の回避 | 3 | 3 | 2 | 4 | 3 | 5 | 4 | 4 |

| T1082 | システム情報の発見 | 9 | 10 | 8 | 9 | 6 | 5 | ||

| T1140 | 防御策の回避 | 6 | 6 | 5 | 6 | 4 | 5 | 6 | |

| T1204 | 実行 | 8 | 9 | 7 | |||||

| T1566 | 初期アクセス | 7 | 10 | 8 | 5 | 6 | 8 | 8 | |

| T1071 | C2 | 6 | 7 | 5 | 8 | 10 | 8 | 7 | 9 |

| T1070 | 防御策の回避 | 10 | 5 | 7 | 7 | 10 | |||

| T1587 | リソース開発 | 5 | |||||||

| T1041 | 持ち出し | 8 | 8 | 7 | |||||

| T1055 | 防御策の回避・特権昇格 | 9 | 10 | ||||||

| T1588 | リソース開発 | 7 | 5 | ||||||

| T1547 | 永続化・特権昇格 | 9 | 9 | 10 | |||||

| T1583 | リソース開発 | 7 | |||||||

| T1083 | 発見 | 9 |

1位~4位の攻撃手口

1位~4位までの攻撃手口は基本的に以下の4つから変わりありません。

- ※以降、攻撃手口を詳細に記載する際は「T1059 Command and Scripting Interpreter(コマンドとスクリプトインタプリタ)・Execution(実行)」のように「Technique(日本語訳)・Tactic(日本語訳)」と記載します。

- T1059 Command and Scripting Interpreter(コマンドとスクリプトインタプリタ)・Execution(実行)

- T1105 Ingress Tool Transfer(侵入ツールの送り込み)・Command and Control(C2)

- T1027 Obfuscated Files or Information(難読化されたファイルや情報)・Defense Evasion(防御策の回避)

- T1036 Masquerading(偽装)・Defense Evasion(防御策の回避)

これは、過去のブログ[3]でも述べていた、攻撃者がサイバー攻撃を行う上で不可欠な攻撃手口であることをより裏付けていると思います。

T1140 Deobfuscate/Decode Files or Information

「T1140 Deobfuscate/Decode Files or Information(ファイルや情報の難読化解除/デコード)・Defense Evasion(防御策の回避)」は常に5位あたりに位置していますが、これは対となっていると考えられるT1027が常に2・3位に位置していることから妥当だと言えると思います。

T1070 Indicator Removal on Host

「T1070 Indicator Removal on Host(ホスト上での痕跡消去)・Defense Evasion(防御策の回避)」は過去8期のうち5回、7位前後でランクインしています。汎用的な攻撃手口であり、侵害のために必須ではないが、やっておくと良いという位置づけなので、このようなランクインの推移になっているのではないかと思います。

T1566 PhishingとT1071 Application Layer Protocol

以下の2つの手口は常に7位あたりに位置しています。

- T1566 Phishing(フィッシング)・Initial Access(初期アクセス)

- T1071 Application Layer Protocol(アプリケーションレイヤープロトコル)・Command and Control(C2)

フィッシングについて、表2から分かる通り、初期アクセスの目的でランクインしている攻撃手口はフィッシングのみです。これは、フィッシングが他の初期アクセスの攻撃手口と比較して費用対効果が高く(手軽なうえ引っかかってくれる)、汎用性が高いからだと考えられます。

ただし、別の統計情報と突き合わせると初期アクセスの他の手口がより上位にあってもおかしくないと考えています。Verizon 2024 Data Breach Investigations Report(ベライゾン2024年度データ漏洩/侵害調査報告書) [6]の「図1. 「エラー」/「(内部)悪用」を除いたデータ漏洩/侵害における上位の主な侵入手段(n=6,963)」によれば、認証情報が約40%弱、フィッシングと脆弱性の悪用がどちらも約15%です。認証情報や脆弱性の悪用に対応するものとして、初期アクセスの攻撃手口には「T1078 Valid Accounts(有効なアカウント)」と「T1190 Exploit Public-Facing Application(公開アプリケーションのエクスプロイト)」がありますが、どちらもトップ10にランクインしていません。この理由としては我々の集計・分析方法に原因があるケース、そもそも収集対象のレポートやブログで取り上げる初期アクセスの攻撃手口に偏りがあるケースなどが考えられます。

[6]の「図1. 「エラー」/「(内部)悪用」を除いたデータ漏洩/侵害における上位の主な侵入手段(n=6,963)」によれば、認証情報が約40%弱、フィッシングと脆弱性の悪用がどちらも約15%です。認証情報や脆弱性の悪用に対応するものとして、初期アクセスの攻撃手口には「T1078 Valid Accounts(有効なアカウント)」と「T1190 Exploit Public-Facing Application(公開アプリケーションのエクスプロイト)」がありますが、どちらもトップ10にランクインしていません。この理由としては我々の集計・分析方法に原因があるケース、そもそも収集対象のレポートやブログで取り上げる初期アクセスの攻撃手口に偏りがあるケースなどが考えられます。

アプリケーションレイヤープロトコルについて、C2の目的でより上位にランクインしている攻撃手口は常に1位~4位にランクインしているT1105です。侵入ツールのダウンロードには基本的にHTTP(S)などが使われるので、T1105に関連する形というのが理由だと考えています。

T1082 System Information Discovery

「T1082 System Information Discovery(システム情報の発見)・Discovery(発見)」は2021年度下期にランクインし、徐々に順位を上げています。様々な理由が考えられると思いますが、大まかには、高度な動作をするサイバー攻撃(マルウェア)が徐々に増えてきているからではないかと考えています。例えばAkiraランサムウェアは感染したマシン上で作成するスレッド数を最適にするためにプロセッサ数の情報を取得します [7]。

[7]。

もしこの仮説が正しいのであれば、今後も安定して6位前後にランクインしてくるのではないかと思います。

ATT&CKのアップデート

ここで、ATT&CKの今後のバージョンアップと現行のバージョンを振り返りたいと思います。

ATT&CK v16

ATT&CKのバージョン16は10月31日にリリース予定 [8]です。アップデートの詳細はまだ公開されていませんが、新しいクラウドプラットフォーム、より多くの分析の提供、techniques・groups・softwareのアップデートがあるようです。分析については、後述の通りバージョン15でもアップデートがありました。

[8]です。アップデートの詳細はまだ公開されていませんが、新しいクラウドプラットフォーム、より多くの分析の提供、techniques・groups・softwareのアップデートがあるようです。分析については、後述の通りバージョン15でもアップデートがありました。

ATT&CK v15

NECによるATT&CKへの貢献

まとめ

今回は、2024年4月~2024年9月に収集した国内外の脅威分析レポートを対象として、攻撃手口を MITRE ATT&CK フレームワークにマッピングし、サイバー攻撃でよく使われる攻撃手口をトップ10として独自にランキングした結果を紹介しました。

MITRE ATT&CKで提供されている攻撃手口の応用先としては敵対的エミュレーションやアーキテクチャの改善などがありますが、本ブログがそのようなサイバーセキュリティ活動への参考となれば幸いです。

本ブログが少しでもみなさんの役に立ち、安全・安心な社会に少しでも寄与することを願っています。

付録

前回のVol.5ブログ[5]は2022年度下期のトップ10でした。そのため、2023年度分のトップ10を付録として表3、表4に記載します。分析対象の脅威分析レポート数は2023年度上期(2023年4月~2023年9月)で184件、2023年度下期(2023年10月~2024年3月)で159件です。

| 順位 (出現数) |

攻撃手口(Technique) | 目的(Tactic) | 2020年度下期 | 2021年度上期 | 2021年度下期 | 2022年度上期 | 2022年度下期 |

| 1 (397) |

T1059 Command and Scripting Interpreter (コマンドとスクリプトインタプリタ) |

Execution (実行) |

1 | 1 | 1 | 1 | 1 |

| 2 (321) |

T1105 Ingress Tool Transfer (侵入ツールの送り込み) |

Command and Control (C2) |

4 | 4 | 4 | 3 | 4 |

| 3 (185) |

T1027 Obfuscated Files or Information (難読化されたファイルや情報) |

Defense Evasion (防御策の回避) |

2 | 2 | 3 | 2 | 2 |

| 4 (174) |

T1140 Deobfuscate/Decode Files or Information (ファイルや情報の難読化解除/デコード) |

Defense Evasion (防御策の回避) |

- | 6 | 6 | 5 | 6 |

| 5 (139) |

T1036 Masquerading (偽装) |

Defense Evasion (防御策の回避) |

3 | 3 | 2 | 4 | 3 |

| 6 (119) |

T1566 Phishing (フィッシング) |

Initial Access (初期アクセス) |

7 | 10 | - | 8 | 5 |

| 7 (116) |

T1583 Acquire Infrastructure (インフラストラクチャの取得) |

Resource Development (リソース開発) |

- | - | - | - | - |

| 8 (105) |

T1071 Application Layer Protocol (アプリケーションレイヤープロトコル) |

Command and Control (C2) |

6 | 7 | 5 | 8 | 10 |

| 9 (91) |

T1082 System Information Discovery (システム情報の発見) |

Discovery (発見) |

- | - | 9 | 10 | 8 |

| 9 (91) |

T1204 User Execution (ユーザー実行) |

Execution (実行) |

8 | - | - | - | - |

| 9 (91) |

T1547 Boot or Logon Autostart Execution (ブートまたはログオンの自動実行) |

Persistence (永続化) ・ Privilege Escalation (特権昇格) |

- | - | - | - | 9 |

| 順位 (出現数) |

攻撃手口(Technique) | 目的(Tactic) | 2020年度下期 | 2021年度上期 | 2021年度下期 | 2022年度上期 | 2022年度下期 | 2023年度上期 |

| 1 (257) |

T1059 Command and Scripting Interpreter (コマンドとスクリプトインタプリタ) |

Execution (実行) |

1 | 1 | 1 | 1 | 1 | 1 |

| 2 (178) |

T1105 Ingress Tool Transfer (侵入ツールの送り込み) |

Command and Control (C2) |

4 | 4 | 4 | 3 | 4 | 2 |

| 3 (164) |

T1027 Obfuscated Files or Information (難読化されたファイルや情報) |

Defense Evasion (防御策の回避) |

2 | 2 | 3 | 2 | 2 | 3 |

| 4 (103) |

T1036 Masquerading (偽装) |

Defense Evasion (防御策の回避) |

3 | 3 | 2 | 4 | 3 | 5 |

| 5 (102) |

T1140 Deobfuscate/Decode Files or Information (ファイルや情報の難読化解除/デコード) |

Defense Evasion (防御策の回避) |

- | 6 | 6 | 5 | 6 | 4 |

| 6 (87) |

T1082 System Information Discovery (システム情報の発見) |

Discovery (発見) |

- | - | 9 | 10 | 8 | 9 |

| 7 (85) |

T1071 Application Layer Protocol (アプリケーションレイヤープロトコル) |

Command and Control (C2) |

6 | 7 | 5 | 8 | 10 | 9 |

| 8 (80) |

T1566 Phishing (フィッシング) |

Initial Access (初期アクセス) |

7 | 10 | - | 8 | 5 | 8 |

| 9 (78) |

T1083 File and Directory Discovery (ファイルとディレクトリの探索) |

Discovery (発見) |

- | - | - | - | - | 6 |

| 10 (69) |

T1547 Boot or Logon Autostart Execution (ブートまたはログオンの自動実行) |

Persistence (永続化) ・ Privilege Escalation (特権昇格) |

- | - | - | - | 9 | 9 |

参考文献

- [1]MITRE ATT&CK® 頻出手口 トップ 10(2020 年度下期)

https://jpn.nec.com/cybersecurity/blog/210402/index.html - [2]MITRE ATT&CK 頻出手口 トップ 10 Vol.2(2021 年 10 月版)

https://jpn.nec.com/cybersecurity/blog/211015/index.html - [3]MITRE ATT&CK 頻出手口 トップ 10 Vol.3(2022 年 5 月版)

https://jpn.nec.com/cybersecurity/blog/220527/index.html - [4]MITRE ATT&CK 頻出手口 トップ 10(2022 年 4 月~9 月)

https://jpn.nec.com/cybersecurity/blog/221111/index.html - [5]MITRE ATT&CK 頻出手口 トップ10 Vol.5

https://jpn.nec.com/cybersecurity/blog/230714/index.html - [6]Verizon 2024 Data Breach Investigations Report(ベライゾン2024年度データ漏洩/侵害調査報告書)

http://verizon.com/dbir

http://verizon.com/dbir - [7]Akira Ransomware

https://www.trellix.com/blogs/research/akira-ransomware/

https://www.trellix.com/blogs/research/akira-ransomware/ - [8]ATT&CKのXアカウントのポスト

https://x.com/MITREattack/status/1834295792548376724

https://x.com/MITREattack/status/1834295792548376724 - [9]Updates - Updates - April 2024 | MITRE ATT&CK

https://attack.mitre.org/resources/updates/updates-april-2024/

https://attack.mitre.org/resources/updates/updates-april-2024/ - [10]ATT&CK v15 Brings the Action: Upgraded Detections, New Analytic Format, & Cross-Domain Adversary Insights

https://medium.com/mitre-attack/attack-v15-26685f300acc

https://medium.com/mitre-attack/attack-v15-26685f300acc - [11]MITRE ATT&CK v10のアップデートについて

https://jpn.nec.com/cybersecurity/blog/211112/index.html

執筆者プロフィール

宮崎 駿(みやざき しゅん)

セキュリティ技術センター サイバーインテリジェンスグループ

脅威情報の収集やデータ分析業務を担当。

システムを堅牢化し“衛る”実践力を競う「Hardening II SecurEach」グランプリ。

「Hardening II SU」 MVV(Most Valuable vendor)賞受賞。

CISSP、情報処理安全確保支援士(RISS)を保持。

執筆者の他の記事を読む

アクセスランキング