Japan

サイト内の現在位置

国家によるサイバー攻撃に対する声明「パブリック・アトリビューション」について

NECセキュリティブログ2021年9月24日

NECセキュリティ技術センターの郡です。2021年7月、日本を含む複数の政府が中国のサイバー攻撃を非難する声明を発表しました。このような行為はパブリック・アトリビューションと呼称されます。今回のブログではこの行為に関して簡単に取り上げたいと思います。

パブリック・アトリビューションとは

このように、サイバー攻撃の実行者やその背後にいる組織・国家を特定した上で国が声明を発表する行為は一般に「パブリック・アトリビューション」と呼ばれています。サイバー攻撃の実行者を手法やマルウェアなどから推定する行為は「アトリビューション(帰属)」と呼称されおり、パブリック・アトリビューションはこの行為の派生概念と言えます。起訴や制裁を含むなど、より政治的なメッセージが付与されているのが特徴です。

パブリック・アトリビューションは、政治的な判断を公表することが重視されているものの、その判断の元となる直接的な証拠は提示されない場合が多いようです。今回のAPT40に対する声明においても決め手となるような証拠は公開されていません。(日本の場合、「我が国企業も対象となっていたことを確認しています。」と記載。)

パブリック・アトリビューションは米国や英国、カナダ、オーストラリア、ニュージーランドといった所謂ファイブ・アイズ諸国が中心となって行われることが多く、今回の声明もこれらの国が関わっています。

パブリック・アトリビューションに関しては、日本政府によるAPT40に対する声明の直前、7月15日に防衛研究所より「国家のサイバー攻撃とパブリック・アトリビューション:ファイブ・アイズ諸国のアトリビューション連合と SolarWinds 事案対応」 [5]と題した資料が公開されています。学術的な議論も含め、より深くこの分野が論じられていますので、ご一読をオススメします。

[5]と題した資料が公開されています。学術的な議論も含め、より深くこの分野が論じられていますので、ご一読をオススメします。

今回の声明の特徴

今回のAPT40に対する声明には、2つの大きな特徴があります。積極的な参加国の数と、声明発表までの期間の短さです。

積極的な参加国の数

まず、パブリック・アトリビューションの参加国は毎回同じという訳ではありません。例えば対ロシアではポーランドやバルト三国が、対中国では日本が参加するなど、事案によって声明を発表する参加国は異なります。

前述した防衛研究所の資料によると、パブリック・アトリビューションの参加国はさらに積極・消極の2つに大きく分類することが出来ます。積極的な参加国は、攻撃者や攻撃国を名指しした上で非難や懸念を表明するものです。一方、消極的な参加国は支持や連帯を表明するものの、攻撃者や攻撃国を名指しはしないものです。(この中間状態と言える状態も考えられますが、ここでは省略します。) 本ブログの冒頭で述べたとおり、パブリック・アトリビューションの目的が政治的なメッセージである以上、これらの参加形態も政治状況に左右されると考えられます。

今回の声明では、以下の国が積極的な参加を行いました。

(アメリカは同時にAPT40メンバーを起訴 [15])

[15])

以下の国は国名を名指しせず、EUの非難声明を引用する消極的参加でした。

EUやNATOの積極的な参加により、中国へのパブリック・アトリビューションとしては過去最大規模になり、ロシアによるサイバー攻撃とされている化学兵器監督機関、反ドーピング機関への攻撃の事案に匹敵する規模 [18]なりました。

[18]なりました。

ただし、積極的な参加国の中であってもその表現は異なっています。英国や米国はハッカーが国家安全部に所属する可能性が高いとして、所属機関にまで言及していますが、日本は中国政府を背景に持つものである可能性が高いとの表現に留まっています。

| 英国、米国 | 「国家安全部のハッカーによる攻撃である可能性が高い」と表現。 断言はしていないものの、ハッカーの所属まで含めて言及している。 |

|---|---|

| 日本 | 「中国政府を背景に持つものである可能性が高い」と表現。 米英の声明を支持するという表現を用いて、所属までは直接言及していない。 |

| EU | 「中国の領土から攻撃が行なわれた」と表現。 政府関与とは言及していないが、中国の領土から行なわれる攻撃に対処するよう中国当局に要請。 |

各国の声明内容の表現差異

パブリック・アトリビューションによる非難声明は、相手国の存在する政治メッセージのため、各国のスタンスを反映した形になっています。

声明発表までの期間の短さ

日本の声明では触れられていませんが、米英の声明ではMicrosoft Exchange Serverへの攻撃を非難するという内容が盛り込まれており、この内容を主題に話を展開するという構成になっています。

Exchange Serverの侵害は、2021年3月に定例外アップデートが行われた通称ProxyLogon脆弱性 [19]起因するものです。この脆弱性の悪用は2020年後半から行われていたと報告されていますが、本事案が一般に公開されたのが2021年3月2日ですから、7月19日のパブリック・アトリビューションまで4ヶ月半しか経過していません。他の声明に関する事案では公表まで半年程度かかる場合が多い中、しかも多くの国が積極的な参加をしたにも関わらず、記録的な短期間での声明発表となりました。再び防衛研究所の資料に掲載された事案と比較すると、これは最短記録に近い短さです。(ただし、本事案は一般公開こそ3月だったものの、脆弱性の情報自体は一般公開前に一部組織に共有されていたため、この辺りは加味する必要はあります。)

[19]起因するものです。この脆弱性の悪用は2020年後半から行われていたと報告されていますが、本事案が一般に公開されたのが2021年3月2日ですから、7月19日のパブリック・アトリビューションまで4ヶ月半しか経過していません。他の声明に関する事案では公表まで半年程度かかる場合が多い中、しかも多くの国が積極的な参加をしたにも関わらず、記録的な短期間での声明発表となりました。再び防衛研究所の資料に掲載された事案と比較すると、これは最短記録に近い短さです。(ただし、本事案は一般公開こそ3月だったものの、脆弱性の情報自体は一般公開前に一部組織に共有されていたため、この辺りは加味する必要はあります。)

このように、今回のパブリック・アトリビューションは多くの積極的な参加と、声明までの期間の短さという2点で特徴的な事案でした。今後同様の事案が発生し、同じく声明が出された際、参加国や期間を比較する上でも重要なポイントかと思われます。

日本政府や関係機関の動き

日本政府は過去にも以下のような声明を行っており、今回が初めての声明ではありません。

過去の声明も外務報道官談話という形式で出されており、今回も過去の事例を踏襲しています。また、今回含めいずれも米国や英国の声明に同調するような表現(「発表を支持」等)を行っていることは、日本政府のパブリック・アトリビューションの一つの特徴と言えるでしょう。

おわりに

本ブログではパブリック・アトリビューションの概要と7月の事案の特徴、及び日本政府や警察でもこの手法が注目されていることをお伝えしました。近年、サイバーセキュリティと安全保障の距離は非常に近くなっており、社会インフラなどの国民生活に直結する分野では、サイバーセキュリティは無視できない状況となっています。こういった安全保障情報にもアンテナを張るなど、幅広く情報を集める必要性がより増していると思います。

参考文献

- [1]“中国政府を背景に持つAPT40といわれるサイバー攻撃グループによるサイバー攻撃等について(外務報道官談話),”

https://www.mofa.go.jp/mofaj/press/danwa/page6_000583.html.

https://www.mofa.go.jp/mofaj/press/danwa/page6_000583.html. - [2]“The United States, Joined by Allies and Partners, Attributes Malicious Cyber Activity and Irresponsible State Behavior to the People’s Republic of China,”

https://www.whitehouse.gov/briefing-room/statements-releases/2021/07/19/the-united-states-joined-by-allies-and-partners-attributes-malicious-cyber-activity-and-irresponsible-state-behavior-to-the-peoples-republic-of-china/.

https://www.whitehouse.gov/briefing-room/statements-releases/2021/07/19/the-united-states-joined-by-allies-and-partners-attributes-malicious-cyber-activity-and-irresponsible-state-behavior-to-the-peoples-republic-of-china/. - [3]“UK and allies hold Chinese state responsible for a pervasive pattern of hacking,”

https://www.gov.uk/government/news/uk-and-allies-hold-chinese-state-responsible-for-a-pervasive-pattern-of-hacking.

https://www.gov.uk/government/news/uk-and-allies-hold-chinese-state-responsible-for-a-pervasive-pattern-of-hacking. - [4]“JAXA攻撃「背景に中国軍」 警察庁長官が初めて言及,”

https://www.asahi.com/articles/ASP4Q5WXZP4QUTIL012.html.

https://www.asahi.com/articles/ASP4Q5WXZP4QUTIL012.html. - [5]“国家のサイバー攻撃とパブリック・アトリビューション:ファイブ・アイズ諸国のアトリビューション連合と SolarWinds 事案対応,”

https://www.nids.mod.go.jp/publication/commentary/pdf/commentary179.pdf.

https://www.nids.mod.go.jp/publication/commentary/pdf/commentary179.pdf. - [6]“Australia joins international partners in attribution of malicious cyber activity to China,”

https://www.foreignminister.gov.au/minister/marise-payne/media-release/australia-joins-international-partners-attribution-malicious-cyber-activity-china.

https://www.foreignminister.gov.au/minister/marise-payne/media-release/australia-joins-international-partners-attribution-malicious-cyber-activity-china. - [7]“Statement on China’s cyber campaigns,”

https://www.canada.ca/en/global-affairs/news/2021/07/statement-on-chinas-cyber-campaigns.html.

https://www.canada.ca/en/global-affairs/news/2021/07/statement-on-chinas-cyber-campaigns.html. - [8]“New Zealand condemns malicious cyber activity by Chinese state-sponsored actors,”

https://www.beehive.govt.nz/release/new-zealand-condemns-malicious-cyber-activity-chinese-state-sponsored-actors.

https://www.beehive.govt.nz/release/new-zealand-condemns-malicious-cyber-activity-chinese-state-sponsored-actors. - [9]“by the North Atlantic Council in solidarity with those affected by recent malicious cyber activities including the Microsoft Exchange Server compromise,”

https://www.nato.int/cps/en/natohq/news_185863.htm.

https://www.nato.int/cps/en/natohq/news_185863.htm. - [10]“China: Declaration by the High Representative on behalf of the European Union urging Chinese authorities to take action against malicious cyber activities undertaken from its territory,”

https://www.consilium.europa.eu/en/press/press-releases/2021/07/19/declaration-by-the-high-representative-on-behalf-of-the-eu-urging-china-to-take-action-against-malicious-cyber-activities-undertaken-from-its-territory/.

https://www.consilium.europa.eu/en/press/press-releases/2021/07/19/declaration-by-the-high-representative-on-behalf-of-the-eu-urging-china-to-take-action-against-malicious-cyber-activities-undertaken-from-its-territory/. - [11]“Latvia raises its concern about irresponsible behavior in cyberspace,”

https://www.mfa.gov.lv/en/article/latvia-raises-its-concern-about-irresponsible-behavior-cyberspace.

https://www.mfa.gov.lv/en/article/latvia-raises-its-concern-about-irresponsible-behavior-cyberspace. - [12]“Lithuania strongly condemns #cyber ops conducted from China, targeting key institutions, political organisations and companies in the EU&worldwide.,”

https://twitter.com/Lithuanian_MoD/status/1417069415607177221.

https://twitter.com/Lithuanian_MoD/status/1417069415607177221. - [13]“Estonia expresses strong support for today’s statements by the EU, US, UK & other allies which hold #China’s Ministry of State Security responsible for Microsoft Exchange Server cyber operation & other incidents. #Estonia calls on China to act responsibly,”

https://twitter.com/MFAestonia/status/1417079281075769347.

https://twitter.com/MFAestonia/status/1417079281075769347. - [14]“Denmark shares EU concerns over cyberattacks undertaken from China’s territory affecting our economy, security. Activities also seen in DK. With partners we call on China to adhere to int. norms, take action against these malicious activities #dkpol,”

https://twitter.com/Forsvarsmin/status/1417065993084575745.

https://twitter.com/Forsvarsmin/status/1417065993084575745. - [15]“Four Chinese Nationals Working with the Ministry of State Security Charged with Global Computer Intrusion Campaign Targeting Intellectual Property and Confidential Business Information, Including Infectious Disease Research,”

https://www.justice.gov/opa/pr/four-chinese-nationals-working-ministry-state-security-charged-global-computer-intrusion.

https://www.justice.gov/opa/pr/four-chinese-nationals-working-ministry-state-security-charged-global-computer-intrusion. - [16]“Slovenia condemns malicious cyber activities that have caused considerable harm to the #EU and Member States,”

https://twitter.com/MZZRS/status/1417060240978325507.

https://twitter.com/MZZRS/status/1417060240978325507. - [17]“Malicious activities in cyberspace pose serious risks to our security, economy and society. It is imperative that international law, responsible state behavior and due diligence obligation are fully respected in order to safeguard free, open and secure cy,”

https://twitter.com/Ulkoministerio/status/1417069642078687233.

https://twitter.com/Ulkoministerio/status/1417069642078687233. - [18]“西側諸国、ロシアの国際サイバー攻撃を非難 米は7人を起訴,”

https://www.bbc.com/japanese/45755395.

https://www.bbc.com/japanese/45755395. - [19]“更新:Microsoft Exchange Server の脆弱性対策について(CVE-2021-26855等),”

https://www.ipa.go.jp/security/ciadr/vul/20210303-ms.html.

https://www.ipa.go.jp/security/ciadr/vul/20210303-ms.html. - [20]“米国による北朝鮮のサイバー攻撃に関する発表について(外務報道官談話),”

https://www.mofa.go.jp/mofaj/press/danwa/page4_003563.html.

https://www.mofa.go.jp/mofaj/press/danwa/page4_003563.html. - [21]“中国を拠点とするAPT10といわれるグループによるサイバー攻撃について(外務報道官談話),”

https://www.mofa.go.jp/mofaj/press/danwa/page4_004594.html.

https://www.mofa.go.jp/mofaj/press/danwa/page4_004594.html. - [22]“サイバー空間における脅威の概況2021,”

https://www.moj.go.jp/content/001343410.pdf.

https://www.moj.go.jp/content/001343410.pdf. - [23]“次期サイバーセキュリティ戦略(案),”

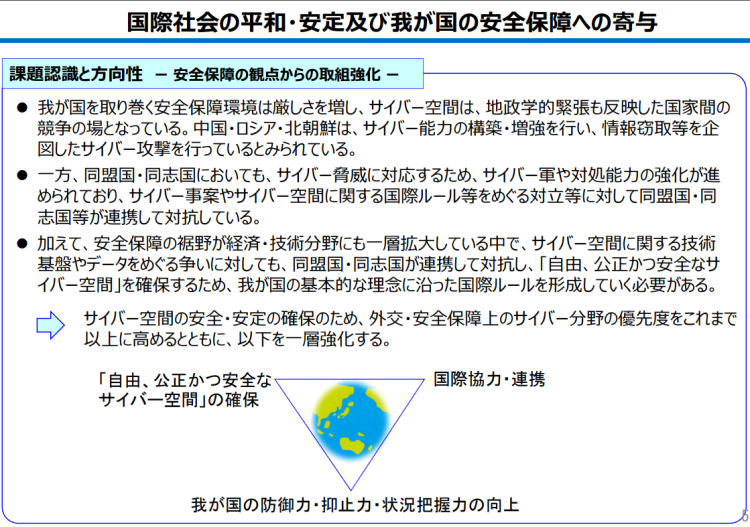

https://www.nisc.go.jp/pdf/policy/kihon-s/shiryou01-1.pdf.

https://www.nisc.go.jp/pdf/policy/kihon-s/shiryou01-1.pdf. - [24]“サイバーセキュリティ政策会議報告書(概要),”

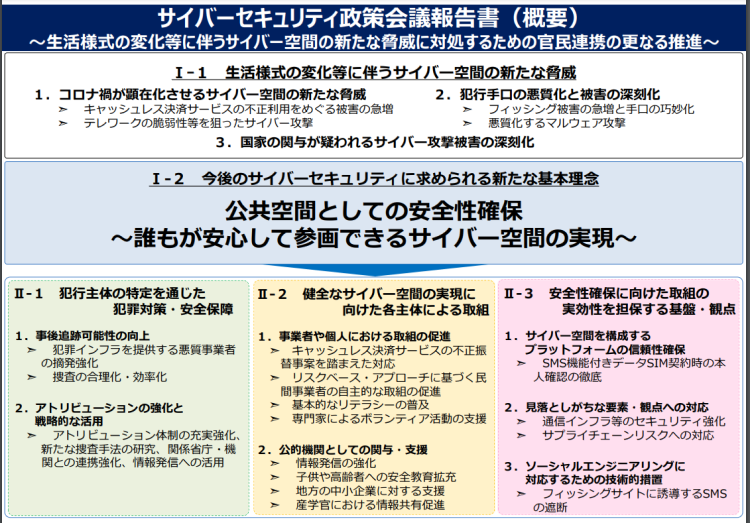

https://www.npa.go.jp/bureau/cyber/pdf/20210308_1.pdf.

https://www.npa.go.jp/bureau/cyber/pdf/20210308_1.pdf.

執筆者プロフィール

郡 義弘(こおり よしひろ)

セキュリティ技術センター インテリジェンスチーム

脅威情報の収集や展開、活用法の検討とともに、PSIRTとして脆弱性ハンドリングに従事。CISSP Associate、情報処理安全確保支援士(RISS)、GIAC(GCTI)を保持。

山の上からセキュリティを見守りたい。

執筆者の他の記事を読む

アクセスランキング