Japan

サイト内の現在位置

「能動的サイバー防御」を考える、この言葉の指すところは何なのか?

NECセキュリティブログ2023年2月10日

NECサイバーセキュリティ戦略統括部セキュリティ技術センターの郡です。2022年12月16日、安保3文書が閣議決定され  [1] 、その内容が注目を集めました。サイバーの分野では、国家安全保障戦略にて「能動的サイバー防御」の導入が宣言され、攻撃者のサーバ等への侵入・無効化を可能にするよう整備を進めるとされています。ただし、この言葉の定義はこの文書では記載されておらず、具体的な活動についても触れられていません。今回は、「能動的サイバー防御」について考えていきたいと思います。

[1] 、その内容が注目を集めました。サイバーの分野では、国家安全保障戦略にて「能動的サイバー防御」の導入が宣言され、攻撃者のサーバ等への侵入・無効化を可能にするよう整備を進めるとされています。ただし、この言葉の定義はこの文書では記載されておらず、具体的な活動についても触れられていません。今回は、「能動的サイバー防御」について考えていきたいと思います。

「能動的サイバー防御」とActive Cyber Defense

安保3文書公開前の段階では、「積極的サイバー防御」という名前で導入が検討されていることが報道  [2] されていました。後にこれは「能動的サイバー防御」という用語に変更になったようです

[2] されていました。後にこれは「能動的サイバー防御」という用語に変更になったようです  [3] 。「積極的」が攻撃的なニュアンスを想起させることを懸念したと思われますが、英語文書では変わらずActive Cyber Defenseという記載なので、日本国内向けの説明と考えてよさそうです。「能動的」という単語がサイバー以外のパートでも意識的に使用されていることから、そこに表現を合わせたのかもしれません。ただし、後述するように、名前にこだわる大きな意味はないとも考えています。

[3] 。「積極的」が攻撃的なニュアンスを想起させることを懸念したと思われますが、英語文書では変わらずActive Cyber Defenseという記載なので、日本国内向けの説明と考えてよさそうです。「能動的」という単語がサイバー以外のパートでも意識的に使用されていることから、そこに表現を合わせたのかもしれません。ただし、後述するように、名前にこだわる大きな意味はないとも考えています。

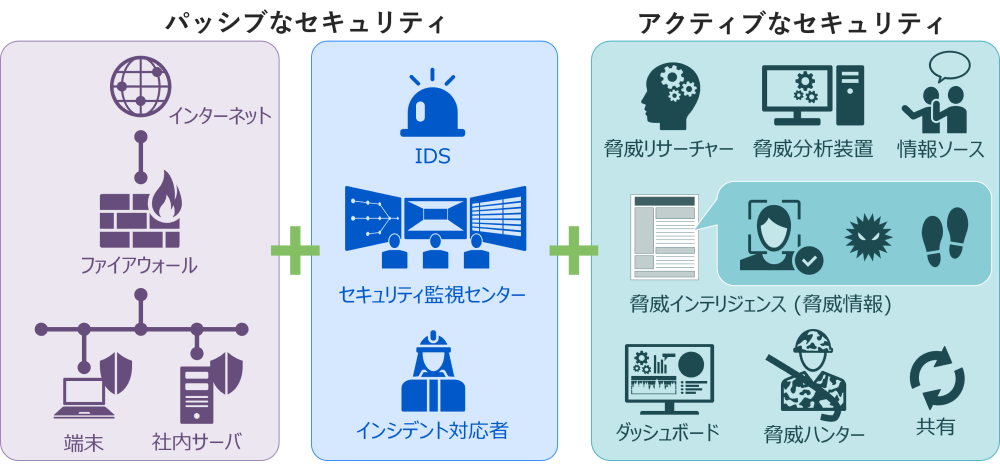

過去のブログ記事 [4] でも取り上げた点ですが、サイバーセキュリティ分野におけるActiveは、Passiveとの対比としての意味が大きく、基本的にOffenseの意味合いは含んでいないことがほとんどです。FWやIDSのような待ち受ける防御だけでなく、ログ探査やマルウェアハンティングなど、より能動的・積極的な防御を指していることは、紹介した事例で見たとおりでした。(この用語使用の混乱は、JPCERT/CCの佐々木氏がブログ  [5] やJSAC2023の講演

[5] やJSAC2023の講演  [6] で解説されています。) 単純化して現実世界の防犯に置き換えると、入退場ゲートや監視カメラを設置するだけでなく、盗聴器を仕掛けられている前提で建物内を調査する、最新の犯罪手法を学んで防犯の穴を探す、といったところでしょうか。

[6] で解説されています。) 単純化して現実世界の防犯に置き換えると、入退場ゲートや監視カメラを設置するだけでなく、盗聴器を仕掛けられている前提で建物内を調査する、最新の犯罪手法を学んで防犯の穴を探す、といったところでしょうか。

ただし、このActiveのイメージから来る混乱は日本に限った話ではなく、NCSCの施策としてACDを実施しているイギリスでも同様の混乱があるらしく、Activeという用語を使用しない方がよかったかもしれないという話を聞いたことがあります。なお、イギリスはActiveとOffenseを明確に分離しています。

改めて、国家安全保障戦略の文言を見てみましょう。

サイバー空間の安全かつ安定した利用、特に国や重要インフラ等の安全等を確保するために、サイバー安全保障分野での対応能力を欧米主要国と同等以上に向上させる。

具体的には、まずは、最新のサイバー脅威に常に対応できるようにするため、政府機関のシステムを常時評価し、政府機関等の脅威対策やシステムの脆弱性等を随時是正するための仕組みを構築する。その一環として、サイバーセキュリティに関する世界最先端の概念・技術等を常に積極的に活用する。そのことにより、外交・防衛・情報の分野を始めとする政府機関等のシステムの導入から廃棄までのライフサイクルを通じた防御の強化、政府内外の人材の育成・活用の促進等を引き続き図る。

その上で、武力攻撃に至らないものの、国、重要インフラ等に対する安全保障上の懸念を生じさせる重大なサイバー攻撃のおそれがある場合、これを未然に排除し、また、このようなサイバー攻撃が発生した場合の被害の拡大を防止するために能動的サイバー防御を導入する。そのために、サイバー安全保障分野における情報収集・分析能力を強化するとともに、能動的サイバー防御の実施のための体制を整備することとし、以下の(ア)から(ウ)までを含む必要な措置の実現に向け検討を進める。

(ア) 重要インフラ分野を含め、民間事業者等がサイバー攻撃を受けた場合等の政府への情報共有や、政府から民間事業者等への対処調整、支援等の取組を強化するなどの取組を進める。

(イ) 国内の通信事業者が役務提供する通信に係る情報を活用し、攻撃者による悪用が疑われるサーバ等を検知するために、所要の取組を進める。

(ウ) 国、重要インフラ等に対する安全保障上の懸念を生じさせる重大なサイバー攻撃について、可能な限り未然に攻撃者のサーバ等への侵入・無害化ができるよう、政府に対し必要な権限が付与されるようにする。

能動的サイバー防御を含むこれらの取組を実現・促進するために、内閣サイバーセキュリティセンター(NISC)を発展的に改組し、サイバー安全保障分野の政策を一元的に総合調整する新たな組織を設置する。そして、これらのサイバー安全保障分野における新たな取組の実現のために法制度の整備、運用の強化を図る。これらの取組は総合的な防衛体制の強化に資するものとなる。

また、経済安全保障、安全保障関連の技術力の向上等、サイバー安全保障の強化に資する他の政策との連携を強化する。

さらに、同盟国・同志国等と連携した形での情報収集・分析の強化、攻撃者の特定とその公表、国際的な枠組み・ルールの形成等のために引き続き取り組む。

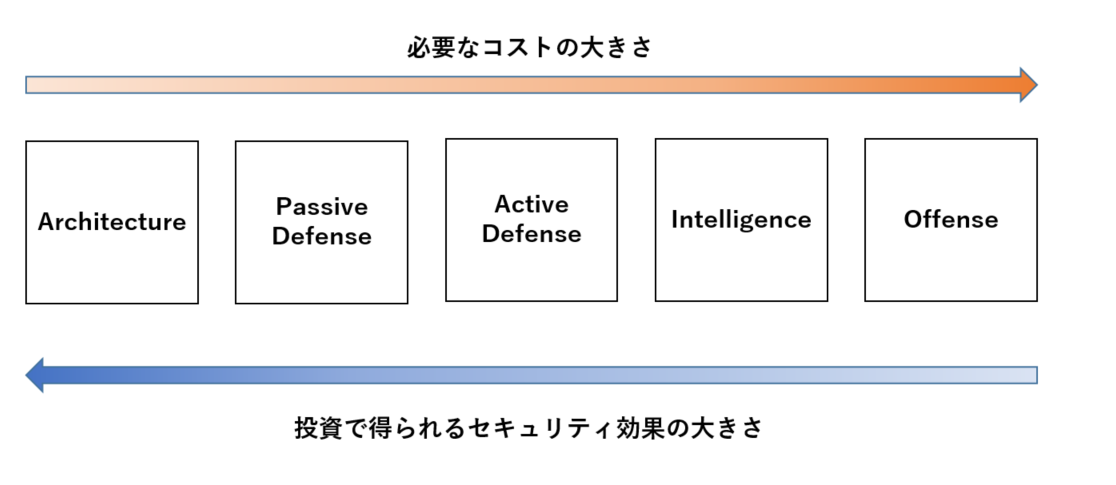

第一に挙げられているのは、欧米主要国と比較して遅れているサイバーセキュリティ能力を向上させることです。「能動的サイバー防御」は"その上で"とされており、優先順位はやや劣るような書きぶりです。これはある意味当然のことで、以前指摘した通り、Offenseに近づくにつれ費用対効果のバランスが悪くなっていくことを考えると、地固めが最優先となるでしょう。

"武力攻撃に至らないものの、国、重要インフラ等に対する安全保障上の懸念を生じさせる重大なサイバー攻撃のおそれがある場合"の条件が特に重要な点で、グレーゾーンのサイバー領域を扱っていくという姿勢を表していると思われます。ロシア・ウクライナ戦争の文脈から、戦時のサイバー攻撃への対処が論じられることも多いですが、すでに武力攻撃による防衛出動に突入し、武器使用が許可されるような事態にあっては、より低強度なサイバー攻撃が許可されないとは考えにくく、やはりグレーゾーンにどう対処するかが重要な点であると考えています。グレーゾーンの分類に関しては、弁護士の高橋先生などが言及されているため  [7] 、そちらを参照ください。

[7] 、そちらを参照ください。

個別の条件を見てみます。(ア)に関しては、現在NISCが行っている業務をより拡大させることに加え、日本で課題となっているサイバー攻撃情報(脅威情報)の共有の解決を目指すように思われます。脅威情報の共有については、JPCERT/CCがブログ記事  [8] を出している他、総務省もパブリックコメントを募集

[8] を出している他、総務省もパブリックコメントを募集  [9] するなど、行政の課題感として共有されているようです。(イ)に関しては、総務省の「電気通信事業におけるサイバー攻撃への適正な対処の在り方に関する研究会」で、ISPによる悪性C2サーバ情報共有が通信の秘密を侵害しないという見解

[9] するなど、行政の課題感として共有されているようです。(イ)に関しては、総務省の「電気通信事業におけるサイバー攻撃への適正な対処の在り方に関する研究会」で、ISPによる悪性C2サーバ情報共有が通信の秘密を侵害しないという見解  [10] が示されています。以前からの検討内容を改めて記載するとともに、将来的にこの活動をより発展させたいという意図と思われます。この種の取り組みとしては、NOTICEが既に実施されていることもあり、意外とハードルは高くないかもしれません。(ウ)に関しては、"可能な限り未然に攻撃者のサーバ等への侵入・無害化"という記述が気になる点です。サイバー攻撃者からの攻撃に対して反撃するHack Backが例としてよく議論されていますが、この表現は米国が行っているDefend Forwardにより近い印象を受けます。Defend Forwardについてはこの次のセクションで簡単に紹介します。

[10] が示されています。以前からの検討内容を改めて記載するとともに、将来的にこの活動をより発展させたいという意図と思われます。この種の取り組みとしては、NOTICEが既に実施されていることもあり、意外とハードルは高くないかもしれません。(ウ)に関しては、"可能な限り未然に攻撃者のサーバ等への侵入・無害化"という記述が気になる点です。サイバー攻撃者からの攻撃に対して反撃するHack Backが例としてよく議論されていますが、この表現は米国が行っているDefend Forwardにより近い印象を受けます。Defend Forwardについてはこの次のセクションで簡単に紹介します。

司令塔に関しては、NISCを発展的解消して新たな一元組織を設置するようです。この点は以前より報道  [11] されており、内閣官房の下に設置するとされています。1月31日には、準備室を内閣官房に立ち上げたことも報道されました

[11] されており、内閣官房の下に設置するとされています。1月31日には、準備室を内閣官房に立ち上げたことも報道されました  [12] 。内閣府にインテリジェンス組織の情報を取りまとめる内閣情報調査室や国家安全保障局があること、Offenseなサイバーセキュリティは政治的判断が求められる(100%絶対確実なアトリビューションは基本存在しない)ことを考慮すると、そこまで違和感のない流れのように思われます。「能動的サイバー防御」は自衛隊のみに着目するような報道が目立ちますが、国家安全保障戦略の記述や各種報道、国家防衛戦略の記述"サイバー領域では、防衛省・自衛隊において、能動的サイバー防御を含むサイバー安全保障分野における政府全体での取組と連携していくこととする。"から、内閣府のインテリジェンス組織がその任務を実施する可能性を個人的には考えています。なお、報道では自衛隊や警察庁の実働部隊を指揮すると記載されていますが、指揮権に関して組織体制や法体系に課題があるように思われ、どのような形態を想定しているのかを注目しています。

[12] 。内閣府にインテリジェンス組織の情報を取りまとめる内閣情報調査室や国家安全保障局があること、Offenseなサイバーセキュリティは政治的判断が求められる(100%絶対確実なアトリビューションは基本存在しない)ことを考慮すると、そこまで違和感のない流れのように思われます。「能動的サイバー防御」は自衛隊のみに着目するような報道が目立ちますが、国家安全保障戦略の記述や各種報道、国家防衛戦略の記述"サイバー領域では、防衛省・自衛隊において、能動的サイバー防御を含むサイバー安全保障分野における政府全体での取組と連携していくこととする。"から、内閣府のインテリジェンス組織がその任務を実施する可能性を個人的には考えています。なお、報道では自衛隊や警察庁の実働部隊を指揮すると記載されていますが、指揮権に関して組織体制や法体系に課題があるように思われ、どのような形態を想定しているのかを注目しています。

ここまで見た通り、「能動的サイバー防御」は、既に実施済みの施策の発展と、新たな施策の検討が混じっており、ここは分離して議論する必要がありそうです。

Defend Forwardやその他米国の事例

Defend Forwardは、2018年に米国防総省サイバー戦略で示された考え方  [13] で、サイバー空間の脅威に対してより積極的に防御を行うものです。一歩踏み込んだ防御とも呼ばれます。簡単に説明すると、悪意あるサイバー攻撃活動を初期段階で積極的に妨害・阻止することで、攻撃者側のコストを上昇させ、結果として攻撃を緩和させる取り組みです。攻撃者側の攻撃準備が整いきる前に妨害できれば、攻撃者側は少ないリターンで攻撃を諦めるしかありません。当然この種の活動は他国資産に介入する可能性があるため、米国サイバー軍はパートナー国との連携・当該国からの活動招待をアピール

[13] で、サイバー空間の脅威に対してより積極的に防御を行うものです。一歩踏み込んだ防御とも呼ばれます。簡単に説明すると、悪意あるサイバー攻撃活動を初期段階で積極的に妨害・阻止することで、攻撃者側のコストを上昇させ、結果として攻撃を緩和させる取り組みです。攻撃者側の攻撃準備が整いきる前に妨害できれば、攻撃者側は少ないリターンで攻撃を諦めるしかありません。当然この種の活動は他国資産に介入する可能性があるため、米国サイバー軍はパートナー国との連携・当該国からの活動招待をアピール  [14]しています。直近の事例では、ウクライナとの連携を明言

[14]しています。直近の事例では、ウクライナとの連携を明言  [15]し、ロシアへのサイバー攻撃を否定していません

[15]し、ロシアへのサイバー攻撃を否定していません  [16]。ロシア・ウクライナ戦争に直接不介入方針の米国も、物理被害の発生しないサイバー攻撃は戦争行為にあたらないと判断

[16]。ロシア・ウクライナ戦争に直接不介入方針の米国も、物理被害の発生しないサイバー攻撃は戦争行為にあたらないと判断  [17]しているようです。話をパートナー国との連携に戻すと、全ての国からの協力が得られるかというと難しいと考えられますが、この点は物理世界の考え方

[17]しているようです。話をパートナー国との連携に戻すと、全ての国からの協力が得られるかというと難しいと考えられますが、この点は物理世界の考え方  [18] をサイバー領域にも拡張したような運用をしていると思われます。

[18] をサイバー領域にも拡張したような運用をしていると思われます。

補足として、米国サイバー軍は設立時から司令官がNSA長官と兼任で任命されており、インテリジェンス組織であるNSAからのフィードバックを受けつつ体制を強化してきた経緯があります。

Defend Forwardの紹介をしたので、米国のその他の活動にも触れておくと、近年米国などによるテイクダウンの実施が目立ちます。2022年にはロシアのボットネットを解体したとの発表もありました。この事例においては、何故か米国がボットネットの構成マシン数千台をハッキングしたかのような報道やSNS上でのコメントが見られましたが、司法省がC2サーバに限定した作戦だったと発表  [19] しています。また、いきなり司法手続きを行った訳でなく、攻撃手法の公開をまず行い、次に感染マシンを所有している人物への連絡を行ったことが報道

[19] しています。また、いきなり司法手続きを行った訳でなく、攻撃手法の公開をまず行い、次に感染マシンを所有している人物への連絡を行ったことが報道  [20] されています。この段階に至っても約1割の感染マシンが残ったため、最後の手段として司法手続きによるオペレーションを行ったとのことです。このように、Offenseなサイバーセキュリティ防御を最も積極的に行っていると思われる米国でも、それなりの段階や手続きを経ているようです。無論、例外事例は存在していると思われます。

[20] されています。この段階に至っても約1割の感染マシンが残ったため、最後の手段として司法手続きによるオペレーションを行ったとのことです。このように、Offenseなサイバーセキュリティ防御を最も積極的に行っていると思われる米国でも、それなりの段階や手続きを経ているようです。無論、例外事例は存在していると思われます。

定義をどうするのか

ここまで国家安全保障戦略のサイバーセキュリティ部分の紹介や、「能動的サイバー防御」の一部がDefend Forwardに近い考え方ではないか、インテリジェンス組織に任務を与えるのではないかといった考察をしてきました。現状、この答え合わせを行うことは出来ません。明確な定義が示されていないためです。冒頭で名前の意味がないと述べたのはこのためで、定義が決まっていれば名前が変わっても実質的な変化は少ないですが、定義が決まっていないのに名前の議論をしても無意味だからです。

定義にあたり、いくつか重要なポイントがあると思われますが、やはり気になるのはOffenseをどう扱うのかです。米英はActiveとOffenseを分離していますが、日本としては同一線上で議論するといった考え方ももちろん存在するでしょう。また、アトリビューションをどう扱うのかといった点も気になるところです。高度な攻撃能力を持ったハッカーを揃えても、対象を判定する能力を持たなければ意味がありません。

施策評価の難しさ

定義や能力、組織を整えたとして、最後に気になる点が施策評価の難しさです。前述したとおり、Offenseな防御は費用対効果が比較的よくないので、効率的に能力を投入する必要があります。場当たり的な対応を避けるには、施策の評価を行うことが必須ですが、このとき問題になるのが効果測定です。攻撃の妨害によってどの程度の被害が防止出来たのか、仮に妨害が出来ていればどこまで被害を緩和可能だったのかなど、複数の評価軸が考えられますが、Offenseな防御はこの測定が非常に難しいのです。何しろ、理想的な状態では攻撃は発生しないのですから。このような抑止は実施から10年以上経過してから効果が判明することもあるため、短期的・長期的両方の観察も必要であることを考えると、評価体制もそれなりのものを用意しなくてはなりません。過去の施策の評価や体制見直しは組織の永遠の課題の一つですが、「能動的サイバー防御」でも避けられない議論です。

おわりに

今回は「能動的サイバー防御」に関して個人的な見解をいくつか述べました。ずっと括弧付きで言及していたのは、この言葉の定義が存在しないためです。ただ、この点は悲観することばかりでなく、多数の識者が指摘している通り、日本の環境に沿った定義の策定を行うことで、より有用な概念の導入に繋がると私も考えています。もちろん、議論が混乱して有名無実な定義や戦略が出来上がる可能性もあります。多分に政治マターになっているため、何となく関与を避けているセキュリティ関係者も多いと思いますが、国家のセキュリティ戦略は、日本国内の企業や個人にも大きな影響を与えますので、是非活発に議論できればと考えています。

参照文献

- [1]

- [2]「積極的サイバー防御」重要インフラ対象に導入へ…政府、攻撃元に侵入や無力化検討

https://www.yomiuri.co.jp/politics/20220912-OYT1T50308/

https://www.yomiuri.co.jp/politics/20220912-OYT1T50308/ - [3]サイバー防衛強化へ監視や侵入、反撃を検討へ 国家安保戦略の政府案

https://www.asahi.com/articles/ASQDF5S3HQDFUTFK00J.html

https://www.asahi.com/articles/ASQDF5S3HQDFUTFK00J.html - [4]NECセキュリティブログ「アクティブディフェンスとその先行事例について」

https://jpn.nec.com/cybersecurity/blog/220204/index.html - [5]「積極的サイバー防御」(アクティブ・サイバー・ディフェンス)とは何か ―より具体的な議論に向けて必要な観点について―

https://blogs.jpcert.or.jp/ja/2022/09/active-cyber-defense.html#footnote_5

https://blogs.jpcert.or.jp/ja/2022/09/active-cyber-defense.html#footnote_5 - [6]「アクティブ・サイバー・ディフェンス」事始め ~攻撃者プロファイリングの意義について~

https://jsac.jpcert.or.jp/archive/2023/pdf/JSAC2023_2_2_sasaki_jp.pdf

https://jsac.jpcert.or.jp/archive/2023/pdf/JSAC2023_2_2_sasaki_jp.pdf - [7]安全保障関連3文書と能動的サイバー防御-Beyond Barbershop talk(12月21日修正)

https://itresearchart.biz/?p=4333

https://itresearchart.biz/?p=4333 - [8]サイバー攻撃被害情報の共有と公表のあり方について

https://blogs.jpcert.or.jp/ja/2022/04/sharing_and_disclosure.html

https://blogs.jpcert.or.jp/ja/2022/04/sharing_and_disclosure.html - [9] 「サイバー攻撃被害に係る情報の共有・公表ガイダンス(案)」の意見公募手続(パブリックコメント)を開始しました。

https://www.meti.go.jp/press/2022/12/20221226003/20221226003.html

https://www.meti.go.jp/press/2022/12/20221226003/20221226003.html - [10]

- [11] 積極的サイバー防御の「司令塔」新設へ…自衛隊や警察庁の指揮・民間ハッカー登用も検討

https://www.yomiuri.co.jp/politics/20221031-OYT1T50257/

https://www.yomiuri.co.jp/politics/20221031-OYT1T50257/ - [12] 「能動的サイバー防御」準備室、内閣官房に新設 政府

https://www.nikkei.com/article/DGXZQOUA3186D0R30C23A1000000/

https://www.nikkei.com/article/DGXZQOUA3186D0R30C23A1000000/ - [13]

- [14]CYBER 101 - Defend Forward and Persistent Engagement

https://www.cybercom.mil/Media/News/Article/3198878/cyber-101-defend-forward-and-persistent-engagement/

https://www.cybercom.mil/Media/News/Article/3198878/cyber-101-defend-forward-and-persistent-engagement/ - [15]Before the Invasion: Hunt Forward Operations in Ukraine

https://nsarchive.gwu.edu/sites/default/files/documents/rmsj3h-751x3/2022-11-28-CNMF-Before-the-Invasion-Hunt-Forward-Operations-in-Ukraine.pdf

https://nsarchive.gwu.edu/sites/default/files/documents/rmsj3h-751x3/2022-11-28-CNMF-Before-the-Invasion-Hunt-Forward-Operations-in-Ukraine.pdf - [16] US military hackers conducting offensive operations in support of Ukraine, says head of Cyber Command

https://news.sky.com/story/us-military-hackers-conducting-offensive-operations-in-support-of-ukraine-says-head-of-cyber-command-12625139

https://news.sky.com/story/us-military-hackers-conducting-offensive-operations-in-support-of-ukraine-says-head-of-cyber-command-12625139 - [17]White House: cyber activity not against Russia policy

https://www.reuters.com/world/white-house-cyber-activity-not-against-russia-policy-2022-06-01/

https://www.reuters.com/world/white-house-cyber-activity-not-against-russia-policy-2022-06-01/ - [18] 「戦争」は許されるのか? 国際法で読み解く武力行使のルール

https://www.ikaros.jp/sales/list.php?srhm=0&tidx=33&Page=1&ID=5296

https://www.ikaros.jp/sales/list.php?srhm=0&tidx=33&Page=1&ID=5296 - [19] Justice Department Announces Court-Authorized Disruption of Botnet Controlled by the Russian Federation’s Main Intelligence Directorate (GRU)

https://www.justice.gov/opa/pr/justice-department-announces-court-authorized-disruption-botnet-controlled-russian-federation

https://www.justice.gov/opa/pr/justice-department-announces-court-authorized-disruption-botnet-controlled-russian-federation - [20] FBI, DOJ defend ‘offensive’ actions against Chinese, Russian operations

https://therecord.media/fbi-doj-defend-offensive-actions-against-chinese-russian-operations/

https://therecord.media/fbi-doj-defend-offensive-actions-against-chinese-russian-operations/

執筆者プロフィール

郡 義弘(こおり よしひろ)

セキュリティ技術センター インテリジェンスグループ

脅威情報の収集や展開、活用法の検討とともに、PSIRTとして脆弱性ハンドリングに従事。CISSP Associate、情報処理安全確保支援士(RISS)、GIAC(GCTI)を保持。

山の上からセキュリティを見守りたい。

執筆者の他の記事を読む

アクセスランキング