Japan

サイト内の現在位置

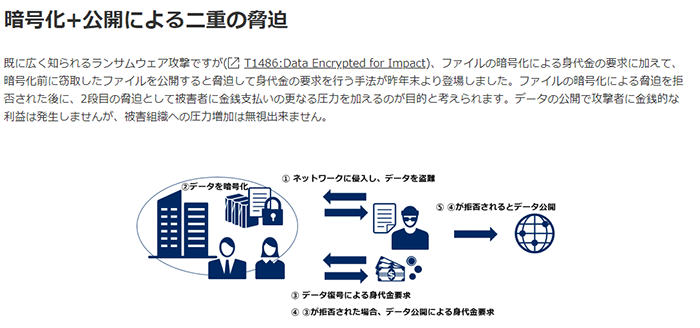

ビジネスとして改良が続けられている二重脅迫ランサムウェア

NECセキュリティブログ2020年12月11日

ビジネスとしてプロセス化されたランサムウェア攻撃

また、窃取されたデータの日付に10月末のものが含まれるとされており、ランサムウェアによる暗号化攻撃はデータ窃取直後に実行されたようです。

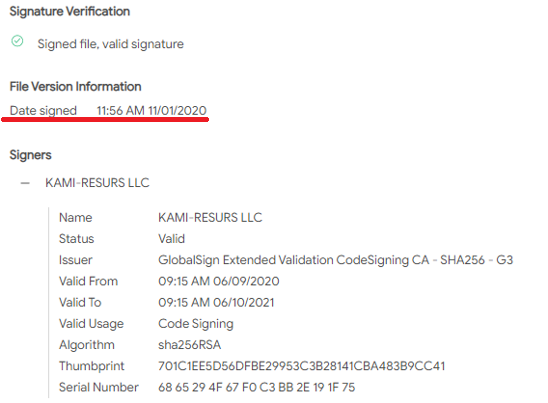

興味深いことに、本検体に付与された証明書で検索を行うと、別の企業Campariへの攻撃に利用された「RagnarLocker」の検体が見つかります。Campariはイタリアの大手飲料メーカーです。

ハッシュ値(SHA-1):5c7b10241c27005b804119be34b18d9ae38c2d39

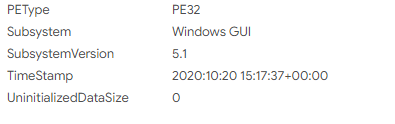

CampariはCapcomが被害を受ける前日、11/01に攻撃を受けました  [5]。この検体も同じく攻撃の前日10/31に証明書が付与されています。

[5]。この検体も同じく攻撃の前日10/31に証明書が付与されています。

なお、検体のコンパイル日時は両検体で同一のタイムスタンプとなっています。

「RagnarLocker」攻撃者はほとんど同時進行で2つの企業を攻撃しており、なおかつ攻撃の手順(攻撃の直前に証明書付与)は両企業で共通しています。このことから、「RagnarLocker」は複数人によるプロセス化された攻撃手順が構築されている可能性が推測されます。また、両企業は国籍・業種ともに関連性が低く、企業名にある程度の一致を見るだけです。彼らが標的を絞らず、金銭獲得を主目的として攻撃を行っていることの証左と言えます。両企業の攻撃が連続したのも、攻撃可能リストのアルファベットを上から辿っただけかもしれません。

スピード勝負を仕掛けるランサムウェア

データ窃取からランサムウェア投入までの時間がかなり短いことが指摘されていますが、ランサムウェア攻撃者はいかに暗号化を素早く行うか、というテーマにも取り組み始めています。

「RegretLocker」と呼ばれる新しいランサムウェアはwindowsの仮想イメージを高速に暗号化する手法を採用しました  [6]。通常仮想イメージは非常に大きなファイル容量を持つため、暗号化に必要な時間が増大することからランサムウェアによる暗号化の対象外となることがあります。「RegretLocker」は暗号化の際、仮想イメージを物理ディスクとしてマウントすることで個別にファイルを暗号化出来るように設計されています。

[6]。通常仮想イメージは非常に大きなファイル容量を持つため、暗号化に必要な時間が増大することからランサムウェアによる暗号化の対象外となることがあります。「RegretLocker」は暗号化の際、仮想イメージを物理ディスクとしてマウントすることで個別にファイルを暗号化出来るように設計されています。

「Ryuk( S0446)」ランサムウェアによる攻撃では、フィッシングによる初期侵害成功から標的ネットワークの暗号化完了までわずか5時間という事例が紹介されています

S0446)」ランサムウェアによる攻撃では、フィッシングによる初期侵害成功から標的ネットワークの暗号化完了までわずか5時間という事例が紹介されています  [7]。この攻撃ではWindows Zerologon脆弱性(CVE-2020-1472)の悪用も確認されています。

[7]。この攻撃ではWindows Zerologon脆弱性(CVE-2020-1472)の悪用も確認されています。

彼らはビジネスとして攻撃を行っているため、攻撃の高速化は件数を重ねることに繋がり、ひいては成功数の増加となることから、標的ネットワークの探索手法を含めてよりこの傾向は深まると予想されます。

注目すべきは暗号化ではなくデータ窃取

ランサムウェアによる被害は暗号化部分のみでなく、データ窃取の部分に重点が移っています。この際、横展開やデータ窃取、には正規のプロセスやツールが利用されることが多く、PowerShell( T1059.001)、SMB(

T1059.001)、SMB( T1021.002)、WMI(

T1021.002)、WMI( T1047)、RDP(

T1047)、RDP( T1563.002)などは多くの攻撃者に共通する手法となっています。データの持ち出しにあたっては、アーカイブの作成と転送の作業が必ず発生しますが、この際もWinRARなどの正規ツールが利用されています(

T1563.002)などは多くの攻撃者に共通する手法となっています。データの持ち出しにあたっては、アーカイブの作成と転送の作業が必ず発生しますが、この際もWinRARなどの正規ツールが利用されています( T1560.001)。これらの手法は防衛情報などを狙う高度な攻撃者にも見られる特徴で、ランサムウェア攻撃者の能力の高さを示しています。

T1560.001)。これらの手法は防衛情報などを狙う高度な攻撃者にも見られる特徴で、ランサムウェア攻撃者の能力の高さを示しています。

このような理由から、攻撃者潜伏時に一般的なセキュリティ製品のみによる検知は難しいのが二重脅迫ランサムウェアの現状と言えます。また、報道では比較的大きな組織が注目を浴びがちですが、中小企業や地方自治体なども継続的に攻撃を受けており、教育機関や医療機関など標的になりやすい種別はあるものの、潜在的には全ての組織や個人が標的になりえます。

なお、最終的には被害を受けた組織の決定が尊重されますが、ほとんどのセキュリティベンダや政府機関はランサムウェア攻撃者への身代金支払いを推奨していません。アメリカのケースではありますが、米国財務省外国資産管理局は、アメリカが経済制裁を科している国のハッカーに対して身代金を許可なく支払う行為は、罰金の可能性があると警告しています  [8]。

[8]。

いずれにせよ、身代金を支払った場合も攻撃者が窃取したデータを確実に削除するとは限りません。例え身代金支払い拒否によってデータが公開されてしまった場合も、その組織には非はなく、犯罪行為を働いている攻撃者のみが責められるべき存在であるということは強調しておきたいと思います。

おわりに

二重脅迫を開始したランサムウェア「Maze( S0449)」が活動を停止し、その後継と思われる「Egregor」ランサムウェアが新たに活動を開始するなど、ランサムウェアは非常に動きの多い攻撃分野の一つです。

S0449)」が活動を停止し、その後継と思われる「Egregor」ランサムウェアが新たに活動を開始するなど、ランサムウェアは非常に動きの多い攻撃分野の一つです。

最新の手法がここから登場することもあるため、ランサムウェアの動向には注目することをオススメします。

参考文献

- [1]

- [2]

- [3]

- [4]

- [5]

- [6]

- [7]

- [8]

執筆者プロフィール

郡 義弘(こおり よしひろ)

セキュリティ技術センター インテリジェンスチーム

脅威情報の収集や展開、活用法の検討とともに、PSIRTとして脆弱性ハンドリングに従事。CISSP Associateを保持。

山の上からセキュリティを見守りたい。

執筆者の他の記事を読む

アクセスランキング