Japan

サイト内の現在位置

一般ユーザ権限でクレデンシャル情報を取得するPost-Exploitationツール「Mimikittenz」について

NECセキュリティブログ2019年11月29日

このたび、NEC セキュリティ技術センターのエンジニアによる「セキュリティブログ」を立ち上げました。

初回は、「Mimikittenz」について紹介したいと思います。

- 環境

- Windows10 64bit

- Windows7 64bit

Mimikittenzとは

Mimikittenz( https://github.com/putterpanda/mimikittenz)は、putterpanda氏が作成したPost-Exploitationツールです。

https://github.com/putterpanda/mimikittenz)は、putterpanda氏が作成したPost-Exploitationツールです。

機能としては様々なサービス(GitHub,Dropbox等)の認証情報を取得します。

Post-Exploitationツールの中でも有名なMimikatzと名前は似ていますが、MimikatzがWindowsのクレデンシャル情報を取得する一方でMimikittenzは開発サービスやSNS等のクレデンシャル情報を取得します。

Mimikittenzの特徴は二つあげられています。

- Mimikatzとは違いUser ACLがいらず一般権限で認証情報を取得することが可能な点

- カスタマイズ可能で、提供しているサービス以外のサービスの認証情報も取得可能となる点

情報取得可能としているのは以下のサービスとなります。

Webmail

- Gmail

- Office365

- Outlook Web

Accounting

- Xero

- MYOB

Remote Access

- Juniper SSL-VPN

- Citrix NetScaler

- Remote Desktop Web Access 2012

Developement

- Jira

- Github

- Bugzilla

- Zendesk

- Cpanel

IHateReverseEngineers

- Malwr

- VirusTotal

- AnubisLabs

Misc

- Microsoft Onedrive

- AWS Web Services

- Slack

Mimikittenzに記載されたサービスのうちログインしたすべての認証情報を抜けるわけではありませんでした。

試しにGitHub,Twitter,Dropboxのサービスでログインした後に動かしてみたところGitHubとTwitterは認証情報を取得できませんでしたが、DropBoxの認証情報は取得できました。

少なくともDropBoxの認証情報を取得することはできたことや、今回検証した中では取れなかっただけの可能性もあること、また攻撃者がカスタマイズできることから認証情報をこのツールを用いて取得できないという過信は禁物です。

またWindows7とWindows10の両方で使ってみましたが、特にどちらも挙動が違うということはありませんでした。

Mimikittenzの検知について

Mimikittenz.ps1ですが、Windows DefenderはPowerShell上でImport-Moduleで読み込もうとする際に検知します。(2019/11/01時点)

個人的に所有しているアンチウイルス製品で検出可能か試しましたが脅威と検知せず、実行可能であることを確認しました。

Mimikittenzの痕跡の発見について

MimikittenzはPowershell製のため、イベントログに痕跡が残ります。

Windowsの標準機能である「イベントビューア」の「アプリケーションとサービスログ」→「Windows Powershell」で確認することが出来ます。

- Windows Powershell.evtx

- Microsoft-Windows-PowerShell¥Operational.evtx

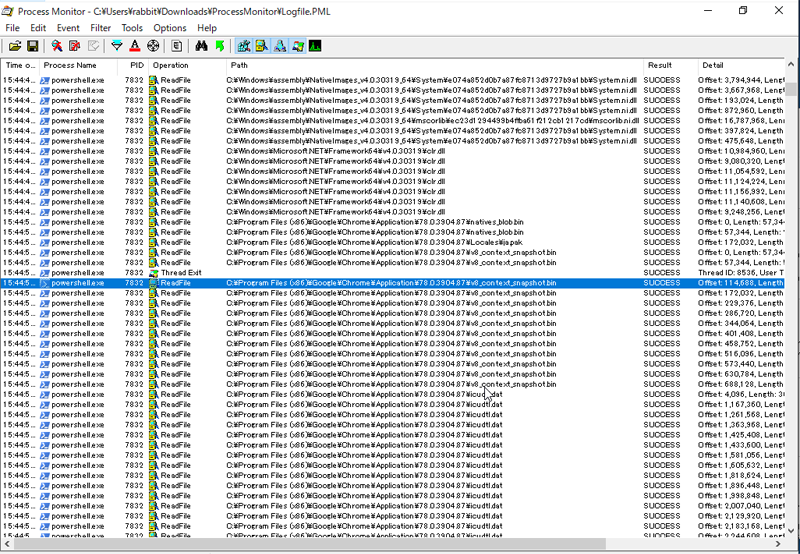

またProcess Monitorを確認すると各ChromeやFireFoxの関連するファイルにアクセスしていることが確認できます。

Mimikittenzの軽減方法の考察

MimikittenzはReadProcessMemoryを利用しているため、ブラウザを閉じた状態では認証情報は取得されません。

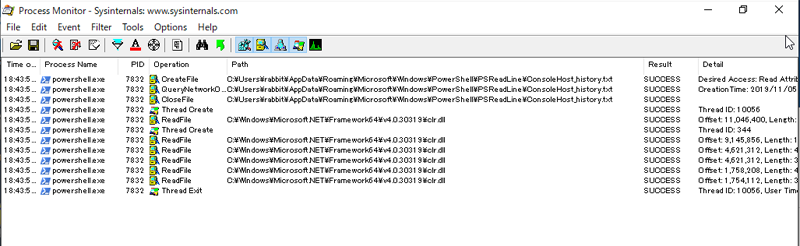

ブラウザを閉じた状態でのProcessMonitorは下記のようになります。

当然ですが各サービスで二段階認証を用いることで軽減は可能となります。

まとめ

- Mimikittenzは一般ユーザ権限でGitHubやSNS等の認証情報を取得するPost-Exploitationツールです

- MimikittenzのPowershellファイルはWindows Defenderは検知可能です

- Powershell製のためイベントビューアに痕跡は残ります

- 2段階認証が使えるサービスは利用すべきです

参考資料

- GitHub/Mimikittenz(

https://github.com/putterpanda/mimikittenz)

https://github.com/putterpanda/mimikittenz)

執筆者プロフィール

竹内 俊輝(たけうち としき)

セキュリティ技術センター セキュリティ実装技術チーム

業務では社内のセキュア開発推進・自動化に従事。

街の国際バリスタエンジニアになるべく、日々研鑽を積む。

RISS、SANS SEC560のメダルを保持

「ご注文はセキュリティですか?」

執筆者の他の記事を読む

アクセスランキング