Japan

サイト内の現在位置

Cyber Threat Intelligenceの活用

NECセキュリティブログ2020年3月19日

はじめに

セキュリティ技術センター インテリジェンスチームの宇井です。

みなさん、Cyber Threat Intelligence(CTI) という言葉を聞いたことはありますか。

複雑化、巧妙化していくサイバー攻撃を防ぐためにCTIの活用は近年注目を集めています。

今回は、NECにおけるCTIの取り組みを一部紹介します。

Cyber Threat Intelligenceについて

Intelligenceとは

CTIを説明する前にまずIntelligenceとは何か説明します。Intelligenceとは諜報活動や分析活動に関する軍事用語です。アメリカ統合参謀本部(JCS:Joint Chiefs of Staff)が発表している資料には以下のように定義しています。

The product resulting from the collection, processing, integration, evaluation, analysis, and interpretation of available information concerning foreign nations, hostile or potentially hostile forces or elements, or area of actual or potential operations.

The activities that result in the product.

The organizations engaged in such activities.

要約すると、

「敵対する国や地域の利用可能な情報を収集・処理・統合・評価・分析・解釈し生成された成果とその活動や組織」

となります。

Cyber Threat Intelligenceとは

CTIとはサイバー攻撃という脅威に対し、サイバー攻撃に関する膨大な情報(オープンソース情報、脆弱性情報、マルウェアの解析結果、不正なIPおよびドメインの情報など)を収集・蓄積・分析しセキュリティ対策に活かす取り組みをいいます。

NECではOSINT(オープンソースインテリジェンス)を活用したCTIの生成や、民間でサイバー攻撃に関する情報を共有する枠組みであるAIS(注1)、CTA(注2)に加盟し収集したデータを組み合わせることでNECの製品・サービス、ソリューションの強化を図っています。

最近のサイバー攻撃

近年、AIの利用、犯罪組織の統合、攻撃のサービス化などによって攻撃は増加、巧妙化、複雑化しています。

記憶に新しいものでは2019年秋以降「Emotet」呼ばれるばらまき型メールを介し、侵害したコンピュータの過去のメールのやり取りを利用したり、取引先相手のメールアドレスを詐称したり、メールの内容の一部が流用されるなど、攻撃手法が巧妙なマルウェアが猛威を振るいました。現在も亜種が報告されており攻撃手法は日々変化しています。

「Emotet」に関してIPAやJPCERT/CCから下記資料が公開されております。併せてご参照ください。

IPA: 「Emotet」と呼ばれるウイルスへの感染を狙うメールについて https://www.ipa.go.jp/security/announce/20191202.html

https://www.ipa.go.jp/security/announce/20191202.html

JPCERT/CC: マルウエアEmotetへの対応FAQ https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html

CTAデータの活用例

CTAに加盟している企業は、各社が検知した攻撃を登録できる仕組みになっており、その情報を加盟している企業間で共有、利用できます。また、攻撃キャンペーンの初期段階で検知することに活用できます。CTAから1日あたり約200,000のSTIXパッケージ(注3)をNECの分析サーバに収集・蓄積しています。

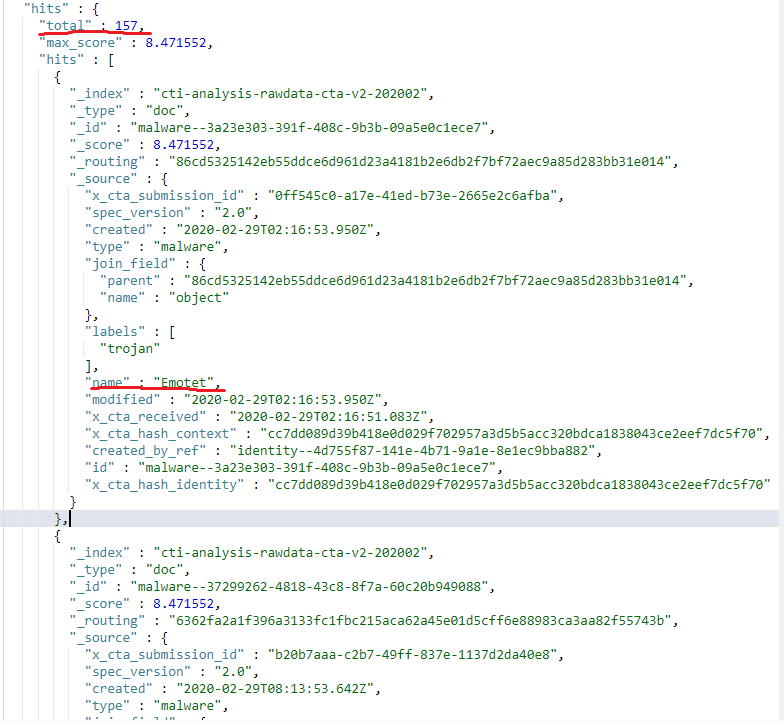

下記は、分析サーバで2019年秋以降感染被害が拡大したマルウェア「Emotet」を検索した一例です。

図1にある通り、157件のデータが抽出できました。

また、図2にように通信先を確認することもできます。

これらのデータをレピュテーション評価した上で、各部門で利活用しています。

まとめ

最近では新型コロナウィルの感染拡大を利用し注意喚起を装ったフィッシングメール攻撃や公的機関のウェブサイトにそっくりな偽サイトが報告されています。このように攻撃手法も世界的流行に便乗するなど日々、複雑化、巧妙化しています。こうした脅威を未然に防ぐためにCTIの活用は重要になります。

NECでは独自に収集したデータとAIS、CTAに加盟することで収集できる膨大なデータから最新の攻撃手法を日々分析し、お客様のセキュリティ強化や運用を支援すべくCTIの強化を図っています。

参考

IPA: 「Emotet」と呼ばれるウイルスへの感染を狙うメールについて https://www.ipa.go.jp/security/announce/20191202.html

https://www.ipa.go.jp/security/announce/20191202.html

JPCERT/CC: マルウエアEmotetへの対応FAQ https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html

DOD:Dictionary of Military and Associated Terms https://csrc.nist.gov/glossary/term/intelligence

https://csrc.nist.gov/glossary/term/intelligence

NECプレスリリース:NEC、セキュリティ企業間でサイバー攻撃の脅威情報を共有する非営利団体「Cyber Threat Alliance (CTA)」に加盟

https://jpn.nec.com/press/201810/20181005_02.html

NECプレスリリース:NEC、米国国土安全保障省が推進する官民でサイバー脅威情報を共有する枠組み「AIS」に加入

https://jpn.nec.com/press/201703/20170315_01.html

- (注1)AISとは米国国土安全保障省(DHS)が推進する、官民でサイバー攻撃の脅威情報を迅速に共有する枠組み(Automated Indicator Sharing)のことを言います。100以上の組織が加盟しており、加盟している組織はDHS傘下の国家サイバーセキュリティ通信総合センター(NCCIC)が提供する情報システムを介し収集された攻撃サーバのドメイン名、IPアドレス、マルウェアのハッシュ値などのデータをSTIX形式で利用することが可能です。NECは2017年3月に加盟しています(日本企業初)。

- (注2)CTAとは加盟組織がお互いのサイバー攻撃の脅威情報を共有し、製品・サービスの向上とお客様のセキュリティ強化を目的とした米国の非営利団体(Cyber Threat Alliance)のことを言います。2020年3月現在25の組織が加盟しており、加盟する組織はCTAが運営する脅威情報共有プラットフォームを介して、IPアドレス、マルウェアのハッシュ値などのデータをSTIX形式で利用することが可能です。また加盟組織にはデータ投稿のノルマも課せられます。NECは2018年3月に加盟しています。

- (注3)STIX(Structured Threat Information eXpression): 国際的な標準化団体OASISにて提唱する脅威情報を共有するための記述形式。

https://www.oasis-open.org/committees/tc_home.php?wg_abbrev=cti

https://www.oasis-open.org/committees/tc_home.php?wg_abbrev=cti

- 注)タイトル、文中に誤字がありましたので訂正いたしました。(2020年3月27日)

誤)Cyber Thread Intelligence → 正)Cyber Threat Intelligence

執筆者プロフィール

宇井 哲也(うい てつや)

セキュリティ技術センター インテリジェンスチーム

インテリジェンスチームにてデータ分析業務を担当

好きな焼酎は芋

アルコールインジェクションに負けないよう日々鍛えている

執筆者の他の記事を読む

アクセスランキング