Japan

サイト内の現在位置を表示しています。

AI(人工知能)を活用した未知のサイバー攻撃対策

サイバー攻撃は高度化・巧妙化が進み、既存のセキュリティ対策では検知も難しく、検知できてもその結果の分析には高度なスキルと膨大な工数が必要という課題があります。この課題に対し、NECはAI技術を応用し、従来不可能だった未知のサイバー攻撃への対策サービスを開発しました。本サービスは攻撃プロセス全体(初期のマルウェア侵入からシステム内における感染拡大、データ搾取などの目的遂行まで)における未知の攻撃の「検知」と、更にその後の「分析」による原因究明・被害範囲特定の効率化を実現します。本稿では、サイバーセキュリティの現状と課題、基盤のAI技術、主な機能と特長、課題検証結果を紹介します。

1. はじめに

昨今、サイバー攻撃は高度化・標的型化が進み、そこで使われるマルウェアは既存マルウェアを改良した亜種や、ターゲットごとにカスタムメイドされたもの、いわゆる未知のマルウェアが増えています。

この結果、情報セキュリティ対策として広く普及しているパターンマッチング型アンチウイルスソフトウェアはほぼ無力化されています。パターンマッチングは既知のマルウェアを検知する技術であり、未知のマルウェアを想定していないためです。NEC社内で行ったテストでは、既知のマルウェアの検体を亜種に変化させるだけでパターンマッチング型アンチウイルスソフトウェアの検知率は85%も低下しました。

未知のマルウェアを検知する技術として、サンドボックスがあります。マルウェアと疑われるプログラムを、本番システムから隔離した仮想環境で実行させて、その振る舞いからマルウェアか否かを判断する技術です。しかし、マルウェア製作者もサンドボックスを回避する仕組みを実装して対抗してきています。例えば、仮想環境であることを検知した場合は、マルウェアが動作しないようにすることなどです。

以上のように、マルウェアを知ることによって検知率を上げるという取り組みはマルウェア製作者側との“いたちごっこ”であり、常に100%検知し続けることは不可能です。

本稿ではこの状況を踏まえ、マルウェアを知ることによって検知するのではなく、視点を変え、新たな方法で攻撃を検知し、その後の分析も効率化するサービスを紹介します。

2. 課題

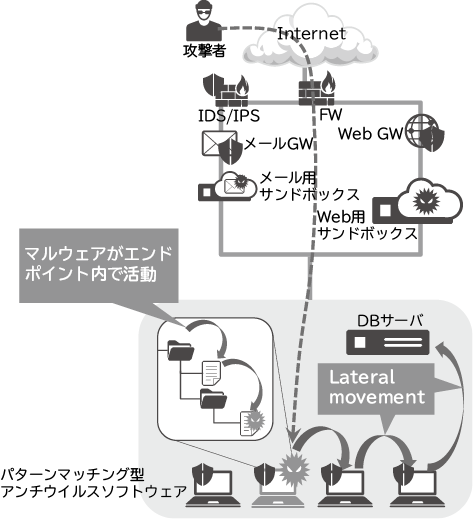

既存のセキュリティ対策をすり抜けたマルウェアは、エンドポイント(PCやサーバ)で活動を開始します。攻撃者はいきなり最終目標(機密情報が保管されているデータベースなど)にマルウェアを送り込むわけではなく、ラテラルムーブメント(Lateral Movement、水平移動、図1)と呼ばれる感染拡大活動を経て、侵入口から最終目標へ一歩一歩近づき、目的遂行(重要情報をデータベースから盗み出しインターネットに送信)に至ります。つまり、マルウェアに侵入されても被害が出る前にいち早く検知し、適切な処置を行うことが求められているのです。

図1 ラテラルムーブメント

NECの独自調査によると、未知のマルウェアのうち約3割はサンドボックスなどをすり抜けてしまうため、人手で対処を行っているというデータもあります。この状況から、以下の2つの課題が浮かび上がります。

- (1)攻撃の検知率向上

検知率を低下させる原因には前述したとおり未知のウイルスによる攻撃に加え、OS標準ツール(Windows PowerShellなど)を用いた攻撃があります。標準ツールはマルウェアではないため、アンチウイルスソフトウェアでは検知されません。しかし、攻撃に使われた場合、その使われ方は通常とは異なるため、この使われ方の異常性から攻撃を検知するアプローチが必要です。特に、複数のエンドポイントをまたいだ攻撃(ラテラルムーブメント)を検知できることが求められます。 - (2)人手による対処の効率化

検知システムをすり抜けた攻撃に対しては、セキュリティの専門家が人手で対処する必要があります。

専門家による対処の代表例に、SOC(Security Operation Center)やCSIRT(Computer Security Incident Response Team)におけるセキュリティインシデントの調査が挙げられます。この業務には大量のログと格闘するなど、サイバーセキュリティに関する高度なスキルと膨大な工数が必要ですが、ハイレベルなセキュリティ人材は慢性的に不足しており、短期間での育成も困難なため、対処作業の効率化が大きな課題となっています。

3.ASIの機能

本章では、AIを活用して未知の攻撃を検知し、原因や被害範囲の分析を効率化する「自己学習型システム異常検知技術」(Automated Security Intelligence:以下、ASI)1)2)を紹介します。

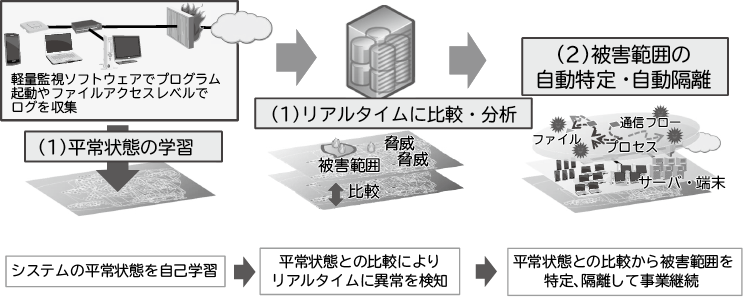

ASIは、2つの技術的特長を持っています(図2)。

図2 ASIの技術的特長

- (1)AIを活用した自システムのリアルタイム異常検知

まず、PCやサーバなどシステム全体の動作状態(プログラム起動、ファイルアクセス、ネットワークアクセスなど)に関する詳細なデータをエンドポイントから収集、AIで分析し、システムの平常状態を把握します。次にAIは、現在のシステムの状態と平常状態とをリアルタイムに比較し、平常状態から外れた場合を「異常」と判定します。 - (2)分析の効率化と対処の自動化

ASIはシステム全体の動きを詳細に把握しているため、検知した異常に関連するシステムの一連の動作を時系列で追跡・表示できます。これにより、原因究明・被害範囲特定のための分析作業を効率化できます。

次に、それらの特長を引き出す、システムの動作の「平常状態」について、例を挙げて説明します。

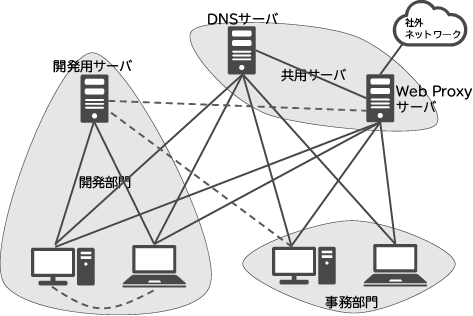

図3は、ある企業のネットワークシステムと、そのシステムにおける平常状態のイメージです。このシステムは以下の3つのサブネットワークから構成されています。

図3 ASIにおける平常状態のイメージ

- 1)共用サブネットワーク:

Webプロキシサーバなど、企業内で共通的に使用されるサーバが設置 - 2)開発部門サブネットワーク:開発用のサーバやPCが設置され、開発部門が使用

- 3)事務部門サブネットワーク:事務部門のPCが設置

通常、共用サーバは企業内のすべてのPCからアクセスされ、開発用サーバは開発部門のPCのみからアクセスされます。逆に、事務部門のPCが開発用サーバにアクセスすることは一般的には起こりません。このようなマシン間の関係を平常状態と呼びます(図3中の実線)。

平常状態では行われないネットワークアクセスを検知すると、ASIは「異常」と判断して管理者へ報告します。例えば、事務部門のPCから開発用サーバへのアクセスが行われた場合や、開発部門内のPC同士が直接通信を行った場合、または通常は社外ネットワークへの通信を行わない開発用サーバがWebプロキシサーバへの通信を行った場合などです(図3中の点線)。

部門内端末同士の直接の接続はラテラルムーブメントでよく見られ、また、開発用サーバからWebプロキシサーバへの接続はマルウェアの攻撃プロセスにおける目的遂行フェーズで行われます。

特にラテラルムーブメントの検知は重要です。従来のサイバー攻撃対策システムはマルウェアの初期潜入と目的遂行をとらえるものが主であり、いったん入口を突破されると攻撃の目的遂行まで検知が非常に困難になってしまうという問題があるからです。ASIは初期潜入と目的遂行の間、すなわちラテラルムーブメントでも検知できるため、攻撃検知のチャンスをより増やせます。

図4に、ASIにおける異常検知の画面例を示します。右側中央の円状のグラフが監視対象のネットワークを示しており、実線がPCやサーバ間の平常のネットワーク接続、太い実線が平常でない(すなわち異常と見なした)ネットワーク接続を示しています。

図4 ASIによる異常検知の例

本章では、PC・サーバ間のネットワーク通信を例として説明しましたが、ASIはエンドポイントのプログラムの起動やファイルアクセスなども平常状態を学習しているため、ネットワーク通信がないPC内部でも異常を検知できます。

また、異常の検知だけでなく、マルウェアの感染源や被害範囲の特定、対策の実施までを効率化することがASIの重要な機能と考え、サービス化・製品化を進めています。ASIをサービスとして提供することにより、自社内にセキュリティ要員が十分にいない企業でもASIを利用できます。

4.ASIによる課題の解決

第2章で挙げた課題に対して、ASIを適用した際の検証結果を紹介します。

4.1 課題1 攻撃の検知率向上

- (1)未知のマルウェア

パターンマッチング型のアンチウイルスソフトウェア製品では検知できなかったマルウェアを対象に、他社のAIセキュリティ製品とASIで検知実験を実施しました。他社のAIセキュリティ製品の検知率が0%に対し、ASIは約80%であり、検知精度の高さが実証できました。 - (2)OS標準ツールを用いた攻撃

NECグループ内の実オフィス環境で標的型攻撃を模した実験を行いました。データ窃取まで行うリアルな攻撃シナリオに基づき、OS標準コマンド(Windows PowerShellなど)を使った疑似マルウェアでサーバ約10台・PC約100台を攻撃したところ、攻撃の目的が達成される前にASIで100%検知できました。ASIは、OS標準ツールを用いた攻撃にも有効であることが実証できました。

4.2 課題2 人手による対処の効率化

人手による対処が必要な作業は「異常発生時の原因及び影響範囲の分析」と「誤検知への対応」の大きく2つあります。NECグループ内の実オフィス環境で実験を行ったところ、分析作業は1件当たり数日かかっていたものがASI導入により平均1.5時間に短縮(最大でも5時間程度)され、誤検知は毎日一端末当たり数十件発生していたのがASI導入により平均0.27件/日・端末にまで減少しました。この2つの効果が重なることで、人手での対処作業を大幅に効率化できます。

このように、ASIは従来のパターンマッチングやサンドボックスと異なり、実環境のエンドポイントを詳細に監視、AIで分析することにより未知の攻撃を検知し、その後の分析も効率化できるのです。

他にも、複数のエンドポイントを統合的に監視しているためマシン間にまたがるマルウェアの感染拡大活動(ラテラルムーブメント)も検知できること、検知から分析までの機能をオールインワンで、しかもサービスとして提供できることもASIの特長です。また、マルウェアだけでなく、内部不正対策にも応用できます。

本稿では未知の攻撃の検知・分析を担うASIを紹介しましたが、NECは今後、ASIを他の製品・サービス群と連携させ、SOC/CSIRTの業務プロセス全体をカバーするソリューションを提供する構想です(事前対策・監視・検知・分析・対処)。

- *Windows PowerShellは、米国Microsoft Corporationの、米国およびその他の国における登録商標または商標です。

- *その他記述された社名、製品名などは、該当する各社の商標または登録商標です。

参考文献

執筆者プロフィール

スマートネットワーク事業部

主任

スマートネットワーク事業部

マネージャー

スマートネットワーク事業部

主任

スマートネットワーク事業部

主任

セキュリティ研究所

プリンシパルクリエーター