Japan

サイト内の現在位置

ばらまき型フィッシングメールについて

NECセキュリティブログ2023年9月8日

NECサイバーセキュリティ戦略統括部 セキュリティ技術センターのA藤(ハンドルネーム)です。今週のセキュリティブログでは、実際に筆者のメールアドレスに届いたフィッシングメールに対して分析を行ってみましたので、その結果を共有したいと思います。

序文:フィッシングとは

前回のブログ[1]でも記載したように、情報セキュリティにおけるフィッシングとは、実在する企業などを騙り、ID・パスワード、クレジットカード情報などを窃取しようとすることを指し、攻撃者の制御する偽サイトへのリンクやマルウェアなどの悪意のある添付ファイルが張られたメールはフィッシングメールと称されます。また、フィッシングは、SMSや他のソーシャルメディアプラットフォームを介して行われることもあります [2]。

[2]。

フィッシングについては、各社メディア・媒体で報道されているように最近急増しており、有名企業のブランドを騙ったものも多く、フィッシングで窃取されたデータを使用した不正送金の額も増加しています [3]。フィッシングの件数などについては、フィッシング対策協議会が月次で報告書

[3]。フィッシングの件数などについては、フィッシング対策協議会が月次で報告書 [5]を出していますので、興味があればそちらをご参照ください。今回は、メールの仕組みなどを踏まえながら、どのようなメールが届いたかを見ていきたいと思います。今回の内容については、あくまでも筆者の私用のメールアドレス1つに届いたメールである為、1つの例として見ていただければと思います。

[5]を出していますので、興味があればそちらをご参照ください。今回は、メールの仕組みなどを踏まえながら、どのようなメールが届いたかを見ていきたいと思います。今回の内容については、あくまでも筆者の私用のメールアドレス1つに届いたメールである為、1つの例として見ていただければと思います。

分析:

①メールを取得する

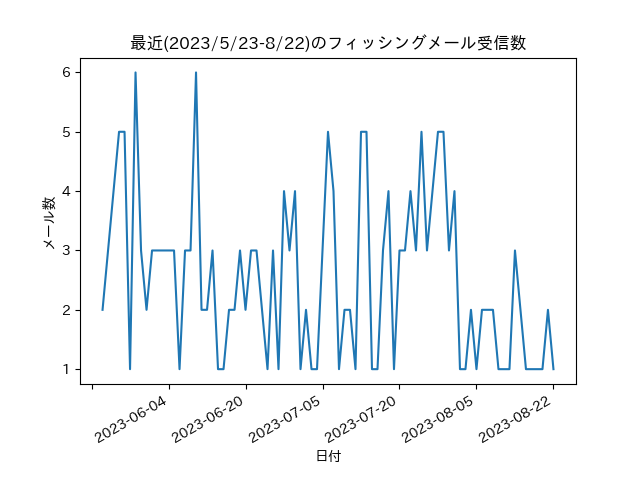

プロバイダが、90日以前と90日以内にメールフォルダを分割してくれていたため、新しいフィッシングメールの情報と古いフィッシングメールの情報として分けてみていこうと思います。

90日以内の2023年5月23日から8月22までに受信したフィッシングメールは212件でした。

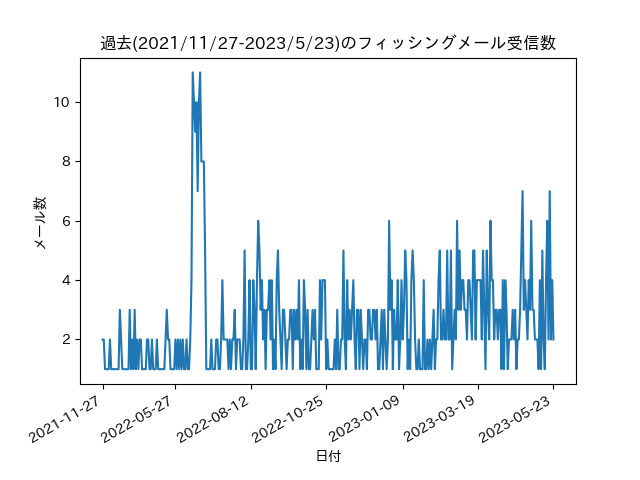

一方90日以前のデータは、2021年11月27日から2023年5月22日までの期間取得しており、912件ありました。時系列にすると以下のようになります。

2つの図から、約2~6件/日フィッシングメールが届くメールアドレスとなります。

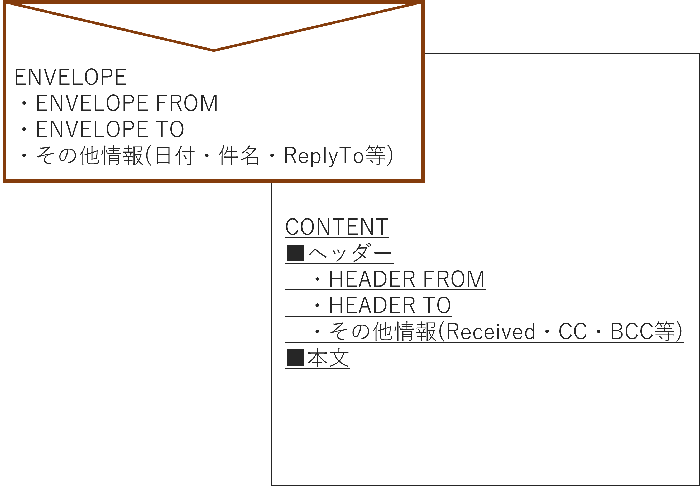

分析に使用したメールデータは、メールサーバからENVELOPEと呼ばれるデータ部と、受信者側のメールクライアント等で確認できる送信元や宛先、件名などが載っているメールヘッダの情報です。取得には、PythonのライブラリIMAPClient [5]を使用しました。

[5]を使用しました。

ENVELOPEについて[ 6,

6, 7]

7]

電子メールは、物理的な手紙との類似性がよく説明で使われます。ENVELOPEは英語で「封筒」を意味し、その名の通り物理的な手紙の封筒部分の機能を担います。そのため、ENVELOPEには宛先アドレスと送信元アドレスが含まれます。メールのやり取りでは、このデータを参照して宛先へ送付されます。受け取ったユーザーは、メールクライアントを介してメールを閲覧しますが、この時通常封筒部分(ENVELOPE)は提示されず、CONTENT部分(ヘッダーと本文)を見ることになります。(後述しているSPF(Sender Policy Framework)の章で、ENVELOPE FROMが偽装可能であることを記載しています。)

②受信したドメインについて

最初に、受信したメールのドメインの傾向を見ていきます。分析に使用したのは、ENVELOPE FROMに記載されたドメインです。以下の表は、重複削除等は行っておらず、メール数でカウントしています。

表1に最近の受信メールでのTOP5ドメインを、表2に過去の受信メールでのTOP5を示します。

表1. 2023/5/23-8/22のドメインTOP5

| ドメイン | メール数 |

| resona.co.jp | 11 |

| smtb.jp | 9 |

| amazon.jp | 7 |

| Amazon.co.jp | 6 |

| rlcapzq.cn | 6 |

表2. 2021/11/27-2023/5/23のドメインTOP5

| ドメイン | メール数 |

| amazon.co.jp | 83 |

| yahoo.co.jp | 31 |

| aeon.co.jp | 27 |

| yahoo.com | 24 |

| hotmail.com | 22 |

表1の上位4つと、表2の1位・3位は有名企業を騙ったものでした。また、表にあるドメインのうち、表1のresona.co.jpとAmazon.co.jpが使用されたメールでは別ブランドを騙ったものがあり、resona,co.jpでは三井住友銀行や三菱UFJ銀行を騙るメール、Amazon.co.jpではETCを騙るメールが確認できました。

騙られたブランドである三井住友信託銀行やりそな銀行、イオン等は以前より、フィッシングメールについて注意を呼び掛けており[ 8,

8, 9,

9, 10]、ブランドによってはフィッシングメールの特徴などの情報を共有しています。なお、今回見つかったメールアドレスドメインresona.co.jpはりそな銀行から報告されている一覧

10]、ブランドによってはフィッシングメールの特徴などの情報を共有しています。なお、今回見つかったメールアドレスドメインresona.co.jpはりそな銀行から報告されている一覧 [9]の中にはなく、このように今後も使用されるドメインは増えると考えられます。

[9]の中にはなく、このように今後も使用されるドメインは増えると考えられます。

なお、メールヘッダの”Received”と設定された項目には、宛先・送信元・件名・送信日時・IPアドレスを含む送信経路情報が含まれており、メールの送信者が使用したメールサーバのIPアドレスを確認することができます [11]。そのIPアドレスについて調べてみると、クラウドサービスと思しきIPアドレスが上位を占めました。ただメール数の割には重複するIPアドレスは少なかったため(912件の方では上から15通・8通・7通・6通、212件の方では5通・2通他は1通ずつ)、定期的にメールサーバが変わっているか変えてフィッシングメールを送付している可能性が考えられます。

[11]。そのIPアドレスについて調べてみると、クラウドサービスと思しきIPアドレスが上位を占めました。ただメール数の割には重複するIPアドレスは少なかったため(912件の方では上から15通・8通・7通・6通、212件の方では5通・2通他は1通ずつ)、定期的にメールサーバが変わっているか変えてフィッシングメールを送付している可能性が考えられます。

③メールテーマの傾向

届いているメールが、被害者の情報を窃取するためにどのようなテーマを用いているかを見ていきます。

銀行・カード系の資格情報(ID・Password)窃取を狙っているようなメールが多く見えており、実際に件名検索で“銀行, 银行, カード, 支払い, 取引”のいずれかを含む件数を調べると、212件中105件(約50%)、912件中322件(約35%)でした。912件の方では、銀行・カード系をテーマにしたメールが最近のデータ(212件)と比較して少なかったですが、これはAmazonやLouis Vuitton [12]を騙ったメールが合わせて271件(内訳:Vuitton 153件、Amazon 118件)や2022年6,7月頃に集中的に届いていたRay-Ban USサングラスを騙ったメール148件など、他のテーマのフィッシングメールが届いていたためであると考えられます。

[12]を騙ったメールが合わせて271件(内訳:Vuitton 153件、Amazon 118件)や2022年6,7月頃に集中的に届いていたRay-Ban USサングラスを騙ったメール148件など、他のテーマのフィッシングメールが届いていたためであると考えられます。

上記から、大きなキャンペーンが無ければ、銀行・カード系、次いで他のアカウントなどのフィッシングメールが依然として多いと考えられます。

④SPF  [14]

[14]

SPFとはSender Policy Frameworkの略で、電子メールの送信元ドメインが偽装されていないかを検証するための仕組みです。具体的な検証方法として、SPFではENVELOPE Fromに記載されたドメインと送信者のIPアドレスから、メールが正当なサーバから送信されているのかを確かめます。

以下は、SPFの結果を取得したものになります。

表3. SPFの結果(2023/5/23-8/22)

| X-SPF-AUTH | カウント |

| Pass | 85 |

| SoftFail | 53 |

| Fail | 38 |

| None | 13 |

| TempError | 8 |

| Neutral | 7 |

| Unknown | 6 |

| \r\n | 2 |

表4.SPFの結果(2021/11/27-2023/5/23)

| X-SPF-AUTH | カウント |

| Pass | 442 |

| Fail | 173 |

| SoftFail | 137 |

| None | 51 |

| Unknown | 42 |

| TempError | 41 |

| Neutral | 25 |

| PermError | 1 |

認証結果は、以下のようにみることができます。

表5. SPFの評価

| 評価 | 説明 |

| None | ドメインにSPFレコードがない場合など |

| Neutral | 接続元IPアドレスが "?" と判定された場合。許可/拒否を示さない場合に使用。 |

| Pass | 接続元IPアドレスが "+" と判定された場合。明示的に許可する場合に使用。 |

| Fail | 接続元IPアドレスが "-" と判定された場合。明示的に拒否する場合に使用。 |

| Softfail | 接続元IPアドレスが "~" と判定された場合。弱い拒否を示す場合に使用。 |

| Temperror | DNS サーバに接続できないなど、一時的なエラーで評価できなかった場合 |

| Permerror | ドメインの SPF レコードの記述に問題があり、評価できなかった場合 |

出典:Trend Micro社 [15]

[15]

最近の物(表3)ではPassしているものが85件(約40%)、Fail・SoftFailが91件(約43%)、その他が36件(約17%)でした。過去の物(表4)では、Passしているものが442件(約48%)、Fail・SoftFailが310件(約34%)、その他が、134件(約15%)でした。以上から、表3、4ではフィッシングメールではありますが、SPFを通過してしまっているのが半数近くあることがわかります。(SPFはRFC7208 [16]で定義され、表5の評価値について記載がありますが、表3,4中にあるUnknownについては記載がありません。)

[16]で定義され、表5の評価値について記載がありますが、表3,4中にあるUnknownについては記載がありません。)

SPFによってフィッシングメールと判断されるメールの例として以下の物があります。

拡大する

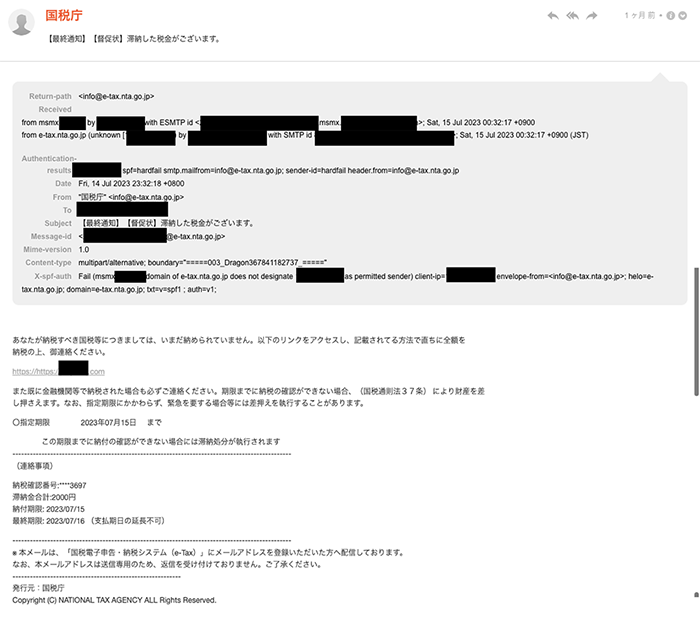

拡大する2023年7月15日に受信した国税庁を装ったフィッシングメールです。ヘッダーを見ると、ヘッダー部分のfromメールアドレスも、ENVELOPE(エンベロープ)のメールアドレス(envelope-from)も正規のinfo@e-tax[.]nta.go.jpを指していますが、フィッシングメールです。これは、送信元の偽装が行われていると考えられます。

では、どうやって判断するのか、ここでSPFが使用されます。上述したようにSPFではENVELOPE Fromのドメインと上図では黒塗りされていますがclient-ipという項目に記載された送信者のメールサーバのIPアドレスを使用して、認証が行われます。実際に、今回のIPアドレスを調べてみると、中国のChinaNetというプロバイダによってホストされているIPアドレスでした。国税庁が指定する送信元IPアドレスには当該IPアドレスが含まれておらず、SPFで認証が失敗(Fail)したとみられます。なお、国税庁を騙ったフィッシングメールは、過去にも報告されているもので、国税庁 [17]もフィッシング対策協議会

[17]もフィッシング対策協議会 [18]も警戒を呼び掛けています。

[18]も警戒を呼び掛けています。

SPF以外にもDKIM・DMARCと呼ばれるメール認証技術がありますが、筆者が契約しているプロバイダがSPFのみ対応の為、DKIM・DMARCの結果はありません。

なお、これらの認証を使っても、約89%の迷惑メッセージがPassしてしまうという記事がCloudFlare社 [19]から発行されています。フィッシングメールを始め、スパムなどへ対策が難しいことが分かります。

[19]から発行されています。フィッシングメールを始め、スパムなどへ対策が難しいことが分かります。

⑤フィッシングメールの巧妙化

まだまだ日本語が変・違和感があるなどのメールの文を記載したフィッシングメールは存在するものの、銀行などを騙るフィッシングメールは最近ではオリジナルに寄せたようなレイアウト・文章が見受けられます。

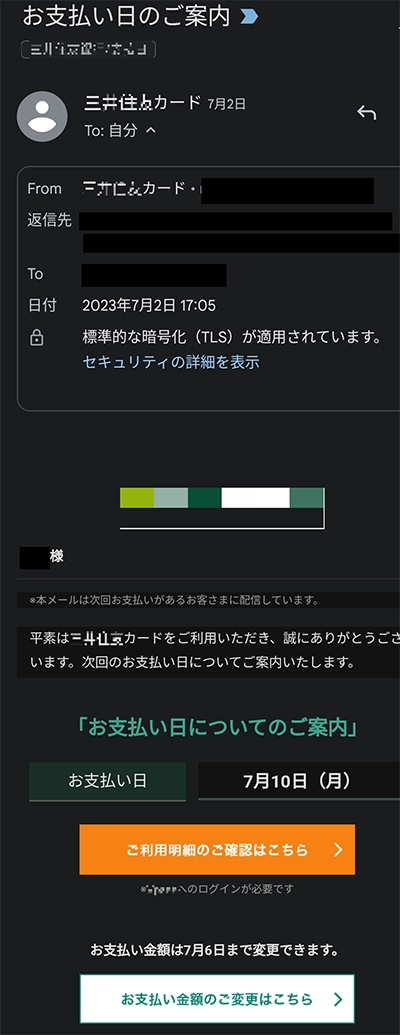

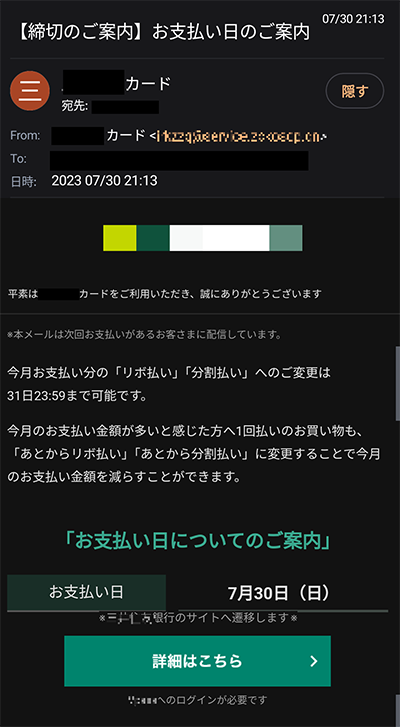

図5. 本物のメール(左)・偽物のメール(右)

上記では、明らかに送信元が異なるため、これに気づくことができれば騙されないかもしれませんが、送信元まで偽装されていた場合は、判断することがより困難になると思われます。

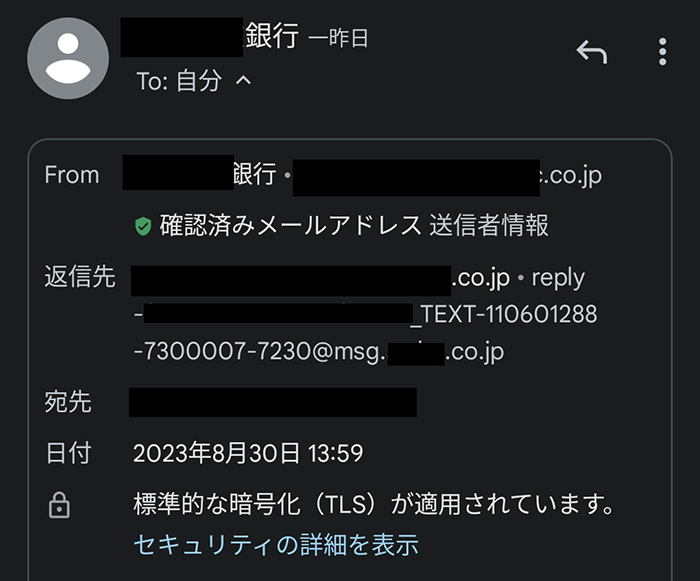

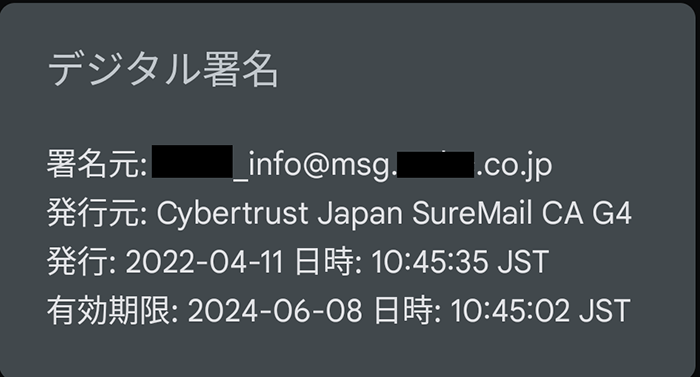

銀行等で行われている対策の一つに電子署名付き電子メール(S/MIME)があります [20]。電子メールに電子署名を付与することにより、電子メールの送信者の身分証明・電子メールが途中で改ざんされていないことの確認が行えます

[20]。電子メールに電子署名を付与することにより、電子メールの送信者の身分証明・電子メールが途中で改ざんされていないことの確認が行えます [21]。S/MIMEを利用するには、受信者もS/MIMEに対応しているメーラー(メールクライアント)を使用する必要がありますが、GmailやOutlook(Microsoft社)、メールApp(Apple社)等が対応しています。以下はGmailでの表示例。

[21]。S/MIMEを利用するには、受信者もS/MIMEに対応しているメーラー(メールクライアント)を使用する必要がありますが、GmailやOutlook(Microsoft社)、メールApp(Apple社)等が対応しています。以下はGmailでの表示例。

まとめ

今回は、筆者のメールアドレスに届いたメールの分析を行いました。継続してフィッシングメールが届いており、ドメインもブランドに似せたものが使われることが分かりました。また、e-taxのフィッシングメールでもわかるように、送信元は偽装可能であることが分かりました。それを検知するためにSPF・DKIM・DMARCなどのメール認証技術が使われていますが、すべてのフィッシングメールを除去できるわけではありません。今一度自身にフィッシングメールが届いていないか意識を変える一助になれば幸いです。

リンク

- [1]アカウントや銀行情報を窃取するフィッシングメール

https://jpn.nec.com/cybersecurity/blog/220225/index.html - [2]

- [3]フィッシングによるものとみられるインターネットバンキングによる預金の不正送金被害が急増しています

https://www.fsa.go.jp/ordinary/internet-bank_2.html

https://www.fsa.go.jp/ordinary/internet-bank_2.html - [4]

- [5]

- [6]What is email envelope and email header

https://www.mybluelinux.com/what-is-email-envelope-and-email-header/

https://www.mybluelinux.com/what-is-email-envelope-and-email-header/ - [7]Emotetの感染を狙うなりすましメール。その原因と技術的な対策とは?

https://eset-info.canon-its.jp/malware_info/special/detail/221005.html

https://eset-info.canon-its.jp/malware_info/special/detail/221005.html - [8]三井住友信託銀行を騙る偽メール・偽 SMS にご注意ください

https://www.smtb.jp/-/media/tb/important/pdf/230322-2.pdf

https://www.smtb.jp/-/media/tb/important/pdf/230322-2.pdf - [9]【フィッシング詐欺】当社を騙った不審なメールの発生

https://www.resonabank.co.jp/kojin/gochui/detail/2020_fishing/

https://www.resonabank.co.jp/kojin/gochui/detail/2020_fishing/ - [10]「イオンカード」・「イオンフィナンシャルサービス」・「イオン銀行」の名前を装った不審なメールにご注意ください。

https://www.aeon.co.jp/security/anti_phishing/

https://www.aeon.co.jp/security/anti_phishing/ - [11]試験に出る!迷惑メールをめぐる攻防

https://www.intellilink.co.jp/column/security/2014/101600.aspx

https://www.intellilink.co.jp/column/security/2014/101600.aspx - [12]Fake Christmas Shops (Louis Vuitton), PayPal, USPS Shipping, & MORE – Top Scams & Phishing Schemes of the Week

https://news.trendmicro.com/2022/12/09/christmas-louis-vuitton-paypal-usps-shipping-scams-phishing-shopping/

https://news.trendmicro.com/2022/12/09/christmas-louis-vuitton-paypal-usps-shipping-scams-phishing-shopping/ - [13]Ray-Ban, T-Mobile, Amazon, the IRS, and MORE — Top Scams & Phishing Schemes of the Week

https://news.trendmicro.com/2022/04/01/ray-ban-t-mobile-amazon-irs-sextortion-phishing-scams/

https://news.trendmicro.com/2022/04/01/ray-ban-t-mobile-amazon-irs-sextortion-phishing-scams/ - [14]送信ドメイン認証(SPF / DKIM / DMARC)の仕組みと、なりすましメール対策への活用法を徹底解説

https://ent.iij.ad.jp/articles/172/

https://ent.iij.ad.jp/articles/172/ - [15]SPF (Sender Policy Framework) の検証

https://success.trendmicro.com/jp/solution/1122462

https://success.trendmicro.com/jp/solution/1122462 - [16]Sender Policy Framework (SPF) for Authorizing Use of Domains in Email, Version 1

https://datatracker.ietf.org/doc/html/rfc7208

https://datatracker.ietf.org/doc/html/rfc7208 - [17]不審なメールや電話にご注意ください

https://www.nta.go.jp/information/attention/attention.htm

https://www.nta.go.jp/information/attention/attention.htm - [18]国税庁をかたるフィッシング (2023/05/15)

https://www.antiphishing.jp/news/alert/nta_20230515.html

https://www.antiphishing.jp/news/alert/nta_20230515.html - [19]Cloudflareの「2023年フィッシング脅威レポート」のご紹介

https://blog.cloudflare.com/ja-jp/2023-phishing-report-ja-jp/

https://blog.cloudflare.com/ja-jp/2023-phishing-report-ja-jp/ - [20]受信した電子メールがなりすましやフィッシングメールではないことを確認する方法はありますか。

https://knowledge.digicert.com/ja/jp/solution/SOT0052.html

https://knowledge.digicert.com/ja/jp/solution/SOT0052.html - [21]電子署名付き電子メール(S/MIME)

https://www.smbc.co.jp/security/smime/

https://www.smbc.co.jp/security/smime/

執筆者プロフィール

A藤(えーとう)※ハンドルネーム

セキュリティ技術センター サイバーインテリジェンスグループ

脅威情報の収集やデータ分析業務を担当

情報処理安全確保支援士(RISS)を保持

執筆者の他の記事を読む

アクセスランキング