Japan

サイト内の現在位置

ばらまき型フィッシングメールについてv3

NECセキュリティブログ2025年1月24日

NECサイバーセキュリティ戦略統括部 セキュリティ技術センターのA藤(ハンドルネーム)です。今週のセキュリティブログでは筆者の過去のブログ[1,2,3]の続きとして、実際に筆者のメールアドレスに届いた過去半年分のメールデータの分析を行っていこうと思います。

前回まで、フィッシングサイト[1]や送信ドメイン認証(SPF,DKIM,DMARC)[2,3]について扱いました。今回は、Received Fromから取得できるIPアドレスの傾向や送信元メールアドレスの特徴について分析してみました。

結果として、使用される送信元のIPアドレスには傾向があるとみられ、また、キャンペーンによっては送信元メールアドレスのアカウント文字列にも特徴があると見られます。

目次

データについて

筆者の個人的に契約しているアカウントが受信したメール3,009件(2024年6月1日-12月28日)を対象としました。このデータ内には正規の広告系のメールは事前に削除しており、含まれていません。

メールサーバから取得したデータは、ヘッダとEnvelopeの情報 [4]、およびヘッダに記載されたメールサーバのIPアドレスからIP Geolocationサービスを用いて国名コード・AS・ISPなどを取得しました。

[4]、およびヘッダに記載されたメールサーバのIPアドレスからIP Geolocationサービスを用いて国名コード・AS・ISPなどを取得しました。

分析

1.送信元アドレスに宛先アドレス文字列の一部を含むメールの分析

Sent fromの情報を眺めていると、宛先(筆者)メールアドレスのアカウント部分の文字列が送信元メールアドレスに含まれているメールが散見されたため、これを分析してみました。

例)筆者のアドレスが“author06[at]example.com”であるとしたら、”BrandName_author06[at]phishingdomain.com”のようなメールアドレス

著者のメールアドレスのアカウント文字列でフィルタリングをすると、542件残りました。

この特徴を持つメールは、6月上旬はAmazonを騙るメールに使用され、6月15日以降は、クロネコヤマトを騙るメールに切り替わりました(件名ではクロネコヤマトであることがわからないものが多いですが、本文中に埋め込まれたURLはクロネコヤマトに似せたものです。)。7月以降も多くはこの2種のメールでしたが、途中から電力会社を騙るものが増えてきました。

メールアドレスのホスト名部分は、6,7月には特徴的な偏りは見られませんでしたが、7月29日からcreema.jpのドメインを使用したメールが大量に届き始め、9月19日から29日にかけてglit.jpのドメインを使用したメールが届きました。10月頭は、再度creema.jpのドメインを使用したメールが多く届きましたが、以後は使用されるドメインの傾向はあるが大きく偏っていることはありませんでした。

送信元を偽装している可能性もありますが、送信元メールサーバのIPアドレスからISP・ASを確認すると、542通のメールが22個のISP,ASから届いていることが分かりました。送信元メールサーバのIPアドレス自体にはほぼ重複はありませんでした。

なお、重複の有無は確認せずに2021年11月26日からのデータで、宛先のアカウント文字列を含むメールアドレスを送信元とした該当するメール件数を調べると787通存在していました。昔からある傾向のように見えますが、過去半年で全体の約69%(542/787件)であることを考えると、急増したようにみえます。もう少し見てみると、初観測は2023年8月23日受信のメールでした。

2.メールヘッダのFrom フィールドの分析出し

| From_Host | メール件数 |

| creema.jp | 404 |

| gmail.com | 96 |

| yahoo.co.jp | 96 |

| gilt.jp | 78 |

| costcojapan.jp | 58 |

| mp.cecile.co.jp | 45 |

| ezweb.ne.jp | 39 |

| giltcity.jp | 38 |

| accounts.nintendo.com | 37 |

| i.softbank.jp | 28 |

2024年6月1日-12月28日受信したメールのFrom HostドメインTOP10

3.送信元IPアドレスの分析

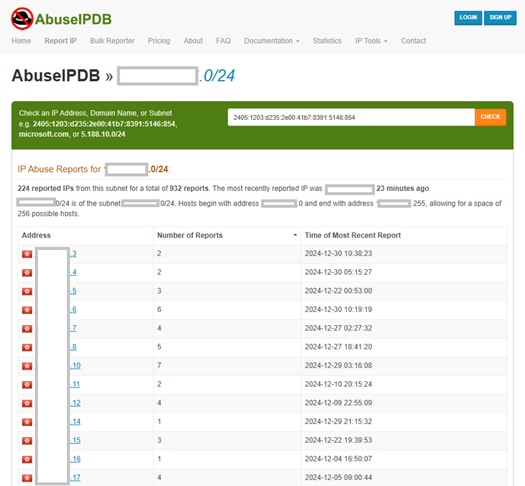

送信元メールサーバのIPアドレスが取得できるので、そのデータをIP GeolocationサービスでASやISP情報を取得したり、複数のIPアドレスが近いものをCIDR表記でabuseipDB [10]で検索を行ったりしました。abuseIPDBは、IPアドレスのレピュテーションDBで、スキャンやログイン試行などを行ったとして任意で報告されるIPアドレス情報を検索することが可能なサービスです。以下は送信元メールサーバのIPアドレスの一覧を出したうち、同じネットワーク部分を持つとみられるIPアドレスをabuseIPDBで検索した結果です。

[10]で検索を行ったりしました。abuseIPDBは、IPアドレスのレピュテーションDBで、スキャンやログイン試行などを行ったとして任意で報告されるIPアドレス情報を検索することが可能なサービスです。以下は送信元メールサーバのIPアドレスの一覧を出したうち、同じネットワーク部分を持つとみられるIPアドレスをabuseIPDBで検索した結果です。

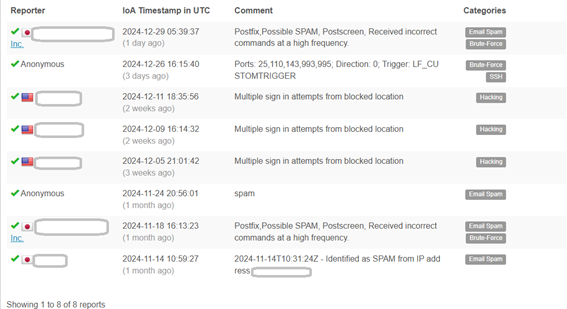

上記には、筆者の環境には届いていない送信元IPアドレスもありますが、いずれも報告内容はスパムメールを送っているIPアドレスとしての報告を含む、悪意のあるIPアドレスとして報告されています。また、以下は上記リストのうち実際に筆者の環境に届いたスパムメールの送信元IPアドレスの検索結果です。

スパムメール以外の報告もありますが、ほかの環境にもスパムメールを送信しているIPアドレスであることがわかります。

4.フィッシングリンクの分析

フィッシングメール本文にあるフィッシングリンクも今回は取得したので、分析を行いました。

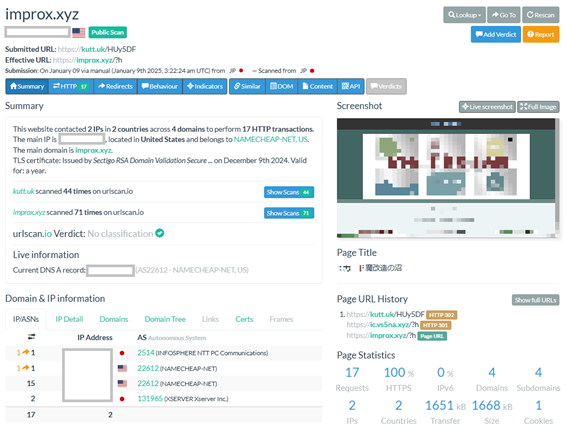

検証のためにVPNを使用したり仮想環境を立てずとも、怪しいリンクを入力すると仮想ブラウザで表示してくれるサービスがあります。

今回使用したサービスはurlscan.io  [11]で、入力したフィッシングリンクを分析してくれます。

[11]で、入力したフィッシングリンクを分析してくれます。

実際に届いたフィッシングメールに記載されたリンクを試した結果が以下です。

urlscan.ioでの結果

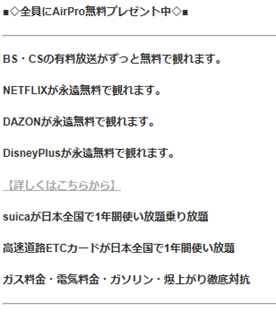

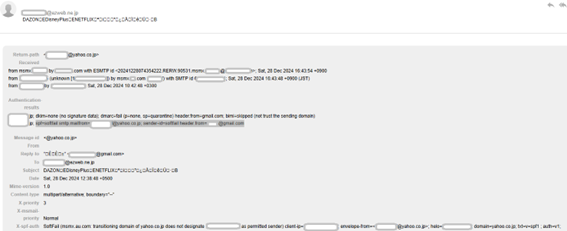

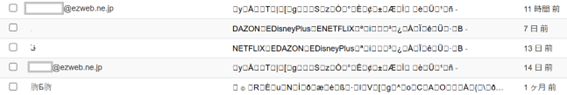

このメールは12月28日に筆者のアドレス宛に届いたもので、件名から察するにいくつかの動画配信サイトの加入者を狙ったとみられ、本文をみると確かにいろいろなサービスが利用できると謳っています。

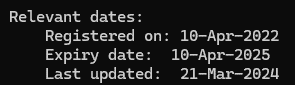

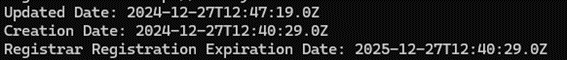

本文に記載のあるURLの調査を行い、ドメインをwhoisで調べてみると以下のようになりました。

登録が2022年4月で更新はまだある状態でした。なお、ほかのフィッシングメールに記載されていたフィッシングリンクを調べてみると、使用される直近に作られたドメインも確認されました。

次にメール自体の分析を行ってみました。メールクライアントで見られるヘッダ情報から、細工されている可能性が高いことが分かりました。

まず、Fromがなく、Toも筆者のアドレスではありません。SPFの結果はSoftFailで、DKIMはnone、DMARCもfailと返しています。なお、Toに記載されている筆者ではない宛先メールアドレスで受信ボックス内を検索すると、1か月ほど前が初受信で同様のメールが5通存在しました。

いずれもToにそのメールドレスが使用されている点や、謳っているサービス、件名の文字化けや本文の文章から同一のキャンペーンであると考えられます。

リンクに使用されているドメインはいくつか重複していましたが、調査時点で証明書期限が切れたサイト・作成日時が2年ほど前のサイトなど状態としては同一ではなく、どこかのサイトを侵害して使用している可能性などが考えられます。

まとめ

今回は、メールのヘッダ情報などに記載されている情報を中心に分析を行いました。攻撃者の動向追跡という点では、騙られるブランドを意識せずにフィッシングメールを見てみると、一部のキャンペーンは把握できる可能性があると考えられます。ただし、攻撃者の目的が入り混じっている以上、完全に分類することは難しいと考えます。

また、メールに添付されたリンクはHTMLなどで正規のURLに見せかけることは容易であるため、各所で呼びかけられている通り、怪しいリンクを踏まないように気を付けていただければと思います。

参考文献

- [1]アカウントや銀行情報を窃取するフィッシングメール

https://jpn.nec.com/cybersecurity/blog/220225/index.html - [2]ばらまき型フィッシングメールについて

https://jpn.nec.com/cybersecurity/blog/230908/index.html - [3]ばらまき型フィッシングメールについてv2

https://jpn.nec.com/cybersecurity/blog/240517/index.html - [4]エンベロープとメッセージヘッダの違い

https://success.trendmicro.com/ja-JP/solution/KA-0014913

https://success.trendmicro.com/ja-JP/solution/KA-0014913 - [5]不審なメール(なりすましメール)にご注意ください

https://www.creema.jp/news/1402/detail

https://www.creema.jp/news/1402/detail - [6]@gilt.jpドメインでなりすましメール(フィッシングメール)が大量送信されている

https://rocket-boys.co.jp/8855/

https://rocket-boys.co.jp/8855/ - [7]重要なお知らせ (2024/10/8)

https://www.costco.co.jp/ImportantInformation

https://www.costco.co.jp/ImportantInformation - [8]セシールを装う不審メールにご注意ください

https://faq.cecile.co.jp/info_and_news/show/29?site_domain=default

https://faq.cecile.co.jp/info_and_news/show/29?site_domain=default - [9]当社メールアドレスを装った不審なメールについて

https://support.nintendo.com/jp/information/2024/1029.html

https://support.nintendo.com/jp/information/2024/1029.html - [10]abuseIPDB

https://www.abuseipdb.com/

https://www.abuseipdb.com/ - [11]urlscan.io

https://urlscan.io/

https://urlscan.io/ - [12]フィッシング対策協議会

https://www.antiphishing.jp/

https://www.antiphishing.jp/

執筆者プロフィール

A藤(えーとう)※ハンドルネーム

セキュリティ技術センター サイバーインテリジェンスチーム

脅威情報の収集やデータ分析業務を担当

情報処理安全確保支援士(RISS)、CISSP Associateを保持

執筆者の他の記事を読む

アクセスランキング