Japan

サイト内の現在位置

アカウントや銀行情報を窃取するフィッシングメール

NECセキュリティブログ2022年2月25日

NECサイバーセキュリティ戦略本部セキュリティ技術センターのA藤(ハンドルネーム)です。2022年1月27日にIPAで公表された「情報セキュリティ10大脅威 2022」のランキングを見ると、個人部門では昨年2位だった「フィッシングによる個人情報などの詐取」が1位に上がっていることがわかります [1]。手口の多様化や巧妙化が進むフィッシングには、知識や自衛が必要となります。その知識や自衛のための一助として、今回のブログでは銀行情報を窃取するようなフィッシングメールの構成について、私自身の手元にあるサンプルを参考に見ていきます。また、この確認を通して改めて、送られてくるメールに対して注意していただきたいと思っています。

[1]。手口の多様化や巧妙化が進むフィッシングには、知識や自衛が必要となります。その知識や自衛のための一助として、今回のブログでは銀行情報を窃取するようなフィッシングメールの構成について、私自身の手元にあるサンプルを参考に見ていきます。また、この確認を通して改めて、送られてくるメールに対して注意していただきたいと思っています。

序文:フィッシングとは

警視庁  [2]や総務省

[2]や総務省 [3]のWebサイトに解説があるように、情報セキュリティにおけるフィッシングとは、クレジットカード会社や銀行などの企業を装って送られてくる偽のメールのことを指します。偽メールに記載されたURLを受信者がクリックするように誘導し、誘導先の悪意あるサーバ上でクレジットカードの番号やログイン情報(ID・パスワード)をユーザに入力させて、個人情報を窃取することを目的としています。ユーザに入力させた個人情報の窃取以外にも、偽メールに悪意のあるファイルを添付することで、受信者にマルウェアやランサムウェアに感染させるなどの攻撃手法も存在します。昨今、世間を騒がせているマルウェア「Emotet」もこの手口を主に利用しています

[3]のWebサイトに解説があるように、情報セキュリティにおけるフィッシングとは、クレジットカード会社や銀行などの企業を装って送られてくる偽のメールのことを指します。偽メールに記載されたURLを受信者がクリックするように誘導し、誘導先の悪意あるサーバ上でクレジットカードの番号やログイン情報(ID・パスワード)をユーザに入力させて、個人情報を窃取することを目的としています。ユーザに入力させた個人情報の窃取以外にも、偽メールに悪意のあるファイルを添付することで、受信者にマルウェアやランサムウェアに感染させるなどの攻撃手法も存在します。昨今、世間を騒がせているマルウェア「Emotet」もこの手口を主に利用しています [4]。また、Kaspersky社は、同社が2020年に行ったインシデントレスポンスにおいて企業ネットワーク環境への初期侵入経路で全体の約24%は悪意あるメールによって始まっていたと発表しています

[4]。また、Kaspersky社は、同社が2020年に行ったインシデントレスポンスにおいて企業ネットワーク環境への初期侵入経路で全体の約24%は悪意あるメールによって始まっていたと発表しています [5]。フィッシングメールを見破り、適切な対処を行うことは、被害を未然に防ぐうえでとても重要なことだといえます。総務省

[5]。フィッシングメールを見破り、適切な対処を行うことは、被害を未然に防ぐうえでとても重要なことだといえます。総務省 [3]のWebサイトにも記載がありますが、被害防止策を参考に対策を行ってください。

[3]のWebサイトにも記載がありますが、被害防止策を参考に対策を行ってください。

分析:サンプルを見てみる

作りが荒いフィッシングメールは、ヘッダ情報や文面から判別が可能です。また、Gmailなどでは、過去にフィッシングメール(迷惑メール)に分類されたものを学習し、以後自動的に振り分けてくれる機能があります。このようなフィッシングメール対策の機能が正しく動作すれば、大抵のフィッシングメールは迷惑メールボックスに移動され、悪意あるサーバへの誘導を防げるのではないでしょうか。とはいっても、フィッシングメール対策機能をすり抜ける可能性もあるため、不審なメールへの警戒は怠るべきではありません。

そこで、実際に筆者が受け取ったフィッシングメールを使用して、このようなメールの警戒すべき点を解説したいと思います。今回例示するメールは以下の3つです。

その1:銀行系の個人情報の窃取を狙うメール(ケース:明らかに怪しいリンク)

その2:クレジットカード系の個人情報の窃取を狙うメール(ケース:一見すると正規のものに見えるもの)

その3:偽の通販サイトへの誘導を狙うメール(ケース:スマホ上だとわかりにくいもの)

3つのメールを解説した後、予防策や情報収集についてもまとめています。

今回使用したフィッシングメールは特徴的なフィッシングキャンペーンで観測されたものではなく、たまたま筆者の手元にあったものを使用しています。

その1:銀行系の個人情報の窃取を狙うメール(ケース:明らかに怪しいリンク)

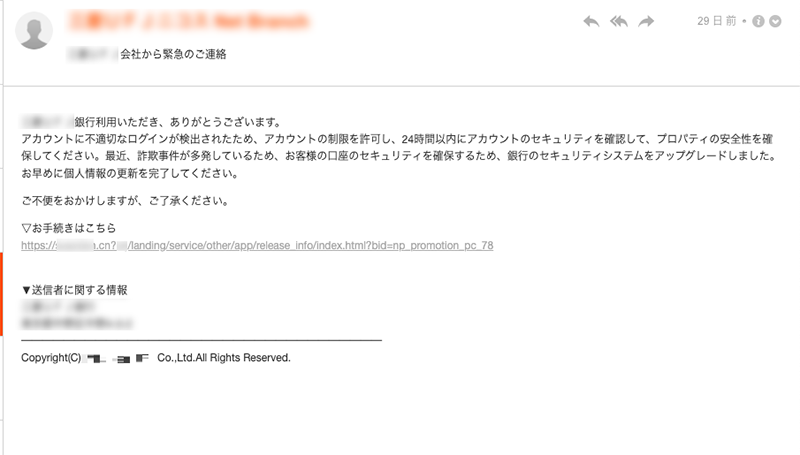

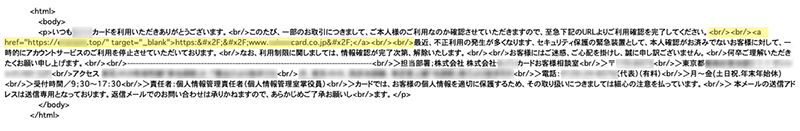

- 1.筆者に届いたメール

銀行を騙ったフィッシングメールです。「不適切なログインが検出」「お手続きはこちら」等の一見自然な文言で、メール受信者にURLをクリックさせようとしています。

- 2.リンク先URL

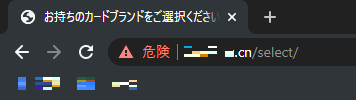

実際にフィッシングメールのURLにアクセスをしてみると、以下の画像に示すとおり本物のようなWebサイトに繋がりますが、URLのドメイン部分がおかしいことが分かります。

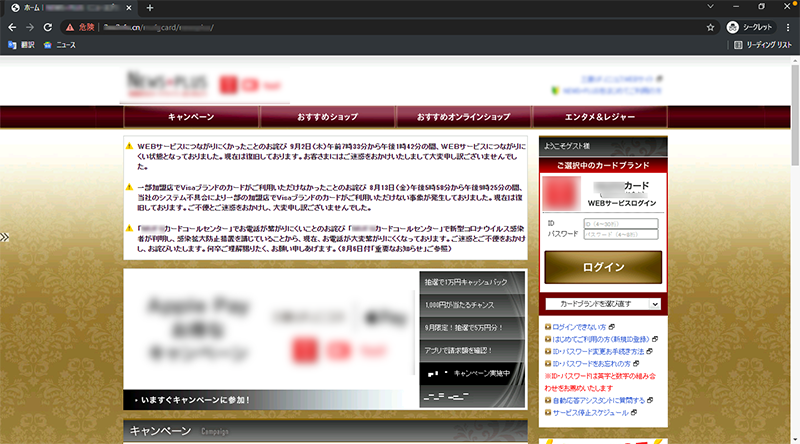

ここから画面の案内に従いカードを選ぶと、

更に本物のようなWebサイトに飛びますが、お知らせ欄の掲載内容が半年程古く、正規のWebサイトのコピーを使いまわしているようにみえます(確認時は2022年1月下旬)。

ここからログイン以外のURLをクリックすると正規のWebサイトに転送されました。そのため、個人情報の窃取等の被害を受けたとしてもその被害に気づかないままの可能性もありそうです。

その2:クレジットカード系の個人情報の窃取を狙うメール(ケース:一見すると正規のものに見えるもの)

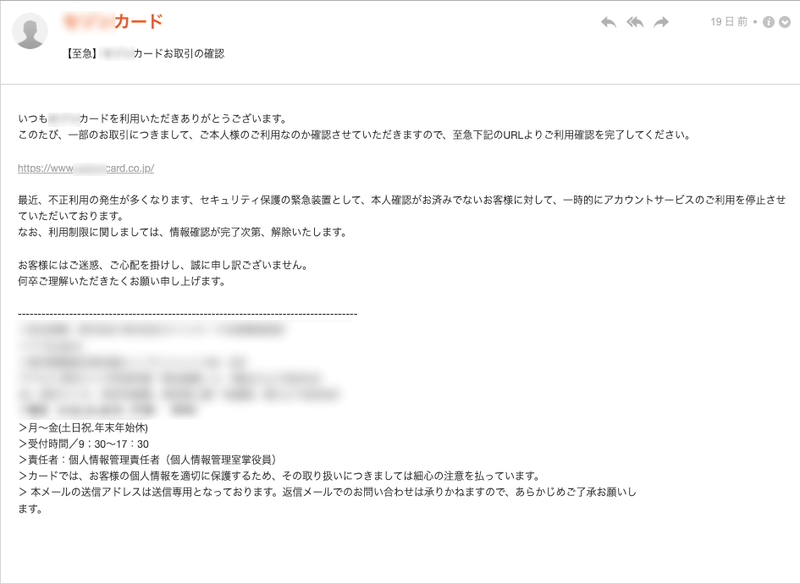

- 3.筆者に届いたメール

こちらも銀行系カードと同様に、「お取引の確認」といった文言でURLにアクセスさせようとしています。また、メール本文中に書かれているURLは、表示上は正規のURLに見えますが、アクセスすると実際には異なるURL(Webサイト)に誘導されます。

- 1.リンク先URL

メール上の表示URLと実際のリンク先URLが異なるかを確認するためには、一旦メモ帳などにコピペしてみるなどで確認できますが、今回はメールをMHT形式で見てみました。

MHT形式は電子メールやWebページのHTML、イメージ画像、動画、音声などを一つのページでまとめるものです。

このサンプルでは、<a href=”フィッシングサイトのリンク先URL”>偽装するURL</a>の形式で書かれています。メール上の表示は攻撃者が偽装したいURL、すなわち正規のURLとし、実際にクリックした先に誘導されるリンク先URLは攻撃者が用意した悪意あるサーバ等となります。このように、メール上の表示URLと実際のリンク先URLが異なることにもご注意ください。

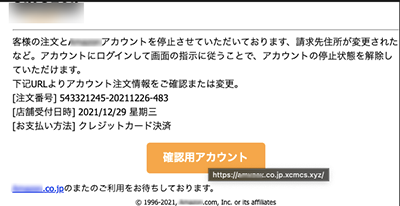

その3:偽の通販サイトへの誘導を狙うメール(ケース:スマホ上だとわかりにくいもの)

スマホでメールを表示させると、Figure7のようなリンクボタンがついていることがあります。スマホの仕様や設定によりますが、スマホではコピペなどでリンクボタン内のURLを確認することが通常難しく、2つ目の例で示した確認方法が使えないことがあります。Figure7では差出人も正規の企業を装っており誤認しやすいです。実際にはこのメールはフィッシングメールであり、リンク先URLも正規のWebサイトではありません。

Figure8は、VS code Email Viewerでフィッシングメールを読み取った画面です。リンクボタンをマウスオーバーしてみると、正規のURLに似せたドメイン(例えばwww.nec.comをwww.nex.comのように似せること)になっていました。また、このURLではco.jpではなく.xyzが使用されていることがわかります。

上記3つの例からわかるように、攻撃者は様々な手段を使ってユーザにURLをクリックさせ、個人情報を窃取するための悪意あるWebサイトへ誘導しようとします。また、かつてのフィッシングメールとは異なり、最近の文面は極端に日本語が奇異なものはなくなってきています。安易にメールに貼られたURLをクリックしないよう注意してください。

予防:フィッシングメールに騙されないために

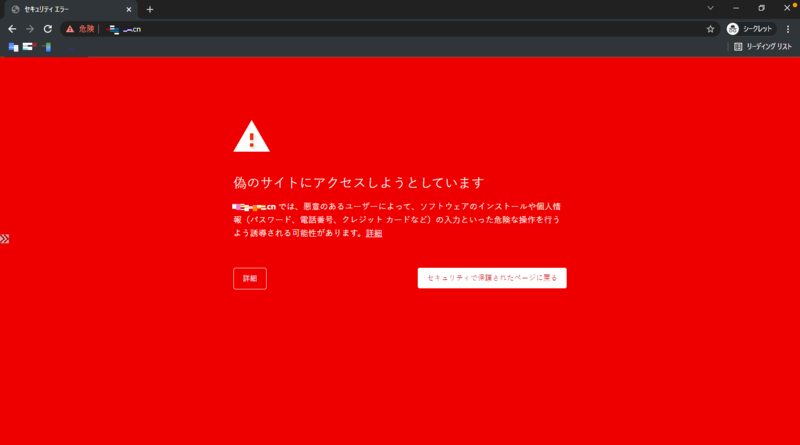

- 1.ブラウザによる警告の設定

[6]

[6]

その1で紹介した銀行系のフィッシングサイトへアクセスしようとした時、ブラウザ(ここではGoogle Chromeを使用しています)にURLを直接打ち込むとFigure9のような警告画面が表示されました。これはブラウザがアクセス先のWebサイトを危険性のあるWebサイトであると判断し警告する仕組みです。この仕組みにより、Webサイトを閲覧しようとするユーザをマルウェアやフィッシングから保護しています。ただし、新しく現れたフィッシングサイトの場合には警告画面が出ないことがあります。本仕組みを過信せず、常にフィッシングサイトへの警戒を心掛けてください。

対処方法:もし、個人情報を入力してしまったら

フィッシングサイトに個人情報などを入力してしまったことに気づいたら、フィッシング110番 [10]などのサイトを参考にして、以下の対処を行ってください。

[10]などのサイトを参考にして、以下の対処を行ってください。

- 各都道府県警察のフィッシング専用窓口、もしくはサイバー犯罪相談の窓口まで通報

- 入力してしまった情報に合わせて、クレジットカード会社や金融機関などに連絡

情報収集:フィッシング情報に関して

フィッシングメールに関する情報を収集し、公開している組織がいくつかあります。フィッシング対策協議会 [11:HP]

[11:HP] [11:Twitter]、ばらまきメール回収の会

[11:Twitter]、ばらまきメール回収の会 [12]、電気通信大学 情報基盤センター

[12]、電気通信大学 情報基盤センター [13:Twitter]などがあります。これらの組織が情報公開しているホームページやtwitterアカウントリンクをブログ下部参考情報

[13:Twitter]などがあります。これらの組織が情報公開しているホームページやtwitterアカウントリンクをブログ下部参考情報 [11]-

[11]- [13]に載せています。ご参照ください。

[13]に載せています。ご参照ください。

また、これらの組織などでは情報収集の方法のひとつとして、フィッシングメールが届いた人からの報告があります。前述した組織(フィッシング対策協議会)や、フィッシング110番 [10]、NTT Docomo 迷惑メール展[14]などがこの方法を使って収集しています。

[10]、NTT Docomo 迷惑メール展[14]などがこの方法を使って収集しています。

おわりに

今回のブログでは、私宛に届いたフィッシングメールをサンプルとして、その具体的な中身について見てみました。フィッシングメール内に記載のURLの偽装は容易であり、一瞬では見分けがつかない巧妙なものも増えてきました。「予防」のところで述べた対策に加えて、銀行やクレジットカード会社へのアクセスは、メールに記載のURLをクリックするのではなく、正規のホームページからたどることもお勧めです。

昨今ではフィッシングメールに対して、各企業・組織で予防・対策の周知徹底が行われています。しかし、実際にフィッシング対策の演習などを行ってみると、IT関連部門の従業員でもフィッシングの影響を受けることがわかっています [15]。フィッシングに対して、知識はあるから大丈夫と驕らず気を付けることが大切と思っています。

[15]。フィッシングに対して、知識はあるから大丈夫と驕らず気を付けることが大切と思っています。

参考情報

- [1] 情報セキュリティ10大脅威 2022 (2022/01/27)

https://www.ipa.go.jp/security/vuln/10threats2022.html

https://www.ipa.go.jp/security/vuln/10threats2022.html - [2] フィッシング110番 (2021/09/22)

https://www.keishicho.metro.tokyo.lg.jp/kurashi/cyber/security/cyber406.html

https://www.keishicho.metro.tokyo.lg.jp/kurashi/cyber/security/cyber406.html - [3]

- [4] 【注意喚起】マルウェアEmotetが10カ月ぶりに活動再開、日本も攻撃対象に (2021/11/19)

https://www.lac.co.jp/lacwatch/alert/20211119_002801.html

https://www.lac.co.jp/lacwatch/alert/20211119_002801.html - [5] 【2020年サイバー攻撃のインシデントレスポンスの結果から】強固なパスワードポリシーとパッチ管理との組み合わせで、企業へのサイバー攻撃リスクが最大63%減少可能に (2021/11/11)

https://www.kaspersky.co.jp/about/press-releases/2021_pro11112021

https://www.kaspersky.co.jp/about/press-releases/2021_pro11112021 - [6] セーフブラウジングとは?Chrome・Safari・Firefoxの設定方法から注意点まで徹底解説 (2020/09/14)

https://cybersecurity-jp.com/security-measures/33331

https://cybersecurity-jp.com/security-measures/33331 - [7] urlscan.io

https://urlscan.io/about/

https://urlscan.io/about/ - [8] トレンドマイクロによるWebサイトの安全性の評価

https://global.sitesafety.trendmicro.com/index.php

https://global.sitesafety.trendmicro.com/index.php - [9] セーフ ブラウジングのサイト ステータス

https://transparencyreport.google.com/safe-browsing/search

https://transparencyreport.google.com/safe-browsing/search - [10]

- [11]

- [12] ばらまきメール回収の会

Twitter: https://twitter.com/retrieve_member/

https://twitter.com/retrieve_member/ - [13] 電気通信大学 情報基盤センター

Twitter: https://twitter.com/itc_uec/

https://twitter.com/itc_uec/ - [14] NTT Docomo 迷惑メール展

HP: https://www.nttdocomo.co.jp/special_contents/meiwakumailten/

Twitter: https://twitter.com/meiwakumailten/ - [15] TO CLICK OR NOT TO CLICK 8万人を対象としたフィッシング演習から学んだこと (2022/1)

https://blog-assets.f-secure.com/wp-content/uploads/2022/01/31032235/2022201_F-Secure_Phishing_Study_Report_JP.pdf

https://blog-assets.f-secure.com/wp-content/uploads/2022/01/31032235/2022201_F-Secure_Phishing_Study_Report_JP.pdf

- ※記載されている会社名および製品名は、各社の登録商標または商標です。

執筆者プロフィール

A藤(えーとう)

セキュリティ技術センター インテリジェンスチーム

脅威情報の収集やデータ分析業務を担当

執筆者の他の記事を読む

アクセスランキング