Japan

サイト内の現在位置

インターネット定点観測環境について

NECセキュリティブログ2022年8月19日

インターネット定点観測について

NECサイバーセキュリティ戦略統括部セキュリティ技術センターのA藤(ハンドルネーム)です。今回のブログでは、「サイバー攻撃を観測すること」についてみていきます。センサを用いたインターネット定点観測を行っている組織と過去の事例報告、また個人レベルで定点観測を行う例としてハニーポットのプラットフォームであるT-Potの導入とその観測結果についてまとめました。

インターネット定点観測とは

過去の攻撃観測

各組織が観測した事例について、調べてみました。

[6]

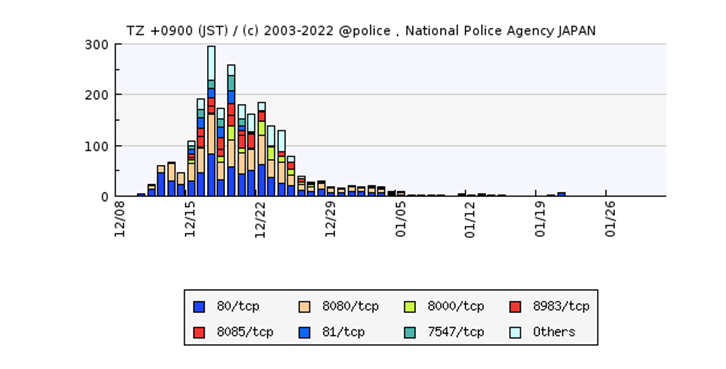

[6](出典:Javaライブラリ「Apache Log4j」の脆弱性(CVE-2021-44228)を標的とした攻撃の観測について

https://www.npa.go.jp/bureau/cyber/koho/detect/20211214.html)

https://www.npa.go.jp/bureau/cyber/koho/detect/20211214.html)この攻撃は、当初80/TCPポートへ行われていましたが、徐々に8080/TCP宛などのポートへの攻撃に拡散していったことが確認できます。また、観測数もLog4ShellのPoC [8]が確認された2021年12月10日以降に急激に増加していることが確認できます。これは定点観測を行うことで、脆弱性が見つかってから悪用を試みる攻撃の観測ができた事例になります。

[8]が確認された2021年12月10日以降に急激に増加していることが確認できます。これは定点観測を行うことで、脆弱性が見つかってから悪用を試みる攻撃の観測ができた事例になります。

・JPCERT/CCによるウクライナへの攻撃とみられる観測

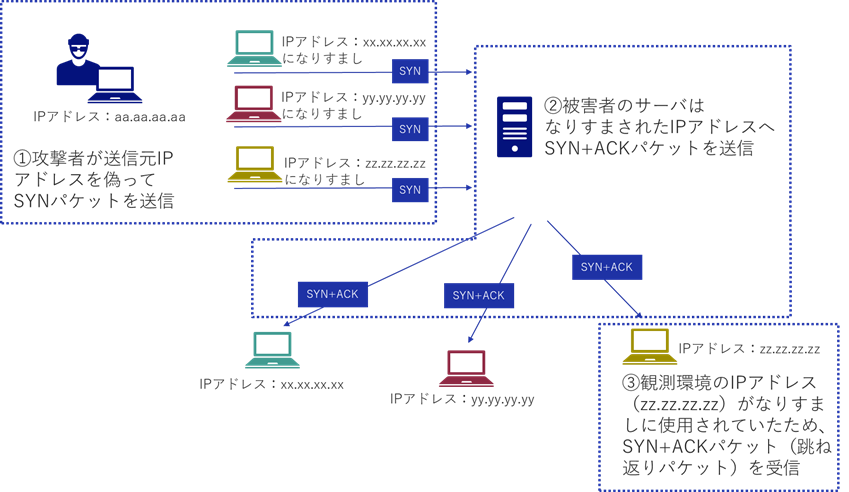

JPCERT/CCは2022年4月21に「JPCERT インターネット定点観測レポート 2022年1月1日〜2022年3月31日」 [9] を発行しました。JPCERT/CCはこのレポート内で、2月中旬頃からウクライナを送信元地域としたSYNとACKフラグがセットされたTCPパケットを確認したと報告しました。これは、ウクライナがDDoS攻撃を受けた際に発生したものと推測されます。このレポートによれば、攻撃者はTSUBAMEのセンサのIPアドレスを送信元アドレスとして設定して、攻撃対象(ウクライナ)のサーバに対してSYNフラグをセットしたパケット(以下SYNパケット)を送っています。それに対して、攻撃対象のサーバはSYN+ACKフラグをセットしてパケット(以下SYN+ACKパケット)を返信したと推測される、と説明しています。レポート内ではこれを「跳ね返りパケット」と表記しています。

[9] を発行しました。JPCERT/CCはこのレポート内で、2月中旬頃からウクライナを送信元地域としたSYNとACKフラグがセットされたTCPパケットを確認したと報告しました。これは、ウクライナがDDoS攻撃を受けた際に発生したものと推測されます。このレポートによれば、攻撃者はTSUBAMEのセンサのIPアドレスを送信元アドレスとして設定して、攻撃対象(ウクライナ)のサーバに対してSYNフラグをセットしたパケット(以下SYNパケット)を送っています。それに対して、攻撃対象のサーバはSYN+ACKフラグをセットしてパケット(以下SYN+ACKパケット)を返信したと推測される、と説明しています。レポート内ではこれを「跳ね返りパケット」と表記しています。

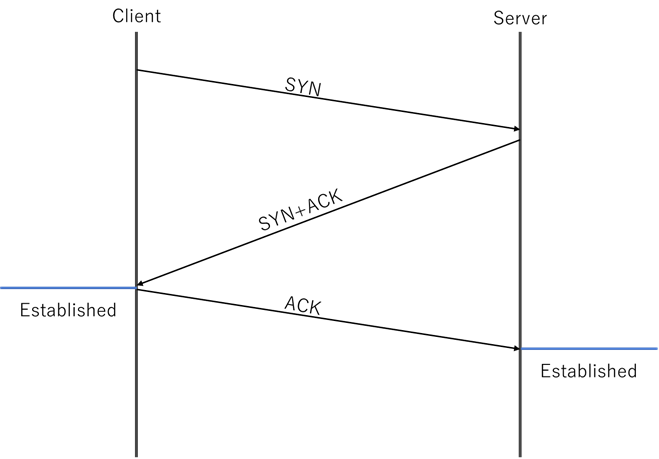

この流れを理解するために、まずTCP通信 [10]のコネクション成立までの流れを下に記します。

[10]のコネクション成立までの流れを下に記します。

図2は、TCP通信のthree-way handshakeと呼ばれる動きです。TCPではClientからServerへSYNパケットを送ったあと、 ServerはSYN+ACKパケットをClientに返信します。その後、ClientはACKフラグがセットされたパケット(以下ACKパケット)をServerに送り、両方とも状態がEstablishedになった後通信が開始されます。

この接続時のやり取りを利用して攻撃を行う手法に、大量にSYNパケットを送る「SYN-flood攻撃」 [11] と呼ばれる方法があります。SYNパケットを大量に送られた受信側は、送信元IPアドレスに対してSYN+ACKパケットを返します。その後、受信側はSYN+ACKパケットへの確認応答としてACKパケットが送られてくることを待ちますが返ってこず、その間に更に攻撃者から追加のSYNパケットが届き続けます。これによりサーバは主にメモリ等のリソースが枯渇し、正常に機能しなくなります。

[11] と呼ばれる方法があります。SYNパケットを大量に送られた受信側は、送信元IPアドレスに対してSYN+ACKパケットを返します。その後、受信側はSYN+ACKパケットへの確認応答としてACKパケットが送られてくることを待ちますが返ってこず、その間に更に攻撃者から追加のSYNパケットが届き続けます。これによりサーバは主にメモリ等のリソースが枯渇し、正常に機能しなくなります。

上記の攻撃に更に送信元IPアドレスが偽装されたことにより生じるのが跳ね返りパケットです。偽られた送信元IPアドレスからSYNパケットを大量に送られた受信側は、偽られた送信元IPアドレスに対してSYN+ACKパケットを返すことになります。これが跳ね返りパケットです。偽られた送信元IPアドレスに使用されたアドレスは送った覚えのないSYNパケットに対するSYN+ACKパケットがきても、ACKパケットを返しません。そのため、SYNパケットを送られた受信側はACKパケットを受け取ることができず、更に攻撃が続けばリソースが枯渇して機能しなくなります。

今回観測された跳ね返りパケットを図にすると以下のようになります。

・NICTERによるダークネットの観測  [4]

[4]

NICTが運営するNICTERは、インターネット上の未使用のIPアドレス領域(以下、ダークネットと表記)を観測しています。

NICTERは、ダークネットの観測を以下のように説明しています。

“”

NICTERは無差別型サイバー攻撃の大局的な動向を把握することを目的としたサイバー攻撃観測・分析システムであり、ダークネットと呼ばれる未使用のIPアドレスを大規模に観測しています。本来、未使用のIPアドレスに通信は届かないはずですが、実際にはマルウェアに感染した機器によるスキャン活動など、サイバー攻撃に関連した通信が大量に届きます。このダークネットで観測された通信の分析を通してサイバー攻撃の動向を把握し、新たな脅威の発見や対策の導出につなげることがNICTERの中心的なミッションです。(引用 [4])

[4])

“”

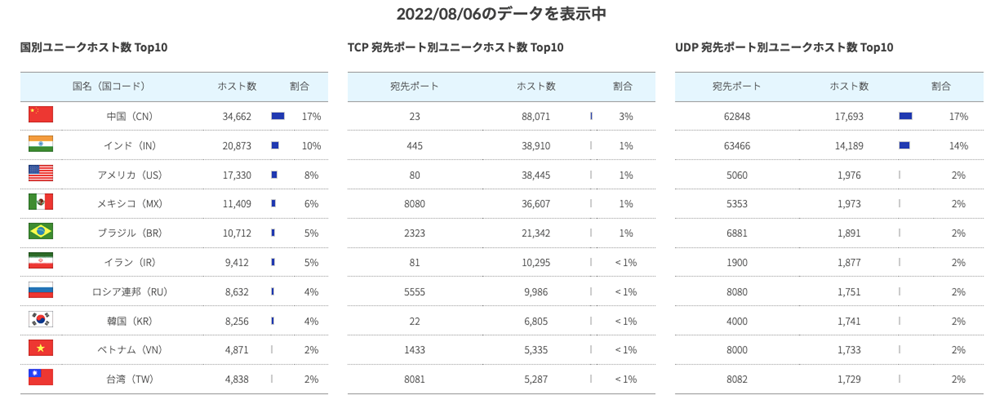

NICTERでは、観測した一部のデータを公開しており、最大3ヶ月前のデータを誰でも取得可能です。また3ヶ月以内の日付のユニークホスト数・パケット数TOP10(国別、TCP宛先ポート別、UDP宛ポート別)を表示させることも可能です。応答がないはずのIPアドレスに対して、どのポートへ攻撃・調査スキャンが行われているか知ることができます。

[4]

[4]ハニーポットを立ててみる

ここまで取り上げてきた観測センサを個人で構築して観測ができないかと考え、小規模のハニーポット環境を立ててみました。

ハニーポットは、悪意のある攻撃を受けやすくしたおとりのシステムです。おとりにむかってくる攻撃の傾向や送り込まれるマルウェアを分析することで、本物のシステムの対策に役立ちます [16]。

[16]。

今回は、色々なハニーポットの結果がみられるT-Potを導入してみました。

T-Potとは  [17]

[17]

T-Potは、ドイツのTelekom Security社が開発を行っているハニーポット環境です。20種以上のハニーポットとElastic Stackを使用したハニーポットのプラットフォームです。今回は本ブログの執筆時点で最新のT-Pot22.04.0を使用しています。

構築環境

GitHub [15]にてシステム構築要件が記載されています。今回の構築にあたり、下記を満たすようなインフラを準備しました。

[15]にてシステム構築要件が記載されています。今回の構築にあたり、下記を満たすようなインフラを準備しました。

- T-Potタイプ:スタンドアロン

- RAM:8~16GB

- Storage:>=128GB (SSD)

実際に構築した環境は以下の通りです。

OS;Linux (Debian 11)

T-Pot:2022/07/27時点で最新のT-Pot 22.04.0

設置場所:日本

結果

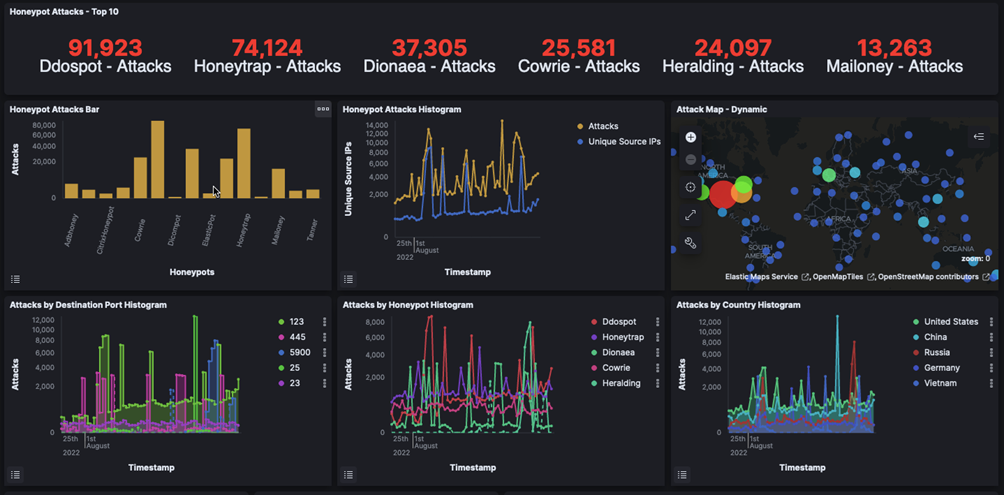

T-Potを使って構築した環境を用いて、2022年7月28日から2022年8月6日の10日間観測を行いました。観測を始めてから一週間ほど経過した時点でのダッシュボードは以下のようになりました。(7/31~8/6)

各ハニーポットへ攻撃がきていることがわかります。このダッシュボードは色々なデータを可視化して表示でき、自分でカスタマイズが可能です。

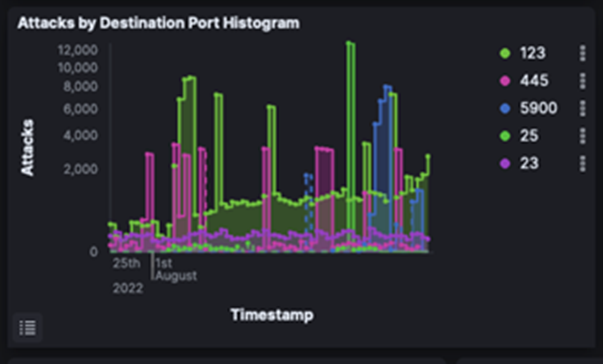

図5からは、攻撃を受けたポートやハニーポットの種類、送信元IPアドレスから割り出された国からの観測数のタイムラインがわかります。図5左下の「Attack by Destination Port Histogram」では、狙われていたポートがわかります。

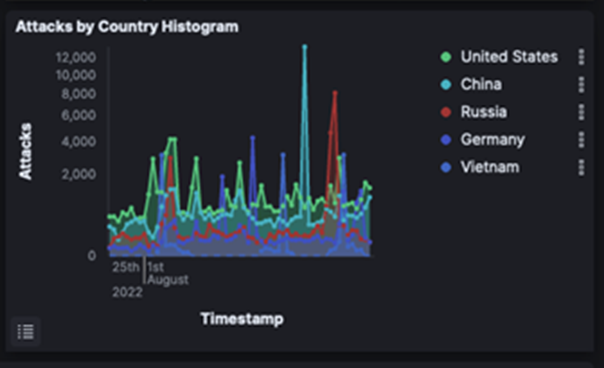

123/UDPや445/TCP、5900/TCPを標的とした攻撃が多かったようです。右下の「Attacks by Country Histogram」では、送信元IPアドレスから割り出した国ごとの観測数が表示されています。

今回は、アメリカ・中国・ロシアの順番に攻撃が多かったです。ただし、踏み台として侵害されているケースやIPアドレスの地域を容易に選択・変更可能なクラウドが使用されているケース、なりすましに使用されているケース等があるため、必ずしも送信元の国情報が直接攻撃者の情報に結びつくとは限りません。

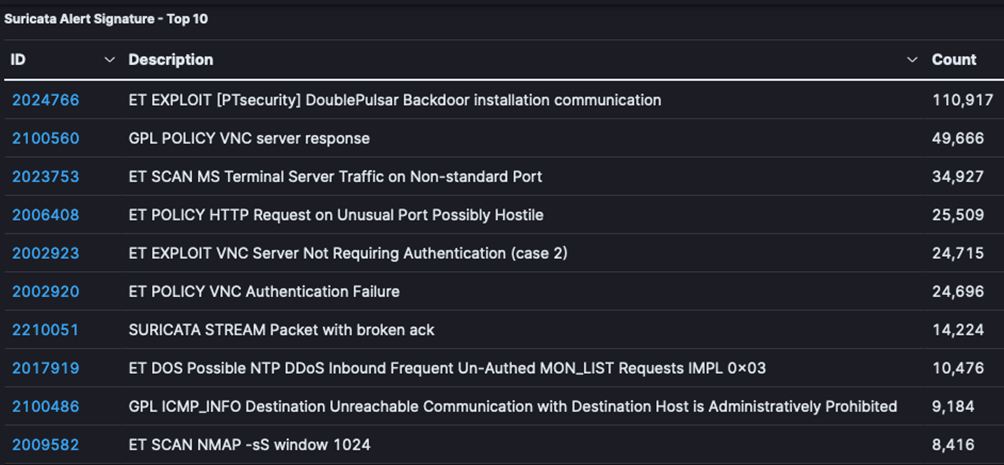

今回の環境では「DoublePulsar」バックドア [18]をインストールさせるような動きが多かったようです。

[18]をインストールさせるような動きが多かったようです。

「DoublePulsar」とは、一時猛威を振るった「WannaCry」で利用されていたツールの一つです。機能としては、SMB(通常445/TCP)、もしくはRDP(通常3389/TCP)プロトコルを用いて通信を行うバックドアの一種です。

脆弱性は、「CVE-2006-2369」 [19]が最も狙われたようです。この脆弱性は、RealVNCのバージョン4.1.1に生じた認証バイパスの脆弱性です。この脆弱性が公開されたのは2006年なので、今から16年前の脆弱性の悪用が試みられていたというのは驚きです。実際にこのバージョンは残っているものなのかというのは個人的に気になるところです。

[19]が最も狙われたようです。この脆弱性は、RealVNCのバージョン4.1.1に生じた認証バイパスの脆弱性です。この脆弱性が公開されたのは2006年なので、今から16年前の脆弱性の悪用が試みられていたというのは驚きです。実際にこのバージョンは残っているものなのかというのは個人的に気になるところです。

図5上部を見ると、攻撃を受けたハニーポットはDdospot、Honeytrap、Dionaeaの順で多いことがわかります。

今回はDdospotに焦点をあてて中身をみてみます。

- Ddospot

[20]

[20]

Ddospotは、UDPベースのDDoS攻撃を追跡、監視するためのハニーポットです。T-Pot上ではUDPの19,53,123,1900ポートを対象としています。

まとめ

今回は、インターネット定点観測について、実際の観測事例をまとめてみました。攻撃者とその標的の間だけで閉じてしまう攻撃だと第三者は定点観測を通して攻撃を観測することはできません。しかし、DDoS攻撃による跳ね返りパケットが発生している状況のような攻撃だと、攻撃の一部を観測することが可能になります。また、「Log4Shell」のような悪用が容易な脆弱性が登場すると、攻撃者がすぐに悪用し始めている様子を定点観測によって確認することが可能です。

個人でできるインターネット定点観測としてT-Potの導入と分析を行いました。一週間程度という短い期間の放置だけでも膨大な量の攻撃を受けることがわかりました。今回は一つのIPアドレスで運用した結果でしたが、様々なプロバイダや地域で構成する複数のIPアドレスで運用すれば、より膨大な攻撃の情報を観測・収集できるようになると考えられます。

このブログを通じて、サイバー攻撃を観測することに興味を持った方は、インターネット定点観測の定期的な確認や、ご自身でハニーポットを構築してみてはいかがでしょうか。

最後になりますが、ここで確認された結果は、当環境でたまたま観測されたものであり、全世界共通で起きている攻撃とは限りません。また、もしハニーポットを構築する場合は自身が攻撃者とならないよう、十分にセキュリティを考慮し、使用するプロバイダの規約を守って構築してください。

参考

- [1]情報セキュリティ技術動向調査(2008 年下期)

https://www.ipa.go.jp/security/fy20/reports/tech1-tg/2_07.html - [2]

- [3]TSUBAME (インターネット定点観測システム)

https://www.jpcert.or.jp/tsubame/

https://www.jpcert.or.jp/tsubame/ - [4]NICTER WEB Cybersecurity Laboratory

https://www.nicter.jp/

https://www.nicter.jp/ - [5]重大なApache Log4j (Log4Shell)の脆弱性に関する最新情報:知っておくべきこと

https://www.fortinet.com/jp/blog/threat-research/critical-apache-log4j-log4shell-vulnerability-what-you-need-to-know

https://www.fortinet.com/jp/blog/threat-research/critical-apache-log4j-log4shell-vulnerability-what-you-need-to-know - [6]Javaライブラリ「Apache Log4j」の脆弱性(CVE-2021-44228)を標的とした攻撃の観測について

https://www.npa.go.jp/bureau/cyber/koho/detect/20211214.html

https://www.npa.go.jp/bureau/cyber/koho/detect/20211214.html - [7]Apache Log4j 2

https://logging.apache.org/log4j/2.x/

https://logging.apache.org/log4j/2.x/ - [8]CVE-2021-44228: Apache Log4j における深刻なリモートコード実行の脆弱性の概念実証 (Log4Shell) が公開される

https://jp.tenable.com/blog/cve-2021-44228-proof-of-concept-for-critical-apache-log4j-remote-code-execution-vulnerability

https://jp.tenable.com/blog/cve-2021-44228-proof-of-concept-for-critical-apache-log4j-remote-code-execution-vulnerability - [9]インターネット定点観測レポート (2022年1〜3月)

https://www.jpcert.or.jp/tsubame/report/report202201-03.html

https://www.jpcert.or.jp/tsubame/report/report202201-03.html - [10]TCPの基本はスリーウェイハンドシェイク---TCP・その5(第20回)

https://xtech.nikkei.com/it/pc/article/NPC/20071030/285903/

https://xtech.nikkei.com/it/pc/article/NPC/20071030/285903/ - [11]

- [12]DDoS backscatter の長期変化

https://sect.iij.ad.jp/blog/2020/02/ddos-backscatter/

https://sect.iij.ad.jp/blog/2020/02/ddos-backscatter/ - [13]ウクライナからのbackscatterのハニーポットでの観測状況はこんな感じ(SYN-ACKのみ)

https://twitter.com/MasafumiNegishi/status/1495710657664413706

https://twitter.com/MasafumiNegishi/status/1495710657664413706 - [14]

- [15]NICTER観測統計 – 2022年4月~6月

https://blog.nicter.jp/2022/08/nicter_statistics_2022_2q/

https://blog.nicter.jp/2022/08/nicter_statistics_2022_2q/ - [16]

- [17]telekom-security/tpotce

https://github.com/telekom-security/tpotce

https://github.com/telekom-security/tpotce - [18]WannaCry 2.0(+亜種)におけるワーム活動の詳細と残存するDoublePulsarについて

https://www.mbsd.jp/blog/20170629.html

https://www.mbsd.jp/blog/20170629.html - [19]CVE-2006-2369 Detail

https://nvd.nist.gov/vuln/detail/CVE-2006-2369

https://nvd.nist.gov/vuln/detail/CVE-2006-2369 - [20]aelth/ddospot

https://github.com/aelth/ddospot

https://github.com/aelth/ddospot - [21]TCP/IP – NTP

https://www.infraexpert.com/study/tcpip25.html

https://www.infraexpert.com/study/tcpip25.html - [22]NTPサーバを悪用したDDoS攻撃対策に関する注意換気について

https://www.npa.go.jp/bureau/cyber/koho/detect/20210324.html

https://www.npa.go.jp/bureau/cyber/koho/detect/20210324.html

執筆者プロフィール

A藤(えーとう)

セキュリティ技術センター サイバーインテリジェンスグループ

脅威情報の収集やデータ分析業務を担当

執筆者の他の記事を読む

アクセスランキング