Japan

サイト内の現在位置

ハニーポットで見るログイン試行

NECセキュリティブログ2023年3月3日

NEC サイバーセキュリティ戦略統括部 セキュリティ技術センターのA藤(ハンドルネーム)です。

今回のブログでは、ハニーポットを設置してどんなパスワードを使用してログインを試してくるのか、その結果と分析についてまとめてみます。

パスワードと攻撃

IoT機器が身近になった今日、さまざまな所で認証情報を入力する機会があると思います。安全なパスワードの作成・管理等の呼びかけは総務省  [1]なども出ており、組織やサービスでは適切なパスワードポリシー(○○文字以上、使用できる文字の指定)[

[1]なども出ており、組織やサービスでは適切なパスワードポリシー(○○文字以上、使用できる文字の指定)[ 2 ,3]を設定して運用することが求められます。運用の実態としては、IPAが情報セキュリティに対する意識調査を行っており(2005年から脅威調査・2013年から倫理調査を実施)、2022年度版も公開されました

2 ,3]を設定して運用することが求められます。運用の実態としては、IPAが情報セキュリティに対する意識調査を行っており(2005年から脅威調査・2013年から倫理調査を実施)、2022年度版も公開されました [4]。詳しくは報告書を閲覧いただければと思いますが、パスワードのセキュリティ対策項目「できるだけ長いパスワード」「使いまわしをしない」「初期パスワードの変更」のうち、「使いまわしをしない」が最も実施率が低く、使いまわす人の割合は4~5割と報告されており、複数のサービスで同一のパスワードを使用するユーザー数は多いと考えられます。

[4]。詳しくは報告書を閲覧いただければと思いますが、パスワードのセキュリティ対策項目「できるだけ長いパスワード」「使いまわしをしない」「初期パスワードの変更」のうち、「使いまわしをしない」が最も実施率が低く、使いまわす人の割合は4~5割と報告されており、複数のサービスで同一のパスワードを使用するユーザー数は多いと考えられます。

パスワードに関して、注意しなければならないこととしては大きく二つあると考えます。一つめは、攻撃者による総当たり攻撃や辞書攻撃で認証できてしまわないように、簡易なパスワードを使用しないこと。二つめはパスワードの使い回しをしないことです。総当たり攻撃は使用できうる数字や文字の全ての組み合わせを試していく攻撃を指します。辞書攻撃は総当たり攻撃の一種としてとらえられますが、企業や個人が使用するよく使う単語の辞書リストを基に攻撃を行うこととして定義されます[ 5 ,

5 , 6 ]。パスワードの使い回しにより発生する攻撃にはパスワードリスト攻撃があります。攻撃者がどこからか入手してきたIDとパスワードのセットをリスト化し、それらを用いて認証をパスしようと攻撃します

6 ]。パスワードの使い回しにより発生する攻撃にはパスワードリスト攻撃があります。攻撃者がどこからか入手してきたIDとパスワードのセットをリスト化し、それらを用いて認証をパスしようと攻撃します [7]。そのため、パスワードを使い回すことにより他のシステムでも不正アクセスが行われてしまう可能性があります。総当たり攻撃とパスワードリスト攻撃の事例としては、前者ではViax社

[7]。そのため、パスワードを使い回すことにより他のシステムでも不正アクセスが行われてしまう可能性があります。総当たり攻撃とパスワードリスト攻撃の事例としては、前者ではViax社 [8]が被害を報告しており、後者では過去一年ではTOEICを運営する一般財団法人 国際ビジネスコミュニケーションやニトリ社が被害に遭っています[

[8]が被害を報告しており、後者では過去一年ではTOEICを運営する一般財団法人 国際ビジネスコミュニケーションやニトリ社が被害に遭っています[ 9 ,

9 , 10 ]。

10 ]。

世界的にどんな簡単な文字列を使いがちになってしまうのか、最近だと2022年11月に、NordPass社によって2022で最も使用されたパスワードについて発表がされています[ 11 ,

11 , 12 ]。NordPass社のページでは日本以外のランキングも閲覧可能ですので、国ごとによって特徴があるのか世界的に同じ傾向なのか見てみることも面白いかもしれません。一例を出すと、“All Country”のランキングTOP5は、「password」「123456」「123456789」「guest」「qwerty」のようです。“Japan”のランキングTOP5は、「123456」「password」「1234」「12345678」「akubisa2020」と出ます。どちらにしても昇順の数字列や、わかりやすいpasswordなどが使われる傾向にありそうです。また、パスワードの問題は色々な所で起きており、2023年1月には、アメリカの政府機関で単純なパスワードが使用されているなどの報道もされました[

12 ]。NordPass社のページでは日本以外のランキングも閲覧可能ですので、国ごとによって特徴があるのか世界的に同じ傾向なのか見てみることも面白いかもしれません。一例を出すと、“All Country”のランキングTOP5は、「password」「123456」「123456789」「guest」「qwerty」のようです。“Japan”のランキングTOP5は、「123456」「password」「1234」「12345678」「akubisa2020」と出ます。どちらにしても昇順の数字列や、わかりやすいpasswordなどが使われる傾向にありそうです。また、パスワードの問題は色々な所で起きており、2023年1月には、アメリカの政府機関で単純なパスワードが使用されているなどの報道もされました[ 13 ,

13 , 14 ]。

14 ]。

ハニーポットを立ててみる

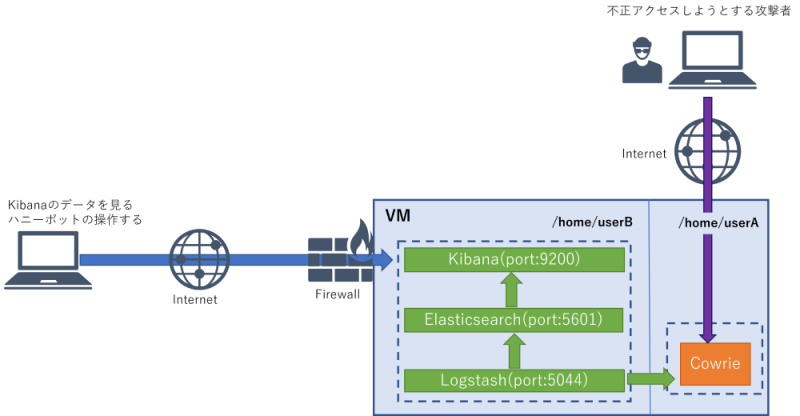

- How to send Cowrie output to an ELK stack

[19]

[19]

ハニーポットで観測されるSSH・Telnetへの攻撃で使用されるパスワードのランキングについては、他の組織も観測を行っておりSANS [20]などがランキングを公開しています。実際に構築した環境で観測されるパスワードと同じパスワードが使用されているか比較してみたいと思います。

[20]などがランキングを公開しています。実際に構築した環境で観測されるパスワードと同じパスワードが使用されているか比較してみたいと思います。

Cowrieとは  [14]

[14]

cowrieとは、Michel Oosterhof氏によって運営されたオープンソースのSSHおよびTelnetの対話型ハニーポットです。本ブログ執筆時点で最新のv.2.5.0を使用しています。

上記3つのツールは、Elastic社によって開発されたツールです。以下に一つ一つの機能について、軽く触れます。なお、本ブログで構築した環境ではいずれもv7.17.8を使用しています。

- Elasticsearchは、検索・分析エンジンです。一元的にデータを検索・分析が可能になります。

- Logstashは、サーバーサイドデータ処置パイプラインです。データの取り込み・整形・格納を行います。

- Kibanaは、Elasticsearchのデータから検索・可視化を行います。

構築環境

アーキテクチャ:x86_64

OS:Ubuntu 20.04.5 LTS

観測期間:2023/1/22~2/12の20日間

拡大する

拡大する結果

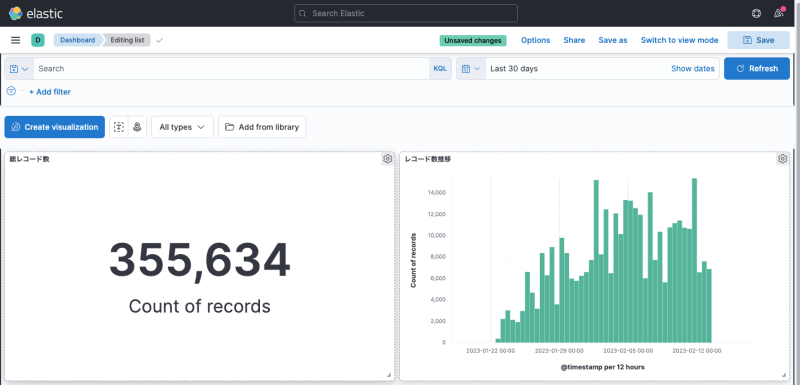

観測期間中に取得できたレコード数は以下のようになりました。

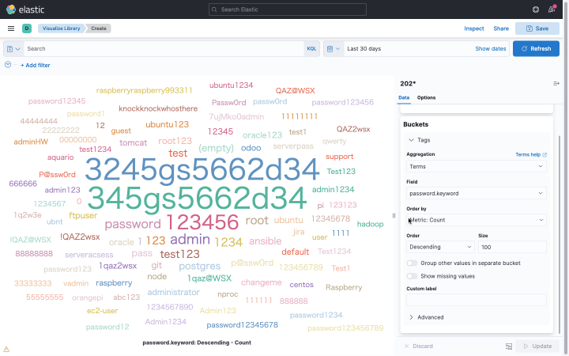

取得されたパスワードをElasticsearchのタグクラウドで図1に示しました。

タグクラウド(またはワードクラウド)は、指定したフィールドに含まれた単語や小さなフレーズの集まりを表示します。単語の大きさは、一般的にその重要度に対応し、今回の場合Count(出現回数降順)に基づいて表示しているため、文字が大きいほど使われた回数が多いことを示します [21]。

[21]。

目立つパスワードには、「3245gs5662d34」「345gs5662d34」、次点で「123456」「password」「admin」等が並びます。特に目立つ、「3245gs5662d34」「345gs5662d34」は、TEHTRIS社の12月下旬のブログ [22]・SANS社のSSH/Telnet Scanning Activity(2023/02/14時点)

[22]・SANS社のSSH/Telnet Scanning Activity(2023/02/14時点) [20]等の他のハニーポットによる観測環境でも確認できます。HaveIBeenPwned

[20]等の他のハニーポットによる観測環境でも確認できます。HaveIBeenPwned [23]では「3245gs5662d34」「345gs5662d34」いずれも同データベース上でのヒットはありませんでした。もちろん、同サイトに記載があるようにこのサイトに登録済みでないだけで、漏えいしたパスワードである可能性は残りますが、今回はこれ以上わかりませんでした。

[23]では「3245gs5662d34」「345gs5662d34」いずれも同データベース上でのヒットはありませんでした。もちろん、同サイトに記載があるようにこのサイトに登録済みでないだけで、漏えいしたパスワードである可能性は残りますが、今回はこれ以上わかりませんでした。

他の特徴としては、「123456」「password」「root」「admin」などパスワードでよく使用されそうなパスワードが目立ち、英字の大文字小文字・数字を組み合わせた「P@ssw0rd」も見受けられます。一部は標的のサービス・OS名の単語が使用されているパスワードの試行も確認できます(「raspberry」「ubuntu」「centos」「ansible」「tomcat」など)。また、図から「英単語+数字(特に123などの連続する数字を並べたもの)」の構成をとるパスワードが見受けられます。各組織のパスワードポリシーにもよりますが、英数字の組み合わせ〇文字以上の際に、起こりうる構成かと思われます。攻撃者もこの構成のパスワードで試していることが分かります。今回の結果では、わずかな文字の違いのログイン試行は確認しておらず(同一の数字の連続数の違いを除く)、多くは辞書攻撃またはパスワードリスト攻撃であったと推測されます。また、その中でも辞書型に掲載されるような意味を持った単語ではないパスワードはパスワードリスト攻撃であると考えられます。このことから使用が推測されやすい単語や、それらの単語に単調に数字を付けていないか今一度確認する必要があると分かります。

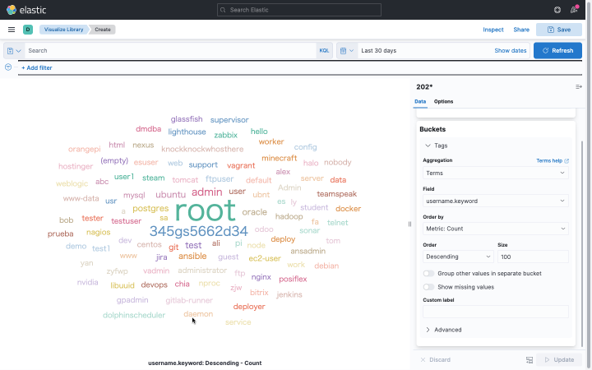

ユーザー名の方を確認してみると、「root」が圧倒的に多いことがわかります。「root」の次点で多い「345gs5662d34」は、先ほどのパスワードでも多かったものと同じで、ユーザー名・パスワードが共に「345gs5662d34」であるログイン試行が多かったです。その他では、ユーザー名としてサービスの名前を使用している攻撃が多いようです。ユーザー名のポリシーについて言及されることはパスワードに比べて少なくなると思いますが、ユーザー名を自分で指定可能な場合は単調なユーザー名の使用を避けた方が良いことが分かります。

まとめ

今回は、ハニーポット「cowrie」の導入と分析を行いました。約3週間観測しSSH/Telnetに宛てて行われたログイン試行を分析しました。パスワードについては「345gs5662d34」や「3245gs5662d34」のパスワードリスト攻撃と推測される2つのパスワードが非常に多かったですが、他のSSH/Telnet観測環境でも確認されている事象であり、様々なところで同様の現象が起きていたことが確認できました。今回は、センサを1つで観測していましたが増やすことにより、ログイン試行に使用されるパスワードの割合が変動すると考えられます。この2つ以外のパスワードについては英単語に任意の順列の数字を合わせたものやサービス名、admin等が多く、単調なパスワードを使用することが危険であることが分かりました。

ユーザー名については例外を除いてrootが圧倒的に多く、それ以外ではサービス名のみを使用してログイン試行を行うケースが見られました。そのため、任意の文字列に設定する場合は、ある程度ユーザー名の方でも推測されないように注意するべきであると考えられます。

最後になりますが、ここで確認された結果は、当環境でたまたま観測されたものであり、全世界共通で起きている攻撃とは限りません。また、もしハニーポットを構築する場合は自身が攻撃者とならないよう、十分にセキュリティを考慮し、使用するプロバイダの規約を守って構築してください。

参考文献

- [1]

- [2]

- [3]パスワードの要件をガイドラインと実態調査から考える

https://jpn.nec.com/cybersecurity/blog/200918/index.html - [4]「2022年度情報セキュリティに対する意識調査【倫理編】【脅威編】」報告書

https://www.ipa.go.jp/security/economics/ishikichousa2022.html

https://www.ipa.go.jp/security/economics/ishikichousa2022.html - [5]

- [6]Brute Force

https://attack.mitre.org/techniques/T1110/

https://attack.mitre.org/techniques/T1110/ - [7]辞書攻撃とは?どういった手法でどのようなリスクがあるのか

https://eset-info.canon-its.jp/malware_info/special/detail/220616.html

https://eset-info.canon-its.jp/malware_info/special/detail/220616.html - [8]勤怠管理システムサーバに対する攻撃について

https://www.viax.co.jp/pdf/20220601.pdf

https://www.viax.co.jp/pdf/20220601.pdf - [9]TOEIC® 申込サイトへの不正アクセスのご報告およびアカウント管理に関するお願い

https://www.iibc-global.org/info/important/imp_36.html

https://www.iibc-global.org/info/important/imp_36.html - [10]【第 2 報】「ニトリアプリ」への不正アクセスによる個人情報流出の可能性に関するお詫びとお知らせ

https://www.nitorihd.co.jp/news/items/72a9f692d27769ef90c0fc86d9c7d6d5.pdf

https://www.nitorihd.co.jp/news/items/72a9f692d27769ef90c0fc86d9c7d6d5.pdf - [11]Top 200 most common passwords

https://nordpass.com/most-common-passwords-list/

https://nordpass.com/most-common-passwords-list/ - [12]2022年、日本で最も使われたパスワード 2位は「password」、1位は?

https://www.itmedia.co.jp/news/articles/2211/15/news122.html

https://www.itmedia.co.jp/news/articles/2211/15/news122.html - [13]P@s$w0rds at the U.S. Department of the Interior: Easily Cracked Passwords, Lack of Multifactor Authentication, and Other Failures Put Critical DOI Systems at Risk

https://www.doioig.gov/sites/default/files/2021-migration/Final%20Inspection%20Report_DOI%20Password_Public.pdf

https://www.doioig.gov/sites/default/files/2021-migration/Final%20Inspection%20Report_DOI%20Password_Public.pdf - [14]「Password1234」などの超単純パスワードがアメリカ政府機関で大量に使われていた

https://gigazine.net/news/20230112-us-department-password/

https://gigazine.net/news/20230112-us-department-password/ - [15]cowrie/cowrie

https://github.com/cowrie/cowrie

https://github.com/cowrie/cowrie - [16]What is Elasticsearch?

https://www.elastic.co/guide/en/elasticsearch/reference/current/elasticsearch-intro.html

https://www.elastic.co/guide/en/elasticsearch/reference/current/elasticsearch-intro.html - [17]

- [18]

- [19]How to send Cowrie output to an ELK stack

https://cowrie.readthedocs.io/en/latest/elk/README.html

https://cowrie.readthedocs.io/en/latest/elk/README.html - [20]SSH/Telnet Scanning Activity

https://www.dshield.org/data/ssh.html

https://www.dshield.org/data/ssh.html - [21]Tag that Cloud: A New Visualization in Kibana

https://www.elastic.co/jp/blog/tag-that-cloud-a-new-visualization-in-kibana

https://www.elastic.co/jp/blog/tag-that-cloud-a-new-visualization-in-kibana - [22]Honeypots: activity of the week 50

https://tehtris.com/en/blog/honeypots-activity-of-the-week-50

https://tehtris.com/en/blog/honeypots-activity-of-the-week-50 - [23]Pwned Passwords

https://haveibeenpwned.com/Passwords

https://haveibeenpwned.com/Passwords

執筆者プロフィール

A藤(えーとう)

セキュリティ技術センター サイバーインテリジェンスグループ

脅威情報の収集やデータ分析業務を担当

情報処理安全確保支援士(RISS)を保持

執筆者の他の記事を読む

アクセスランキング