Japan

サイト内の現在位置

MITRE ATT&CK 頻出手口 トップ10 Vol.5

NECセキュリティブログ2023年7月14日

NECサイバーセキュリティ戦略統括部セキュリティ技術センターの角丸です。半期ごとに公開しているMITRE ATT&CK頻出手口トップ10も今回で5回目となりました[1,2,3,4]。今回の対象は2022年10月~2023年3月に収集した国内外のサイバー脅威分析レポート119件です。各レポートに記載されている攻撃の手口を調査し、MITRE ATT&CK®フレームワーク(v11)のテクニックへマッピングした結果のトップ10を紹介します。

よく使用される攻撃手口の理解や、セキュリティ対策の優先順位を決める際の参考にしていただけると幸いです。

なお、今回の集計ではMITRE ATT&CKのEnterpriseドメイン(Windows、macOS、Linux、クラウド、ネットワーク、コンテナに関する攻撃手口)を対象としています。

MITRE ATT&CK頻出手口トップ10

2022年10月~2023年3月の期間で私たちサイバーインテリジェンスグループが収集しMITRE ATT&CKの分析をした脅威分析レポートは119件ありました。MITRE ATT&CKテクニックにマッピングしたサイバー攻撃手口の出現数トップ10は次のような結果となりました。

- ※集計の方法は、NECセキュリティブログ「MITRE ATT&CK® 頻出手口 トップ10(2020年度下期)」[1]を参照ください。

| 順位 (出現数) |

攻撃手口(Technique) | 目的(Tactic) | 2022年3月~2022年9月 | 2021年10月~2022年3月 | 2021年4月~2021年9月 | 2020年10月~2021年3月 |

|---|---|---|---|---|---|---|

| 1位 (167) |

T1059 Command and Scripting Interpreter (コマンドとスクリプトインタプリタ) |

Execution(実行) | 1位 | 1位 | 1位 | 1位 |

| 2位 (114) |

T1027 Obfuscated Files or Information (難読化されたファイルや情報) |

Defense Evasion (防御策の回避) |

2位 | 3位 | 2位 | 2位 |

| 3位 ↑ (101) |

T1036 Masquerading (偽装) |

Defense Evasion (防御策の回避) |

4位 | 2位 | 3位 | 3位 |

| 4位 ↓ (90) |

T1105 Ingress Tool Transfer (侵入ツールの送り込み) |

Command and Control (C2) |

3位 | 4位 | 4位 | 4位 |

| 5位 ↑ (80) |

T1566 Phishing (フィッシング) |

Initial Access (初期アクセス) |

8位 | - | 10位 | 7位 |

| 6位 ↓ (70) |

T1140 Deobfuscate/Decode Files or Information (ファイルや情報の難読化解除/デコード) |

Defense Evasion (防御策の回避) |

5位 | 6位 | 6位 | - |

| 7位 (56) |

T1070 Indicator Removal on Host (ホスト上での痕跡消去) |

Defense Evasion (防御策の回避) |

7位 | - | 5位 | 10位 |

| 8位 ↑ (55) |

T1082 System Information Discovery (システム情報の発見) |

Discovery (発見) |

10位 | 8位 | - | - |

| 9位 新 (53) |

T1547 Boot or Logon Autostart Execution (ブートまたはログオンの自動起動の実行) |

Persistence (持続) Privilege Escalation (権限昇格) |

- | - | - | - |

| 10位 ↓ (51) |

T1071 Application Layer Protocol (アプリケーションレイヤープロトコル) |

Command and Control (C2) |

8位 | 5位 | 8位 | 6位 |

集計結果の分析

集計結果を見てみると、T1059 Command and Scripting Interpreterは2020年10月~2021年3月の集計時から1位をキープし続けており、今回も断トツの出現数となりました。サブテクニックの内訳は次のようになっています。

- T1059.003 Windows Command Shell: 57回

- T1059.001 PowerShell: 39回

- T1059.006 Python: 20回 (前回の6回から増加)

- T1059.005 Visual Basic: 19回

- T1059.007 JavaScript: 9回

- T1059.004 Unix Shell: 7回

- T1059 その他: 16回

Pythonが前回6回だったのに対し今回は20回と増加の傾向が見られています。クロスプラットフォーム対応というマルウェアのトレンドの変化がこのあたりにも現れているように思います。

多少順位が上がったのが、T1036 Masquerading、T1566 Phishing、T1082 System Information Discovery、逆に多少下がったのが、T1105 Ingress Tool Transfer、T1140 Deobfuscate/Decode Files or Information、T1071 Application Layer Protocolでした。このあたりでの大きな変動は見られませんでした。

今回初めてTOP10にランクインしたのが、T1547 Boot or Logon Autostart Executionです。サブテクニックの内訳は次のようになっており、永続化にレジストリキーやスタートアップフォルダが使われているケースが多い結果となりました。

- T1547.001 Registry Run Keys / Startup Folder: 31回

- T1547.009 Shortcut Modification: 15回

- T1547.004 Winlogon Helper DLL: 2回

- T1547.014 Active Setup: 1回

- T1547 その他: 4回

過去のTOP10には入っていませんでしたがこれまでも出現傾向としては高い攻撃手口ではありました。侵入後の活動をできる限り継続させるために永続化の手口がよく使われるということを示している以外に、痕跡として残りやすく、その結果として分析結果として掲載されることが多いというのも考えられるかもしれません。

MITRE ATT&CK Navigatorでの可視化

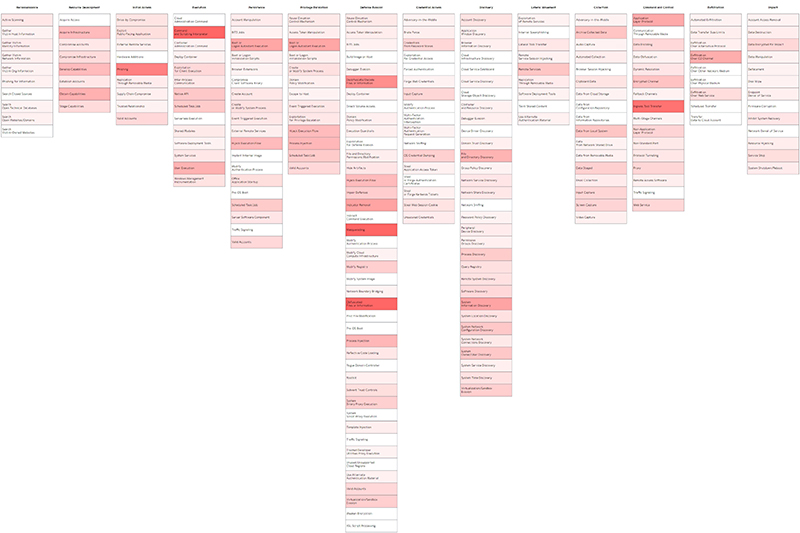

次に、MITRE ATT&CK Navigator  [5]を使用して可視化してみましょう。今回の集計結果をテクニックのレベルで集約しマッピングした結果を図1に示します。白色は出現しなかった攻撃手口で、赤色が濃いほど出現回数が多かった攻撃手口となります。

[5]を使用して可視化してみましょう。今回の集計結果をテクニックのレベルで集約しマッピングした結果を図1に示します。白色は出現しなかった攻撃手口で、赤色が濃いほど出現回数が多かった攻撃手口となります。

赤色が濃い攻撃手口を多い順に10つ並べたのが本ブログで紹介している頻出手口トップ10ということになります。Navigatorは、攻撃手口をMITRE ATT&CK Matrix上で可視化できるツールで、全体を俯瞰するのに適しているでしょう。

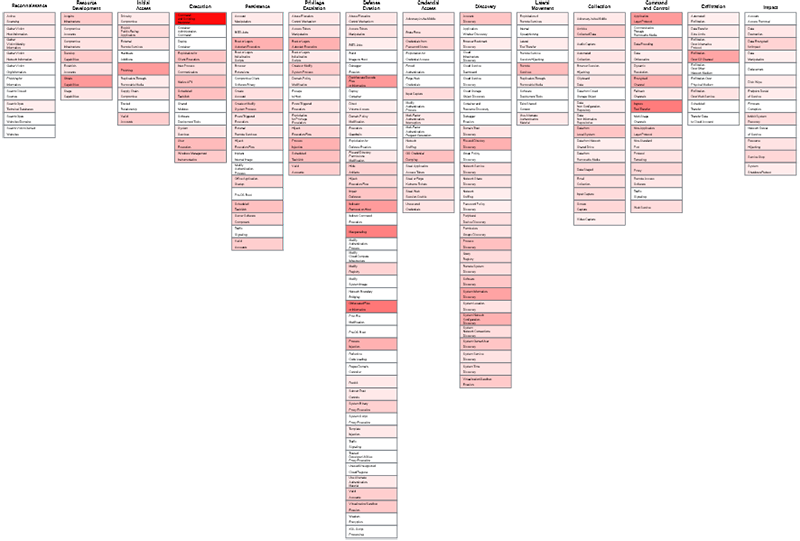

前回のMITRE ATT&CK頻出手口トップ10で可視化したMatrix[4]を図2に再掲しました。前回の図と比較してみますと、テクニックレベルにおいての全体の傾向はかなり似ていることがわかります。テクニックレベルでのトレンドの大きな変化というのはなさそうだと言えるでしょう。

サブテクニックまで見てみるとどうでしょうか。今回の集計で少なくとも1回は出現した攻撃手口(テクニックとサブテクニックの両方を含む)は307つありました。MITRE ATT&CKに登録されているうちの半数以上の攻撃手口は、1回は使われた実績があるということになりました。

10回以上出現した攻撃手口は75つで全体の13%ほどでした。さらに、119件のレポート中60回以上出現した攻撃手口に絞ると、全体の約1%未満で4つのみでした。

この4つの内訳を見てみると、T1105 Ingress Tool Transfer (90回)、T1027 Obfuscated Files or Information(77回)、T1140 Deobfuscate/Decode Files or Information(70回)、T1036.005 Masquerading: Match Legitimate Name or Location(67回)となっています。検出されにくくするための工夫や防御策を回避するための手法が頻繁に使われていることがわかります。

今回は、可視化した図を用いて全体を俯瞰したテクニックレベルでの攻撃手口の変化の傾向に着目してみました。また、サブテクニックレベルでの可視化の図は掲載していませんが、サブテクニックレベルまでNavigatorにてマッピングをすることで、テクニック中での手法の変化の傾向も見られるようになります。

多くの攻撃手口が存在し使用されていますが、その中でよく使われる攻撃手口には傾向が見られます。使用頻度の高い攻撃手口に対しては対策の優先度を高くする、増加傾向にある攻撃手口に対しては対策の必要性を検討するという使い方が考えられます。効率的に対策を施していくためにMITRE ATT&CKを使ってみてはいかがでしょうか。

サイバーインテリジェンスグループでは、今後も継続的に脅威情報の収集や分析を行い、MITRE ATT&CKに追加すべき情報があれば提供していきます。この活動を通して、MITRE ATT&CKのユーザーやサイバーセキュリティのコミュニティに対して引き続き貢献していきたいと考えています。

おわりに

今回は、2022年10月~2023年3月に収集した国内外の脅威分析レポートを対象として、攻撃手口をMITRE ATT&CKフレームワーク(v11)にマッピングし、サイバー攻撃でよく使われる攻撃手口をトップ10として独自にランキングした結果を紹介しました。

この記事の内容が、少しでも皆さんのセキュリティ対策のお役に立てることを願っています。

最後までお読みいただき、ありがとうございました。

参考文献

- [1]MITRE ATT&CK® 頻出手口 トップ10(2020年度下期)

https://jpn.nec.com/cybersecurity/blog/210402/index.html - [2]MITRE ATT&CK 頻出手口 トップ10 Vol.2(2021年10月版)

https://jpn.nec.com/cybersecurity/blog/211015/index.html - [3]MITRE ATT&CK 頻出手口 トップ10 Vol.3(2022年5月版)

https://jpn.nec.com/cybersecurity/blog/220527/index.html - [4]MITRE ATT&CK 頻出手口 トップ10(2022年4月~9月)

https://jpn.nec.com/cybersecurity/blog/221111/index.html - [5]MITRE ATT&CK Navigator

https://mitre-attack.github.io/attack-navigator/

https://mitre-attack.github.io/attack-navigator/

執筆者プロフィール

角丸 貴洋(かくまる たかひろ)

セキュリティ技術センター サイバーインテリジェンスグループ

サイバーインテリジェンスグループ長、技術戦略の立案・推進、グローバル連携の推進を担う。CISSP、GIAC(GCTI)を保持。FIRST, SANS THIR Summit, AVARなどで講演。

アイスホッケーをこよなく愛し、理論派指導者としてTTP(徹底的にパクる)をモットーに指導方法の研究に没頭する日々を送る。

執筆者の他の記事を読む

アクセスランキング