Japan

サイト内の現在位置

サイバーレジリエンスとはなにか(パート1:定義と成り立ち)

NECセキュリティブログ2021年9月10日

昨今、米パイプライン企業に対し操業停止に追い込んだ事案 [1]をはじめとして破壊的なランサムウェアによるサイバー攻撃の被害の大きさが目立ってきています。もし、サイバー攻撃による侵害を受け多少の被害を被ったとしても主要事業へは大きな影響を受けずに持ちこたえることができたなら、そのときはサイバーレジリエンスによる恩恵を受けているのかもしれません。

[1]をはじめとして破壊的なランサムウェアによるサイバー攻撃の被害の大きさが目立ってきています。もし、サイバー攻撃による侵害を受け多少の被害を被ったとしても主要事業へは大きな影響を受けずに持ちこたえることができたなら、そのときはサイバーレジリエンスによる恩恵を受けているのかもしれません。

さて、「サイバーレジリエンス」とはなんなのでしょうか?

2021年9月時点ではドラフト版として公開されているNIST SP800-160 Volume 2, Rev.1「サイバーレジリエントなシステムの開発:システムセキュリティエンジニアリングアプローチ」(以降、本ガイドライン [2])を読み解くことで、定義と成り立ち、その特徴を考察していきたいと思います。

[2])を読み解くことで、定義と成り立ち、その特徴を考察していきたいと思います。

サイバーレジリエンスの定義

本ガイドラインでは、サイバーレジリエンスは次のように記載されています。

Cyber resiliency is defined as “the ability to anticipate, withstand, recover from, and adapt to adverse conditions, stresses, attacks, or compromises on systems that include cyber resource.”

意訳すると、「サイバー資源を有するシステムが、困難な状況下、ストレス下、攻撃下にある、もしくは侵害されている状態に陥ったとしても、それを予測し、それに耐えて、そこから回復し、それに適応できる能力」がサイバーレジリエンスです。つまり、これらの能力を兼ね備えたシステムがサイバーレジリエントなシステムということになります。

レジリエンス自体はこれまでも様々なコミュニティでその文脈に合わせて定義され使われてきており、サイバーレジリエンスを定義するにあたっては既存の使われ方を踏まえつつサイバーセキュリティならではの特徴を加味して定義されたようです。

なお、既存のレジリエンスエンジニアリング(Resilience Engineering)の下位分野であるような印象を避けるために本ガイドラインはサイバーレジリエンスエンジニアリング(Cyber Resiliency Engineering)と名付けられ、名称に使われたResiliencyとResilienceとで意味の違いはないとのことです。

また、レジリエンスの使われ方を辞書で調べてみると、物性としての「弾力性」、情報システムという観点では障害から元の状態に戻る「回復力」の他、心理学的な観点では「困難な状況にもかかわらず、しなやかに適応して生き延びる力」という意味でも使われているようです。この中で興味深かったのは、適応する過程・能力・結果までが定義として含まれている点でした。

このような背景から、英語表記の違いについてはいったん区別せず、日本語訳で表記することでのミスリードを避けるために、本ブログではレジリエンスはレジリエンスのままとすることにしました。

様々なコミュニティでのレジリエンス

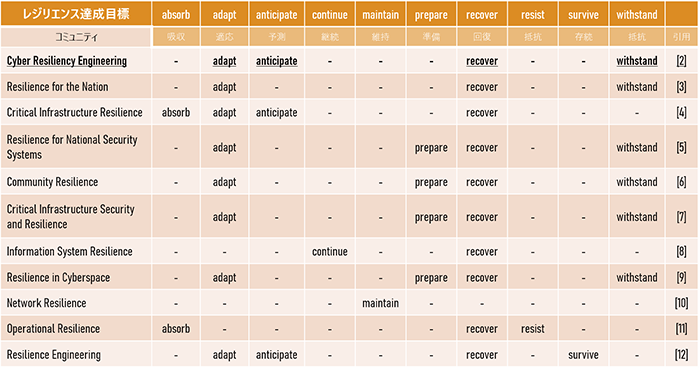

本ガイドラインの中で10のコミュニティでのレジリエンスの使われ方が紹介されています。それぞれ対象にしていることや範囲は異なりますが、途絶、逆境、エラー、故障、障害が発生した状況や状態に対処するという点で共通しているところが見られます。レジリエンスの達成目標(太字表記)と対象としていることに着目してそれぞれの定義をみていきたいと思います。

国家のレジリエンス

Resilience for the Nation: “The ability to adapt to changing conditions and withstand and rapidly recover from emergencies.”  [3]

[3]

「変化する状況に適応し、緊急事態に耐え、迅速に回復する能力」、これは「大統領政策指令 PPD-8:国家としての備え」として発行された文書の中で定義されており、テロ行為、サイバー攻撃、パンデミック、壊滅的な自然災害など、国家の安全保障に最大のリスクをもたらす脅威に対し体系的に備えることで、米国の安全保障とレジリエンスを強化することが目的とされています。

重要インフラのレジリエンス

Critical Infrastructure Resilience: “The ability to reduce the magnitude or duration of disruptive events. The effectiveness of a resilient infrastructure or enterprise depends upon its ability to anticipate, absorb, adapt to, and/or rapidly recover from a potentially disruptive event.”  [4]

[4]

「破壊的な事象の規模や期間を低減する能力。レジリエントなインフラや企業の有効性というのは、潜在的に破壊的な事象に対する予測、吸収、適応、 および/または迅速に回復する能力に依存する」、これは、National Infrastructure Advisory Council(NIAC)による「重要インフラレジリエンスゴールを確立するためのフレームワーク」のレポートで言及されています。

国家安全保障システムのレジリエンス

Resilience for National Security Systems: “The ability to prepare for and adapt to changing conditions and withstand and recover rapidly from disruptions. Resilience includes the ability to withstand and recover from deliberate attacks, accidents, or naturally occurring threats or incidents.”  [5]

[5]

「変化する状況に備え、適応し、破壊的な状況に耐え、そこから迅速に回復する能力。レジリエンスには、意図的な攻撃、事故、または自然に発生する脅威やインシデントに耐えて回復する能力が含まれる」、これは、NISP SP800-37 リスクマネジメントフレームワークでも記載されています。

コミュニティのレジリエンス

Community Resilience: “The ability of a community to prepare for anticipated hazards, adapt to changing conditions, withstand and recover rapidly from disruptions.”  [6]

[6]

「予想される災害に備え、変化する状況に適応し、混乱に耐え、迅速に回復するコミュニティの能力」、これは、災害からの復興に取り組むコミュニティが常に存在し、コミュニティがこれらの課題に取り組むことを支援するために作成されたものとなっています。

重要インフラのセキュリティとレジリエンス

Critical Infrastructure Security and Resilience: “The ability to prepare for and adapt to changing conditions and withstand and recover rapidly from disruptions. Resilience includes the ability to withstand and recover from deliberate attacks, accidents, or naturally occurring threats or incidents.”  [7]

[7]

「変化する状況に備え、適応し、破壊的な状況に耐え、そこから迅速に回復する能力。レジリエンスには、意図的な攻撃、事故、または自然に発生する脅威やインシデントに耐えて回復する能力が含まれる」、これは、「大統領政策指令 PPD-21:実装」として発行された中で定義されており、連邦政府職員が非軍事活動のために使用する米国内のすべての建物と施設に適用されることが意図されています。

情報システムのレジリエンス

Information System Resilience: “The ability of a system to continue to operate under adverse conditions or stress, even if in a degraded or debilitated state, while maintaining essential operational capabilities and recover to an effective operational posture in a time frame consistent with mission needs.”  [8]

[8]

「情報システムが、たとえ劣化または衰弱した状態であっても、不可欠な運用能力を維持しつつ、悪条件下またはストレス下で運用し続けられ、運用要求に合致する時間内で有効な運用態勢に回復する能力」、これは、NISP SP800-53連邦政府情報システム、および連邦組織のためのセキュリティ管理策とプライバシー管理策で記載されています。

サイバー空間におけるレジリエンス

Resilience in Cyberspace: “The ability to adapt to changing conditions and prepare for, withstand, and rapidly recover from disruption.”  [9]

[9]

「変化する状況に適応し、破壊に備え、耐え、迅速に回復する能力」、これは、米国国土安全保障省としての共通言語として定義されているレジリエンスとなります。

ネットワークのレジリエンス

Network Resilience: “The ability of the network to provide and maintain an acceptable level of service in the face of various faults and challenges to normal operation.”  [10]

[10]

「様々な障害や正常な運用に対する課題に直面しても、許容可能なレベルのサービスを提供・維持するネットワークの能力」、これは、ResiliNets Architectureの定義が参照されています。

オペレーション上のレジリエンス

Operational Resilience: “The ability of systems to resist, absorb, and recover from or adapt to an adverse occurrence during operation that may cause harm, destruction, or loss of ability to perform mission-related functions.”  [11]

[11]

「オペレーション中に発生する危害、破壊、または任務遂行能力の喪失を引き起こす可能性のある不利な事象に対して、システムが抵抗、吸収、回復、または適応する能力」、これは、米国国防総省のリスクマネジメントの中で定義されています。

レジリエンスエンジニアリング

Resilience Engineering: “The ability to build systems that can anticipate and circumvent accidents, survive disruptions through appropriate learning and adaptation, and recover from disruptions by restoring the pre-disruption state as closely as possible.”  [12]

[12]

「事故を予測して回避し、適切な学習と適応によって破壊から乗り切り、破壊前の状態を可能な限り復元して破壊から回復することができるシステムを構築する能力」、これは、IEEEの論文で言及されている文章となっています。

レジリエンスの達成目標の比較

ここで、冒頭で述べたサイバーレジリエンス(Cyber Resiliency Engineering)の定義と、各コミュニティでのレジリエンスの定義とで、それぞれ定義の中で用いられているレジリエンスの達成目標を比較してみると(表1)、概ね4つの達成目標が含まれているということが見えてきました。また、サイバーレジリエンスでは予測するという点になにか意図がありそうだということも見えてきました。

サイバーレジリエンスの特徴

次に、サイバーレジリエンスという文脈において、それはどのようなことにフォーカスしているのか、そして脅威をどうとらえているのか、この2つの観点が本ガイドラインでのサイバーレジリエンスの議論を読み進めていくにあたって肝要なところとなっています。

サイバーレジリエンスを議論するにあたって念頭においていることが5つ挙げられており、特に2つ目の環境の変化については、昨今の動向を踏まえ改訂版となるrev.1で新たに追加された項目となります。

- ミッションまたはビジネス機能に焦点を当てる

- 環境の変化を想定する

- APTの影響に焦点を当てる

- 敵対者がシステムや組織を侵害することを想定する

- 敵対者がシステムまたは組織内に存在し続けることを想定する

ミッションまたはビジネス機能への焦点

サイバーレジリエンスでは、システムやインフラに敵対者が存在し、ミッションクリティカルなシステムやシステムの構成要素を脅かしている状況にもかかわらず、重要または不可欠なミッションやビジネス機能を完遂する能力を最大限に高めるために、組織のミッションやビジネス機能をサポートする能力に焦点を当てる、とされています。

これは、情報の保護や、敵対的ではない環境で能力を確保することとは違い、また複数のシステムで構成されるシステムでのシステム要素や構成システムのレジリエンスを確保することとも異なるということです。

「サイバーレジリエンスの観点では、サイバー攻撃を封じ込め、ミッションの保証を最大化するためには、ミッションやビジネスの有効性にとって重要性の低いシステム要素や構成システムは犠牲にされうる」と明確に記載されていることが、ここの特徴を言い表していると言えるでしょう。

環境の変化を想定

サイバーレジリエンスでは、脅威環境、オペレーション環境、技術環境、それらが継続的であれ一時的であれ環境の変化が想定されています。

APT攻撃者は経験から学び、政治経済の要因で動機が変化し、開発した攻撃手法についてはツールとして提供されることで高いスキルがなくても使えるようになっていくというのは、昨今の脅威動向もみても同意できるところです。また、COVID-19パンデミックのような出来事が使う技術に影響を与えたり、クラウドコンピューティングのような低コストで簡易に使えるサービスの登場や、人工知能や機械学習の実用性が高まったり、ゼロトラストアーキテクチャへの移行があったりと、オペレーション環境や技術環境も進化し続けています。

これらが相互に影響し合うことで、システム、サービス、インフラ、エコシステムの複雑生が高まり、透明性も低下することになるが、サイバーレジリエンスの観点からはこのような変化がリスクを生み出すのと同時にリスク低減の機会にもなりうると述べられています。リスク管理では、規模の違いや時間軸の違いというのを考慮していく必要があるということです。

APT攻撃の影響への焦点

サイバーレジリエンスの定義には、サイバー資源を含むシステムに対するすべての脅威、それがサイバー空間での脅威なのか非サイバーなのかを問わずに含まれるが、サイバーレジリエンスの分析ではAPT攻撃者が狙っているシステム、ひいてはミッションやビジネス機能、組織、外部の利害関係者に与える影響に焦点を当てる、とされています。

APT攻撃による影響には、すぐに気付ける影響だけではなく、対象のシステムを長時間観察したり深く分析したりすることではじめて気付ける影響というのも存在します。システムセキュリティエンジニアリングにおけるサイバーレジリエンスでは、いつ、どのような形で検知されるかにかかわらず、これらの影響を軽減しようとすることが目的となっています。

APT攻撃は気づきにくく、しつこく狙いを定め、守り方に応じて変化する、さらには人のミスや構造的な欠陥を突いたり他のものに見せかけようとしたりと、非常に危険な脅威であるということは異論がないところだと思います。APTの活動と起こり得る影響に焦点をあてることで、定義にあるようなサイバー資源を含むシステムに対する広範かつ多様な悪条件やストレスに対して、予測、抵抗、回復、適応することができるシステムを、システムエンジニアは作り出すことができるだろうと言及されています。

敵対者はシステムや組織を侵害する

サイバーレジリエンスを議論する上で、システム設計の品質、各セキュリティの機能的有効性、および厳選された構成要素の信頼性にもかかわらず、高度な敵対者を常にシステムから排除したり、迅速に検知してシステムから取り除いたりすることはできないことを基本的な前提とすると述べられています。

この想定には、現代のシステムが大規模で複雑なものであり、洗練された敵対者であればシステム(パッチが当たっていない脆弱性、設定ミスなど)、運用環境(ソーシャルエンジニアリング、ユーザの脆弱性など)、サプライチェーンのどこかで弱点や欠陥を見つけて攻略してしまうという現状が反映されています。

敵対者はシステムまたは組織内に存在し続ける

敵対者が侵入しているということは持続的で長期的な問題ととらえられており、これは脅威を根絶したと確信することが困難であり、根絶しても緩和策を突破され再び侵入される可能性があるということを踏まえた立ち位置がとられています。

状況によっては、重要または不可欠なミッションを達成するための能力を失ってしまう前に主要なミッションを達成するまで悪意あるコードを食い止めたり、組織内でのラテラルムーブメントを遅らせたりすることが最善の結果となるかもしれないと述べられており、ここでもサイバー攻撃を防ぐか否かという視点よりも、物事を達成できるかどうかに焦点が当てられていることが伺えます。

サイバーレジリエンスの成り立ち

このようなことから、サイバーレジリエンスを定義・議論するにあたってはAPTが強く意識されており、排除しきれないと想定しつつも狙われている物事を分析し、起こり得る影響を軽減していこうという積極的な姿勢が、予測(anticipate)という達成目標が選ばれているところに関係がありそうに思います。

そして、特にサイバーレジリエンスの特徴と言えると思いますが、ビジネスであってもビジネス以外であっても重要または不可欠な機能を完遂する能力を最大限に高めることを目的として、それらの機能をサポートすることを目標とする、場合によっては重要性の低いシステム要素を犠牲にすることもいとわない姿勢が、抵抗(withstand)と回復(recover)に現れているのだと思います。

また、脅威環境、オペレーション環境、技術環境が変化しうることをリスクと捉えるだけではなく、リスク低減の機会でもあると捉え変化に適応(adapt)していくことが肝要であると考えてみると、これらがサイバーレジリエンスの定義の背景にあるのかもしれません。

まとめ

本ブログでは、サイバーレジリエンスの定義とその成り立ちに着目し考察することで、サイバーレジリエンスを理解するための一助とすることを試みました。何かしら皆さまのセキュリティリスク対策のお役に立てますと幸いです。

最後までお読みいただき、ありがとうございました。

参考資料

- [1]

- [2]

- [3]

- [4]

- [5]

- [6]

- [7]

- [8]

- [9]

- [10]

- [11]

- [12]

執筆者プロフィール

角丸 貴洋(かくまる たかひろ)

セキュリティ技術センター インテリジェンスチーム

インテリジェンスチームリード、技術戦略の立案・推進、グローバル連携の推進を担う。CISSP、GIAC(GCTI)を保持。FIRST, SANS THIR Summitなどで講演。

アイスホッケーをこよなく愛し、理論派指導者としてTTP(徹底的にパクる)をモットーに指導方法の研究に没頭する日々を送る。

執筆者の他の記事を読む

アクセスランキング