Japan

サイト内の現在位置

サイバーレジリエンスとはなにか(パート2:他分野やリスクとの関係)

NECセキュリティブログ2021年9月21日

昨今、米パイプライン企業に対し操業停止に追い込んだ事案 [1]をはじめとして破壊的なランサムウェアによるサイバー攻撃の被害の大きさが目立ってきています。もし、サイバー攻撃による侵害を受け多少の被害を被ったとしても主要事業へは大きな影響を受けずに抵抗し持ちこたえることができたなら、そのときはサイバーレジリエンスによる恩恵を受けているのかもしれません。

[1]をはじめとして破壊的なランサムウェアによるサイバー攻撃の被害の大きさが目立ってきています。もし、サイバー攻撃による侵害を受け多少の被害を被ったとしても主要事業へは大きな影響を受けずに抵抗し持ちこたえることができたなら、そのときはサイバーレジリエンスによる恩恵を受けているのかもしれません。

パート1[2]では、「サイバーレジリエンス」の定義と成り立ち、その特徴についてみてみました。パート2では、セーフティやセキュリティなど他の分野との関係性やリスクとの関連からサイバーレジリエンスの立ち位置をみていきたいと思います。

なお、引き続き、2021年9月時点ではドラフト版として公開されているNIST SP800-160 Volume 2, Rev.1「サイバーレジリエントなシステムの開発:システムセキュリティエンジニアリングアプローチ」(以降、本ガイドライン [3])を読み解きながら進めていきます。

[3])を読み解きながら進めていきます。

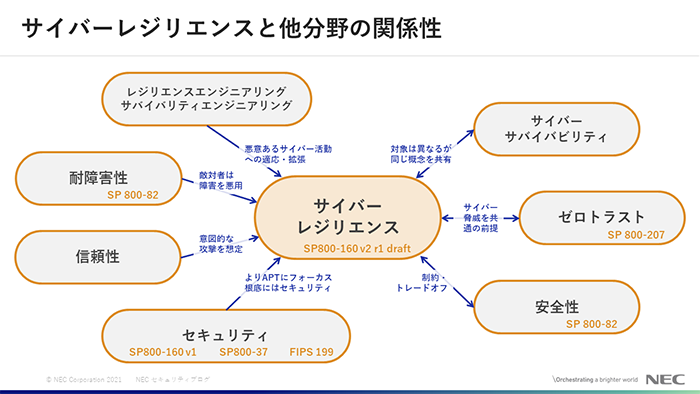

サイバーレジリエンスと他分野との関係性

まず、サイバーレジリエンスは広くとらえた信頼性(Trustworthiness)の一側面であり、安全性、システムレジリエンス、生存性(survivability)、信頼性(reliability)、セキュリティと同様に特性の一つになります。

サイバーレジリエンスの概念とエンジニアリング手法はセキュリティと信頼性の基礎部分を前提とし、多くのサイバーレジリエンス技術でセキュリティや信頼性、レジリエンス、耐障害性の仕組みが使われたりそれぞれに依存したりしています。また、多くのサイバーレジリエンス技術と設計原則は、ゼロトラストアーキテクチャとも関係があるということです。

本ガイドラインに記載される概念とエンジニアリング手法は、サバイバビリティエンジニアリングや耐障害性を含む、レジリエンスエンジニアリング、高信頼コンピューティングの専門エンジニアリング分野での研究に基づいています。

サイバーレジリエンスと各専門分野との関係をみていくにあたり関係性を示してみましたので、図1を元にそれぞれの分野についてみていきたいと思います。

[3]を元に作成)

[3]を元に作成)安全性

Safety is defined as "freedom from conditions that can cause death, injury, occupational illness, damage to or loss of equipment or property, or damage to the environment". (NIST SP 800-82  [4])

[4])

安全性エンジニアリングでは、許容できないシステムの動作、結果、および相互作用を特定し、システムが許容できない状態にならないようにすることに重点が置かれており、設計原則や構成要素よりも分析プロセスに基づいています。これは、失敗の原因を取り除くアプローチであるとも言われています。

ここで、NIST SP 800-160 v1 [5]では、「安全な運用というシステム的側面は、システムの安全な運用という側面と交差したり、補完したり、あるいは直接対立したり、矛盾したりすることがある」と述べられています。サイバーレジリエントな運用に関しても同様のことが当てはまるため、安全性エンジニアリングによって定義された一連の許容できない状態は、サイバーレジリエンスのソリューションに対する制約となったり、トレードオフ分析で用いられたりすることがあります。

[5]では、「安全な運用というシステム的側面は、システムの安全な運用という側面と交差したり、補完したり、あるいは直接対立したり、矛盾したりすることがある」と述べられています。サイバーレジリエントな運用に関しても同様のことが当てはまるため、安全性エンジニアリングによって定義された一連の許容できない状態は、サイバーレジリエンスのソリューションに対する制約となったり、トレードオフ分析で用いられたりすることがあります。

「継続」や「再構築」などの特定のサイバーレジリエンス達成目標にあたって、どうシステム特性や動作に優先順位をつけてトレードオフするかにより、一時的にシステムを安全ではない状態で運用する必要も出てくることになります。

セキュリティ

サイバーレジリエンスとセキュリティの関係は、セキュリティの定義をどのように考えるかによって異なってきます。

Security is defined as: "A condition that results from the establishment and maintenance of protective measures that enable an organization to perform its mission or critical functions despite risks posed by threats to its use of systems. Protective measures may involve a combination of deterrence, avoidance, prevention, detection, recovery, and correction that should form part of the organization's risk management approach." (NIST SP 800-37  [6])

[6])

NIST SP 800-37 によるセキュリティの定義では、記載されている「保護手段」がサイバーレジリエンスに関連するリスク管理戦略を完全にはカバーしていないため、サイバーレジリエンスと重複はしているが包含してはいないと解釈されているようです。この保護手段には、抑止、回避、防止、検知、回復、修正が含まれます。

サイバーレジリエンシーエンジニアリングは、システムセキュリティエンジニアリングの専門分野と見なすことができるようです。

Security is defined as the "freedom from those conditions that can cause loss of assets with unacceptable consequences." (NIST SP 800-160 v1  [5])

[5])

NIST SP 800-160 v1 では、その文脈においてセキュリティは資産の保護に関するものであり主に資産の喪失という概念を指向しています。サイバーレジリエンスが指向する能力は無形資産の一形態であるため、能力の喪失という方向性は資産損失の概念と一致することになります。サイバーレジリエンスエンジニアリングは、ミッションやビジネス機能をサポートする能力と、敵対的な行為がシステムに及ぼす影響に焦点を当てています。

一方、情報や情報システムの機密性、完全性、可用性という上述の定義よりも絞られたセキュリティの定義も一般的に使われています [7]。サイバーレジリエンスエンジニアリングでは、これらの喪失に加えて、より広範なサイバー空間における影響を考慮しており、懸念するサイバー効果にはサービスの低下やサービスの拒否・中断、情報資源の非破壊的な改変・捏造・破損・破壊、情報の不正な開示など、セキュリティ上懸念される影響が含まれます。さらに、対象となるシステムに支障がない場合でも、資源の剥奪や不正使用、システム能力に対する信頼性の低下によるシステム利用行動の変化、対象となるシステム以外にも連鎖的な障害が発生する可能性のある外部システムに影響を与える行動の変化なども含まれます。

[7]。サイバーレジリエンスエンジニアリングでは、これらの喪失に加えて、より広範なサイバー空間における影響を考慮しており、懸念するサイバー効果にはサービスの低下やサービスの拒否・中断、情報資源の非破壊的な改変・捏造・破損・破壊、情報の不正な開示など、セキュリティ上懸念される影響が含まれます。さらに、対象となるシステムに支障がない場合でも、資源の剥奪や不正使用、システム能力に対する信頼性の低下によるシステム利用行動の変化、対象となるシステム以外にも連鎖的な障害が発生する可能性のある外部システムに影響を与える行動の変化なども含まれます。

このように、サイバーレジリエンスの概念やエンジニアリング手法は、セキュリティの基盤を前提としていますし、いくつかのサイバーレジリエンス技術は、セキュリティ管理を正しくかつ効果的に適用することに依存しています。いくつかのサイバーレジリエンスの設計原則は、NIST SP 800-160 v1に記載されているセキュリティ設計原則に適応しているか、もしくは強く連携している関係となっています。

ゼロトラスト

ゼロトラストは、セキュリティにおけるパラダイムの変化であり、NIST SP 800-207で定義されるゼロトラストアーキテクチャ(ZTA) [8]は、従来のネットワーク境界の内側と外側の両方に脅威が存在するという認識に基づいた、セキュリティモデル、システム設計原則、および協調的なサイバーセキュリティとシステム管理戦略として特徴づけることができます。

[8]は、従来のネットワーク境界の内側と外側の両方に脅威が存在するという認識に基づいた、セキュリティモデル、システム設計原則、および協調的なサイバーセキュリティとシステム管理戦略として特徴づけることができます。

サイバーレジリエンシーとゼロトラストは、サイバー脅威に関する前提というのを共有しています。しかし、サイバーレジリエンシーが激戦なサイバー環境におけるミッションの保証を動機としているのに対し、ゼロトラストはデータやサービスへの不正アクセスの防止に焦点を当てている点が異なるところとなります。

サイバーレジリエンシーは多数の要素で構成されるが、これらは特定の組織、ミッション、ビジネス機能、または関心のあるシステムに対して解釈され、優先順位付けされ、選択されることを前提としています。そのため、2つのアーキテクチャが根本的に異なる機能を提供しつつも同等のサイバーレジリエンスの特性を持つことがあります。

対照的に、ZTA に期待されているのは、包括的なセキュリティ監視、詳細なリスクベースのアクセス制御、およびシステムセキュリティの自動化を提供することです。複数のサイバーレジリエンス技術、 アプローチ、および設計原則を ZTA の設計および展開に統合することができ、一部のサイバーレジリエンス技術、例えばセグメンテーションや特権制限など ZT に不可欠なものもあります。

レジリエンスエンジニアリングとサバイバビリティエンジニアリング

レジリエンスエンジニアリングとサバイバビリティエンジニアリングの専門分野は、対象となるシステムにサイバーリソースが含まれているかどうかに関わらず、システムのレジリエンスを高めることを目的としています。

Resilience engineering is "the ability to build systems that can anticipate and circumvent accidents, survive disruptions through appropriate learning and adaptation, and recover from disruptions by restoring the pre-disruption state as closely as possible". [9,  10]

10]

一方、サイバーレジリエンスの概念とエンジニアリング手法は、システム要素の一部がサイバーリソースであることを前提としています。

サバイバビリティエンジニアリングは、環境的な障害がシステムの性能に与える影響を最小限に抑えることを目的としたシステムエンジニアリングのサブセットとみなすことができます。

Survivability is defined as: the ability of a system to minimize the impact of a finite-duration disturbance on value delivery (i.e., stakeholder benefit at cost), achieved through the reduction of the likelihood or magnitude of a disturbance; the satisfaction of a minimally acceptable level of value delivery during and after a disturbance; and/or a timely recovery.  [11]

[11]

サイバーレジリエンスエンジニアリングには、レジリエンスエンジニアリングとサバイバビリティエンジニアリングの概念と設計原則が取り入れられています。しかし、これらの専門エンジニアリング分野で一般的に使用される脅威モデルが、障害に気づくことができることを想定しているという点において、サイバーレジリエンスの脅威モデルでは異なるとのことです。サバイバビリティとレジリエンスの概念と設計原則は、長期間検知されない可能性のある悪意あるサイバー活動を考慮するために適応または拡張されています。

サイバーサバイバビリティ

Cyber survivability is defined as "the ability of warfighter systems to prevent, mitigate, recover from and adapt to adverse cyber-events that could impact mission-related functions by applying a risk-managed approach to achieve and maintain an operationally-relevant risk posture, throughout its life cycle." [ 12, 13, 14]

12, 13, 14]

サイバーサバイバビリティは、兵器システム、サポートする重要インフラなどの軍用システムに対して定義されているというだけで、その意味ではサイバーレジリエンスと概念的には同じと言及されています。

サイバーサバイバビリティのエンジニアリングでは、サイバーサバイバビリティの指標となるシステム機能であるサイバーサバイバビリティ属性(CSA)の定義と評価に重点が置かれています。CSAは、サイバーサバイバビリティの達成目標と一致しており、CSA01~06は「予期する」、CSA07~08は「耐える」、CSA09は「回復する」、そしてCSA10は「適応する」と対応付けられています。多くのCSAは、例えばパフォーマンス監視、アイデンティティ、クレデンシャル、アクセス管理、およびログと監査など、サイバーレジリエンス技術や実装アプローチと同じセキュリティ対策やその他の機能に依存しています。

システムエンジニアは、CSA が要求する機能を提供するために、あるいはその機能を脅威行為に対してより効果的に実現するために、システムの設計と実装にサイバーレジリエンス技術を採用することができるだろうとも記述されています。

信頼性

Reliability is defined as "the ability of a system or component to function under stated conditions for a specified period of time".  [15]

[15]

信頼性エンジニアリングは,安全性エンジニアリングと多くの分析技術を共有しているが,潜在的な危害ではなく,システムやシステム部品の故障に焦点を当てているという特徴があります。サイバーレジリエンスエンジニアリングでは、システムエンジニアリングプロセス全体の中で劣化や故障の考慮を含む信頼性が考慮されることを前提とされています。信頼性に関する脅威モデルでは、通常、意図的な敵対行為は含まれず、高度な敵対者によって開発された新しい予期しない攻撃方法は必然的に除外されるということになります。

耐障害性

A fault-tolerant system is one with "the built-in capability to provide continued, correct execution of its assigned function in the presence of a hardware and/or software fault".  [4]

[4]

フォールトには、開発フォールト、物理フォールト、相互作用フォールトなどの種類があると言われています。また、フォールトは、システムの内部か外部か、自然的なものか人為的なものか、ハードウェア、ソフトウェア、持続性、そして人為的なフォールトに関連する特性など、生成または発生の段階によって特徴付けられます [16]。

[16]。

高度な敵対者が、故障を引き起こしたり、模倣したり、利用したりすることが考えられます。サイバーレジリエンスエンジニアリングでは、敵の行動が検出されない可能性を想定しつつ、耐障害性からいくつかの技術やアプローチを引用して、これらの能力を活用されています。

サイバーレジリエンスとリスクとの関係性

サイバーレジリエンスの目的

サイバーレジリエンスソリューションは、サイバーリソースを含むシステムに依存しているミッションやビジネス機能、組織、個人に対するリスクを軽減することを目的としています。

サイバーリソースとそのリソースを組み込んだシステムはますます複雑化しており、逆境下での挙動や特性を予測することは困難です。また、ソフトウェアには一般的に脆弱性や弱点が含まれており、敵対者に悪用される可能性があります。また、サイバー空間にリソースが存在すると、必然的にサイバー攻撃にさらされることになるように、様々な状況でサイバーリスクが発生することになります。

サイバーレジリエンスソリューションは、脅威事象による被害の程度、脅威事象の発生の可能性、脅威事象が被害をもたらす可能性を低減することによって、サイバーリソースを含むシステムに依存するリスクを低減することを目的としています。

サイバーレジリエンスのリスクモデル

サイバーレジリエンスのリスクモデルでは、サイバーレジリエンスに関わるシステムセキュリティエンジニアが関心を持つ、脅威事象の種類と被害のクラスを特定しています。サイバーレジリエンスソリューションによる潜在的なリスク軽減の程度は、そのリスクモデルの文脈の中で分析・評価することができます。

サイバーレジリエンスのリスクモデルは、セキュリティ、サイバーセキュリティ、レジリエンスエンジニアリング、サバイバビリティのリスクモデルに基づいていますが、特にAPT 、その悪意あるサイバー活動やシステムへの被害がミッションや組織に与える影響を重視していることになります。

このように、サイバーレジリエンスの脅威モデルを構成する「脅威モデル」と「結果モデル」には、それぞれ特徴があります。

サイバーレジリエンスの脅威モデル

サイバーレジリエンスの脅威モデルには、事故や人為的なミス、システム要素やサポートインフラの構造的な故障、自然災害、人間の意図的な行動などの脅威源を考慮した、従来のセキュリティ脅威モデルが含まれます。同様に、典型的なサイバーセキュリティのリスクモデルも包含されています。

しかし、サイバーレジリエンスの脅威モデルでは、APTを一次または二次の脅威源として重要視されています。一次脅威源として、洗練された敵対者は、複数のシステムや組織を巻き込み、数ヶ月から数年にも及ぶサイバーキャンペーンを実行します。加えて、これらの敵対者は、それほど洗練されていないサイバー脅威アクターの典型的なTTPをも使用することができます。二次脅威源として、インフラの故障や自然災害による脅威事象を利用し、人為的なミスや部品の信頼性の低下を模倣または利用することも想定されます。

したがって、サイバーレジリエンスエンジニアリングの分析では、非敵対的な脅威源による潜在的な途絶を考慮する場合、その分析にはAPTがその途絶に乗じているかもしれないということも含まれるということになります。

サイバーレジリエンスの結果モデル

サイバーレジリエンスの結果モデルは、情報および情報システムに対する結果(すなわち、機密性、完全性、または可用性の喪失)を包含しています。これらの一般的な結果は、サイバーリソースを含む、あるいはサイバーリソースによって実現される情報やシステムに対するより具体的な被害に置き換えることができます。すなわち、機能や性能の低下や中断、情報の修正、破損、捏造、システムリソースの剥奪や不正使用、情報の流出や暴露などになります。

しかし、サイバーレジリエンスの結果モデルでは、システムがサポートするミッションやビジネス機能、組織、場合によっては他の利害関係者(個人情報が流出したり暴露されたりする可能性のある個人、重要インフラシステムの障害に起因する環境被害の影響を受ける一般市民など)への潜在的な影響も考慮されています。

一般的に、特定の範囲に対して特定され実施されるサイバーレジリエンスソリューションは、上位レベルでのリスクを軽減することを目的としている。例えば、システムレベルでソリューションを実施することで、ミッションやビジネス機能のリスクを軽減することができるということになります。

セキュリティ

サイバーレジリエンスの脅威モデルは、セキュリティの脅威モデルを包含しているが、特にAPTが強調されています。セキュリティをどのように広く(例えば、全ての利害関係者の信頼性に関する懸念)、または狭く(例えば、機密性、完全性、または可用性に関する特定の利害関係者の懸念)解釈するかによって、サイバーレジリエンスの結果モデルは、セキュリティの結果モデルと一致することもあれば、含まれることもあるという関係となります。

結果モデルでは、リスクを分析するシステムエンジニアが、対象システムの動作環境がどのような制約を課しているかという観点から対象システムを見て、サイバーリソースに関わる逆境や、その結果として対象システムがその環境にどのような影響を与えるかを考える必要があります。

レジリエンスエンジニアリングとサバイバビリティ

レジリエンスエンジニアリングとサバイバビリティの脅威モデルは、パフォーマンスを阻害するイベントまたは一連の状況に焦点を当てています。サバイバビリティでは有限時間のイベントを考慮するが、レジリエンスエンジニアリングでは複数または繰り返しのイベントや運用環境の変化も考慮しています。いずれの場合も、脅威モデルは暗黙のうちに、事象やその直接的な影響を検知できることが前提とされています。

一方、サイバーレジリエンスの脅威モデルでは、気づくことができるような破壊を高度な敵対者が引き起こす前に、長期間にわたってシステム内で密かに活動しうることを想定しています。また、結果モデルも異なります。ユーザーアカウントの捏造や機密情報の流出など、敵対者が引き起こす被害は、破壊的でない場合もあります。実際、正常なシステム性能の破壊は、そのような害が検出された後に行われる防御的な行動(例えば、侵害されたコンポーネントや疑わしいコンポーネントをシステムから取り除くこと)によって生じることがあります。

このように、サイバーレジリエンスの結果モデルは、レジリエンスとサバイバビリティの結果モデルを包含しているということになります。

まとめ

本ブログでは、パート1[2]に続いて、サイバーレジリエンスと他の分野との関係性やリスクとの関連に着目することで、サイバーレジリエンスを理解するための一助とすることを試みました。

最後までお読みいただき、ありがとうございました。

参考資料

- [1]

- [2]

- [3]

- [4]

- [5]

- [6]

- [7]

- [8]

- [9]Madni AM (2007) Designing for Resilience. ISTI Lecture Notes on Advanced Topics in Systems Engineering (UCLA)

- [10]

- [11]

- [12]

- [13]Pitcher S, Andress T (2021) Cyber Survivability for Future and Legacy DoD Weapon Systems

- [14]Joint Chiefs of Staff (2017) Cyber Survivability Endorsement Implementation Guide (CSEIG).

- [15]

- [16]

執筆者プロフィール

角丸 貴洋(かくまる たかひろ)

セキュリティ技術センター インテリジェンスチーム

インテリジェンスチームリード、技術戦略の立案・推進、グローバル連携の推進を担う。CISSP、GIAC(GCTI)を保持。FIRST, SANS THIR Summitなどで講演。

アイスホッケーをこよなく愛し、理論派指導者としてTTP(徹底的にパクる)をモットーに指導方法の研究に没頭する日々を送る。

執筆者の他の記事を読む

アクセスランキング