Japan

サイト内の現在位置

MITRE ATT&CK 頻出手口 トップ10(2022年4月~9月)

NECセキュリティブログ2022年11月11日

はじめに

こんにちは、NECサイバーセキュリティ戦略統括部セキュリティ技術センターの長濱です。今回は、私たちが2022年4月~9月に収集した国内外のサイバー脅威分析レポートを対象として、攻撃手口をMITRE ATT&CK®フレームワーク(v11)のテクニックへマッピングし、独自に分析した結果を紹介します。

私たちは2020年度の下期(2020年10月~2021年3月)から半期ごとにこのような分析結果を公開しており[1,2,3]、今回が4回目となります。これまでの分析結果も引用しつつ、最新の結果を見ていきます。

よく使用される攻撃手口の理解や、セキュリティ対策の優先順位を決める際の参考にしていただけると幸いです。なお、今回の集計ではMITRE ATT&CKのEnterpriseドメイン(Windows、macOS、Linux、クラウド、ネットワーク、コンテナに関する攻撃手口)を対象としています。

また、10月25日にはMITRE ATT&CK v12が公開されました  [4]ので、そちらについても簡単に紹介します。

[4]ので、そちらについても簡単に紹介します。

攻撃手口の集計

2022年4月~9月の期間で私が所属するサイバーインテリジェンスグループが収集・分析した脅威分析レポートは120件ありました。その中で、MITRE ATT&CKテクニックにマッピングしたサイバー攻撃手口の出現数トップ10は次のような結果となりました。

※集計の方法は、NECセキュリティブログ「MITRE ATT&CK® 頻出手口 トップ10(2020年度下期)」[1]に記載しています。

| 順位 (出現数) |

攻撃手口(Technique) | 目的(Tactic) | 2021年10月~2022年3月 | 2021年4月~2021年9月 | 2020年10月~2021年3月 |

|---|---|---|---|---|---|

| 1位 (189) |

T1059 Command and Scripting Interpreter (コマンドとスクリプトインタプリタ) |

Execution(実行) | 1位 | 1位 | 1位 |

| 2位 (101) |

T1027 Obfuscated Files or Information (難読化されたファイルや情報) |

Defense Evasion(防御策の回避) | 3位 | 2位 | 2位 |

| 3位 (96) |

T1105 Ingress Tool Transfer (侵入ツールの送り込み) |

Command and Control(C2) | 4位 | 4位 | 4位 |

| 4位 (93) |

T1036 Masquerading (偽装) |

Defense Evasion(防御策の回避) | 2位 | 3位 | 3位 |

| 5位 (72) |

T1140 Deobfuscate/Decode Files or Information (ファイルや情報の難読化解除/デコード) |

Defense Evasion(防御策の回避) | 6位 | 6位 | - |

| 5位 (72) |

T1588 Obtain Capabilities (能力の取得) |

Resource Development(リソース開発) | 7位 | - | - |

| 7位 (71) |

T1070 Indicator Removal on Host | Defense Evasion(防御策の回避) | - | 5位 | 10位 |

| 8位 (70) |

T1071 Application Layer Protocol (アプリケーションレイヤープロトコル) |

Command and Control(C2) | 5位 | 8位 | 6位 |

| 8位 (70) |

T1566 Phishing (フィッシング) |

Initial Access(初期アクセス) | - | 10位 | 7位 |

| 10位 (65) |

T1082 System Information Discovery (システム情報の発見) |

Discovery(発見) | 8位 | - | - |

表1:2022年度上期(4月~9月) MITRE ATT&CK 頻出手口 トップ10

(NEC独自調査)

集計結果の分析

集計結果を見てみると、T1059 Command and Scripting Interpreterは2020年10月~2021年3月から1位をキープし続けており、出現数は断トツとなっています。サブテクニックを確認してみると、

- T1059.003 Windows Command Shell: 65回

- T1059.001 PowerShell: 54回

- T1059.005 Visual Basic: 20回

- T1059.007 JavaScript: 14回

- T1059.006 Python: 6回

- T1059.004 Unix Shell: 6回

のようになっており、Windowsを標的とした攻撃で特によく観測されている様子がうかがえます。

2位~4位のT1027 Obfuscated Files or Information、T1105 Ingress Tool Transfer、T1036 Masqueradingについては、多少の順位変動はあるものの大きな動きはありません。これらは、今回の対象となった脅威レポートの8割以上で出現していました。5位~10位の攻撃手口には、今回初めてランクインしたものありませんでした。

ただし、これらの攻撃手口も実際の攻撃での使われ方は様々です。MITRE ATT&CKにある、それぞれの攻撃手口のProcedure Exampleで確認してみてください。

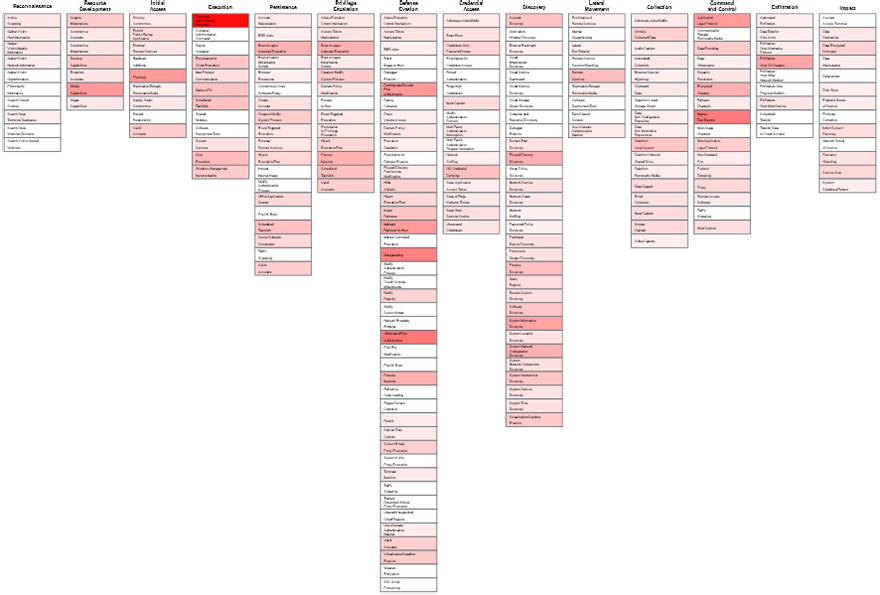

MITRE ATT&CK Navigator  [5]を使用して、今回の集計結果を図1のように可視化してみました。これは、攻撃手口をMITRE ATT&CK Matrix上で可視化できるツールです。白色は出現しなかった攻撃手法で、赤色が濃いほど出現回数が多かった攻撃手法となります。

[5]を使用して、今回の集計結果を図1のように可視化してみました。これは、攻撃手口をMITRE ATT&CK Matrix上で可視化できるツールです。白色は出現しなかった攻撃手法で、赤色が濃いほど出現回数が多かった攻撃手法となります。

図1 MITRE ATT&CK Navigatorで攻撃手法の出現回数を可視化

このようにして全体を俯瞰してみると、どれくらいの数の攻撃手口が使用されているのかが分かりやすくなります。筆者としては、意外と多くの攻撃手口が使用されているように感じました。

実際、今回の集計で少なくとも1回は出現した攻撃手口(テクニックとサブテクニックの両方を含む)は305あり、全体の半数以上ありました。しかし、このうちの多くは数回出現しただけであり、10回以上出現した攻撃手口は117で全体の20%ほどでした。さらに、50回以上出現した攻撃手法に絞ると、全体の約3%である20でした。

多くの攻撃手口が存在し使用されていますが、その中でよく使われる攻撃手口には傾向があり、使用頻度が高いものはほんの一部であることが分かります。これら一部の攻撃手法への対策をきちんと行うことで、多くのサイバー攻撃を防ぐことができるようになると思います。

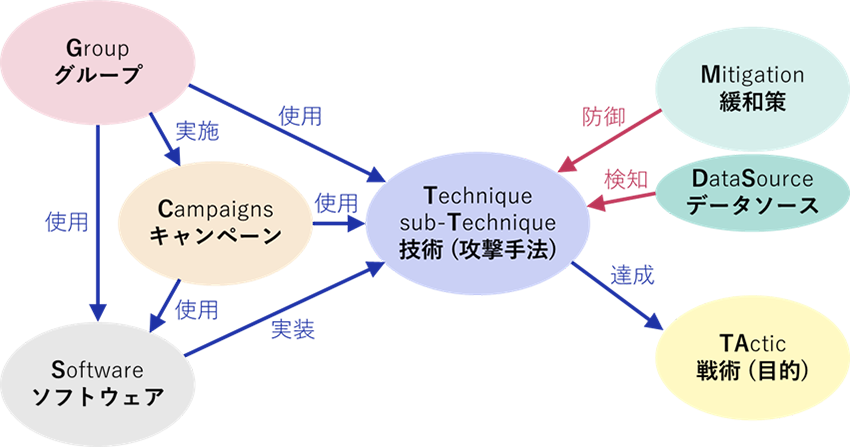

MITRE ATT&CK v12へのアップデート

- 特定の期間にわたり実行された、共通の標的と目的を持つ一連の侵入活動(筆者訳)

この新しい要素には、関連する攻撃者グループ、使用されたテクニックおよびソフトウェアが紐付けされています。キャンペーンを含めた各要素の関係性をまとめると、以下の図のようになります。

図2 MITRE ATT&CKの各要素の関係( [7]を参考に筆者が作成)

[7]を参考に筆者が作成)

| カテゴリ | ドメイン | v8 | v9 | v10 | v11 | v12 |

|---|---|---|---|---|---|---|

| Tactics | Enterprise | 14 | 14 | 14 | 14 | 14 |

| Mobile | 14 | 14 | 14 | 14 | 14 | |

| ICS | - | - | - | 12 | 12 | |

| Techniques | Enterprise (Sub-Techniques) |

178 (352) |

185 (367) |

188 (379) |

191 (386) |

193 (401) |

| Mobile (Sub-Techniques) |

86 (-) |

89 (-) |

92 (-) |

66 (41) |

66 (41) | |

| ICS | - | - | - | 78 | 79 | |

| Data Sources | - | - | - | 38 | 40 | 39 |

| Mitigations | Enterprise | 42 | 42 | 43 | 43 | 43 |

| Mobile | 13 | 13 | 13 | 11 | 11 | |

| ICS | - | - | - | 53 | 51 | |

| Groups | - | 110 | 122 | 129 | 134 | 135 |

| Software | - | 518 | 585 | 638 | 680 | 718 |

| Campaigns | - | - | - | - | - | 14 |

表2 ATT&CK IDの数

以前の記事[8]でも紹介しましたが、私が所属するサイバーインテリジェンスグループでは、NEC Corporation Indiaのメンバーと協力してMITRE ATT&CKに存在しない脅威情報をまとめ、MITRE ATT&CKチームへ提供する活動を行っています。この活動は2020年12月頃から行っており、2022年10月時点で約70件の脅威情報を提供してきました。

NECから提供した脅威情報うち、MITRE ATT&CK v9で1件、v10で8件、v11で5件が新しく追加されました。さらに、v12で新たに追加グループのうち3件、ソフトウェアのうち6件の合計9件で、寄稿者(Contributor)としてNECの名前が記載されています。

- MITRE ATT&CK v12で寄稿者としてNECが記載されたID

- G1009 Moses Staff – イランの関与が疑われる攻撃者グループ

[9]

[9] - S1032 PyDCrypt – Moses Staffグループが使用するPythonで書かれたマルウェア

[10]

[10] - S1033 DCSrv – Moses Staffグループが使用する破壊的マルウェア

[11]

[11] - G1007 AoqinDragon – 中国の関与が疑われる攻撃者グループ

[12]

[12] - S1026 Mongall – AoqinDragonグループなどが使用するバックドア

[13]

[13] - S1027 Heyoka Backdoor - AoqinDragonグループが使用する、オープンソースツールHeyokaベースのバックドア

[14]

[14] - S1031 PingPull – GALLIUMグループが使用するRAT

[15]

[15] - G1008 SideCopy – パキスタンの攻撃者グループ

[16]

[16] - S1016 MacMa – macOSを標的とするバックドア

[17]

[17]

- G1009 Moses Staff – イランの関与が疑われる攻撃者グループ

サイバーインテリジェンスグループでは、今後も継続的に脅威情報の収集や分析を行い、MITRE ATT&CKに追加すべき情報があれば提供していきます。この活動を通して、MITRE ATT&CKのユーザーやサイバーセキュリティのコミュニティに対して今後も引き続き貢献していきたいと考えています。

MITRE ATT&CKへの情報提供は誰でも可能ですので、この記事を読んでくださっている皆さんも、新しい攻撃手口やグループ、マルウェアなどの情報を入手したら一度挑戦してみてはいかがでしょうか。必要な情報や情報提供の方法などについては、MITRE ATT&CKのContributeページ  [18]でご確認いただけます。

[18]でご確認いただけます。

おわりに

今回は、2022年4月~2022年9月に収集した国内外の脅威分析レポートを対象として、攻撃手口をMITRE ATT&CKフレームワーク(v11)にマッピングし、サイバー攻撃でよく使われる攻撃手口のトップ10として独自にまとめた結果を紹介しました。

この記事の内容が、少しでも皆さんのお役に立てることを願っています。

最後までお読みいただき、ありがとうございました。

参考文献

- [1]MITRE ATT&CK® 頻出手口 トップ10(2020年度下期)

https://jpn.nec.com/cybersecurity/blog/210402/index.html - [2]MITRE ATT&CK 頻出手口 トップ10 Vol.2(2021年10月版)

https://jpn.nec.com/cybersecurity/blog/211015/index.html - [3]MITRE ATT&CK 頻出手口 トップ10 Vol.3(2022年5月版)

https://jpn.nec.com/cybersecurity/blog/220527/index.html - [4]Updates - October 2022

https://attack.mitre.org/resources/updates/updates-october-2022/

https://attack.mitre.org/resources/updates/updates-october-2022/ - [5]MITRE ATT&CK Navigator

https://mitre-attack.github.io/attack-navigator/

https://mitre-attack.github.io/attack-navigator/ - [6]Campaigns

https://attack.mitre.org/campaigns/

https://attack.mitre.org/campaigns/ - [7]MITRE ATT&CK: Design and Philosophy

https://attack.mitre.org/docs/ATTACK_Design_and_Philosophy_March_2020.pdf

https://attack.mitre.org/docs/ATTACK_Design_and_Philosophy_March_2020.pdf - [8]MITRE ATT&CK v10のアップデートについて

https://jpn.nec.com/cybersecurity/blog/211112/index.html - [9]Moses Staff

https://attack.mitre.org/groups/G1009/

https://attack.mitre.org/groups/G1009/ - [10]

- [11]

- [12]Aoqin Dragon

https://attack.mitre.org/groups/G1007/

https://attack.mitre.org/groups/G1007/ - [13]

- [14]Heyoka Backdoor

https://attack.mitre.org/software/S1027/

https://attack.mitre.org/software/S1027/ - [15]

- [16]

- [17]

- [18]Contribute MITRE|ATT&CK®︎

https://attack.mitre.org/resources/engage-with-attack/contribute/

https://attack.mitre.org/resources/engage-with-attack/contribute/

執筆者プロフィール

長濱 拓季(ながはま ひろき)

セキュリティ技術センター サイバーインテリジェンスグループ

インテリジェンスグループで脅威情報の収集・発信・分析やデータ分析業務を担当

CISSP Associate、GIAC (GCTI, GOSI)を保持

執筆者の他の記事を読む

アクセスランキング