Japan

サイト内の現在位置

ランサムウェアによる第三の脅迫手法

NECセキュリティブログ2021年2月26日

また、2021年1月27日にIPAから公開された「情報セキュリティ10大脅威 2021」[3]では、組織における脅威で「ランサムウェアによる被害」が前年の5位から順位を上げて1位となっており、より一層注目されていることが分かります。

今回は、ランサムウェアによる第三の脅迫手法として、DDoS攻撃を使用した事例が発生していますので、こちらについて話していきます。

DDoS脅迫(ransom DDoS)

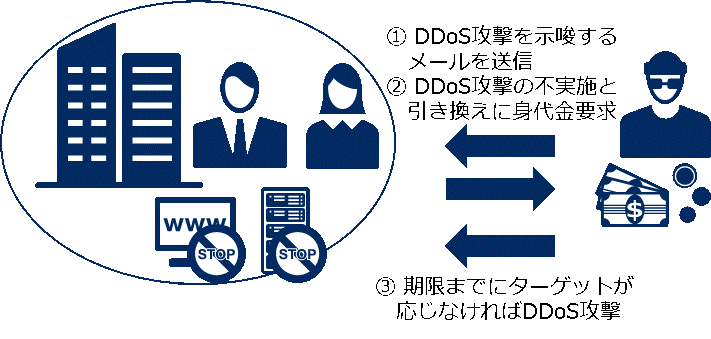

まず初めに、DDoS攻撃を利用して攻撃対象に身代金を支払わせる手口について紹介します。2020年9月7日にJPCERT/CCから「DDoS脅迫」(「ransom DDoS」とも呼ばれる)という攻撃の注意喚起が公開されています [6]。この攻撃では、仮想通貨での送金に応じない場合に、攻撃者はターゲットに対してDDoS攻撃を行うというものです。

[6]。この攻撃では、仮想通貨での送金に応じない場合に、攻撃者はターゲットに対してDDoS攻撃を行うというものです。

JPCERT/CCによると、このような攻撃は2015年から観測されており、中には「Fancy Bear」、「Lazarus Group」など広く知られているグループを装う攻撃者もいます。

また、DDoS脅迫は、2019年から2020年で154%増加していたという報告もあります[7]。この増加の背景には、サービスとしてのDDoS攻撃が比較的安価に利用できるようになっているということがあるかと思います。このようなサービスの価格は、2017年には平均25ドルだったのが、平均7ドルまで低下しているとも言われています [8]。

[8]。

なお、日本国内の組織を標的とした例も確認されており、組織のWebサイト、外部から接続可能なサーバやインフラがDDoS攻撃の対象となっています [6]。身代金要求を受けた場合、支払いをしても攻撃の取りやめが保証されるわけではないため、身代金の支払いには応じないことが推奨されています。

[6]。身代金要求を受けた場合、支払いをしても攻撃の取りやめが保証されるわけではないため、身代金の支払いには応じないことが推奨されています。

ランサムウェアを使用する攻撃者がDDoS攻撃による脅迫手法を採用した事例

上記のようなDDoS脅迫を採用したランサムウェア攻撃がいくつか観測されています。

「SunCrypt」ランサムウェアを使用する攻撃者がターゲットを脅迫する手法としてDDoS攻撃( T1499: Endpoint Denial of Service,

T1499: Endpoint Denial of Service,  T1498: Network Denial of Service)を使用したと、2020年10月にBleepingComputerが報じました

T1498: Network Denial of Service)を使用したと、2020年10月にBleepingComputerが報じました [4]。この事例では、ターゲットのWebサイトに対してDDoS攻撃が行われ、攻撃者からの交渉に応じない場合は攻撃を続行すると脅迫しています。結果として、ターゲットは攻撃者に身代金を支払ったとのことです。また、「Ragnar Locker」(

[4]。この事例では、ターゲットのWebサイトに対してDDoS攻撃が行われ、攻撃者からの交渉に応じない場合は攻撃を続行すると脅迫しています。結果として、ターゲットは攻撃者に身代金を支払ったとのことです。また、「Ragnar Locker」( S0481: Ragnar Locker)ランサムウェアを使用する攻撃者も、DDoS攻撃による脅迫手法を使用したと言われています。

S0481: Ragnar Locker)ランサムウェアを使用する攻撃者も、DDoS攻撃による脅迫手法を使用したと言われています。

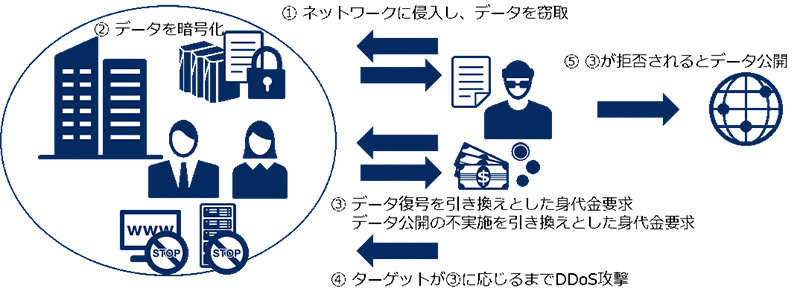

2021年1月24日には、「Avaddon」ランサムウェアがDDoS攻撃を使用したとの報道がありました [5]。この事例では、“暗号化+データ公開+DDoS攻撃”という三重の脅迫が行われています。攻撃者はターゲットのシステムに侵入して機密データを窃取した後、データを暗号化(

[5]。この事例では、“暗号化+データ公開+DDoS攻撃”という三重の脅迫が行われています。攻撃者はターゲットのシステムに侵入して機密データを窃取した後、データを暗号化( T1486: Data Encrypted for Impact)します。そして、ターゲットが攻撃者からの連絡に応答するまで継続的にDDoS攻撃を行っています。実際に、ターゲットのWebサイトにアクセスできなくなっていたことが確認されています。

T1486: Data Encrypted for Impact)します。そして、ターゲットが攻撃者からの連絡に応答するまで継続的にDDoS攻撃を行っています。実際に、ターゲットのWebサイトにアクセスできなくなっていたことが確認されています。

今後どうなるか

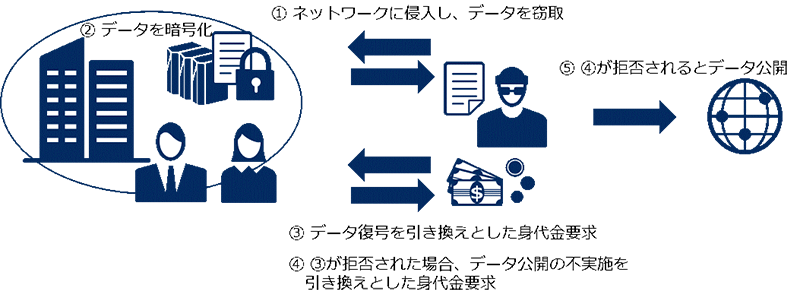

2019年11月にMazeランサムウェアが暗号化+公開の二重脅迫を使用して以降、「Sodinokibi」、「Clop」、「Snake」ランサムウェアなどが続々とこの手法を使用するようになりました。これは、「二重脅迫ランサムウェア攻撃の増加について」[1]に記載した通り、早期の封じこめによる被害範囲の縮小( M1049: Antivirus/Antimalware)、バックアップ(

M1049: Antivirus/Antimalware)、バックアップ( M1053:Data Backup)などといったランサムウェア対策が広がりつつあり、攻撃者にはデータ公開という新しい手法が必要となったためと考えられます。しかし、データを窃取されると、身代金の支払いによってそれが公開されない保証はない、支払い後もデータが攻撃者に所持され続けるなどの理由から、二重脅迫に対しても支払いに応じない被害者が増えるのではないかと思います。そうなった場合、ランサムウェア攻撃者にはまた新たな脅迫手法を考えるでしょう。

M1053:Data Backup)などといったランサムウェア対策が広がりつつあり、攻撃者にはデータ公開という新しい手法が必要となったためと考えられます。しかし、データを窃取されると、身代金の支払いによってそれが公開されない保証はない、支払い後もデータが攻撃者に所持され続けるなどの理由から、二重脅迫に対しても支払いに応じない被害者が増えるのではないかと思います。そうなった場合、ランサムウェア攻撃者にはまた新たな脅迫手法を考えるでしょう。

DDoS攻撃を組み合わせているランサムウェア攻撃者は、現在はまだ多くありません。しかし、前述したようにDDoS攻撃は現在では安価で利用できるため、攻撃者にとって脅迫の戦術に組み込みやすいものであると考えられます。前述したDDoS脅迫の被害などから一定の効果が期待できるようになると、データ公開による脅迫に次ぐ第三の脅迫手法としてDDoS攻撃がランサムウェア攻撃に多用されるようになってくることも考えられるのではないでしょうか。

なお、「SunCrypt」および「Ragnar Locker」も窃取したデータの公開による脅迫手法を使用していることが知られています[ 9,

9,  10]。ランサムウェア攻撃者が暗号化に加えて複数の脅迫手法を持つようになると、標的によってそれらを使い分けることが可能になります。また、「Avaddon」ランサムウェアの事例のように暗号化+データ公開+DDoS攻撃による三重脅迫を受けた場合、機密情報の漏洩とサービス停止などが重なり、企業活動に大きな影響を与えることになるのではないかと思われます。

10]。ランサムウェア攻撃者が暗号化に加えて複数の脅迫手法を持つようになると、標的によってそれらを使い分けることが可能になります。また、「Avaddon」ランサムウェアの事例のように暗号化+データ公開+DDoS攻撃による三重脅迫を受けた場合、機密情報の漏洩とサービス停止などが重なり、企業活動に大きな影響を与えることになるのではないかと思われます。

このようなDDoS攻撃による脅迫の対策と対応がJPCERT/CCから挙げられていますので、以下に引用しておきます [6]。

[6]。

- DDoS攻撃の影響を受ける可能性のあるシステムの特定およびリスクの評価

- DDoS攻撃を検知および防御するための対策状況の確認

- DDoS攻撃を検知および認識した場合の対応手順や方針の確認

- DDoS攻撃で事業影響が発生した場合の組織内外への連絡体制や連絡方法の確認

DDoS攻撃に限った話ではありませんが、攻撃を未然に防ぐための対策はもちろんのこと、攻撃を受けた場合にとる対応の策定や周知をしっかりと行う必要があります。

おわりに

今回は、2020年10月から確認されている、DDoS攻撃による脅迫を使用したランサムウェアについて話しました。日本国内での同様の事例はまだ確認されていませんが、いつ攻撃者に狙われるかは分かりません。またランサムウェア攻撃者は、ターゲットが身代金を支払わざるを得ない状況を作るために、既にいくつかの手を講じています。防御側の対策などが進むにしたがって、今後さらに別の脅迫手法が出てくることもあるでしょう。最新の傾向を把握し、必要な対策をしっかりと実施していくことが重要です。

参考資料

- [1]NECセキュリティブログ:二重脅迫ランサムウェア攻撃の増加について

https://jpn.nec.com/cybersecurity/blog/200731/index.html - [2]NECセキュリティブログ:ビジネスとして改良が続けられている二重脅迫ランサムウェア

https://jpn.nec.com/cybersecurity/blog/201211/index.html - [3]プレス発表 「情報セキュリティ10大脅威 2021」を決定

https://www.ipa.go.jp/about/press/20210127.html - [4]Ransomware gangs add DDoS attacks to their extortion arsenal

https://www.bleepingcomputer.com/news/security/ransomware-gangs-add-ddos-attacks-to-their-extortion-arsenal/

https://www.bleepingcomputer.com/news/security/ransomware-gangs-add-ddos-attacks-to-their-extortion-arsenal/ - [5]Another ransomware now uses DDoS attacks to force victims to pay

https://www.bleepingcomputer.com/news/security/another-ransomware-now-uses-ddos-attacks-to-force-victims-to-pay/

https://www.bleepingcomputer.com/news/security/another-ransomware-now-uses-ddos-attacks-to-force-victims-to-pay/ - [6]DDoS 攻撃を示唆して仮想通貨による送金を要求する脅迫行為 (DDoS 脅迫) について

https://www.jpcert.or.jp/newsflash/2020090701.html

https://www.jpcert.or.jp/newsflash/2020090701.html - [7]Cyber Threats & Trends: Securing Your Network Pandemic-Style

https://www.home.neustar/resources/whitepapers/cyber-threats-and-trends-pandemic-style - [8]Work Smarter, Not Harder: The Evolution Of DDoS Activity In 2020

https://www.digitalshadows.com/blog-and-research/the-evolution-of-ddos-activity-in-2020/

https://www.digitalshadows.com/blog-and-research/the-evolution-of-ddos-activity-in-2020/ - [9]University Hospital New Jersey hit by SunCrypt ransomware, data leaked

https://www.bleepingcomputer.com/news/security/university-hospital-new-jersey-hit-by-suncrypt-ransomware-data-leaked/

https://www.bleepingcomputer.com/news/security/university-hospital-new-jersey-hit-by-suncrypt-ransomware-data-leaked/ - [10]Capcom confirms data breach after gamers' data stolen in cyberattack

https://www.bleepingcomputer.com/news/security/capcom-confirms-data-breach-after-gamers-data-stolen-in-cyberattack/

https://www.bleepingcomputer.com/news/security/capcom-confirms-data-breach-after-gamers-data-stolen-in-cyberattack/

執筆者プロフィール

長濱 拓季(ながはま ひろき)

セキュリティ技術センター インテリジェンスチーム

インテリジェンスチームで脅威情報の収集や発信、分析業務を担当

また、各種データの活用法を検討・実施している

趣味はバスケ、いつか現地でNBA観戦をしたい

執筆者の他の記事を読む

アクセスランキング