Japan

サイト内の現在位置を表示しています。

重要インフラに対するサイバー攻撃の実態と分析

近年、重要インフラ、特に電力システムにおけるサイバー攻撃の報告が増えています。重要インフラに対する攻撃は、これまで制御システムの構成や運用業務に関する知識が必要なことやインターネット接続がないことから、サイバー攻撃を受けるリスクは低いとされていました。しかし、重要インフラへのサイバー攻撃が社会に大きなインパクトを与えている現状においては、その攻撃手法を分析することによって、リスクを再確認する必要があります。本稿では、いくつかの電力システムへのサイバー攻撃の事例を参考に、どのようにシステムの保護施策を回避し攻撃を成功させたか、そのポイントについて説明します。

1. はじめに

近年、電気・ガス・水道などの重要インフラのなかで、特に電力システムに対するサイバー攻撃の報告が増えています。これらの原因の多くは、過去に重要インフラにおいてシステムメンテナンスの効率化やコスト低減のために導入されたICTのコンポーネントにあります。それらが攻撃の入口となり、マルウェア感染を伴って制御システムへと侵入されています。ICTは、標準仕様や汎用OSなどのオープン化された技術が多く用いられているため、ICTを導入した重要インフラは情報システムと同様のセキュリティリスクを内包することになります。そのため、重要インフラでは、インターネットなどの外部ネットワークと制御システムを接続せずに運用するという対策が取られてきました。加えて、サイバー攻撃によって重要インフラに物理的被害を与えるには、制御システムの構成や運用業務を熟知する必要があり、情報システムと比べて攻撃は容易ではない1)と考えられていました。しかし、StuxnetやBlack Energyという制御システムを狙ったマルウェアが登場し、外部ネットワークを経由せずともマルウェアが感染、制御システムが不正に操作されることが現実となっています。重要インフラがサイバー攻撃によって機能を停止することは、関連する市民生活、企業活動などの停止につながり、社会的に大きなインパクトになるため、このような制御システムを狙った攻撃の手法を分析し、今後のセキュリティ対策に反映させていくことが重要となります。

本稿では、重要インフラに対するこれまでのサイバー攻撃の事例を基にその手法を分析し、どのようにして重要インフラの保護施策を回避し攻撃成功に至ったのか、そのポイントについて説明します。

2. 重要インフラに対するサイバー攻撃の実態と分析

2.1 インシデント数の変化

まず、図1で、近年の重要インフラにおけるインシデント数の変化を説明します。2010年にイランにあるウラン濃縮工場の遠心分離器を破壊したマルウェアStuxnetの登場以降、海外ではエネルギー分野や重要機器製造分野、通信分野などへのサイバー攻撃が増加しています。そのなかで、ウクライナでは電力システムを狙ったサイバー攻撃によって大規模停電が2015年と2016年に連続して発生しています2)。このことから、電力など特に経済への影響が大きいエネルギー分野では、高度なサイバー攻撃を受ける恐れがあると考えられます。

2.2 サイバー攻撃によるインシデント事例とその原因

本節では、サイバー攻撃によって大きなインシデントが発生している電力などのエネルギー分野に着目し、表1にこれまでに発生したインシデント事例の一部を示します。2000年代は、ネットワークのブロードバンド化もあり世界中でICTの利活用が進み、重要インフラにおいては利便性や低コスト化の観点で制御システムのメンテナンス用にVPN接続機器の導入、Windowsなどの汎用OSを用いた制御機器の利用が拡大しました。その結果、従来は独自仕様だった制御システムがオープン化された標準仕様、汎用製品で構成されるようになりました。一方で、ICT導入がセキュリティリスクとなり、表1に示すようにVPNへの不正接続やUSBメモリを介したマルウェアの感染が多く発生するようになりました。この原因は、ICTの導入だけではなく、ソフトウェアの脆弱性が放置されていたことにもあります。制御システムにおいては、「システムの可用性を脅かす要因は極力排除する」という考え方があり、以下のような対応が困難な場合が多いという制御システム特有の事情があります。

表1 重要インフラにおけるインシデント事例の一部

- アンチウイルスソフトウェアの導入

- OSへのセキュリティパッチの適用

- 導入されているソフトウェアの更新

また、マルウェア感染による被害に着目すると、当初は情報漏えいや過負荷による動作異常がありましたが、近年では物理的な被害が多くなっていることが分かります。このことから次節では、物理的な被害を出したサイバー攻撃手法について説明します。

2.3 物理被害を与えたサイバー攻撃手法の分析

本節では、制御システムの物理的な被害事例である(1)2010年のイランで発生したマルウェアStuxnetを用いたサイバー攻撃と(2)2015年にウクライナで発生したBlack Energy 3を用いたサイバー攻撃の手法の説明をします。

- (1)イランのサイバー攻撃事例の分析

攻撃者の一連の行動を軍事行動になぞらえてモデル化するサイバーキルチェーン4)を用いて、本サイバー攻撃の手順を図2に示します。「偵察」「武器化」の手法は明らかにされていませんが、一部では米国が事前に情報を収集し、リビアから接収した核施設設備を利用してStuxnetを作成したという情報5)があります。この攻撃の特徴は「汎用化された制御機器の脆弱性を利用」と「攻撃を隠すための通信の隠ぺい及び警報装置を無効化」したことにあります。制御システムは、本来は警報装置や作業員が機器の稼働状況を監視していますが、それらを巧みに無効化した点がサイバー攻撃による物理的な破壊を成立させた要因と考えられます。

図2 Stuxnetを用いたサイバー攻撃の流れ

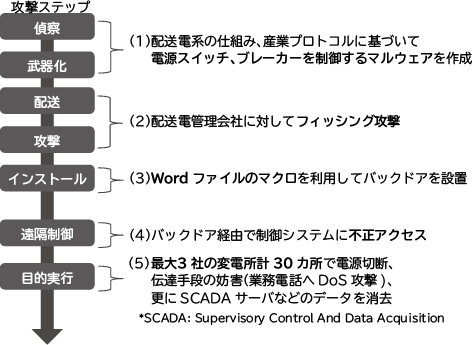

- (2)ウクライナのサイバー攻撃事例の分析

ウクライナにおけるマルウェアBlack Energy 3の攻撃手順を(1)の事例と同様に図3に示します。本攻撃の特徴は「マルウェア作成に産業用プロトコルの知識を有した人間が関与」「変電所計30カ所に対する大規模な同時攻撃」「攻撃発生時のインシデント対応への妨害工作(業務連絡手段の麻痺、データの削除)」の3点と言えます。これまでに制御システム機器への直接的な攻撃はあったものの、制御システム間の通信で用いられる産業用プロトコルを利用し、多数の制御システムが同時に攻撃されることはありませんでした。加えて、攻撃の隠ぺい方法が通信の隠ぺいから復旧業務を妨害する攻撃に変化しており、このことも被害拡大につながったと考えられます。そのために、制御システム及び運用業務への同時攻撃が攻撃成立の要因と考えられます。また本事例から、攻撃者は、サイバー攻撃で大規模停電を引き起こすことが可能なレベルにまで、制御システムの仕組みや運用業務に熟知してきていることが分かります。

2.4 重要インフラへのサイバー攻撃の成立条件

第2章2節、第2章3節で述べた重要インフラへの物理的被害を与えたサイバー攻撃の成立条件を下記にまとめます。

- (1)オープン化された制御システム機器の利用

- (2)攻撃者による仕様や運用業務への理解

- (3)多重障害(復旧業務の妨害を含む)

一部の制御機器は、汎用OSを用いており、第2章2節で述べたようにソフトウェアパッチの適用が困難であることを攻撃者は利用しています。また、攻撃者が制御システムの仕様や運用業務を把握していることで、的確に攻撃が組み立てられています。

なお、通常、制御システムは、IEC615086)を基本とする機能安全に基づきシステムの可用性維持の対策が行われており、偶発的な(単一的な)故障に関しては非常に強いものとなっています。しかし、前述したようにサイバー攻撃は、攻撃者により意図的に多重障害を発生させることができます。このような多数の障害が同時に発生することは、機能安全の観点では確率が非常に低く見積もられてしまうため、多くの運用組織ではそれらを想定した対策はできていないと考えられます。そのため、多重障害を発生させ、機能安全の仕組みを回避することがサイバー攻撃を成功させるポイントになります。

3. 現状の電力システムの保護施策とその重要性

3.1 米国におけるセキュリティ対策

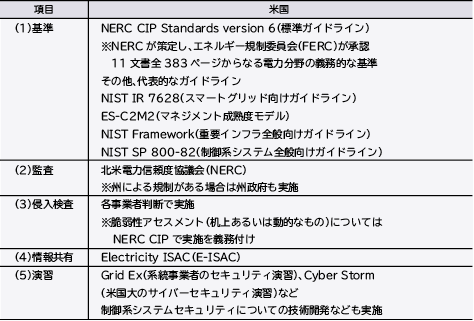

本節では、電力システムに対する現在の保護施策について説明します。第2章で述べたように、制御システムに対するサイバー攻撃の脅威が高まったことから米国では表2に示す規制、組織が整備されました。北米電力信頼度協議会(NERC)によって電力システムの最低限のセキュリティ(表2中(1))が策定され、電力会社は対策実施及び報告の義務が課されるようになり、また電力会社間の情報共有のための組織E-ISAC(Electricity Information Sharing and Analysis Center)が設置されました。更には、サイバー攻撃発生時に適切な対応が取れるようにトレーニングの実施が定められています(表2中(5))。このような政府主導で規制がかかった背景には、政府において重要インフラのセキュリティは国土の安全保障を揺るがすものという強い認識があったためと考えられます。

表2 米国における電力システムのセキュリティ規制

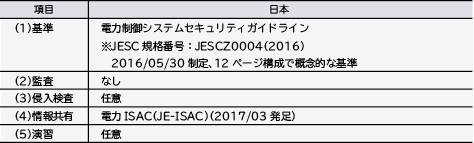

3.2 日本におけるセキュリティ対策

日本では、2014年に成立したサイバーセキュリティ基本法により、電力・ガスなどの重要インフラに関してもセキュリティ強化が考えられ、2017年に米国同様に電力事業者間のサイバーセキュリティに関する情報共有・分析を行う組織である電力ISAC(JE-ISAC)が設立されました。一方で、表3に示すように、米国とは対照的に対策基準などの検討は十分に進んでいません。その理由としては、日本国内の重要インフラでサイバー攻撃による重大インシデントが起きていないことが大きな要因と考えられます。加えて、頻繁に自然災害に見舞われる日本では、大規模停電からの復旧など、電力システムの維持、運用は諸外国に比べ安定しており非常に高いレベルのものとなっています。そのような状況も検討が進まない要因の1つとなっていると考えられます。

表3 日本における電力システムのセキュリティ規制

3.3 電力システムの保護施策の重要性

前節で述べたように、同じ先進国であっても米国と日本では対策状況が異なっています。そこで、電力システムの保護施策の重要性について、本節では経済的な被害額を指標として説明します。世界の主要な軍需企業である米国ロッキード・マーチン社とケンブリッジ大学からイギリスの電力システムへのサイバー攻撃を想定した社会的被害予測が報告されています7)。本予測によれば、サイバー攻撃によって数週間にわたって停電した場合、インシデント発生から5年間にもわたり経済的な影響が継続し、損失額はGDPの2.3%相当と試算されています。先進国の経済成長率が数パーセント8)であることを鑑みると、電力システムへのサイバー攻撃は経済成長に大きな停滞を引き起こす要因になり得ると考えられます。一方で、近年では特定企業や重要インフラを対象としたサイバー攻撃を実施している攻撃グループの背景に、特定の国家が関係しており、国家の思惑に基づいたサイバー攻撃が行われる9)10)11)など、サイバー攻撃を中心とした国家間の駆け引きが起きています。今後、ますます国家間の対立が深まり、サイバー攻撃による他国への介入が本格的に行われるようになると、社会的インパクトの大きい電力システムは明確な攻撃対象の1つとされ得ると考えられます。そのため、日本においても十分な保護施策の検討・策定が必要と言えます。

4. まとめ

電力システムをはじめとする重要インフラへのサイバー攻撃は経済的影響が大きく、また国家間の争いにおける攻撃対象とされる恐れがあります。一方で、重要インフラにおいて従来の「インターネットとつながっていない制御システムは安全」や「業務知識がないと攻撃は困難」などの考え方は通用する状況ではなくなりました。今後は、攻撃者にシステム構成や運用業務が把握されていることを前提に、電力システムのセキュリティ対策を考えていく必要があります。また、国家間の争いの対象となり得ることを考えると、E-ISACやJE-ISACのような業界の取り組みと国との連携だけでなく、他のISACとの連携を含め、更なる官民の深い連携が今後は重要になっていくと考えられます。

- *Windowsは、米国Microsoft Corporationの米国及びその他の国における登録商標です。

- *その他記述された社名、製品名などは、該当する各社の商標または登録商標です。

参考文献

- 1)

- 2)

- 3)

- 4)

- 5)

- 6)International Electrotechnical Commission : Functional Safety and IEC 61508

- 7)Kelly, S. et al. : Integrated Infrastructure: Cyber Resiliency in Society, University of Cambridge,2016.01

- 8)

- 9)

- 10)

- 11)

執筆者プロフィール

セキュリティ研究所

主任

セキュリティ研究所

主任

経済産業省:電力分野におけるサイバーセキュリティ対策について,2016.7

経済産業省:電力分野におけるサイバーセキュリティ対策について,2016.7 ArsTechnica : Hackers trigger yet another power outage in Ukraine,2017.1

ArsTechnica : Hackers trigger yet another power outage in Ukraine,2017.1