Japan

サイト内の現在位置

メタバースと脅威インテリジェンス共有

NECセキュリティブログ2023年1月13日

NECサイバーセキュリティ戦略統括部 セキュリティ技術センターの川北です。あけましておめでとうございます。2023年は卯年ですね。本年も弊社ブログをよろしくお願いいたします。

近年、メタバースがデジタル世界の次なる姿として注目を集めています。本稿ではメタバースにおける主なセキュリティリスクや懸念、そして脅威インテリジェンス共有の在り方について述べます。

メタバースとは

メタバースは1992年に発表されたSF小説『Snow Crash』に登場する架空の仮想空間サービスです。2003年にLinden Lab社が提供したプラットフォーム『Second Life』では、インターネット上の仮想空間でユーザー同士が物品の売買などを楽しめました。そして、VR(仮想現実)、AR(拡張現実)、MR(複合現実)、ブロックチェーン、機械学習、5Gなどの最新技術を連携させたデジタルエコシステムとして、再び注目を集めています。

[1]から引用)

[1]から引用)メタバースは様々な定義が存在する概念ですが、本稿では、複数のサービスを没入型の3D仮想空間上に構築し、ユーザーの分身であるアバターを通じてシームレスに利用可能にしたものと狭く定義します。劇場・映画館、書店、ゲームセンター、画廊、観光名所、スポーツクラブ、オフィス、スーパーマーケット、レストラン、病院、学校、役所などが現実世界のように街に点在していて、自らのアバターで訪問し、サービスを受けられる世界です。

2020年にオンラインゲーム『フォートナイト』上で開催された音楽ライブ『Astronomical』は1,200万人もの観客を集めました。 [2] 豪ニュー・サウス・ウェールズ州(オーストラリア/シドニー)をはじめとする政府・自治体は災害訓練などの行政サービスへの活用を可能性としてとらえています。

[2] 豪ニュー・サウス・ウェールズ州(オーストラリア/シドニー)をはじめとする政府・自治体は災害訓練などの行政サービスへの活用を可能性としてとらえています。 [3]

[3]

メタバースの世界市場は2021年に4兆2,640億円だったものが2030年には78兆8705億円まで拡大すると予想されています。 [4] 既存の仮想空間をただ3Dへ拡張しただけのメタバースは、サービスの利用が面倒になるだけで普及しないともいわれていますが、メタバースでなければ実現できない特別な体験が提供でき、それが現実世界でもなくてはならないものになれば、インターネットやスマートフォンのような爆発的普及を見込めるのではないかと筆者は考えています。

[4] 既存の仮想空間をただ3Dへ拡張しただけのメタバースは、サービスの利用が面倒になるだけで普及しないともいわれていますが、メタバースでなければ実現できない特別な体験が提供でき、それが現実世界でもなくてはならないものになれば、インターネットやスマートフォンのような爆発的普及を見込めるのではないかと筆者は考えています。

考えられる主なセキュリティリスクや懸念

- ①IoT機器の脆弱性

メタバースへの参加にあたって、没入感が得られるVRゴーグル等のIoT機器を装着することがあります。こうしたIoT機器にはサプライチェーンリスクや脆弱性リスクがあります。また、生体情報や生理反応(例えば視線)などの機微な情報が、機器を通じてサービスへ送信されます。こうした情報が目的外利用される、脆弱性を突いて窃取される、といったプライバシー問題が生じる可能性があります。マルウェアがAndroidベースのVR機器にリモートで接続し、開発者モードに設定することで投影された画面を記録できたとの報告があります。 [7]

[7] - ②アカウントの乗っ取りやなりすまし

アバターの外見は第三者によって複製可能なので、ユーザー固有のアバターかつ所有権が検証可能でない場合、友人と話していると思ったら、実はなりすまし犯だった、という可能性があります。アニメチックなアバターではなく現実の姿を投影してもディープフェイクによって人間の目を欺ける程度には模倣できます。さらに、架空の通貨を用いた取引が可能なサービスの場合、フィッシングによりアカウントを乗っ取り、商品の不正な購入や、自らが用意した不当に高額な商品を購入させることが考えられます。厳格な身元確認を実施していない場合、マネーロンダリングの温床にもなりえます。

一方、現実とは異なるアイデンティティを持ちたいという、仮想空間ならではのニーズがあります。例えば、現実世界では不可能だった、猫になって見慣れた街を冒険する、といったことができます。メタバースの一形態として捉えられるMMORPG(多人数参加型オンラインロールプレイングゲーム)では現実の男性が女性形のアバターを使って、ファンタジックな世界を冒険する光景がよくみられます。こうした体験のマス・カスタマイゼーションは、他人から見たとき、猫や女性になりすまして騙したとみなされてしまう可能性があります。これは従来のサイバーセキュリティの文脈で語られるなりすましとは性質の異なるものです。所有権の検証や身元確認にあたって、アイデンティティが現実とは異なることをどこまで明らかとするかは難しい問題です。 - ③独占的なプラットフォーマーによる支配

現行のWebではサービス毎に個別のアカウントを作成して利用する形態がほとんどです。しかし、あるメタバースが絶大な人気を誇り、世界中のユーザーを独占し、ありとあらゆるサービスが統一されたアカウントで利用可能となると、アカウント情報を握る一企業が現実の国家を超える規模の仮想国家を運営することと等しくなります。これにより、優越的な立場を濫用した支配がはじまるのではないかとの懸念が生じます。

例えば、アカウント毎に信用スコアを設定して、メタバースにおける経済活動、思想・発言、友人関係を数値化し、一定スコア未満のアカウントは活動できない仕組みが導入された場合、メタバースの衛生管理を省力化できる一方で、その独占的なメタバースが現実世界の生活において無くてはならないものであればあるほど、該当するユーザーは社会から排除されてしまいます。これは現実世界ですでに生じた問題です。 [8]

[8] - ④スマートコントラクトの脆弱性

独占支配を防ぐために、スマートコントラクトの活用による非中央集権型メタバースが提唱されています。このようなWeb3技術により、メタバースが高度化するといわれており、複数のメタバース間で同じアバター・資産を利用できるなどのメリットがあるとされています。

スマートコントラクトとは条件に従って自動実行することを目的としたプログラムまたはトランザクションプロトコルです。 [10] プログラムはイーサリアムなどのブロックチェーン上に保存されます。残念なことに、プログラムがあるところには脆弱性もまた存在します。スマートコントラクト特有のリエントランシー攻撃によって、メタバースプロジェクトParaluniでは2022年に170万ドルもの被害が発生しました。

[10] プログラムはイーサリアムなどのブロックチェーン上に保存されます。残念なことに、プログラムがあるところには脆弱性もまた存在します。スマートコントラクト特有のリエントランシー攻撃によって、メタバースプロジェクトParaluniでは2022年に170万ドルもの被害が発生しました。 [11] 既知の脆弱性の一覧は公開されています

[11] 既知の脆弱性の一覧は公開されています [12]が、まだ枯れていないスマートコントラクト自体に新たな脅威が出現する可能性も考慮しなければなりません。

[12]が、まだ枯れていないスマートコントラクト自体に新たな脅威が出現する可能性も考慮しなければなりません。

米MITREはWeb3に関するサイバーセキュリティのフレームワーク・標準・ベストプラクティスを開発する、官民での脅威情報共有、監査に参加する事業体に対するインセンティブの3点を政府が検討すべきだと提言しています。 [9]

[9] - ⑤誹謗中傷・偽情報の流布

十分に管理されていないサービスでは誹謗中傷や偽情報を含む発言や行動を事前に抑止する手段が乏しく、被害を未然に防ぎにくい問題があります。非中央集権型の情報流通、身元確認を実施していない、なりすましをされているなどの理由により、深刻な被害をもたらす場合があります。

メタバースにおけるサイバー脅威インテリジェンス共有

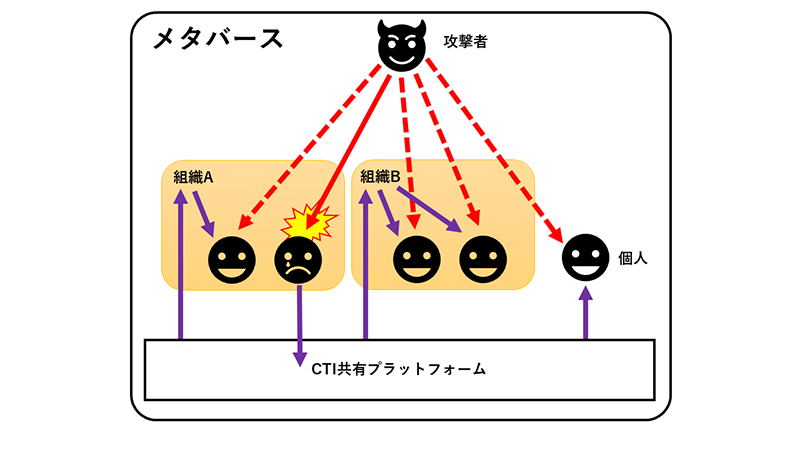

前述のとおり、メタバースには様々なセキュリティリスクが存在するため、既存のシステム同様にサイバー攻撃の痕跡を他者と共有することで被害を軽減しなければなりません。メタバースでは組織だけでなく単独の個人も活動するので、サイバー攻撃の対象には個人の所有するIoT機器も含まれます。そのため、個人がCTIを活用可能でなければなりません。豪クイーンズランド工科大学の研究者は、従来、組織間での共有に留まっていたCTIの共有を個人-個人間、組織-個人間へ拡大することを提案しています。 [15]

[15]

メタバースのパラダイムに従い、ブロックチェーン上でCTIを共有する試みはいくつか存在しますが、膨大なCTIを処理する計算機資源やノウハウが個人には期待できません。今のところの現実解はメタバースの外でCTIを共有し、CTIを処理できるベンダーによるエンドポイントセキュリティ対策を導入することと思われます。

さいごに

本稿ではメタバースにおける主なセキュリティリスクや懸念と、サイバー脅威インテリジェンス共有の在り方について述べました。

前回の卯年(2011年)は東日本大震災の発生により、防災意識が高まった年でした。没入感の高いメタバースを活用した仮想都市空間における防災訓練は、さらに意識を高めるきっかけとなるでしょう。セキュリティリスクへ対処しつつ、メタバースがこうした社会的意義の高い用途へ有効活用されることを願ってやみません。

参考文献

- [1]HyacintheLuynesによる2014年の作品 (ライセンス:CC BY-SA 3.0)

https://commons.wikimedia.org/wiki/File:Second_Life_11th_Birthday_Live_Drax_Files_Radio_Hour.jpg

https://commons.wikimedia.org/wiki/File:Second_Life_11th_Birthday_Live_Drax_Files_Radio_Hour.jpg - [2]“More than 12m players watch Travis Scott concert in Fortnite” (The Guardian)

https://www.theguardian.com/games/2020/apr/24/travis-scott-concert-fortnite-more-than-12m-players-watch

https://www.theguardian.com/games/2020/apr/24/travis-scott-concert-fortnite-more-than-12m-players-watch - [3]“Metaverse applications with government involvement”(豪NSW州)

https://www.digital.nsw.gov.au/policy/metaverse-and-nsw-government/metaverse-applications-government-involvement

https://www.digital.nsw.gov.au/policy/metaverse-and-nsw-government/metaverse-applications-government-involvement - [4]「令和4年版 情報通信白書/第2部 10 仮想空間市場など」(総務省)

https://www.soumu.go.jp/johotsusintokei/whitepaper/ja/r04/html/nd236a00.html

https://www.soumu.go.jp/johotsusintokei/whitepaper/ja/r04/html/nd236a00.html - [5]“Metaverse: Opportunities, risks and policy implications”(European Parliament)

https://www.europarl.europa.eu/RegData/etudes/BRIE/2022/733557/EPRS_BRI(2022)733557_EN.pdf

https://www.europarl.europa.eu/RegData/etudes/BRIE/2022/733557/EPRS_BRI(2022)733557_EN.pdf - [6]“TECHNOLOGY ASSESSMENT REPORT ON METAVERSE”(INTERPOL)

https://www.interpol.int/en/content/download/18440/file/INTERPOL%20Tech%20Assessment-%20Metaverse.pdf

https://www.interpol.int/en/content/download/18440/file/INTERPOL%20Tech%20Assessment-%20Metaverse.pdf - [7]“Big Brother: A New Attack Vector Affecting Metaverse Security”(ReasonLabs)

https://reasonlabs.com/research/big-brother

https://reasonlabs.com/research/big-brother - [8]「平成30年版 情報通信白書/第1部 3 信用のスコア化 芝麻信用」(総務省)

https://www.soumu.go.jp/johotsusintokei/whitepaper/ja/h30/html/nd127310.html

https://www.soumu.go.jp/johotsusintokei/whitepaper/ja/h30/html/nd127310.html - [9]“Securing Web3 and Winning the Battle for the Future of the Internet”(MITRE)

https://www.mitre.org/news-insights/publication/securing-web3-and-winning-battle-future-internet

https://www.mitre.org/news-insights/publication/securing-web3-and-winning-battle-future-internet - [10]V. Buterin, “Ethereum: A Next-Generation Smart Contract and Decentralized Application Platform.” (Ethereum Foundation)

https://ethereum.org/content/whitepaper/whitepaper-pdf/Ethereum_Whitepaper_-_Buterin_2014.pdf

https://ethereum.org/content/whitepaper/whitepaper-pdf/Ethereum_Whitepaper_-_Buterin_2014.pdf - [11]“Paraluni DeFi app hacked for 1.7 million dollars in a single transaction” (CryptoCoinDaddy)

https://cryptocoindaddy.com/paraluni-defi-app-hacked-for-1-7-million-dollars-in-a-single-transaction/

https://cryptocoindaddy.com/paraluni-defi-app-hacked-for-1-7-million-dollars-in-a-single-transaction/ - [12]“SWC Registry: Smart Contract Weakness Classification and Test Cases”

https://swcregistry.io/

https://swcregistry.io/ - [13]“2021 SANS Cyber Threat Intelligence (CTI) Survey” (SANS Institute)

https://www.sans.org/white-papers/40080/

https://www.sans.org/white-papers/40080/ - [14]MISP project,

https://www.misp-project.org/

https://www.misp-project.org/ - [15]K. Dunnett, S. Pal, Z. Jadidi and R. Jurdak, "The Role of Cyber Threat Intelligence Sharing in the Metaverse," (IEEE Internet of Things Magazine, 2022)

https://ieeexplore.ieee.org/document/9992175

https://ieeexplore.ieee.org/document/9992175

執筆者プロフィール

川北 将(かわきた まさる)

NECサイバーセキュリティ戦略統括部 セキュリティ技術センター サイバーインテリジェンスグループ

脅威インテリジェンスの分析や技術開発に従事。

SECCON CTF国際大会の決勝戦に参加した過去も。

情報処理安全確保支援士(2023年1月現在)、システム監査技術者

人生の楽しみはうまい酒とモツ煮込み。

執筆者の他の記事を読む

アクセスランキング