Japan

サイト内の現在位置

New Normal時代のリスクアセスメント

NECセキュリティブログ2020年8月21日

暑い日が続きますが、いかがお過ごしでしょうか。

NECサイバーセキュリティ戦略本部セキュリティ技術センターの川北です。今回はこれからのリスクアセスメントのあり方を提案します。

進むデジタルトランスフォーメーション

注目されるゼロトラストセキュリティ

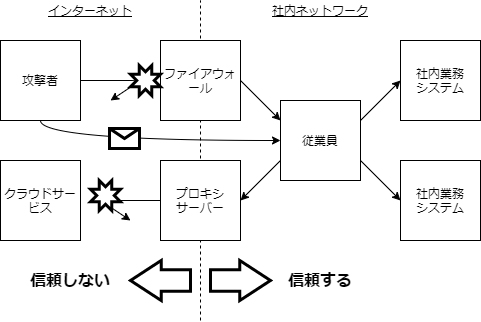

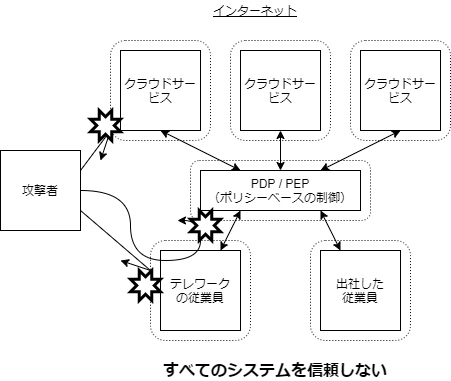

閉じたネットワーク環境を持つオンプレミスの業務システムだけでなく、様々なクラウドサービスを駆使してビジネスが遂行される今、従来のペリメタモデルで有効だったファイアウォールやVPNだけでは脅威への備えが不十分です。このことはSTRIDE-per-Interaction [4] に基づいてデータフローから脅威を分析すれば明らかです。脅威はどんな場所にも存在し、ネットワーク境界での遮蔽が有効でない環境では、迅速な検知と復旧で被害を最小化するレジリエンスが求められます。

このような背景からゼロトラストセキュリティの考え方が注目をあびています。定常的なアセスメントを通じてIT資産のリスクを特定するサイバーハイジーンや、場所に拠らずデータやサービスへ安全にアクセスできるようにするセキュリティモデルSASE(Secure Access Service Edge)はその代表例です。ゼロトラストの定義や実装における基本原則をまとめた SP 800-207  [9] が米国国立標準技術研究所(National Institute of Standards and Technology: NIST)から発行されています。

[9] が米国国立標準技術研究所(National Institute of Standards and Technology: NIST)から発行されています。

さて、本当にそれだけで十分な備えといえるでしょうか。

攻撃者の標的はICTシステムに限らない

New Normal時代のリスクアセスメントは高度な攻撃に備えるだけでなく、利用シーン(ビジネスフロー)の意表を突くことまで視野に入れたものでなければなりません。

CSA STAR認証等を取得しているクラウドサービスは、適切にリスクが管理されています。新たな脆弱性が発見されても迅速に対応され、ましてや単純なネットワーク型攻撃や公知の脆弱性を使った攻撃ではびくともしないことがほとんどです。

サイバー攻撃は標的となるシステムのうち、どこか弱い場所を狙って攻めれば成立します。前述のような防護力の高いクラウドサービスに対し、ダークウェブで高額取引される未公開の脆弱性を利用するなどしてサイバー攻撃を成功させることは理論上可能でしょう。しかし、コストがかさみ効率的ではありません。そこで攻撃者はクラウドサービスの利用者であるヒトに狙いをつけ、なかでも電子メールを介したフィッシング詐欺は直近の2年間で2.8倍に増加しています。  [5]

[5]

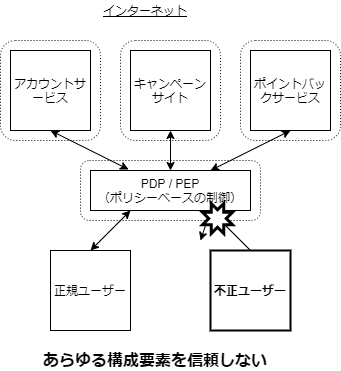

また、ビジネスフローの弱点を狙ったサイバー攻撃も発生しています。金銭や情報窃取を目的とした攻撃に多く見られます。

2018年から2019年にかけて、キャッシュレス決済の浸透を図るため、各社が大胆なポイントバックキャンペーンを打ち出しました。家電量販店等の店舗で上限額ぎりぎりまで購入し、多くのポイントを得る人が続出しました。ここまではキャンペーンとして正しく機能しています。

しかし、その仕組みを悪用し、協力者を動員して買い占めた商品を転売する者や、本来1人あたり1回しか受けられないはずのポイントバックを大量のアカウント作成によって複数回受け取り、通常では有り得ない額のポイントを得る者が現れました。攻撃者は高コストなサイバー攻撃は一切せずに利益をあげています。

昨今、新型コロナ対策として実店舗からECサイトへの重点移行が進んでいますが、実店舗へ向かう必要がないぶん、攻撃者にとっては自動化しやすい、より有利な環境へと変革しています。

中国ではこうした行為を日常的に実施する者らを古くから「羊毛党」[6] と呼んでいます。ポイントバックを受けるアカウントの登録・認証からECサイトでの購入まで、RPA(Robotic Process Automation)により自動化されているとの報告もあります。RPAによって人の手を介さずに実行できるのは物品購入のビジネスフロー全体がデジタル化されたためです。

海外では大量のSIMカードを管理し、ポイントバックを受けるアカウントの認証に必要なSMSのメッセージを統合管理するモデムプールなる製品が販売されています。技適マークの有る製品は確認できず、日本では利用できませんが、市販のUSBハブとLTEモデムを組み合わせて安価に作製できます。筆者が検証のためにおよそ7,000円で構築した自作のプチモデムプールの写真を掲載します。

羊毛党行為で培ったRPAのノウハウはECサイトやSNSの「いいね」や「高評価・低評価」を不正に増やすクリックファームにも転用され  [7]、攻撃者はプロモーションの手助けによって利潤を得ています。

[7]、攻撃者はプロモーションの手助けによって利潤を得ています。

同種の事件として、2018年、九州にある大手小売店の来店ポイントを、北海道の自宅に設置した45台のパソコンから位置情報の偽装によって538万円相当も不正に取得することを試みた詐欺事件が発生しました。[8]

これらの脅威に対してもSTRIDE-per-Interactionによる分析は有効です。ビジネスフロー全体を俯瞰し、信頼境界はどこにあるのかを注意深く観察すれば、脅威の有無を抽出できます。ビジネスを始める前に脅威を洗いだし、コストとのバランスを勘案しながら、安易に複数のアカウントが登録できないようにする、ポイントバックの状況をモニタリングして異常を検出するなどの対策を講じる必要があるでしょう。

おわりに

従来のリスクアセスメントではICTシステムを対象とした脅威分析が行われていましたが、サイバー攻撃の目的によっては必ずしもICTシステムが狙われるとは限りません。ヒトやビジネスフローも含む広義のシステム全体を脅威分析するデジタルリスクアセスメントを通じて、New Normal時代に本格化するサイバー攻撃に備えましょう。

参考文献

- [1]「働き方改革実行計画」(働き方改革実現会議, 2017年3月28日)

https://www.mhlw.go.jp/stf/seisakunitsuite/bunya/0000148322.html

https://www.mhlw.go.jp/stf/seisakunitsuite/bunya/0000148322.html - [2]「テレワーク人口実態調査」(国土交通省, 2020年3月31日)

https://www.mlit.go.jp/report/press/toshi03_hh_000055.html

https://www.mlit.go.jp/report/press/toshi03_hh_000055.html - [3]「令和2年版 情報通信白書」(総務省, 2020年8月4日)

https://www.soumu.go.jp/menu_news/s-news/01tsushin02_02000149.html

https://www.soumu.go.jp/menu_news/s-news/01tsushin02_02000149.html - [4]“In Threat Modeling Designing for Security”: Shostack, A. (2014)

(ISBN: 9781118809990) - [5]「フィッシングレポート2020」(フィッシング対策協議会, 2020年6月):

https://www.antiphishing.jp/report/phishing_report_2020.pdf

https://www.antiphishing.jp/report/phishing_report_2020.pdf - [6]「チャイナ・イノベーション―データを制する者は世界を制する」

(ISBN: 9784822255879) - [7]“What are click farms? A shadowy internet industry is booming in China”:

https://finance.yahoo.com/news/click-farms-internet-china-154440209.html

https://finance.yahoo.com/news/click-farms-internet-china-154440209.html - [8]「イオンから来店ポイント詐取容疑 PCで位置情報偽装」(朝日新聞デジタル, 2018年11月12日)

https://www.asahi.com/articles/ASLCD6R60LCDTIPE03N.html - [9]"SP 800-207: Zero Trust Architecture":(NIST, 2020年8月11日)

https://csrc.nist.gov/publications/detail/sp/800-207/final

https://csrc.nist.gov/publications/detail/sp/800-207/final

執筆者プロフィール

川北 将(かわきた まさる)

セキュリティ技術センター インテリジェンスチーム・デジタルシャドウ活用チーム

兼務 セキュリティ研究所

脅威インテリジェンス分析の研究開発に従事。

SECCON CTF国際大会の決勝戦に参加した過去も。

情報処理安全確保支援士(2020年8月現在)、システム監査技術者

人生の楽しみはうまい酒とうまい飯。

執筆者の他の記事を読む

アクセスランキング