Japan

サイト内の現在位置を表示しています。

攻撃被害を極小化するためのインシデント対応支援ソリューション

どれだけサイバー攻撃対策を講じてもセキュリティインシデントをゼロにはできないと言われるなか、サイバー攻撃による被害を封じ込められるかどうかは、インシデント発覚直後から事態が一時的に鎮静化するまでの初動対応の質に大きく左右されます。本稿では、実例を踏まえ、適切な初動対応を実現するためのインシデント対応のあるべき姿と、初動対応をサポートするNECのサービスを紹介します。

1. はじめに

金銭や政治的な悪用を目的とし、企業や団体が持つ情報資産を窃取したり操業を妨害したりするサイバー攻撃が増加しています。機密情報の漏えいなど組織にとって深刻な被害を招くケースでは、マルウェア感染後、攻撃サーバへの通信や内部での権限奪取、機密情報の探索など、攻撃者はいくつかの手順を踏みます。そのため、サイバー攻撃による被害を封じ込められるかどうかは、攻撃をより早い段階で発見し、迅速にインシデント対応を行うことが鍵となります。

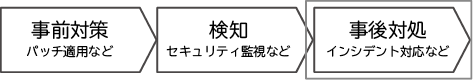

本稿では、迅速にインシデント対応を行うためにはどうすれば良いのか、現場の課題や実際の対応例を交えて紹介します(図1)。

2. インシデント対応の現状

2015年に経済産業省が、独立行政法人情報処理推進機構とともに「サイバーセキュリティ経営ガイドライン」1)を策定し、CISOに指示すべき重要10項目の1つとして「サイバー攻撃を受けた場合、迅速な初動対応により被害拡大を防ぐため、CSIRT(サイバー攻撃による情報漏えいや障害など、コンピュータセキュリティにかかるインシデントに対処するための組織)の整備や、初動対応マニュアルの策定など緊急時の対応体制を整備すること。」が盛り込まれました。

こういったガイドラインやサイバー攻撃の増加を受けて、インシデント対応強化を検討する組織は増えています。しかし、実際のインシデント対応において、多くの組織が以下3つの課題に直面しています。

2.1 不適切な初動対応による証拠消失

「ウイルス対策ソフトやゲートウェイ型の検知製品による発見」「不審なファイルを実行してしまった、ファイルが開けない、ログインできないなどの異常に気付いた利用者からの申告」「外部機関からの通知」などがきっかけとなり、インシデントを認識したセキュリティ担当者は事態を解決するためにさまざまなアクションを実行します。検知したファイルの駆除や隔離、ウイルス対策ソフトのフルスキャン、対象機器の再起動などのアクションは発生原因の把握や被害の拡大を止めるための試みであり、結果的に適切であることもあります。

しかし、事態が収束しなかった場合、つまり被害が深刻である可能性が判明した場合、それまでの調査や対処に伴うアクションによりコマンド・プログラムの実行履歴、ファイル・フォルダの変更履歴などが上書きされ、貴重な手がかりを消失させてしまうことがあります。また、セキュリティ担当者が行った調査や操作内容が記録されていない場合、残された履歴が調査対応時のものなのか攻撃者が実行したものなのか読み取ることは難しく、調査をより困難にしてしまいます(図2)。

2.2 デジタル・フォレンジック技術者のリソース不足

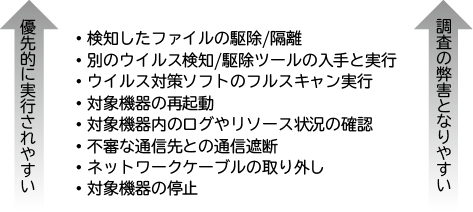

PCやサーバ、ネットワークを解析し、インシデントの発生原因や被害の詳細を特定する技術をデジタル・フォレンジック(以下、フォレンジック)と呼びます。フォレンジック技術者は市場全体で不足しており、ユーザー企業や組織の体制構築はもとよりインシデントが発生し支援を必要とする組織に対しても、インシデント対応事業者の手が行き届かない状況です。

背景としては、フォレンジック技術者は高度な知識が要求されることが挙げられます。コンピュータに残された微かな痕跡を探すためには、ファイルシステムやメモリの構造など、本来人間が読み取ることが難しいコンピュータの内部動作や原理に関する知識が必要となります。一方、IT業界の開発全般は比較的人間に理解しやすい高級言語を用いた環境に変わっており、コンピュータ原理的な技術を習得する機会が非常に少なくなっています。このような背景から、インシデント対応を担える人材はますます希少化しており、需要に対して供給が足りない状況が続いています(図3)。

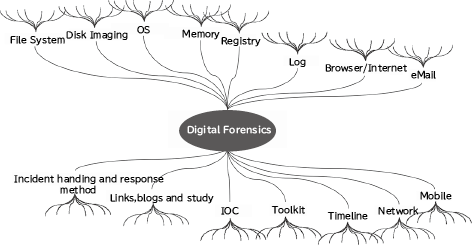

2.3 担当者がインシデント対応に集中できない環境

社内にフォレンジック技術者がいない場合、速やかに社外の専門家に支援を依頼することが必要です。しかし、前述のとおり、市場全体でリソースが枯渇しているため、緊急で支援を受けるためには複数社に連絡を取り、最も早く駆けつけることのできる事業者を探す必要があります。また、いつ発生するか分からないインシデントのためにまとまった対策予算を準備している組織は多くありません。そのため、現場の担当者はインシデント対応と並行して、見積依頼、見積の精査、特別予算の社内稟議などの業務を行う必要があります(図4)。

実際には、深刻な事態だと理解を得られるケースばかりではなく、一般的には、可能性を示す痕跡だけでセキュリティの専門家ではない経営層に理解、納得をさせることは困難を極めます(図5)。その結果、担当者にとって必要なタイミングで必要な支援を得られず、対応に時間がかかってしまうことが多いと言えます。通常、攻撃者に時間を与えると攻撃の痕跡を隠ぺいしながら侵害を拡大することが可能になり、調査が難しくなります。また、サイバー攻撃のなかには感染させる端末ごとに使用するマルウェアのハッシュ値や通信先を細かく変えるものもあり、初動対応を誤り、マルウェアが蔓延してしまうと個々のマルウェアごとに感染を特定する条件が異なるため、根絶することは非常に困難になります。

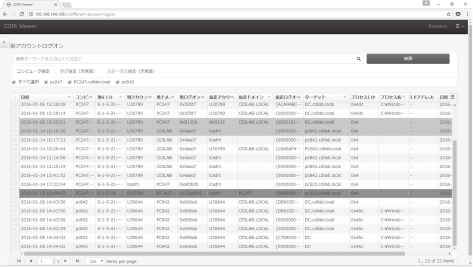

(攻撃者にアカウントを取得された可能性を示す痕跡)

3. 課題解決の方法

第2章にて、インシデント対応における3つの課題を挙げさせていただきました。

- (1)不適切な初動対応により証拠が消失すること

- (2)フォレンジック技術者の確保が難しいこと

- (3)担当者がインシデント対応に集中できないこと

以降にて、これらの課題に対する解決方法について説明します。

3.1 適切かつスピーディーな保全

深刻な被害を防ぐためには、サイバー攻撃の初動対応で「攻撃された可能性のある端末のデータ保全」2)というアクションを早い段階で実施しておくことが有効です。必要なデータを保全しておくことで、詳細な調査が必要な状況になったとしても実態が明らかになる可能性が高くなるからです。

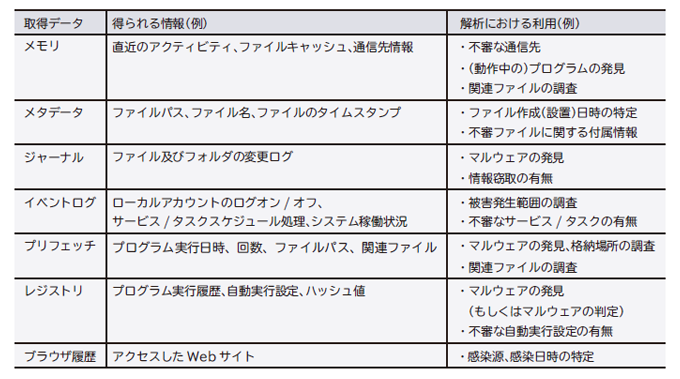

しかし、インシデント発覚直後は情報が少ないため、何をどれだけ保全すれば良いか判断することも難しく、それなりに手間のかかる保全作業を後回しにしてしまうことがよくあります。そのため、証拠が消失している事例が多い現状の課題解決として、NECグループのセキュリティ専門会社であるサイバーディフェンス研究所(以下、CDI)では、CDIR Collectorという、簡単な手順でインシデント対応に有用なデータを保全することが可能なツールを開発しました。CDIR Collectorは、揮発性と情報価値の兼ね合いから保全対象を選定しています(表)。

表 CDIR Collectorの保全データと得られる情報

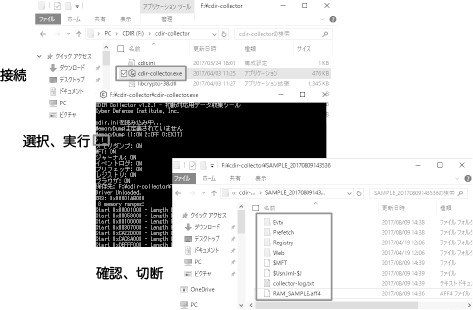

USBメモリやネットワークドライブに本ツールを格納し、対象端末を接続・実行することで、数分から十数分でデータを保全することができます(図6)。

3.2 自組織で保有する役割とアウトソースの整理

フォレンジックなど自組織で行うには技術的なハードルの高い対応については、外部から協力を得ることも事前に視野にいれておく必要があります。自組織にセキュリティ担当者がいるか、システムの維持管理をしているかなど保有する業務や人材を分析し、組織内でどこまでの対応を行い、何をアウトソースするか役割を整理し、必要なときに調査・解析のリソースを確保できるようにしておくことが重要です4)5)。

3.3 事前の準備と周知

サイバー攻撃が疑われる状況になった際には、誰が何をするのか、誰に連絡するのかなどインシデントの対応計画、意思決定プロセスを事前に準備し、経営層も含め理解を深めておくことで、万が一インシデントが起きたとしてもスムーズに対応することができます。

4. インシデント対応を支援するサービス

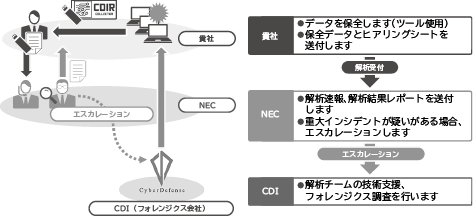

NECでは、CDIR Collectorを活用することで簡単に保全が行えるようになることを受け、CDIR Collectorで保全したデータを解析するリモート支援サービスを提供します(図7)。

端末に残るサイバー攻撃の痕跡をNEC専門部隊が解析するサービスで、従来のフォレンジックサービスとは異なり、サービスレベル目標を設定し迅速に初動対応の支援を行います。具体的には、お客様より保全データを受け取ったのち、1営業日以内に判明した内容を速報としてレポートすることを目標としています。

また、万が一、情報漏えいや深刻な侵害が判明した際は、CDIと連携し徹底的な対応にあたります。更に、本サービスは、月額契約のため、インシデント対応において余計に時間を要する見積や社内稟議などの事務的業務を省略することができます。本サービスによって、お客様が迅速かつ集中してインシデント対応を行うためのスキームを提供します。

5. むすび

インシデントにおける初動対応の重要性とフォレンジック技術を用いたサービスによる対応の迅速化について、述べました。

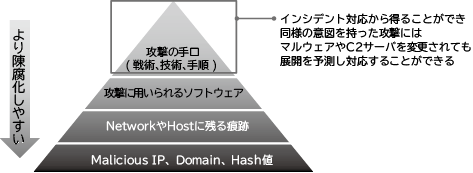

NECが責任を持って提供させていただくインシデント対応支援サービスは、サイバー攻撃によるインシデントを深刻化させないためのソリューションです。サービス提供によって得られる最新の攻撃手口などのノウハウ6)(図8)やお客様のセキュリティ業務における課題をNECのサイバーセキュリティサービス群へ迅速に反映することで、すべてのお客様へのより良いサービス提供に貢献できればと考えます。

参考文献

執筆者プロフィール

セキュリティ事業推進室

主任

株式会社サイバーディフェンス研究所

上級分析官

ナショナルセキュリティ・ソリューション事業部

主任

経済産業省:サイバーセキュリティ経営ガイドライン

経済産業省:サイバーセキュリティ経営ガイドライン