Japan

サイト内の現在位置

英国のCyber Assessment Frameworkを読んでみた

NECセキュリティブログ2024年5月10日

NECサイバーセキュリティ戦略統括部セキュリティ技術センターの妹脊です。

4/15付けで英国のCyber Assessment Framework [1]が3.2にバージョンアップされました。

[1]が3.2にバージョンアップされました。

このニュースを見たとき、ふと、米国のNISTのCybersecurity Frameworkは良く参照するけれど、Cyber Assessment Frameworkはしっかりと読んだことがないな(名前はとても似ているけれど・・・)と思い、調査することにしました。日本語で解説された文献がなかなか見当たらず苦労したため、私が調査した限りになりますが皆様にも共有できればと思い本ブログを書いています。フレームワークの特徴を一通り見たあと、利用方法についての考察を行います。

目次

Cyber Assessment Frameworkとは

Cyber Assessment Frameworkとは

Cyber Assessment Framework(CAF)は、英国の国家サイバーセキュリティセンター(NCSC:National Cyber Security Centre)が発行しているサイバーリスクの管理について評価するためのフレームワークです。特に、組織のサイバーレジリエンスに着目して評価するものとなっています。基本的には、政府内の組織や英国のCritical National Infrastructure(CNI)(NCSCが定義する、国家を維持するための重要インフラ)に対するサイバーリスクが組織によってどの程度管理されているかを評価するためのものです。しかし、その内容は汎用的に作られているため、CNIにとどまらずビジネス、国民、公共サービスの保護を維持する重要なネットワークと情報システムのセキュリティを担当するすべての組織が対象となるとされています。 [2]

[2]

Cyber Assessment Frameworkの内容

CAF は、次の一連の要件を満たすように開発されています。 [3]

[3]

-

サイバーレジリエンスの評価の実施を支援する適切なフレームワークを提供する

-

NCSCのサイバーセキュリティとレジリエンスの原則の成果重視のアプローチを維持し、評価がチェックボックス的な演習として実行されるのを抑制する

-

適切な既存のサイバーセキュリティガイダンスおよび標準の使用と互換性がある

-

効果的なサイバーセキュリティとレジリエンスの改善活動を特定できるようにする

-

セクターに依存しない共通のコアバージョンである

-

必要に応じてセクター固有の要素に対応できるように拡張可能である

-

組織が達成すべき意味のある目標となるセキュリティレベルの設定を可能にし、場合によっては、適切かつ相応のセキュリティに関する規制当局の見解を反映させる

-

可能な限り適用が容易で費用対効果が高い

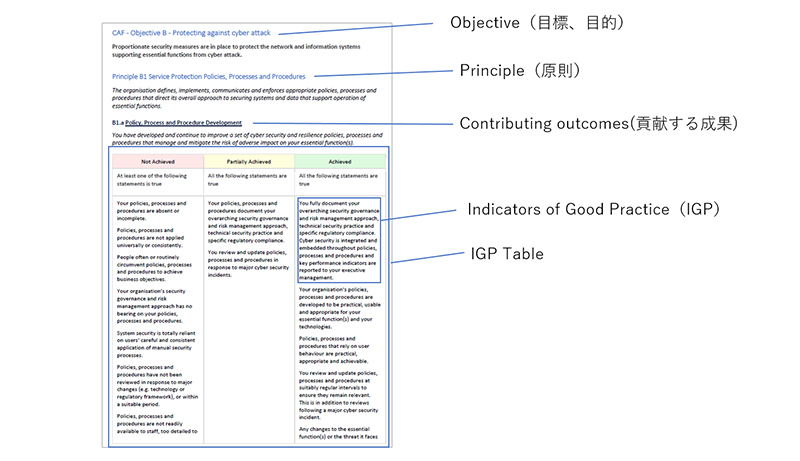

CAFは4つのObjective(目標、目的)と14のPrincipal(原則)、その配下にあるPrincipal(原則)に対応するための39のContributing outcomes(貢献する成果)で構成されています。この39のContributing outcomes(貢献する成果)について評価を行うことで、組織がいまどのような状態にあるのかを確認することができます。

なお、CAFの中に度々登場する「essential functions」という言葉には注意が必要です。日本語に直訳すると「重要な機能」もしくは「本質的な機能」などになると思いますが、CAFは組織が達成したい目標のなかで特に重要な機能をもつものに対して評価をするものであるということが強調されています。

例としては、配電ネットワーク事業者/配電システム事業者へ適用する場合、重要な機能は「消費者施設への信頼できる電力供給の提供」となると記載されています。これが決まることで、どのネットワーク・情報システムがCAFのサイバーレジリエンスの要件の適用範囲であるかを検討することの手助けになるということです。 [4]

[4]

一般企業でCAFを適用する場合は、その企業や事業にとってのessential functionsは何かをまず定義したうえで、それに対する評価をしていくのが良いのではないでしょうか。

Objective(目標、目的)、Principal(原則)とその概要を表1にまとめました(概要は筆者がCAF本文に基づいて独自に要約)。

| Objective(目標、目的) | Principal(原則) | 概要 |

|---|---|---|

| A: Managing Security Risk | A1 Governance | 組織にネットワークや情報システムのセキュリティを管理するための適切な管理ポリシー・プロセス・手順が定められている |

| A2 Risk Management | 組織は重要な機能を運用するためのネットワークや情報システムに対するセキュリティリスクを特定、評価、理解するために適切な措置を講じている | |

| A3 Asset Management | 重要な機能の運⽤に必要なネットワークおよび情報システムの提供、保守、サポートに必要なすべてが決定され、理解されている(これには、データ、⼈材、システムに加えて、あらゆるサポートインフラストラクチャ(電源や冷却など)が含まれる) | |

| A4 Supply Chain | 組織は、外部サプライヤーへの依存の結果生じる重要な機能の運⽤をサポートするネットワークおよび情報システムに対するセキュリティリスクを理解し、管理する(これには、サードパーティのサービスが使⽤される場合に適切な措置を確実に講じることが含まれる) | |

| B: Protection against cyber attack | B1 Service Protection Policies, Processes and Procedures | 組織は、重要な機能の運⽤をサポートするシステムとデータのセキュリティを確保するための全体的なアプローチを指⽰する適切なポリシー、プロセス、および手順を定義、実装、伝達、施⾏する |

| B2 Identity and Access Control | 組織は、重要な機能の運⽤をサポートするネットワークおよび情報システムへのアクセスを理解し、文書化し、管理する。データまたはシステムにアクセスできるユーザー (または⾃動化された機能) は、適切に検証、認証、認可される | |

| B3 Data Security | 電⼦的に保存・送信されるデータは、重要な機能に悪影響を及ぼす可能性のある不正アクセス、変更、削除などの⾏為から保護される。このような保護は、許可されたユーザー、デバイス、システムが重要な機能の動作に必要な重要なデータにアクセスする手段にまで及ぶ。ネットワークや情報システムの設計詳細など、攻撃者の助けとなる情報も対象となる | |

| B4 System Security | 重要な機能の運⽤に不可欠なネットワーク、情報システム、テクノロジーは、サイバー攻撃から保護される。 重要な機能に対するリスクを組織が理解することで、堅牢で信頼性の⾼いセキュリティ対策の使⽤が可能になり、攻撃者がネットワークやシステムを侵害する機会を効果的に制限できる | |

| B5 Resilient Networks and Systems | 組織は、重要な機能の運⽤をサポートするシステムの設計、実装、運⽤、管理にサイバー攻撃やシステム障害に対するレジリエンスを組み込んでいる | |

| B6 Staff Awareness and Training | スタッフは、重要な機能の運⽤をサポートするネットワークおよび情報システムのセキュリティに関して、組織の役割を効果的に遂行するための適切な意識、知識、スキルを有している | |

| C: Detecting cyber security events | C1 Security Monitoring | 組織は、潜在的なセキュリティ上の問題を検出し、セキュリティ対策の継続的な有効性を追跡するために、重要な機能の運⽤をサポートするネットワークと情報システムのセキュリティの状況を監視している |

| C2 Proactive Security Event Discovery | 組織は、標準的なシグネチャベースのセキュリティ防御/検知ソリューションを回避する場合 (または標準的なソリューションを導入できない場合) であっても、ネットワークおよび情報システム内で重要な機能の運用に影響を与える、または影響を与える可能性のある悪意のあるアクティビティを検知する | |

| D: Minimising the impact of cyber security incidents | D1 Response and Recovery Planning | システムまたはサービスに障害が発生した場合でも、重要な機能の継続性を確保することを目的として、明確に定義され、テストされたインシデント管理プロセスが導⼊されている。侵害の影響を抑制または制限するための緩和活動も実施されている |

| D2 Lessons Learned | インシデントが発生した場合、その根本原因を理解し、将来のインシデントから保護するために適切な是正措置が講じられるようにするための手順が構築されている |

詳細項目と評価方法

Principal(原則)のレベルでは表1のとおり記載内容が非常に広範囲であるため、実際の評価ではそれぞれをさらにブレイクダウンした39のContributing outcomes(貢献する成果)を確認して評価します。評価する際は、それぞれの項目に記載されているIndicators of Good Practice (IGP)が満たされているかを確認します。IGPは下記の図のように書かれています。

[1]より抜粋

[1]より抜粋IGPの集合となっているIGPテーブルには「達成」(GREEN)、「未達成」(RED)、「部分的に達成」(AMBER)の列があり、項目の概要は下記です。

| IGPテーブル分類 | 概要 |

|---|---|

| 「達成」(GREEN) | その成果を完全に達成している組織の典型的な特徴を定義。通常、すべての特徴に合致する場合「達成」の評価になる。ただし、関連する目的の要件を満たす代替措置があり、IGPが適用されない場合は例外。 |

| 「未達成」(RED) | その結果を達成していない組織の典型的な特徴を定義。通常、記載されている定義のうちいずれか 1つでも合致していると、「未達成」の評価になる。 |

| 「部分的に達成」(AMBER) | その結果を部分的に達成している組織の典型的な特徴を定義。すべての特徴に合致する場合「部分的に達成」の評価になる。(IGPテーブルに「部分的に達成」の列がない項目も存在する) |

図1を例にとると、「達成」の項目の1つ目として、「セキュリティガバナンスとリスク管理のアプローチ、技術的なセキュリティの実践、および特定の規制遵守を完全に文書化していること、また、サイバーセキュリティがポリシー、プロセス、手順全体に組み込まれており、主要な業績評価指標が経営陣に報告されていること」が挙げられています。

一方で、「部分的に達成」では、セキュリティガバナンスとリスク管理のアプローチ、技術的なセキュリティの実践、および特定の規制遵守について文書化をしていることのみに限られています。

このように、「部分的に達成」とは、「達成」のレベルまでは到達していないが、達成に移行するための最低限の準備はできている状況ととらえることができます。

なお、39の成果すべてが「達成」と評価された場合のレベル感は「基本的なサイバーハイジーン」のレベルをはるかに超えているように設計されているとのことなので、実際に評価をする際には組織のレジリエンスの目標レベル(CAFプロファイル)をあらかじめ設定しておく必要があります。 [5]例えば英国政府で実施されているGovAssure

[5]例えば英国政府で実施されているGovAssure [6]というサイバーセキュリティの監査制度でCAFが用いられていますが、Baseline・Enhancedという2種類のCAFプロファイルを定義しているようです。

[6]というサイバーセキュリティの監査制度でCAFが用いられていますが、Baseline・Enhancedという2種類のCAFプロファイルを定義しているようです。 [7]このように、評価や監査を実施する側が目標レベルの設定を実施します。

[7]このように、評価や監査を実施する側が目標レベルの設定を実施します。

CAFの使い方についての考察

CAFは、要件2にあるように、何を行う必要があるかをチェックするようなチェックリスト方式ではなく、何を達成する必要があるかという観点で記載されているのが特徴です。その理由として、NCSCは「サイバーセキュリティのようなダイナミックな分野においては、規則を定めてそれが対応できているか確認するよりも、原則に基づくアプローチをすることで適応性とレジリエンスを提供できるからである」と述べています。また、「原則やガイダンスが漠然としすぎていると懸念する組織もあるかもしれないが、重要なことは、サイバーセキュリティとレジリエンスに関する包括的な「やるべきことリスト」を作成することが目的ではないことを認識することである。組織は、外部のどの組織よりも自らの事業を理解しており、原則で規定された成果をどのように達成するかについて、十分な情報に基づき、バランスの取れた意思決定を行うことができるはずである」とも述べられています。 [8]

[8]

サイバーセキュリティのフレームワークを組織に適用する際、フレームワークの中身をチェックリストのような形式にして作成されることが多いですが、そうするとチェックリストをとにかくこなすこと(すべてを〇にすること)が目的になってしまうのはよくあることです。その結果、過剰なセキュリティ対策をしてしまいコストの圧迫やシステムの利便性の低下が発生したり、本来の対策の目的がわからなくなり対策の継続判断ができなくなってしまったりする可能性があります。

CAFは目標や達成したい成果ベースで記載されているため、何のために(何を守るために、何を達成するために)どのようなセキュリティ対策を実施すべきか?という本質的な部分を検討することができ、組織がその目的を達成できている状態なのかが正しく評価できるようになると考えられます。NCSCは、CAFを下記のように使用することを想定しています。 [8]

[8]

- 原則とその重要性を理解する。

- 組織のために原則を解釈する。

- 原則に記載されている成果を、ガイダンスを用いて組織の現在の実践と比較する。

- 組織的な背景から欠点を特定し、欠点の重大性を理解し、優先順位をつける。

- ガイダンスを用いて、優先順位付けされた問題に対処し、改善策を実施する。

一方で、セキュリティの知識が不足している、対象となるシステムのリリースまでの時間が限られているなどの理由により、上記のような使い方が難しい企業も存在するのではないでしょうか。そういった場合は、CAFの原則の一部分(組織にとって一番重要と思われる原則)の評価・不足している部分の改善から始めてみるのもよいかもしれません。

なお、NCSCのCAFの説明ページ  [2] では、CAFの詳細や、適用のためのガイダンス(各原則の詳細な説明や、成果を達成するために何を実施すればよいのかのガイダンス)、ほかに参考となるNCSC内外のガイダンス・資料へのリンクが記載されており、「CAFコレクション」として公開されていますので、CAFの適用を検討される場合は確認することをお勧めします。

[2] では、CAFの詳細や、適用のためのガイダンス(各原則の詳細な説明や、成果を達成するために何を実施すればよいのかのガイダンス)、ほかに参考となるNCSC内外のガイダンス・資料へのリンクが記載されており、「CAFコレクション」として公開されていますので、CAFの適用を検討される場合は確認することをお勧めします。

CAFの今後の展望

少し前の情報ですが、英国は国際電気通信連合(ITU)が報告したGlobal Cyber Securiyt Indexで第2位(2021年) [9]、HARVARD Kennedy School BELFER CENTERが報告したCyber Power Indexで第4位

[9]、HARVARD Kennedy School BELFER CENTERが報告したCyber Power Indexで第4位 [10]と高いサイバーセキュリティ能力を持っている国と認識されています。一方で、ロシアの諜報機関により英政官界に大規模サイバー攻撃が仕掛けられていたり

[10]と高いサイバーセキュリティ能力を持っている国と認識されています。一方で、ロシアの諜報機関により英政官界に大規模サイバー攻撃が仕掛けられていたり [11]、英国の選挙管理委員会のシステムがハッキングを受けていたこと

[11]、英国の選挙管理委員会のシステムがハッキングを受けていたこと [12]が公表されるなど、攻撃も盛んに受けています。

[12]が公表されるなど、攻撃も盛んに受けています。

そのような状況を鑑み、英国では「政府サイバーセキュリティ戦略2022-2030」 [13]が公表されています。この戦略の目標として、政府の重要な機能を2025年までにサイバー攻撃に対して大幅に強化し、公共部門全体のすべての政府組織が2030年までに既知の脆弱性と攻撃手法に対する耐性を備えることを掲げています。この目標を達成するためのアプローチの1つに、組織のサイバーセキュリティレジリエンスの強力な基盤を構築することが挙げられており、政府機関のサイバーセキュリティリスクの可視化、リスクの効率的な理解をできるようCAFを政府の保証フレームワークとして採用するとしています。先にも述べましたが、2023年4月から、すでにGovAssureというサイバーセキュリティの監査制度が開始されており、CAFを用いた監査が政府部門の重要国家インフラ (CNI) に適用されています。

[13]が公表されています。この戦略の目標として、政府の重要な機能を2025年までにサイバー攻撃に対して大幅に強化し、公共部門全体のすべての政府組織が2030年までに既知の脆弱性と攻撃手法に対する耐性を備えることを掲げています。この目標を達成するためのアプローチの1つに、組織のサイバーセキュリティレジリエンスの強力な基盤を構築することが挙げられており、政府機関のサイバーセキュリティリスクの可視化、リスクの効率的な理解をできるようCAFを政府の保証フレームワークとして採用するとしています。先にも述べましたが、2023年4月から、すでにGovAssureというサイバーセキュリティの監査制度が開始されており、CAFを用いた監査が政府部門の重要国家インフラ (CNI) に適用されています。 [6]

[6]

「政府サイバーセキュリティ戦略2022-2030」では、2026年までに中央政府省庁で、また2030年までにはほかの全ての政府機関で指定されたCAFプロファイルに定められた成果を達成する予定とのことです。少なくとも、CNIに関連するシステムや、その他英国政府機関へ納入するシステムを扱う場合は、CAFがセキュリティ要件となりえる可能性もあるため注目しておくべきフレームワークだと考えます。民間企業での適用事例は調査した限りまだなさそうですが、CAFの対象としては含まれているため、今後も注視したいと思います。

まとめ

今回は、英国のCyber Assessment Framework(CAF)をご紹介しました。世の中にはサイバーセキュリティに関するフレームワークは多くあるため、どれを選べばよいか悩んでしまうことがあると思います。組織におけるサイバーセキュリティの“本質的な目的や成果”を検討してみたい場合は、CAFを選択してみてもよいのではないでしょうか。

本ブログが、皆様のお役に立てば幸いです。

参考文献

- [1]Cyber Assessment Framework v3.2

https://www.ncsc.gov.uk/static-assets/documents/cyber-assessment-framework-v3.2.pdf

https://www.ncsc.gov.uk/static-assets/documents/cyber-assessment-framework-v3.2.pdf - [2]Cyber Assessment Framework

https://www.ncsc.gov.uk/collection/cyber-assessment-framework

https://www.ncsc.gov.uk/collection/cyber-assessment-framework - [3]

- [4]Why ‘specified essential functions’?

https://www.ncsc.gov.uk/collection/cyber-assessment-framework/introduction-caf-collection#section_5

https://www.ncsc.gov.uk/collection/cyber-assessment-framework/introduction-caf-collection#section_5 - [5]Setting target levels of cyber security and resilience

https://www.ncsc.gov.uk/collection/cyber-assessment-framework/introduction-to-caf#section_6

https://www.ncsc.gov.uk/collection/cyber-assessment-framework/introduction-to-caf#section_6 - [6]

- [7]Which CAF profile should I use?

https://www.security.gov.uk/guidance/govassure/which-caf-profile

https://www.security.gov.uk/guidance/govassure/which-caf-profile - [8]How the CAF collection is intended to be used - an outcome-based approach

https://www.ncsc.gov.uk/collection/cyber-assessment-framework/introduction-to-caf#section_3

https://www.ncsc.gov.uk/collection/cyber-assessment-framework/introduction-to-caf#section_3 - [9]Global Cybersecurity Index

https://www.itu.int/pub/D-STR-GCI.01-2021

https://www.itu.int/pub/D-STR-GCI.01-2021 - [10]National Cyber Power Index 2022

https://www.belfercenter.org/publication/national-cyber-power-index-2022

https://www.belfercenter.org/publication/national-cyber-power-index-2022 - [11]UK and allies expose Russian intelligence services for cyber campaign of attempted political interference

https://www.ncsc.gov.uk/news/uk-and-allies-expose-cyber-campaign-attempted-political-interference

https://www.ncsc.gov.uk/news/uk-and-allies-expose-cyber-campaign-attempted-political-interference - [12]UK calls out China state-affiliated actors for malicious cyber targeting of UK democratic institutions and parliamentarians

https://www.ncsc.gov.uk/news/china-state-affiliated-actors-target-uk-democratic-institutions-parliamentarians

https://www.ncsc.gov.uk/news/china-state-affiliated-actors-target-uk-democratic-institutions-parliamentarians - [13]Government Cyber Security Strategy: 2022 to 2030

https://www.gov.uk/government/publications/government-cyber-security-strategy-2022-to-2030

https://www.gov.uk/government/publications/government-cyber-security-strategy-2022-to-2030

執筆者プロフィール

妹脊 敦子(いもせ あつこ)

セキュリティ技術センター 実装技術アーキテクチャグループ

OS・ミドルウェアの要塞化ツールの開発やリスクアセスメント、セキュリティ要件定義・設計の支援を通じてNECのセキュリティ提案・実装推進に従事。現在は、主にセキュリティ実装のための規程・ガイドライン整備を担当。CISSP、CISA、情報処理安全確保支援士(RISS)を保持。

趣味は週末ヨガと年に数回の手仕事(梅酒・梅シロップ・味噌・ジャムづくりなど)の母ちゃんエンジニア。

執筆者の他の記事を読む

アクセスランキング