Japan

サイト内の現在位置

「政府情報システムにおけるセキュリティ・バイ・デザインガイドライン」を読んでみた

NECセキュリティブログ2022年8月12日

NECサイバーセキュリティ戦略統括部セキュリティ技術センターの妹脊です。

2022年6月30日にデジタル庁からセキュリティに関する4つのガイドラインが発行されました。そのうち、今回は「政府情報システムにおけるセキュリティ・バイ・デザインガイドライン」 [1]を読み、概要や特徴についてまとめます。

[1]を読み、概要や特徴についてまとめます。

ガイドライン発行の背景

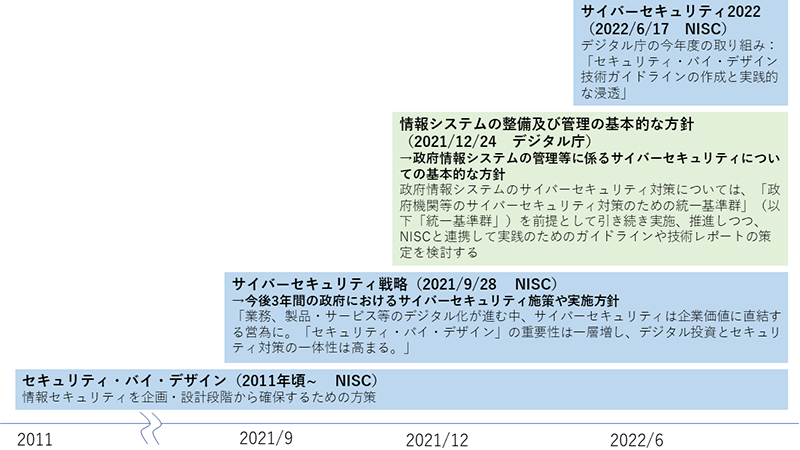

サイバー攻撃は一層複雑化・巧妙化しています。サイバー攻撃のセキュリティ対策を確実かつ効率的に実装するために、改めてセキュリティ・バイ・デザインの重要性が認識されています。ご存じの方も多いと思いますが、セキュリティ・バイ・デザインとは、情報セキュリティを企画・設計段階から確保するための方策です  [2]。内閣サイバーセキュリティセンター(以下、NISC)が提唱しています。

[2]。内閣サイバーセキュリティセンター(以下、NISC)が提唱しています。

2021年9月28日に閣議決定された「サイバーセキュリティ戦略」 [3](今後3年間の政府におけるサイバーセキュリティ施策や実施方針)においても、「業務、製品・サービス等のデジタル化が進む中、サイバーセキュリティは企業価値に直結する営為に。「セキュリティ・バイ・デザイン」の重要性は一層増し、デジタル投資とセキュリティ対策の一体性は高まる。」と記載されています。

[3](今後3年間の政府におけるサイバーセキュリティ施策や実施方針)においても、「業務、製品・サービス等のデジタル化が進む中、サイバーセキュリティは企業価値に直結する営為に。「セキュリティ・バイ・デザイン」の重要性は一層増し、デジタル投資とセキュリティ対策の一体性は高まる。」と記載されています。

このような状況下において、昨年度デジタル庁は「情報システムの整備及び管理の基本的な方針」 [4]を取りまとめ、「政府情報システムの管理等に係るサイバーセキュリティについての基本的な方針」を打ち出しました。この方針の中で、政府情報システムのサイバーセキュリティ対策については、「政府機関等のサイバーセキュリティ対策のための統一基準群」(以下「統一基準群」)を前提として引き続き実施、推進しつつ、NISCと連携して実践のためのガイドラインや技術レポートの策定を検討するとしていました。

[4]を取りまとめ、「政府情報システムの管理等に係るサイバーセキュリティについての基本的な方針」を打ち出しました。この方針の中で、政府情報システムのサイバーセキュリティ対策については、「政府機関等のサイバーセキュリティ対策のための統一基準群」(以下「統一基準群」)を前提として引き続き実施、推進しつつ、NISCと連携して実践のためのガイドラインや技術レポートの策定を検討するとしていました。

また、2022年6月17日に公表された政府のサイバーセキュリティに関する年次計画をまとめた「サイバーセキュリティ2022」 [5]において、デジタル庁の今年度の取り組みとして「セキュリティ・バイ・デザイン技術ガイドラインの作成と実践的な浸透」が記載されています。

[5]において、デジタル庁の今年度の取り組みとして「セキュリティ・バイ・デザイン技術ガイドラインの作成と実践的な浸透」が記載されています。

今回発行された4つのガイドラインは、上記の取り組みの一環で作成されたものです。各ガイドラインの概要は下記のとおりです。( [6]より引用)

[6]より引用)

-

ゼロトラストアーキテクチャ適用方針

政府機関では業務環境の変化に伴い、イントラネットの外側で情報システムを利用するケースが増大している。このような従来の境界型のセキュリティモデルとは前提が異なる環境で、情報セキュリティを確保するためには、境界型のセキュリティから大幅に拡張した考え方が求められる。本書は拡張の実態となる「ゼロトラストアーキテクチャ」の適用方針を説明する。 -

常時リスク診断・対処(CRSA)システムアーキテクチャ

ゼロトラストの環境下において安定かつ安全なサービス提供を実現するためには、政府全体のサイバーセキュリティリスクを早期に検知し、これを低減することが必要となる。本書は、この活動を継続的に実施するための、情報収集・分析を目的としたプラットフォームのアーキテクチャについて説明する。 -

政府情報システムのセキュリティ・バイ・デザインガイドライン

情報システムに対し効率的にセキュリティを確保するため、企画から運用まで一貫したセキュリティ対策を実施する「セキュリティ・バイ・デザイン」の必要性が高まっている。本書ではシステムライフサイクルにおけるセキュリティ対策を俯瞰的に捉えるため、各工程での実施内容を記載すると共に関係者の役割についても定義する。 - 政府情報システムにおける脆弱性診断ガイドライン

政府機関では従来においても情報セキュリティリスクの低減を目的として脆弱性診断を活用してきたが、導入方法に係る明確な基準や指針は十分整備されていない。本書は、政府情報システムの関係者が最適な脆弱性診断を選定、調達できるようにするための基準及び指針を提供する。

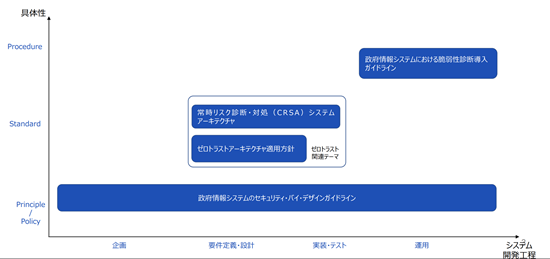

また、セキュリティに関するガイドライン全体の構造は下記の図のようになっています。( [6]より引用)

[6]より引用)

システム開発の工程ごと、またセキュリティ対策内容の具体性に応じてそれぞれのガイドラインを参照することができます。

各ガイドラインは、統一基準群で示される対策に係る基本的な考え方と実践のポイントをふまえ、統一基準群を具体化した技術ガイダンスという位置づけになっています。それぞれの文書はInformative(参考とするドキュメント)の文書として位置づけられており、適用の遵守を求めるものではありません。なお、将来的には内容を改訂し、各府省庁への適用を視野に入れていく予定のようです。

政府情報システムにおけるセキュリティ・バイ・デザインガイドライン

では、4つのガイドラインのなかでもポリシー相当であり、すべてのシステム開発工程をカバーしている「政府情報システムにおけるセキュリティ・バイ・デザインガイドライン」(以下、本ガイドライン)の中身を見ていきましょう。

本ガイドラインの位置づけ・他ガイドラインとの関連性

本ガイドラインは、デジタル・ガバメント推進標準ガイドライン  [7](以下、標準ガイドライン)のセキュリティ編として位置づけられています。政府情報システムの開発や運用業務に従事する関係者に対して、政府機関のシステム開発の各工程で実施すべきセキュリティ・バイ・デザインとしての実施内容、要求事項を示すことを主目的としています。

[7](以下、標準ガイドライン)のセキュリティ編として位置づけられています。政府情報システムの開発や運用業務に従事する関係者に対して、政府機関のシステム開発の各工程で実施すべきセキュリティ・バイ・デザインとしての実施内容、要求事項を示すことを主目的としています。

標準ガイドラインとは、政府情報システムの整備・管理に関しての、手続き・手順に関する方針・事項・役割を定めているもので、各府省及び政府の共通ルールです。

標準ガイドラインと情報セキュリティ対策との関係については、

- デジタル庁及びNISCは、標準ガイドライン群と統一基準群の整合性を確保すること

- 各府省は、標準ガイドライン群と自府省の情報セキュリティポリシーとの整合性を確保すること

と記載されています。標準ガイドラインのセキュリティ編となる本ガイドラインについても統一基準群を意識して作られています。また、調達段階においては、調達仕様にセキュリティ要件を適切に組み込むことを目的として策定された「情報システムに係る政府調達におけるセキュリティ要件策定マニュアル(SBDマニュアル)」 [8]も参照することが推奨されています。

[8]も参照することが推奨されています。

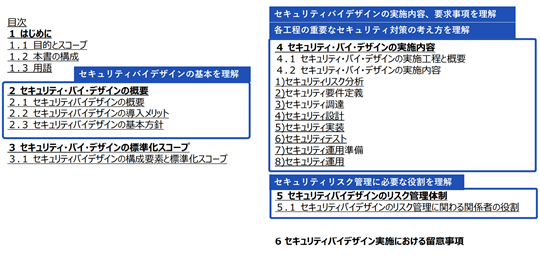

本ガイドラインの構成

本ガイドラインは6章構成で、目次は下記のようになっています( [6]より引用)。

[6]より引用)。

主に、

- セキュリティ・バイ・デザインの基本

- セキュリティ・バイ・デザインの実施内容、要求事項

- 各工程の重要なセキュリティ対策の考え方

- セキュリティリスク管理に必要な役割

の4つが理解できるように構成されています。

さらに、本ガイドラインは本紙と別紙1~5で構成されています。本紙では4章にシステムの各工程におけるセキュリティ・バイ・デザインの実施内容は記載されていますが、特定システムや特定脅威を対象にした具体的なセキュリティ対策や、特定のセキュリティフレームワーク、ベースラインを元にした内容は含まれていません。これらは、各政府機関のIT環境やセキュリティポリシー等に依存するためです。また、5章に記載されているセキュリティリスク管理体制・プロセスでは、具体的な実現プロセスは、各政府機関の管理体制やセキュリティポリシー等で最適化される要素であるためスコープには含めず、セキュリティリスク評価とリスク管理に必要となる関係者の役割の定義のみ記載されています。ただし、別紙にて、開発・運用工程で参照可能なセキュリティ標準や、チェックリスト、リスク評価例、クラウドにおける実施および監査方法などが記載されています。本紙で述べられている要求事項について、よりイメージを具体化したり、実践方法のヒントを得たい場合には別紙を参照するのが良さそうです。

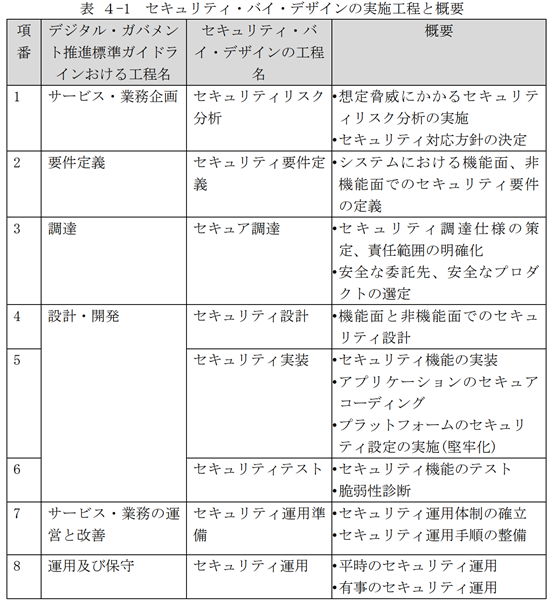

セキュリティ・バイ・デザインの実施内容

本ガイドラインでスコープとなる、セキュリティ・バイ・デザインの実施工程とその概要は下記の表のとおりです( [1]より引用)。本ガイドラインの位置づけから、標準ガイドラインの工程とマッピングされています。

[1]より引用)。本ガイドラインの位置づけから、標準ガイドラインの工程とマッピングされています。

さらに、上記の1~8の工程ごとに、セキュリティ・バイ・デザインの実施内容を3つの事項に整理して記載されています。

- 要求事項・・・セキュリティ・バイ・デザインの工程ごとに、実現すべき状態

- 実施内容・・・要求事項を実現するためのタスク

- 重要なセキュリティ対策の考え方・・・各工程で実務上陥りやすい留意点や昨今のセキュリティ対応の傾向の変化等をふまえ、確実に抑えるべき、重要なセキュリティ対策の考え方

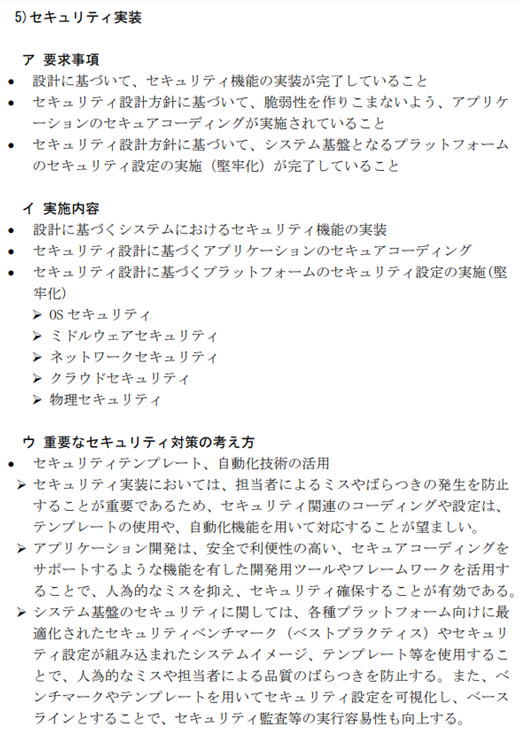

例えば、「5.セキュリティ実装」の工程は下記のような記載になっています( [1]より引用)。

[1]より引用)。

上記は一例ですが、どの工程でも「ア 要求事項」、「イ 実施内容」は非常にシンプルに記載されており、「ウ 重要なセキュリティ対策の考え方」に力点が置かれているように見えます。上記の例で、DXの進展やそれを支えるクラウド環境などで主流となっている、Infrastructure as Code(IaC)などの技術によるITインフラ構築の自動化の流れを意識していると想像できます。同じように、他の工程でも世の中の情勢や多発しているインシデントをふまえたセキュリティ対策のポイントや、トレンド技術を用いた対策手法などが取り上げられています。

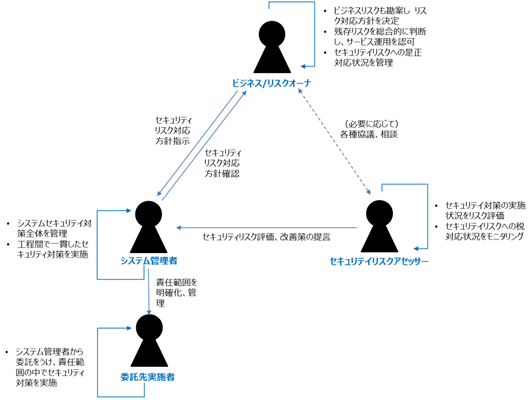

セキュリティ・バイ・デザインのリスク管理体制

本ガイドラインでは、セキュリティ品質確保の観点から、開発チームが各工程でセキュリティ対策を実施するだけでなく、専門的な知識を有した評価者による客観的なリスク評価の実施を必要とすると述べられています。また、評価者によるリスク評価結果に基づいて確実に是正対応が行われるよう、リスク対応状況を継続して管理するためのリスク管理の仕組み(体制、運用、プロセス)を整備することも必要です。これらのリスク評価、リスク管理にかかわる関係者の役割と求められる責任について定義されています( [1]より引用)。

[1]より引用)。

本ガイドラインのその他の特徴

その他、筆者はガイドラインを読んでみて下記にも注目しました。

-

クラウドサービスの活用を意識した内容となっている

各工程において実施すべき対策は、オンプレ環境だけでなくクラウド環境も強く意識した内容となっていると感じました。例えば、「セキュア調達」の工程では、クラウドサービス事業者を利用する場合に責任共有モデルを理解したうえでサービス提供形態に合わせて責任範囲を明確にすることが記載されています。また、「セキュリティ設計」「セキュリティ実装」の工程でクラウドセキュリティも実施内容に含まれています。「別紙5 政府情報システムにおけるクラウドセキュリティ要件策定、審査手順」では、クラウドサービスの選定にあたり、調達仕様書に記載すべきセキュリティ要件の策定や、要件に基づく事業者からのクラウドサービス提案内容を審査する手順も記載されています。 - 別紙1~5は実践で活用できる例となっている

ガイドラインは、読み物としてだけでなく、現場での活用と実践にきちんとつなげられる構成となっていると感じました。例えば、本紙の4章に記載されているセキュリティ・バイ・デザインの実施内容に基づいた各工程で実施すべき項目をチェックリストにしたものや、リスクランク(リスクの発生可能性や影響の大きさによる情報システムのランク)に応じたセキュリティリスクアセッサーによる評価例などが用意されています。ただし、別紙については想定利用シーンや使い方などがあまり明示的に記載されていないものもあるため、そのあたりは今のところ読み手が解釈して利用する必要がありそうです。

まとめ

今回は、2022年6月にデジタル庁から発行された「政府情報システムにおけるセキュリティ・バイ・デザインガイドライン」の概要や特徴をまとめてご紹介しました。

本ガイドラインは、政府情報システムの開発・運用に携わられる方(弊社のようなSIベンダーや、クラウドベンダーなども含む)にとっては、セキュリティ要件を検討・実装する際に必ず目を通しておくべきガイドラインであると認識しました。本ガイドラインは政府情報システムを対象として記載されていますが、セキュリティ・バイ・デザインの考え方はどのようなシステムでも通用するため、民間企業がセキュリティ・バイ・デザインを実践する際にも非常に参考になるガイドラインであると考えられます。セキュリティ・バイ・デザインの基本的な考え方や、システム開発の工程ごとにどんなセキュリティ対策をすべきか理解したい方は、まずは本ガイドラインを読んでみることで理解が深まるのではないでしょうか。

本ブログが、少しでもみなさまのお役に立てば幸いです。

参考資料

- [1]

- [2]情報セキュリティを企画・設計段階から確保するための方策 (SBD(Security by Design)):

https://www.nisc.go.jp/pdf/policy/general/SBD_overview.pdf

https://www.nisc.go.jp/pdf/policy/general/SBD_overview.pdf - [3]サイバーセキュリティ戦略の概要:

https://www.nisc.go.jp/pdf/policy/kihon-s/cs-senryaku2021-gaiyou.pdf

https://www.nisc.go.jp/pdf/policy/kihon-s/cs-senryaku2021-gaiyou.pdf - [4]

- [5]サイバーセキュリティ2022:

https://www.nisc.go.jp/pdf/policy/kihon-s/cs2022.pdf

https://www.nisc.go.jp/pdf/policy/kihon-s/cs2022.pdf - [6]

- [7]

- [8]情報システムに係る政府調達におけるセキュリティ要件策定マニュアル(SBDマニュアル):

https://www.nisc.go.jp/policy/group/general/sbd_sakutei.html

https://www.nisc.go.jp/policy/group/general/sbd_sakutei.html

執筆者プロフィール

妹脊 敦子(いもせ あつこ)

セキュリティ技術センター セキュリティ実装技術グループ

OS・ミドルウェアの要塞化ツールの開発やリスクアセスメント、セキュリティ要件定義・設計の支援を通じて、NECのセキュリティ提案・実装推進に従事。2022年度よりブランディングチームも兼任し、様々なイベント・情報発信活動などに携わる。CISSP、CISA、情報処理安全確保支援士(RISS)を保持。

趣味は週末ヨガと年に数回の手仕事(梅酒・梅シロップ・味噌づくりは欠かせない)の母ちゃんエンジニア。

執筆者の他の記事を読む

アクセスランキング