Japan

サイト内の現在位置

Windowsの権限昇格の脆弱性(CVE-2023-21746、LocalPotato)の検証

NECセキュリティブログ2023年4月7日

NECサイバーセキュリティ戦略統括部セキュリティ技術センターの松本隆志です。

2023年2月10日にWindowsのローカル権限昇格の脆弱性(CVE-2023-21746、別名: LocalPotato)に関する詳細なレポートが公開されました。この脆弱性に関して、私たちのチームで調査・検証を行い、実際に権限昇格が可能なことを確認しました。本ブログでは、脆弱性の影響、検証結果、対処方法、検出方法について紹介します。

注意: 本ブログの内容の悪用は厳禁です。本ブログの内容を使用したことによって発生する不利益等について筆者はいかなる責任も負いません。

CVE-2023-21746(別名: LocalPotato)について

本脆弱性は、2022年9月9日に  @decoder_itと

@decoder_itと  @splinter_codeによってMicrosoftに報告されました。本脆弱性を悪用することで、権限の低いアカウントを持つ攻撃者がSYSTEM権限で任意のファイルの読み書きを行うことができます。

@splinter_codeによってMicrosoftに報告されました。本脆弱性を悪用することで、権限の低いアカウントを持つ攻撃者がSYSTEM権限で任意のファイルの読み書きを行うことができます。

2023年1月10日にMicrosoftから本脆弱性を修正するパッチがリリースされ、CVE-2023-21746が割り当てられました。その後、2023年2月10日に本脆弱性の詳細なレポートが  @decoder_itによって公開されました。また、本脆弱性は、別名としてLocalPotatoという名前が付けられています。

@decoder_itによって公開されました。また、本脆弱性は、別名としてLocalPotatoという名前が付けられています。

本脆弱性の技術的な詳細について以下のレポートを参照してください。 LocalPotato - When Swapping The Context Leads You To SYSTEM

LocalPotato - When Swapping The Context Leads You To SYSTEM

脆弱性の影響

本脆弱性は、パッチの当たっていないすべてのWindowsに影響します。本脆弱性を悪用することで、権限の低いアカウントを持つ攻撃者がSYSTEM権限で任意のファイルの読み書きを行うことができます。さらにSYSTEM権限で任意のファイルの読み書きが行える場合、別の攻撃手法(DLLハイジャッキングなど)と組み合わせることで、任意コード実行が可能になります。

脆弱性の検証

実際に本脆弱性を利用した権限昇格の検証を行いました。本検証は、以下の環境で実施しました。

- Windows 10(バージョン22H2)

- Windows Defender

- 最新の定義ファイルの適用(2023年3月24日時点)

- リアルタイム保護の有効化

本検証では、脆弱性を利用してWindows標準のサービスがロードするDLLを書き換えて、SYSTEM権限でリバースシェルを起動するということを行いました。

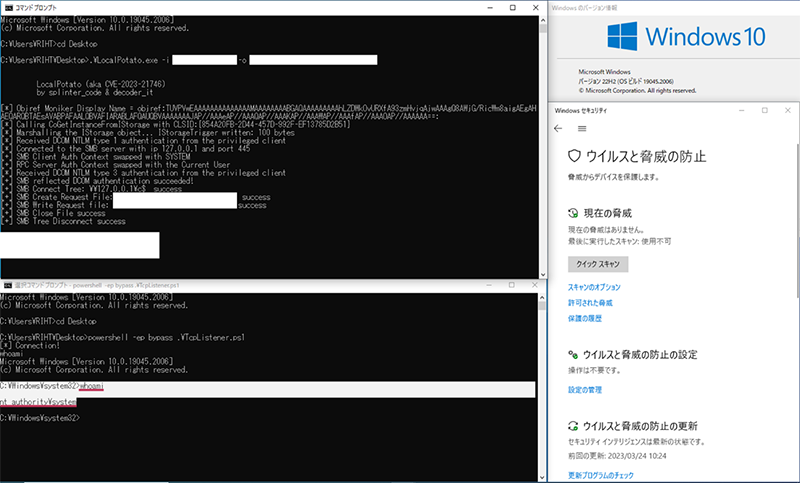

実際の検証結果の画像を以下に示します。上部のコマンドプロンプト上で、LocalPotatoのPoCを実行し、下部のコマンドプロンプト上でリバースシェルを待ち受けています。画像の赤色の下線を見ると、whoamiコマンドでnt authority\systemが返ってきていることから、SYSTEM権限に昇格ができていることが分かります。また、本検証は、Windows Defenderを起動している状態で行いましたが、検出および実行が防止されることはありませんでした。

対処方法

2023年1月10日にMicrosoftから本脆弱性を修正するパッチがリリースされています。次のページに記載されているパッチを適用することで、本脆弱性の悪用を防ぐことができます。 CVE-2023-21746 - Security Update Guide - Microsoft - Windows NTLM Elevation of Privilege Vulnerability

CVE-2023-21746 - Security Update Guide - Microsoft - Windows NTLM Elevation of Privilege Vulnerability

検出方法

本脆弱性の悪用を検出するSIGMAルールが  SIGMA公式リポジトリで公開されています。SIGMAは、さまざまなログに対して適用可能な汎用的なシグネチャ記述フォーマットです。これらのルールを使用することで、本脆弱性の悪用を検出することができます。

SIGMA公式リポジトリで公開されています。SIGMAは、さまざまなログに対して適用可能な汎用的なシグネチャ記述フォーマットです。これらのルールを使用することで、本脆弱性の悪用を検出することができます。

LocalPotato実行の検出 proc_creation_win_hktl_localpotato.yml

proc_creation_win_hktl_localpotato.yml

まとめ

今回は、Windowsのローカル権限昇格の脆弱性(CVE-2023-21746、別名: LocalPotato)について紹介しました。本脆弱性を悪用することで、権限の低いアカウントを持つ攻撃者は、SYSTEM権限で任意のファイルの読み書きができてしまいます。さらに別の攻撃手法と組み合わせることによって、SYSTEM権限で任意コード実行が可能です。

攻撃者によって侵入されてしまった場合に、本脆弱性を悪用することで管理者権限に容易に昇格できてしまうため、被害が拡大してしまう恐れがあります。非常に危険な脆弱性の一つですので、適切にアップデートを行う必要があります。

参考資料

執筆者プロフィール

松本 隆志(まつもと たかし)

セキュリティ技術センター リスクハンティング・アナリシスグループ

マルウェア解析や攻撃者の行動分析などの業務を経て、現在はペネトレーションテスト、脆弱性診断などに従事。

これまでに Botconf や JSAC で講演。

趣味は、CTFとコーヒーを飲むこと。

執筆者の他の記事を読む

アクセスランキング