Japan

サイト内の現在位置

重要インフラに求められる情報セキュリティ

NECセキュリティブログ2022年6月24日

皆さんこんにちは。NEC サイバーセキュリティ戦略統括部 セキュリティ技術センターのU松(ハンドルネーム)です。今回は重要インフラに求められる情報セキュリティ(※1)について考えていきたいと思います。

ランサムウェアや安全保障上の脅威の増大を受け、重要インフラ防護への関心が高まっています。海外では昨年にアメリカの石油パイプライン大手 コロニアル・パイプラインがランサムウェアの被害を受け一時供給を停止しました。また、最近ではコスタリカ共和国がランサムウェアの被害を受け、大統領府が緊急事態宣言を発動する事態になっています。日本でも病院などがランサムウェアの被害を受け、地域医療に混乱が生じるなど、重要インフラへのサイバー攻撃が私たち市民生活を脅かす事態になっています。また、国家安全保障の観点からも注目が集まっています。昨今の国際情勢を受け、物理的な攻撃とサイバー攻撃等の別の手段を組み合わせた「ハイブリッド戦争」(※2)が改めて注目されています。こうしたハイブリッド戦争の際に標的となるのが、国民・国家に大きな影響を及ぼす重要インフラであることは明らかでしょう。今回はこうした背景から重要インフラのセキュリティ対策について考えていきたいと思います。

- ※1本記事では説明の便宜上、重要インフラの「安全」、「保安」などを表す言葉を「情報セキュリティ」で統一しています。

- ※2上記以外にもさまざまな定義がある点にはご注意ください。

重要インフラとは

重要インフラとは、国が公表している資料によって若干の違いはありますが、電気、水道、ガス、物流、クレジットカードなど、サービスの提供が停止した場合に国民や社会、そして国家に大きな影響を及ぼすものと言えます。

内閣サイバーセキュリティセンター(以下、NISC)のサイトでは、以下のように重要インフラを定義しています。

「他に代替することが著しく困難なサービスを提供する事業が形成する国民生活及び社会経済活動の基盤であり、その機能が停止、低下又は利用不可能な状態に陥った場合に、わが国の国民生活又は社会経済活動に多大なる影響を及ぼすおそれが生じるもの」 [1]。

[1]。

また、内閣のサイバーセキュリティ戦略本部が策定した重要インフラ防護に関する行動計画「重要インフラのサイバーセキュリティに係る行動計画」 [2] (以下、行動計画)の別紙1においては、重要インフラ分野や事業者を図1の通り特定しています。

[2] (以下、行動計画)の別紙1においては、重要インフラ分野や事業者を図1の通り特定しています。

| 重要インフラ分野 | 重要インフラ事業者等 | |

| 情報通信 | ・主要な電気通信事業者 ・主要な地上基幹放送事業者 ・主要なケーブルテレビ事業者 | |

| 金融 | 銀行等 生命保険 損害保険 証券 資金決済 |

・銀行、信用金庫、信用組合、労働金庫、農業協同組合 等 ・資金清算機関 ・電子債権記録機関 ・生命保険 ・損害保険 ・証券会社 ・金融商品取引所 ・振替機関 ・金融商品取引清算機関 ・主要な資金移動業者 ・主要な前払式支払手段(第三者型)発行者 等 |

| 航空 | ・主たる定期航空運送事業者 | |

| 空港 | ・主要な空港・空港ビル事業者 | |

| 鉄道 | ・JR各社及び大手民間鉄道事業者等の主要な鉄道事業者 | |

| 電力 | ・一般送配電事業者、主要な発電事業者 等 | |

| ガス | ・主要なガス事業者 | |

| 政府・行政サービス | ・地方公共団体 | |

| 医療 | ・医療機関(ただし、小規模なものを除く。) | |

| 水道 | ・水道事業者及び水道用水供給事業者(ただし、小規模なものを除く。) | |

| 物流 | ・大手物流事業者 | |

| 化学 | ・主要な石油化学事業者 | |

| クレジット | ・主要なクレジットカード会社 ・主要な決済代行業者 ・指定信用情報機関 等 | |

| 石油 | ・主要な石油精製・元売事業者 | |

図1 重要インフラ分野と重要インフラ事業者(行動計画 別紙1より筆者が作成)

重要インフラに求められる情報セキュリティ対策

重要インフラのサービス停止が、国民や社会、そして国家に大きな影響を及ぼすものである以上、重要インフラに求められることはサービスの継続的な提供、また障害発生時における迅速な復旧です。そして現代において、重要インフラのサービスの維持や提供には情報システムが必要不可欠であり、安定的なサービス提供には情報セキュリティ対策が欠かせません。各重要インフラに共通して求められる情報セキュリティ対策は、サイバーセキュリティ戦略本部の「重要インフラにおける情報セキュリティ確保に係る安全基準等策定指針」 [4] (以下、安全基準等策定指針※3)内でまとめられています。安全基準等策定指針は、「安全基準等」(各重要インフラ事業者の判断や行動の基準、そして参考になる文書類を安全基準等策定指針では「安全基準等」と呼称しています)に規定されることが望ましい情報セキュリティ対策項目を整理したもので、既に述べた通り、特定の分野ではなく、各重要インフラ分野に共通して求められる情報セキュリティ対策が記されています。

[4] (以下、安全基準等策定指針※3)内でまとめられています。安全基準等策定指針は、「安全基準等」(各重要インフラ事業者の判断や行動の基準、そして参考になる文書類を安全基準等策定指針では「安全基準等」と呼称しています)に規定されることが望ましい情報セキュリティ対策項目を整理したもので、既に述べた通り、特定の分野ではなく、各重要インフラ分野に共通して求められる情報セキュリティ対策が記されています。

- ※3本記事では、筆者確認時(2022年6月14日時点)での最新版 安全基準等策定指針 第5版 令和元年5月23日改定版を扱います。

重要インフラにおける情報セキュリティ確保に係る安全基準等策定指針(第5版 令和元年5月23日改定版)

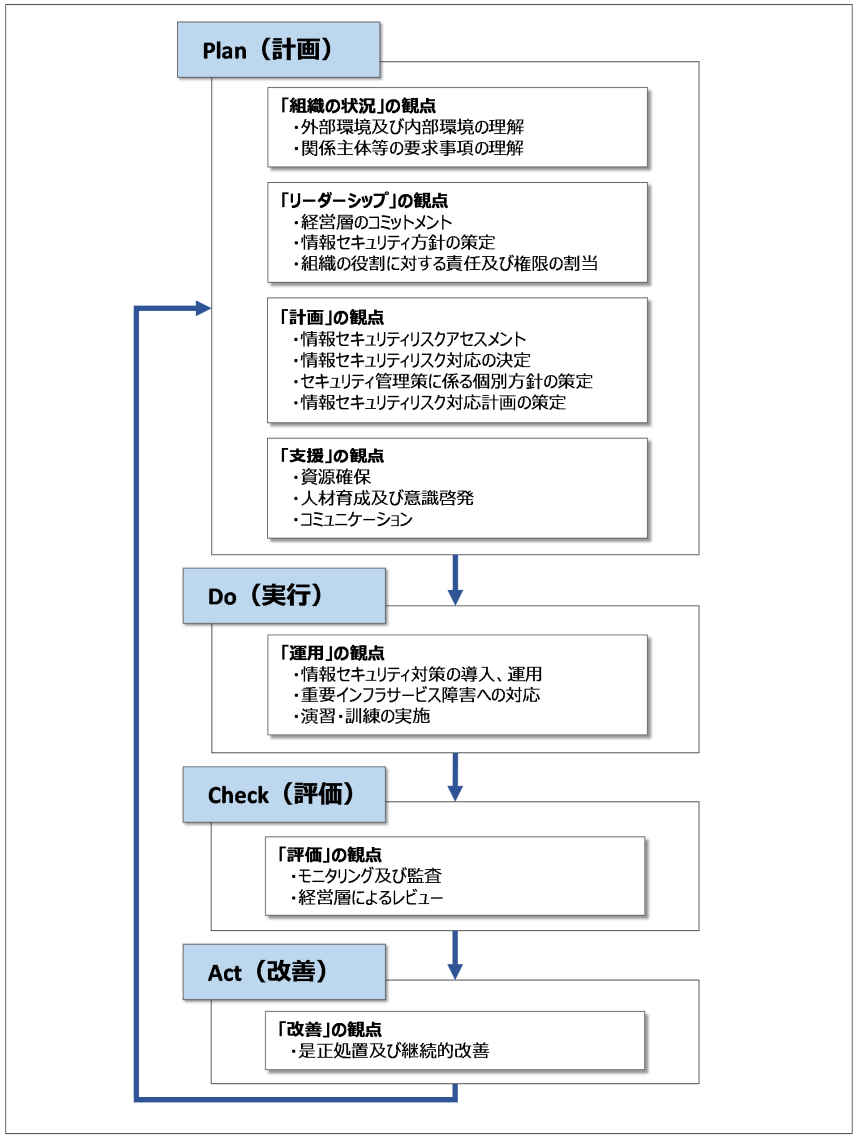

安全基準等策定指針では、PDCAサイクルに沿って情報セキュリティ対策が記載されています。具体的には図2の通りです。

大まかな流れとしては、Planのフェーズでは、外部環境や自組織の状況の把握・整理、情報セキュリティ方針(情報セキュリティ対策の目的や方向性、経営層のコミットメント等を示す文書)の策定、情報セキュリティリスクアセスメントの実施、情報セキュリティリスクへの対応方法やセキュリティ管理策の決定などを行います。併せて、セキュリティ管理策導入のための実施事項やスケジュールなどを定めた情報セキュリティリスク対応計画も策定します。また必要なリソースを確保し、自組織内に配分します。Doのフェーズでは、情報セキュリティリスク対応計画に基づき、セキュリティ管理策の導入・運用体制の確立を行う他、サイバー攻撃に備えたコンティンジェンシープランや事業継続計画の策定も行い、体制を整えるなどします。Checkのフェーズでは、策定した情報セキュリティ方針や情報セキュリティリスク対応計画の達成、進捗状況を確認する他、定期的に内部監査を実施し、情報セキュリティ方針通りに情報セキュリティ対策が構築されているかなどを確認します。Actのフェーズでは、Checkで明らかになった改善点等について、必要な対策の実行、再発防止策の立案などを行います。これらのフェーズを繰り返すことで対策の効果を高めていきます。

上記のPDCAサイクルでは、次の4点が特に重要とされています。

-

経営層の役割

実務者、CISOなど様々な役割のメンバーがいる中で経営層の役割は特に重視されています。上記の説明の中でも、方針へのコミットメントや必要なリソースの確保・配分、自組織の情報セキュリティ対策状況の把握、改善の指示(意思決定)など、求められる役割は多岐にわたります。安全基準等策定指針では経営層の在り方を「重要インフラ事業者等の経営層の在り方」としてまとめています。その他、NISCの「企業経営のためのサイバーセキュリティの考え方」 [5] や、経済産業省とIPAの「サイバーセキュリティ経営ガイドライン」

[5] や、経済産業省とIPAの「サイバーセキュリティ経営ガイドライン」 [6] も参考になるドキュメントとして紹介されています。一般的な事業者にも当てはまりますが、特に重要インフラ事業者には、経営層がリーダーシップを発揮し、情報セキュリティ対策に取り組むことが求められています。

[6] も参考になるドキュメントとして紹介されています。一般的な事業者にも当てはまりますが、特に重要インフラ事業者には、経営層がリーダーシップを発揮し、情報セキュリティ対策に取り組むことが求められています。 -

定期的なリスクアセスメントの実施

重要インフラを取り巻く環境は絶えず変化し、また新たな脆弱性・脅威は日々出現しています。これらに対応するためには、定期的なリスクアセスメントの実施が必要です。安全基準等策定指針では、「重要インフラにおける機能保証の考え方に基づくリスクアセスメント手引書」 [7]が参考になる文書として紹介されています。

[7]が参考になる文書として紹介されています。 -

「コンティンジェンシープラン」や「事業継続計画」の策定

障害発生時の初動対応の方針等であるコンティンジェンシープランや、事業継続や復旧の方針等である事業継続計画は、サイバー攻撃を想定した内容とすることが重要です。安全基準等策定指針の別紙3には、サイバー攻撃リスクの特性ごとにコンティンジェンシープランや事業継続計画の策定の際に考慮すべき事項がまとめられています。 -

対処態勢の整備

(上記PDCAサイクルに沿った)中長期的な視点での情報セキュリティリスクや構築した監視機能により検知したサイバー攻撃の予兆等に対応できる態勢の整備などを指します。これは例えば、情報セキュリティの専門知識を持つメンバーで構成された組織の整備や、策定した対応計画に基づく演習・訓練の実施などが考えられます。

行動計画では、安全基準等策定指針を定期的(原則三年に一度)に見直すこととしています。本記事執筆中の2022年6月17日に5年ぶりに改定された行動計画には、安全基準等策定指針を改定する計画が記載されており(具体的には次の4点について言及)、今後改定されるとみられます。そのため、安全基準等策定指針の改定動向にも注意が必要です。

- ①組織統治に関する基準の整備

- ②サプライチェーンに関する基準の整備

- ③自組織に適した継続的改善のための基準の整備

- ④その他基準の整備(プラントや工場等の制御システムへのサイバー攻撃等の脅威に迅速に対応するため、ITとOTの横断的な組織整備や、OTのセキュリティ人材の育成の重要性を訴求する)

(文言は行動計画の「IV. 計画期間内の取組」の「2.1 安全基準等策定指針の継続的改善」より)。

各重要インフラ分野の安全基準等

安全基準等策定指針は各分野に共通して求められる対策項目が書かれている文書ですが、当然重要インフラ分野ごとの特性も考慮する必要があります。安全基準等策定指針の目的が安全基準等の策定・改定の支援であることからも明らかなように、重要インフラの所管省庁や重要インフラの業界団体等は安全基準等策定指針などを参考にそれぞれの分野の基準やガイドラインを策定および見直しすることになります。各重要インフラ事業者は、こうした基準、ガイドラインを参考にし(あるいは従い)ながら、情報セキュリティ対策について判断することになります。例えば鉄道分野であれば、国土交通省が安全基準等策定指針などを参考に「鉄道分野における情報セキュリティ確保に係る安全ガイドライン」を作成しています。

各重要インフラ分野(行動計画の14分野)の基準、ガイドライン(重要インフラの所管省庁および重要インフラ事業者の業界団体が制定する安全基準等)は、NISCの「重要インフラ分野における安全基準等の継続的改善状況等に関する調査について [2019年度]」 [8]に記載があります。図3はこちらの情報を基に筆者が一部修正してまとめた表です。赤太字部分は「関係法令に基づき国が定める強制基準」、赤字部分は「関係法令に準じて国が定める推奨基準・ガイドライン」、黒字部分は「業界団体等が定める業界横断的な業界標準・ガイドライン」を指します。また括弧内は発行元、および筆者確認時(2022年6月14日時点)での最新版になります(一般公開されていないものなど、版数が確認できなかったものについては記載していません)。「※」がついているガイドラインは筆者が追記したガイドラインです。括弧内の情報等も筆者調査結果に基づきます。

[8]に記載があります。図3はこちらの情報を基に筆者が一部修正してまとめた表です。赤太字部分は「関係法令に基づき国が定める強制基準」、赤字部分は「関係法令に準じて国が定める推奨基準・ガイドライン」、黒字部分は「業界団体等が定める業界横断的な業界標準・ガイドライン」を指します。また括弧内は発行元、および筆者確認時(2022年6月14日時点)での最新版になります(一般公開されていないものなど、版数が確認できなかったものについては記載していません)。「※」がついているガイドラインは筆者が追記したガイドラインです。括弧内の情報等も筆者調査結果に基づきます。

なお、安全基準等策定指針が改定された場合、これら安全基準等も見直し、改定されるとみられます。

| 分野 | 安全基準等の名称 | |

| 情報通信 | 電気通信 | ・事業用電気通信設備規則(総務省、電気通信事業法施行規則等の一部を改正する省令(令和三年総務省令第二十三号)) ・情報通信ネットワーク安全・信頼性基準(総務省、令和2年見直し) ・電気通信分野における情報セキュリティ確保に係る安全基準(一般社団法人電気通信事業者協会、第4.2版) |

| 放送 | ・放送における情報インフラの情報セキュリティ確保に関わる「安全基準等」策定ガイドライン(放送セプター) ・放送設備サイバー攻撃対策ガイドライン(一般社団法人ICT-ISAC) | |

| ケーブルテレビ | ・ケーブルテレビの情報セキュリティ確保に係る「安全基準等」策定ガイドライン(ケーブルテレビセプター) | |

| 金融 | 銀行等 生命保険 損害保険 証券 |

・金融機関等におけるセキュリティポリシー策定のための手引書(公益財団法人金融情報システムセンター(FISC)、第2版) ・金融機関等コンピュータシステムの安全対策基準・解説書(公益財団法人金融情報システムセンター(FISC)、第9版) ・金融機関等におけるコンティンジェンシープラン策定のための手引書(公益財団法人金融情報システムセンター(FISC)、第3版、第3版追補、第3版追補2、第3版追補3) |

| 航空 | ・航空分野における情報セキュリティ確保に係る安全ガイドライン(国土交通省、第5版) | |

| 空港 | ・空港分野における情報セキュリティ確保に係る安全ガイドライン(国土交通省、第2版) | |

| 鉄道 | ・鉄道分野における情報セキュリティ確保に係る安全ガイドライン(国土交通省、第4版) | |

| 電力 | ・電気事業法施行規則第50条第2項の解釈適用に当たっての考え方(経済産業省) ・電気設備の技術基準の解釈(経済産業省) ・電力制御システムセキュリティガイドライン(一般社団法人日本電気協会) ・スマートメーターシステムセキュリティガイドライン(一般社団法人日本電気協会) | |

| ガス | ・都市ガス製造・供給に係る監視・制御系システムのセキュリティ対策要領及び同解説(一般社団法人日本ガス協会) | |

| 政府・行政サービス | ・地方公共団体における情報セキュリティポリシーに関するガイドライン(総務省、令和4年3月版) | |

| 医療 | ・医療情報システムの安全管理に関するガイドライン(厚生労働省、第5.2版) | |

| 水道 | ・水道分野における情報セキュリティガイドライン(厚生労働省、第4版) | |

| 物流 | ・物流分野における情報セキュリティ確保に係る安全ガイドライン(国土交通省、第4版) | |

| 化学 | ・石油化学分野における情報セキュリティ確保に係る安全基準(石油化学工業協会) | |

| クレジット | ・クレジットCEPTOARにおける情報セキュリティガイドライン(一般社団法人日本クレジット協会) ・クレジットカード・セキュリティガイドライン(クレジット取引セキュリティ対策協議会 (事務局:一般社団法人日本クレジット協会)、第3.0版※) | |

| 石油 | ・石油分野における情報セキュリティ確保に係る安全ガイドライン(石油連盟) | |

図3 各重要インフラ分野の基準、ガイドライン(「重要インフラ分野における安全基準等の継続的改善状況等に関する調査について [2019年度]」を基に筆者が追記・修正し、作成)

経済安全保障の観点から

前述の重要インフラにおける情報セキュリティ対策は、主にサイバー攻撃等によるリスクに対応するものです。重要インフラの防護では、それらを構成する設備や維持管理業務等によりサービスを停止させられるリスクなども考える必要があります。これは例えば、重要インフラ向けに導入したソフトウェアに意図的な脆弱性が仕込まれている、アップデートの際に不正なソフトウェアが仕込まれる、業務委託先により不正な操作が行われる、などのリスクです。重要インフラ事業者にはこうしたサプライチェーン関連のリスクも考慮した設備導入、維持管理業務の委託が求められます。

サプライチェーン関連のリスクに対しては、2022年5月に「経済安全保障推進法案」(経済施策を一体的に講ずることによる安全保障の確保の推進に関する法律案)  [3]が可決・成立しています。経済安全保障推進法案では、「電気」、「ガス」、「石油」、「水道」、「鉄道」、「貨物自動車運送」、「外航貨物」、「航空」、「空港」、「電気通信」、「放送」、「郵便」、「金融」、「クレジットカード」の14分野について、その重要設備(具体的な設備については主務省令で定める)が停止または機能低下した場合に特定社会基盤役務の安定的な提供に支障が生じ、国民や国家の安全を損なう恐れが大きいものとして主務省令で定める基準に該当する事業者は、その重要設備の導入や維持管理などの委託に関して計画書を事前に届け出なければならないとしています。計画書の審査期間は(届け出受理から)原則30日間ですが、その間は設備の導入や委託を進めることはできません。また事業者は、審査の結果、設備や委託業務が役務の安定提供を妨げる手段として使用される可能性が高いと判断された場合、その計画の変更や中止等の勧告を受けることになります。その場合、事業者は勧告を受けた日から10日以内に応諾するか否かを主務大臣に通知しなければなりません。通知をしなかった場合、または正当な理由なく勧告を応諾しなかった場合は命令を受けることになります。具体的に指定される事業者や勧告・命令を受ける可能性のある設備、維持管理などの委託についての指針はこれからですが、該当する可能性のある事業者や関連する事業者には、本法律への対応という意味でもサプライチェーン関連のリスクを考慮した設備導入、維持管理などの委託が求められます。

[3]が可決・成立しています。経済安全保障推進法案では、「電気」、「ガス」、「石油」、「水道」、「鉄道」、「貨物自動車運送」、「外航貨物」、「航空」、「空港」、「電気通信」、「放送」、「郵便」、「金融」、「クレジットカード」の14分野について、その重要設備(具体的な設備については主務省令で定める)が停止または機能低下した場合に特定社会基盤役務の安定的な提供に支障が生じ、国民や国家の安全を損なう恐れが大きいものとして主務省令で定める基準に該当する事業者は、その重要設備の導入や維持管理などの委託に関して計画書を事前に届け出なければならないとしています。計画書の審査期間は(届け出受理から)原則30日間ですが、その間は設備の導入や委託を進めることはできません。また事業者は、審査の結果、設備や委託業務が役務の安定提供を妨げる手段として使用される可能性が高いと判断された場合、その計画の変更や中止等の勧告を受けることになります。その場合、事業者は勧告を受けた日から10日以内に応諾するか否かを主務大臣に通知しなければなりません。通知をしなかった場合、または正当な理由なく勧告を応諾しなかった場合は命令を受けることになります。具体的に指定される事業者や勧告・命令を受ける可能性のある設備、維持管理などの委託についての指針はこれからですが、該当する可能性のある事業者や関連する事業者には、本法律への対応という意味でもサプライチェーン関連のリスクを考慮した設備導入、維持管理などの委託が求められます。

法律の今後の動向にも注意が必要です。経済安全保障法制に関する有識者会議の議事要旨等  [9]には、事業者が有する個人情報や機密情報に経済安全保障を脅かす情報が含まれる可能性もあるため、これらの情報の管理義務も中長期的な課題として議論する必要があると記されています。また、暗号鍵の配送業者などの「無形」インフラについても言及されており、今後対象や分野が広がることも予想されます。上記14分野に関連する事業者はもちろんのこと、14分野以外の事業者も今後の法律や社会の動向を注視する必要があると思います。

[9]には、事業者が有する個人情報や機密情報に経済安全保障を脅かす情報が含まれる可能性もあるため、これらの情報の管理義務も中長期的な課題として議論する必要があると記されています。また、暗号鍵の配送業者などの「無形」インフラについても言及されており、今後対象や分野が広がることも予想されます。上記14分野に関連する事業者はもちろんのこと、14分野以外の事業者も今後の法律や社会の動向を注視する必要があると思います。

まとめ

重要インフラに求められる情報セキュリティについて安全基準等策定指針、経済安全保障推進法を中心に解説してきました。重要インフラは、他の多くのシステムと同様に金銭目的の攻撃者に狙われています。また、国民や国家に及ぼす影響が非常に大きいため、国家を背景とするような攻撃者にも狙われています。今回の執筆活動を通し、重要インフラ事業者、関係する事業者、政府が一丸となって重要インフラ防護に取り組んでいかなければならないと感じました。またその影響を受ける私たち国民も関心を持ち、考えていかなければならないと感じました。本記事がその一助となれば幸いです。

参考文献:

- [1]内閣サイバーセキュリティセンター 「重要インフラグループ」:

https://www.nisc.go.jp/policy/group/infra/index.html

https://www.nisc.go.jp/policy/group/infra/index.html - [2] 内閣サイバーセキュリティセンター 「重要インフラのサイバーセキュリティに係る行動計画」:

https://www.nisc.go.jp/pdf/policy/infra/cip_policy_2022.pdf

https://www.nisc.go.jp/pdf/policy/infra/cip_policy_2022.pdf - [3]内閣官房 第208回 通常国会 「経済施策を一体的に講ずることによる安全保障の確保の推進に関する法律案」:

https://www.cas.go.jp/jp/houan/208.html

https://www.cas.go.jp/jp/houan/208.html - [4]内閣サイバーセキュリティセンター 「重要インフラにおける情報セキュリティ確保に係る安全基準等策定指針(第5版)(令和元年5月23日改定)」:

https://www.nisc.go.jp/pdf/policy/infra/shishin5rev.pdf

https://www.nisc.go.jp/pdf/policy/infra/shishin5rev.pdf - [5]内閣サイバーセキュリティセンター 「企業経営のためのサイバーセキュリティの考え方」:

https://www.nisc.go.jp/pdf/policy/kihon-1/keiei.pdf

https://www.nisc.go.jp/pdf/policy/kihon-1/keiei.pdf - [6]経済産業省 「サイバーセキュリティ経営ガイドライン Ver 2.0」:

https://www.meti.go.jp/policy/netsecurity/downloadfiles/CSM_Guideline_v2.0.pdf

https://www.meti.go.jp/policy/netsecurity/downloadfiles/CSM_Guideline_v2.0.pdf - [7]内閣サイバーセキュリティセンター 「重要インフラにおける機能保証の考え方に基づくリスクアセスメント手引書(第 1 版) 改定版」(zipファイル):

https://www.nisc.go.jp/files/tebikishorev.zip

https://www.nisc.go.jp/files/tebikishorev.zip - [8]内閣サイバーセキュリティセンター 「重要インフラ分野における安全基準等の継続的改善状況等に関する調査について[2019年度]」:

https://www.nisc.go.jp/pdf/policy/infra/keizoku19.pdf

https://www.nisc.go.jp/pdf/policy/infra/keizoku19.pdf - [9]内閣官房 「経済安全保障法制に関する有識者会議」:

https://www.cas.go.jp/jp/seisaku/keizai_anzen_hosyohousei/index.html

https://www.cas.go.jp/jp/seisaku/keizai_anzen_hosyohousei/index.html

執筆者プロフィール

U松(ユーマツ)※ハンドルネーム

セキュリティ技術センター セキュリティ実装技術グループ

NECグループのセキュア開発・運用を推進。主にOS・ミドルウェアの要塞化ツールの開発、セキュリティ関連ドキュメントの作成を担当。

情報処理安全確保支援士(RISS)、CISSP Associate 保持。

執筆者の他の記事を読む

アクセスランキング