Japan

サイト内の現在位置

CISAが展開する脆弱性情報充実化プロジェクト「Vulnrichment」について

NECセキュリティブログ2025年1月31日

NECサイバーセキュリティ戦略統括部 セキュリティ技術センターの宇井です。

今回はCISA(Cybersecurity and Infrastructure Security Agency:米国サイバーセキュリティ・社会基盤安全保障庁)が展開しているVulnrichmentと呼ばれる脆弱性情報を充実化するためのプロジェクトについて紹介をします。

目次

Vulnrichmentとは

VulnrichmentはCISAが展開している脆弱性情報を充実化させるためのプロジェクトです。

CISAはCPE、CVSS、CWE、既知の悪用された脆弱性の情報(KEVフラグ)をCVEに付与することに重点を置いているプロジェクトと公表しています。

Today, we want to inform organizations of an enrichment effort we are calling "Vulnrichment," which focuses on adding Common Platform Enumeration, Common Vulnerability Scoring System, Common Weakness Enumeration, and Known Exploited Vulnerabilities to CVEs. [1]

[1]

ここではVulnrichmentを理解するための前提情報と、なぜこのプロジェクトが注目されるようになったかの経緯について紹介をします。

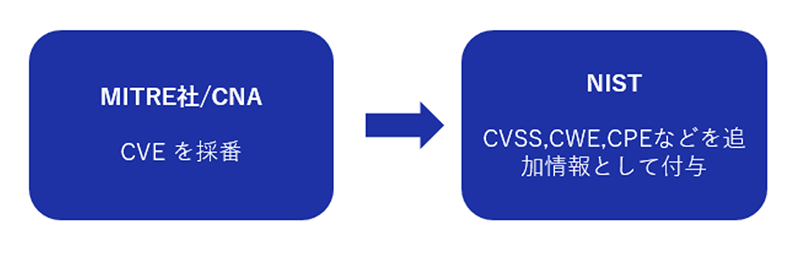

前提情報:CVEが採番される仕組み

CVE(Common Vulnerabilities and Exposures:共通脆弱性識別子)とは脆弱性に対して一意に付与される識別番号です。MITRE社やCNA(CVE Numbering Authority)によって採番が行われます。

NVD(National Vulnerability Database) [2]はNIST(National Institute of Standards and Technology:米国国立標準技術研究所)によって運営されており、CVEとして採番された脆弱性に対して評価を行い、CVSSなどの情報を付与します。

[2]はNIST(National Institute of Standards and Technology:米国国立標準技術研究所)によって運営されており、CVEとして採番された脆弱性に対して評価を行い、CVSSなどの情報を付与します。

注目されるようになった経緯

- NVDの遅延

2024年の2月にNISTからNVDで分析が必要な脆弱性のバックログが増え続けているという声明が出されました。 [3]

[3]

この状況はNVDによる情報の提供に遅れを生じさせ、NVDを唯一の脆弱性情報源として依存しているユーザーにとって、CVSSなど脆弱性に対処するための優先度を正しく判断するために必要な情報が不足するという問題を引き起こしていました。 - Vulnrichmentの登場

2024年の5月にCISAはVulnrichmentという脆弱性情報を充実化させるプロジェクトを発表しました。

NVDのデータ更新遅延の問題を解決する1つの手段としてこのプロジェクトは注目を集めています。

このプロジェクトはGitHub [4] で公開されており、誰でも利用することができます。

[4] で公開されており、誰でも利用することができます。

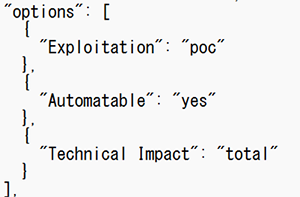

READMEに書かれている通り、CISAのアナリストが分析を行い、脆弱性に対してCVSSに加えSSVCの決定木の値、KEVフラグなどの情報を付与しリポジトリとして公開しています。

The CISA Vulnrichment project is the public repository of CISA's enrichment of public CVE records through CISA's ADP (Authorized Data Publisher) container. In this phase of the project, CISA is assessing new and recent CVEs and adding key SSVC decision points. Once scored, some higher-risk CVEs will also receive enrichment of CWE and/or CVSS data points, where possible. [4]

[4]

Vulnrichmentを活用するにあたって

ここではVulnrichmentがどのような情報を提供しているか、その仕組みの解説、有用性の考察をします。

Vulnrichmentが提供している情報

Vulnrichmentでは以下の情報を分析し付与しています。

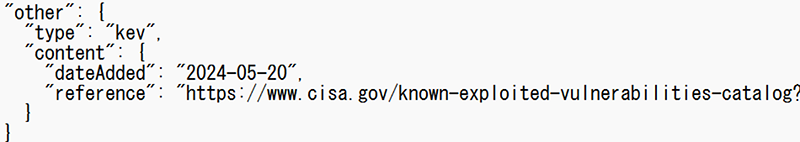

- KEVフラグ

KEVカタログ [7]( Known Exploited Vulnerabilities Catalog)とはCISAが公開している過去に悪用が確認された脆弱性をまとめたリストになります。KEVカタログに含まれるものについては図3のようにKEVカタログに追加された日付が記載されます。

[7]( Known Exploited Vulnerabilities Catalog)とはCISAが公開している過去に悪用が確認された脆弱性をまとめたリストになります。KEVカタログに含まれるものについては図3のようにKEVカタログに追加された日付が記載されます。

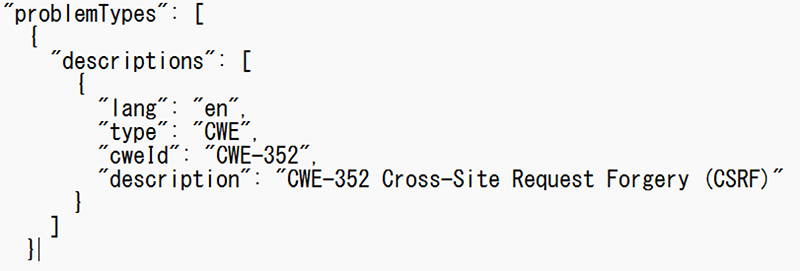

- CWE

CWE(Common Weakness Enumeration:共通脆弱性タイプ一覧)は脆弱性の種類を識別するための指標です。

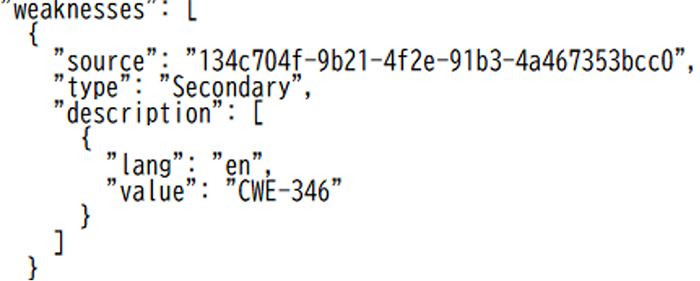

CNAがCWEを付与しなかった場合、CISAのアナリストが情報を付与します。図4はCWEの記載例になります。

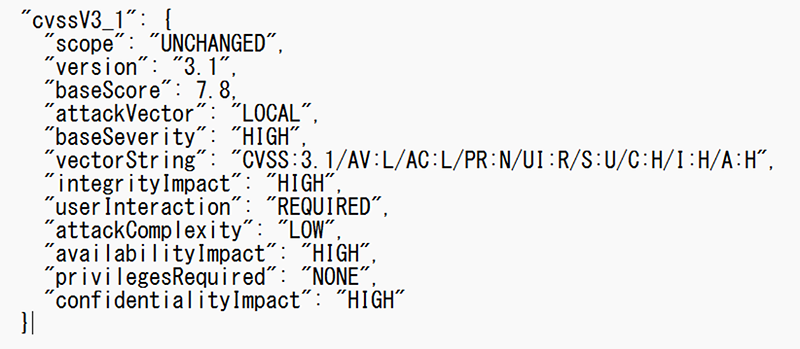

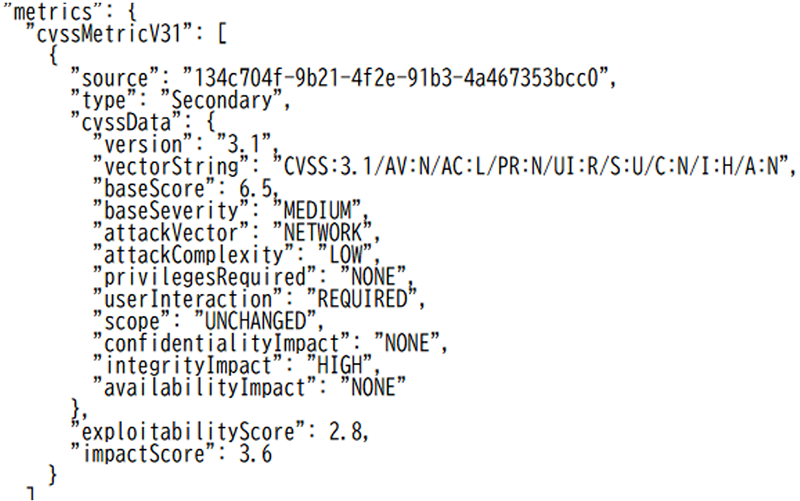

- CVSS

CVSS(Common Vulnerability Scoring System:共通脆弱性評価システム)とは脆弱性の深刻度を0.0~10.0で表す評価指標です。

こちらもCNAが付与しなかった場合にCISAのアナリストが情報を付与します。図5はCVSSの記載例になります。

- CPE

CPE(Common Platform Enumeration:共通プラットフォーム一覧)とはシステムやソフトウェアなど製品に対する統一された命名規則のことを言います。

Vulnrichmentでは2024/12/10以降のデータセットにはCPEを付与しなくなるとの記載がありました。

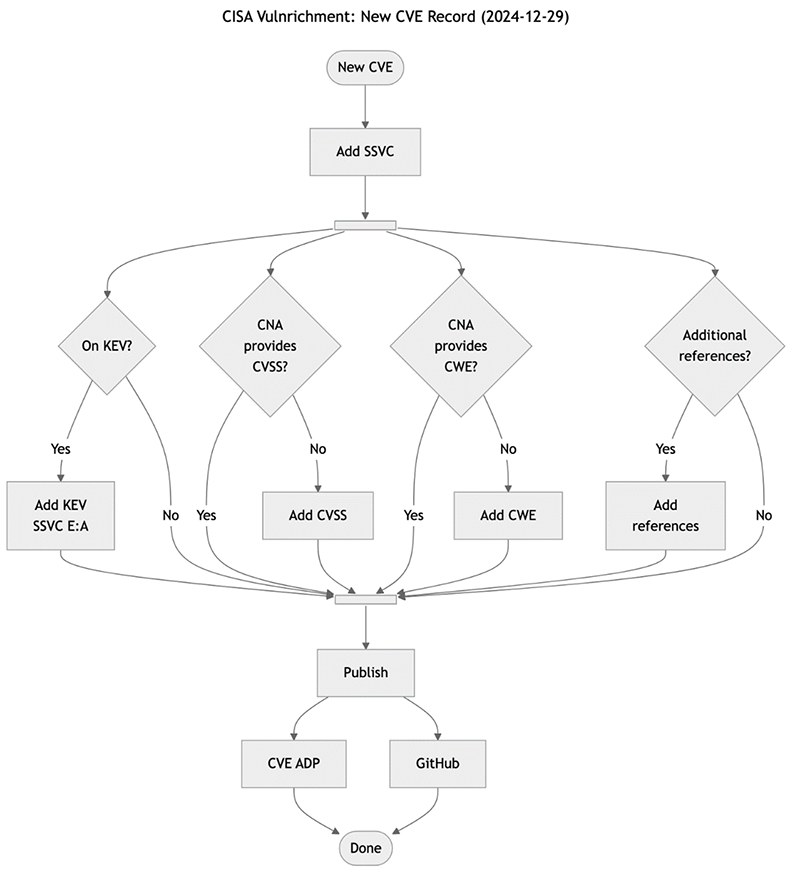

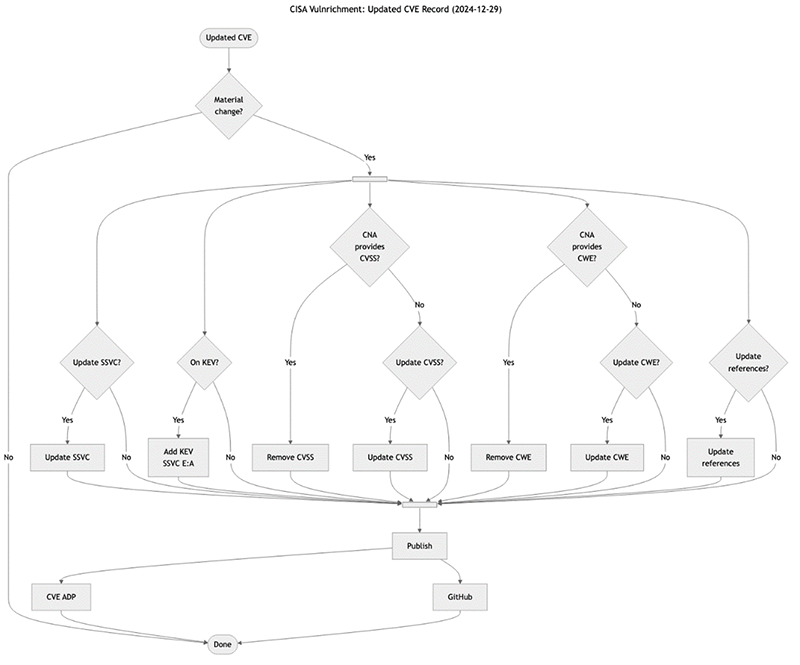

Vulnrichmentが情報を付与する仕組み

Vulnrichmentは新規脆弱性が公表されたタイミングと脆弱性情報に更新があったタイミングで、図6,7で示すフローに従って情報を付与し公開します。

[4]

[4]

[4]

[4]If you’re an IT defender or a vulnerability management pro, CISA’s Vulnrichment project can make your life easier. It enriches basic CVE data with actionable insights like Stakeholder-Specific Vulnerability Categorization (SSVC) decision points, Common Weakness Enumeration (CWE) IDs, and Common Vulnerability Scoring System (CVSS), all bundled into the CVE records you’re already pulling. Think of it as a turbocharged upgrade to the CVE data you’re already consuming. Best part? You don’t need to set up anything new—this enriched data is automatically baked into the CVE feeds you’re already using.

You’re soaking in it!

Today, all Vulnrichment data ends up in the Authorized Data Publisher (ADP) container for individual CVEs, so if you’re pulling CVE data from https://cve.org via the API, or from GitHub at https://github.com/CVEProject/cvelistV5 , you’re already collecting Vulnrichment data.  [9]

[9]

cvelistV5のREADMEでは2024/6/4より、Vulnrichmentと同様の情報を提供しているという記載がありました。

The CISA-ADP Container was launched on June 4 to provide value added information for CVE Records going forward, and retroactively to February, 2024.

The CISA ADP is providing three components to enrich CVE Records:

1.Stakeholder-Specific vulnerability Categorization (SSVC)

2.Known Exploitable Vulnerabilities (KEV) catalog data

3."Vulnrichment" updates (e.g., missing CVSS, CWE, CPE information for CVE Records that meet specific threat characteristics, and for when CNAs do not provide it themselves)

Reference the CISA ADP Process or the CISA Vulnrichment github site for a full description of what information is provided and the format in which it is recorded. [8]

[8]

実際に2つのリポジトリを確認したところ、Vulnrichmentで情報が付与されているものは同じようにcvelistV5にも反映されていることが確認できました。

また、図8,9はCNAがCWEとCVSSを付与していなかった脆弱性(CVE-2025-23109)の情報をNVDから取得したもの(2025/01/15時点)ですが、VulnrichmentがCWEとCVSSを付与した脆弱性についてもその情報が、typeがSecondaryとして反映されていることが確認できました。

Vulnrichment有用性と提供している情報の比較

Vulnrichmentの有用性を検証するために、cvelistV5にVulnrichmentの情報が反映されるようになった2024/6/4から2025/1/15までの期間に公表された脆弱性のうちどの程度Vulnrichmentが情報を付与しているか調査したところ、24526件中、23326件(約95.1%)に対し分析が行われ、情報が付与されていることが確認できました。

また、Vulnrichmentの情報が付与されていない1200件のうち、349件の脆弱性にはCNAが付与したCVSSが含まれていることが確認できました。

残りの851件については、NVDがCVSSを付与しているものが520件あることが確認できました。

つまり上記の期間(2024/6/4~2025/1/15)で公開されている脆弱性に限って言えば、NVD、CISA-ADP(Vulnrichment)、CNAいずれかが付与したCVSSが存在する割合は約24526件中、24195件(98.7%)であるということがわかりました。

| 主な取得手段 | CVSS値の情報源 | CWEの情報源 | KEV フラグ |

SSVCの決定木 | |

| NVD | API | NVD CISA-ADP CNA |

NVD CISA-ADP CNA |

あり | なし |

| cvelistV5 Vulnrichment |

GitHub | CISA-ADP CNA |

CISA-ADP CNA |

あり | あり |

表1:NVD、cvelistV5/Vulnrichmentの提供している情報の比較

表1から分かる通り、それぞれ情報の取得手段や、種類に差があります。目的に応じて、情報源を使い分けたり、併用したりすることが適切だと考えます。

まとめ

CISAが展開しているVulnrichmentと呼ばれるプロジェクトは、脆弱性情報を充実化させるための画期的な試みです。特に、NVDの情報更新の遅れが問題となる中、Vulnrichmentはそのギャップを埋める重要な役割を果たしています。1つの情報源だけに頼ると、それが何らかの理由で停止した際に大きな困難に直面する可能性があります。そのため、Vulnrichmentを含む多様な情報源を活用することが大切です。

このプロジェクトの魅力の1つは、SSVCの決定木とKEVフラグを活用して、脆弱性の優先度を的確に評価する仕組みです。これらの情報は、脆弱性管理を担当する人にとって非常に有用で、リスクの把握や効果的な対策を講じるために欠かせません。NECもこのような情報を利用して脆弱性管理を行っています。こうした豊富な情報源から脆弱性情報を収集し、より安全にシステムを運用していきましょう。

参考文献

- [1]Linkdin, Cybersecurity and Infrastructure Security Agency,閲覧日:2025/1/15

https://www.linkedin.com/posts/cisagov_we-understand-that-timely-and-accurate-information-activity-7193995615737901056-8PNq

https://www.linkedin.com/posts/cisagov_we-understand-that-timely-and-accurate-information-activity-7193995615737901056-8PNq - [2]NIST, National Vulnerability Database,閲覧日:2025/1/15

https://nvd.nist.gov/

https://nvd.nist.gov/ - [3]NIST,NVD Program Announcement,閲覧日:2025/1/15

https://nvd.nist.gov/general/news/nvd-program-transition-announcement

https://nvd.nist.gov/general/news/nvd-program-transition-announcement - [4]Github,cisagov/vulnrichment, 閲覧日:2025/1/15

https://github.com/cisagov/vulnrichment

https://github.com/cisagov/vulnrichment - [5]CISA, Stakeholder-Specific Vulnerability Categorization (SSVC), 閲覧日:2025/1/15

https://www.cisa.gov/stakeholder-specific-vulnerability-categorization-ssvc

https://www.cisa.gov/stakeholder-specific-vulnerability-categorization-ssvc - [6]NECセキュリティブログ, 入門】SSVCとは?基礎を学ぼう!,閲覧日:2025/1/15

https://jpn.nec.com/cybersecurity/blog/240802/index.html - [7]CISA, Known Exploited Vulnerabilities Catalog, 閲覧日:2025/1/15

https://www.cisa.gov/known-exploited-vulnerabilities-catalog

https://www.cisa.gov/known-exploited-vulnerabilities-catalog - [8]Github,CVEproject/cvelistV5,閲覧日:2025/1/15

https://github.com/CVEProject/cvelistV5

https://github.com/CVEProject/cvelistV5 - [9]CISA, Unlocking Vulnrichment: Enriching CVE Data,閲覧日:2024/1/23

https://www.cisa.gov/news-events/news/unlocking-vulnrichment-enriching-cve-data

https://www.cisa.gov/news-events/news/unlocking-vulnrichment-enriching-cve-data

執筆者プロフィール

宇井 哲也(うい てつや)

セキュリティ技術センター 脆弱性管理チーム

お客様に提供するシステムの脆弱性管理を行うための基盤づくりや推進業務に従事。

CISSP、情報処理安全確保支援士(RISS)を保持。

執筆者の他の記事を読む

アクセスランキング