Japan

サイト内の現在位置

こんにちは。NECで主に官公庁・自治体のお客様向けのご支援をしている堀田です。

今回は、ガバメントクラウド移行・構築時に重要となるガバメントクラウドテンプレートについて、概要やテンプレートの種類、使い方や考慮点をわかりやすく説明します。

ガバメントクラウドテンプレートとは?

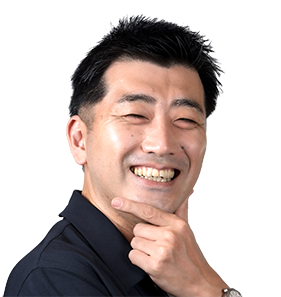

以前のコラム「通常のクラウドとガバメントクラウドの違いはなにか」にて、ガバメントクラウドの役割分担や責任範囲を解説しました。情報資産の責任範囲に登場する、デジタル庁唯一の責任範囲となっているものが「ガバメントクラウドテンプレート」です。

そもそもテンプレートとは何でしょうか。テンプレートとは辞書的には「ひな形」であり、あらかじめ決められた定型文や資料となります。情報システムでのテンプレートとは、あらかじめ用意された設計書や設定をひな型として流用する意味合いで使うことが多いと思います。ガバメントクラウドのテンプレートも同様の考え方となります。

では、何をひな形としているのでしょうか? ずばり、AWSから提供される様々なリソースや情報、AWS構成や設定のひな形です。

ガバメントクラウドテンプレートについては、「ガバメントクラウドのガバナンス・セキュリティはSCPと自動適用テンプレート、必須適用テンプレートによって担保される。」(※)とされており、ガバメントクラウドにとって非常に重要なものです。重要にも関わらず、全体像を把握できる形で公開されている情報が少ないので、よくお問い合わせをいただく部分です。ガバメントクラウド上に移行・構築しようとしている情報システムに影響があるのか?、どのような機能が提供されるのか?とても気になる部分だと思います。今回は、このテンプレートについて解説します。

詳細は非公開…

いきなりでスミマセン、実はこの「ガバメントテンプレート」そのものは公開されていません。正式には、GCASアカウントを取得した後に、GCASのメンバー専用ページから参照することが可能です。(メンバー専用ページ→ガバメントクラウドテンプレート/ポリシー→ガバメントクラウドテンプレート/ポリシーのダウンロードページ、で参照可能)

今回は様々な公開情報を基にガバメントクラウドテンプレートを説明します。

テンプレートの種類

ガバメントクラウドには複数のテンプレートが用意されています。その中で「自動適用テンプレート」と「必須適用テンプレート」を適用する必要があります。「自動適用テンプレート」は、ガバメントクラウドの利用アカウントが払い出され、アクセスした際にはすでに適用されています。このため、利用者は適用作業を特に意識する必要はありません。一方で「必須適用テンプレート」は、利用者によってテンプレート適用の作業を行う必要があります。

ガバメントクラウドから提供されるテンプレートを以下に示します。

| テンプレート適用 | 適用タイミング | セキュリティ関連 サービスの各種設定 |

各種リソースの 構築・設定 | |

|---|---|---|---|---|

| 自動適用テンプレート | デジタル庁にて 適用済 |

環境払い出し時 | ・予防的統制に係るサービスの設定 ・発見的統制に係るサービスの設定 |

環境に対する初期設定 |

| 必須適用テンプレート |

利用システム側にて 適用(必須) (初回適用後カスタマイズ可) |

・環境払い出し時 ・バージョンアップ時 |

・予防的統制に係るサービスの設定 ・発見的統制に係るサービスの収集対象とすべき情報の設定 ・発見的統制に係るサービスによる不正 検出時の通知先の設定 |

|

| サンプルテンプレート |

利用システム側にて 適用(任意) (カスタマイズして適用) |

環境構築時 |

|

・VPC構築 ・各種リソースの構築 (サンプル構成を活用) ・監視通知設定 |

| 個別適用テンプレート (国の行政機関向け) |

利用システム側にて 適用(任意) |

環境払い出し後に随時 |

|

自動適用テンプレート

自動適用テンプレートは予防的統制を目的として適用されます。

予防的統制とは、セキュリティ問題やリスクが発生する前に、それらを未然に防ぐために実施される対策や仕組みのことです。セキュリティインシデントの原因となる問題を予防・軽減させるための対策を意味します。

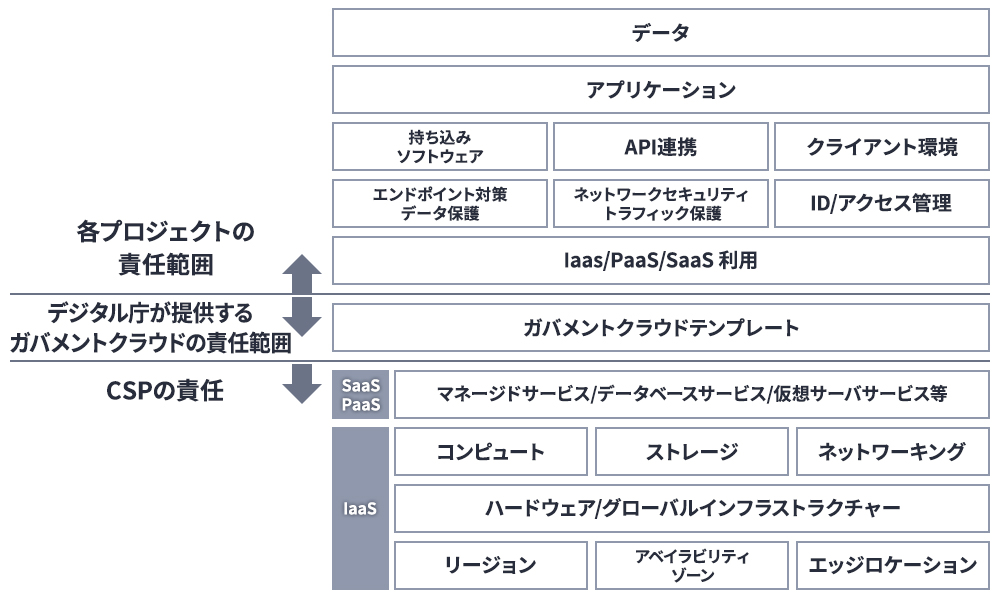

ガバメントクラウド(AWS)では、「AWS Control Tower」、「AWS Organizations」が利用されます。

AWS Control Towerでは、予防ポリシーが設定され、AWSにてあらかじめ定義されているガイダンスである「必須」、「強く推奨」の2つが有効化されます。

AWS Organizationsでは、SCP(Service Control Policy)が定義されます。SCPでは、ガバメントクラウドが禁止するアクションがあらかじめ設定されます。2025年3月現在、以下のポリシーが適用されています。

| No | ポリシー種別 | 適用環境 | 内容 |

|---|---|---|---|

| 1 | カスタムポリシー | 検証環境 | AWS CloudShellの利用(※)、管理者権限ユーザー以外のIAMユーザー作成、管理側から配布したIAMロールの変更と削除禁止。アクセスキーの作成と更新は不可 |

| 2 | カスタムポリシー | 本番環境 | AWS CloudShellの利用(※)、管理者権限ユーザー以外のIAMユーザー作成、管理側から配布したIAMロールの変更と削除禁止。アクセスキーの作成と更新は不可 |

| 3 | カスタムポリシー |

検証環境 本番環境 |

原則として東京/大阪リージョン以外は使用不可。一部サービスのみ、管理者権限ユーザーかCDK関連ロールのみバージニア北部でも利用可能。 |

※ AWS CloudShellに関してはAWS CloudShell VPC environmentのみ利用可能

「ガバメントクラウドは日本国内リージョンしか利用できない」という話を耳にすることがあると思いますが、それはここで制御されているためです。ただ、AWSのサービス仕様上、バージニア北部リージョンも一部サービスが利用できるように設定されています。

GCASガイド「ガバメントクラウド利用概要(AWS編) 3.2 予防的統制の設定内容では、上記に加えて様々な統制がなされていることが示されています。ガバメントクラウドでの禁止サービスやリザーブドインスタンスの利用制限などが示されます。ただ、ガバメントクラウドで利用できるサービスについては、たびたび見直しされており、最新の情報を確認されることを強く推奨します。

GCASガイド「ガバメントクラウド利用概要(AWS編) 3.2 予防的統制の設定内容では、上記に加えて様々な統制がなされていることが示されています。ガバメントクラウドでの禁止サービスやリザーブドインスタンスの利用制限などが示されます。ただ、ガバメントクラウドで利用できるサービスについては、たびたび見直しされており、最新の情報を確認されることを強く推奨します。

これらの予防ポリシー、SCPがOrganizational Unit(OU)として、ガバメントクラウド環境の払い出し時に各アカウントに定義されます。

必須適用テンプレート

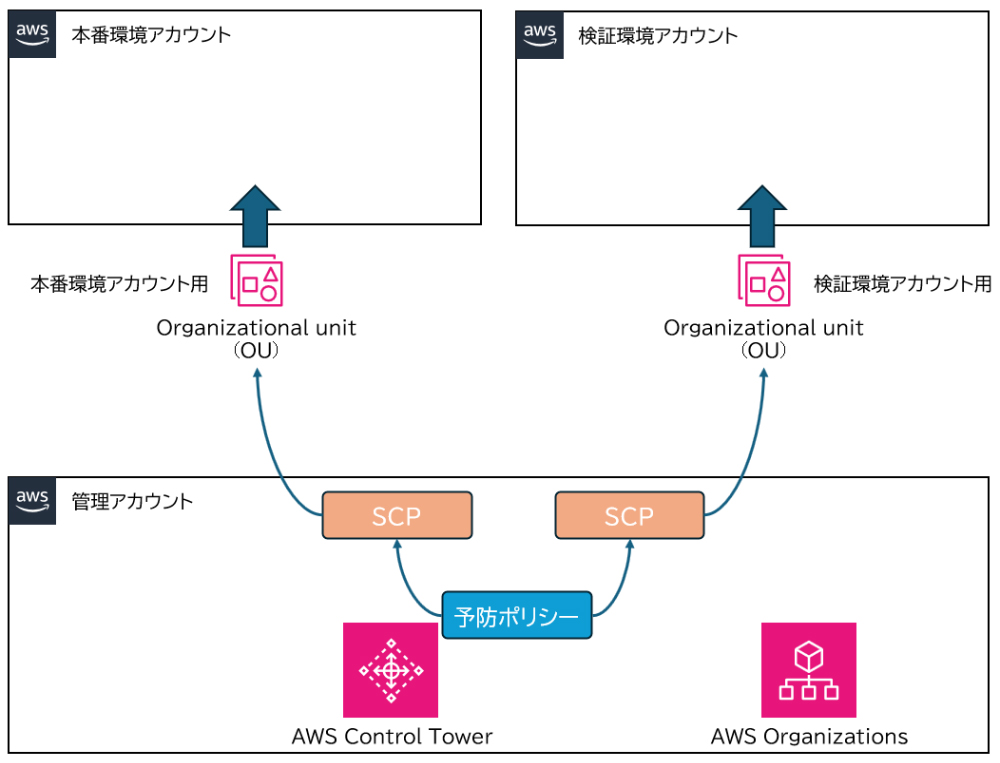

必須適用テンプレートは発見的統制を目的として適用されます。

発見的統制とは、セキュリティ問題やリスク顕在化によるインシデントが発生した後に、それを検出して特定するために実施される対策や仕組みのことです。この必須適用テンプレートは公開情報が少なく、GCASアカウント取得前の状態ではなかなか全体像を把握することが難しいテンプレートです。

GCASガイド 発見的統制内容説明(AWS編)では、主に以下のAWSサービスが使用されると説明されています。

GCASガイド 発見的統制内容説明(AWS編)では、主に以下のAWSサービスが使用されると説明されています。

| サービス名 | 概略 |

|---|---|

| AWS Security Hub | AWSのセキュリティ状態を一元的に可視化し、複数のセキュリティサービスからの結果を集約・分析・優先順位付けする。 |

| Amazon GuardDuty | 機械学習と脅威インテリジェンスを活用して、AWSアカウント内での不正アクセスや悪意のある活動を自動検出する。 |

| AWS Control Tower | 複数のAWSアカウントを持つ組織向けに、安全でコンプライアンスに準拠した環境を自動的にセットアップし、ガバナンスを容易にする。 |

| AWS Config | AWSリソースの設定を継続的に評価・監査・記録し、設定変更を追跡して望ましくない構成を自動検出するコンプライアンス監視サービス。 |

| Amazon EventBridge | AWSサービス等のイベント・データの変更に対するリアルタイムアクセスを提供しイベント駆動に利用する。 |

| AWS CloudTrail | AWSアカウント内のすべてのAPI呼び出しを記録・追跡し、誰が何をいつどこで行ったかを記録する。 |

各サービスには、ガバメントクラウドにて初期設定がなされています。 例として、AWS Security Hubでは、以下のセキュリティベストプラクティスが有効化されています。(2025年3月現在)

-

AWS 基礎セキュリティのベストプラクティス v1.0.0

-

CIS AWS Foundations Benchmark v1.2.0

これらのベストプラクティスも時間経過とともにその時点で最適なものに変化していきます。 このため、運用中にアラートの内容が変化することもあります。 クラウドのメリットですが、運用上は注意が必要ですね。

各サービスにて以下の事象が発生した際に、メールまたはslackにて設定した通知先にアラートが発出されます。

| No | サービス名 | 通知対象 |

|---|---|---|

| 1 | Health | 全てのイベント |

| 2 | Amazon EventBridge | セキュリティグループのルール追加/削除、CloudTrailの停止などの重要度の高いイベント |

| 3 | AWS CloudTrail | アクセス拒否、許可されていない操作などの重要度の高い文字列 |

| 4 | AWS Security Hub | 重要度がCRITICAL、HIGHの事象の検出 |

| 5 | Amazon GuardDuty | 重要度の値が4.0~8.9(中~高)の事象の検出 |

GCASガイド「ガバメントクラウド利用概要(AWS編) 3.3 発見的統制の設定内容では、上記に加えて様々な発見項目が定義されていることが示されています。自動適用テンプレート同様に、見直しがたびたび起きており、最新の情報を確認されることを強く推奨します。

GCASガイド「ガバメントクラウド利用概要(AWS編) 3.3 発見的統制の設定内容では、上記に加えて様々な発見項目が定義されていることが示されています。自動適用テンプレート同様に、見直しがたびたび起きており、最新の情報を確認されることを強く推奨します。

必須適用テンプレートのポイントとして、利用者による設定が必要なことが挙げられます。

前述の通り、アラートの送信先の設定など、利用者による事前設定が必要な個所があります。また、「カスタマイズ可能」とされている通り、利用者によるテンプレートのカスタマイズも可能です。

AWSサービスの更新やテンプレートの初期設定変更、バグ修正なども時折発生しますが、それらを利用している環境に適用するのは利用者の責任となる点に注意が必要です。

必須適用テンプレートの提供方法

必須適用テンプレートは、2つの提供方法が用意されています。提供方法が示されている、 GCASガイド「ガバメントクラウド利用概要(AWS編) 3.6 必須適用テンプレートの提供方法」を抜粋します。

GCASガイド「ガバメントクラウド利用概要(AWS編) 3.6 必須適用テンプレートの提供方法」を抜粋します。

- CDKテンプレートによる提供

-

テンプレートはGCASアカウントを取得の上、GCASガイド(メンバー専用ページ)で公開されているガバメントクラウドテンプレート(メンバー専用ページ→ガバメントクラウドテンプレート/ポリシー

→ガバメントクラウドテンプレート/ポリシーのダウンロードページ)でダウンロードできる。 -

TypeScriptで記述されたAWS CDKv2にて提供する。

-

利用システムに合わせてテンプレートのカスタマイズができる。

-

- AWS Service Catalogによる提供

-

AWS Service Catalog上からテンプレートを利用できる。

-

上記の通り、「CDKテンプレートによる提供」、「AWS Service Catalogによる提供」の2つの提供方法が用意されています。それぞれの方法について説明します。

- CDKテンプレートによる提供

クラウドでは利用者は物理的な機器を使用することなく、クラウド管理画面からの設定のみで環境を構成することができます。これはクラウドのメリットの一つです。設定のみでクラウド環境を構成することができるならば、あらかじめ設定を作っておけば環境構築が容易で効率的になります。

CDKテンプレートは、プログラミング言語を使ってAWS構成を定義することができます。必須適用テンプレートをCDKにてプログラミングし配布することで、利用者でのAWS環境への適用やカスタマイズができるようになっています。 - AWS Service Catalogによる提供

様々な用途でAWS環境構築用のテンプレートを用意し、好きに選択することができればさらに便利になることは想像いただけると思います。自動販売機で欲しい商品を購入するイメージですね。

AWS Service Catalogを使うとあらかじめ用意されたテンプレートをAWS環境に適用することができます。 AWS Service Catalogから、必須適用テンプレートを適用することもできます。

全体的な概略

GCASガイド「ガバメントクラウド利用概要(AWS編)3.1 ガバナンス・セキュリティの全体像」では、以下の概略図が示されています。

GCASガイド「ガバメントクラウド利用概要(AWS編)3.1 ガバナンス・セキュリティの全体像」では、以下の概略図が示されています。

※図中のAWS Shield Advancedは、他のセキュリティサービスと異なりDDoS攻撃対策に特化した保護サービスであり、料金体系も独特です。これに対し、GCASガイドでは、以下の説明がされています。

AWS Shield Advancedの料金構成として、月額料金とデータ転送料金(アウト)の使用料金がある。月額料金についてはデジタル庁で一括調達しているため、個々のアカウントには料金は発生しない。データ転送(アウト)使用料金については、各利用システムごとに使用データ量に応じた金額が発生する。

(GCASガイド「ガバメントクラウド利用概要(AWS編)3.1 ガバナンス・セキュリティの全体像」抜粋をNECで一部加筆、修正)

さいごに

今回は、ガバメントクラウドで提供されるテンプレートについてご説明しました。自動適用テンプレートと必須適用テンプレートについては、それぞれ下記統制を目的に作られています。

自動適用テンプレート:予防的統制

必須適用テンプレート:発見的統制

公開情報のみで執筆しているため、テンプレートそのものの情報については触れられていない点はご容赦願います。しかし、GCASアカウントを取得するまでは公開情報からテンプレート情報を得る必要がありますので、その際の理解の一助になれば幸いです。

また、「ガバメントクラウド活用ソリューション」では、ガバメントクラウドや通常のクラウドで利用可能な様々なテンプレートをご用意しています。ガバメントクラウドから提供されるテンプレートでの環境構築効率化だけでなく、その上位の環境構築も是非テンプレートを活用して効率化していただければと思います。ご興味のある方はぜひNECにお気軽にご相談ください。

皆様のガバメントクラウドの理解と円滑な利用への一助になれば幸いです。

公開日 2025/3/31

本コラム内容は公開日の時点の情報を基に記載しています。

ガバメントクラウドへの移行と運用をスマートに

NECの政府機関・地方公共団体の豊富なプロジェクト実績とクラウドに強いエンジニアが、ガバメントクラウドへの移行・環境構築をご支援いたします。

執筆者紹介

堀田 佳宏(ほった よしひろ)

NEC

パブリックビジネスユニット

官公ソリューション事業部門

官公インテグレーション統括部

上席プロフェッショナル

2025 Japan AWS Ambassadors

2025 Japan AWS Top Engineers(Services)

学生時代に見た「serial experiments lain」に感銘を受け、ネットワークエンジニアを夢見て上京。民需、金融、官公庁・自治体のネットワークを中心としたプラットフォーム領域のシステムインテグレーションに従事。プラットフォームシステムインテグレーションの魅力にハマる。2017年より官公庁領域でのクラウド技術検討を開始。官公庁領域におけるクラウド移行の提案や技術支援、情報集約を行うチーム Cloud Architect Team(CAT)を立ち上げ活動中。クラウド移行の提案や技術支援、情報集約から得られた知見を活用したクラウド関連サービス企画も実施中。趣味はDIY、ビリヤード。学生時代にやっていたライフル射撃(エアライフル)を再開する機会をうかがう日々を送る。

お問い合わせはこちら