Japan

サイト内の現在位置

Tech Report

深刻化しているパスワード漏洩におけるFIDO/パスキーの役割と課題

本記事の執筆者

- 氏名:宮川 晃一

所属:金融システム統括部 金融デジタルイノベーション技術開発グループ

役職:シニアプロフェッショナル

情報セキュリティおよびデジタルアイデンティティ分野のコンサルタントとして20年以上従事し、外部団体でのコミュニティー活動の立ち上げによる啓蒙活動と人材育成に従事してきた。現職では Open API/eKYC 等の金融分野におけるデジタルアイデンティティ・エバンジェリストとして、所属団体での活動および講演活動や執筆活動に注力をしている。

パスワード漏洩による不正アクセスの増加とその対策

近年増加しているパスワード漏洩は、「経済的な損失」や「個人情報の漏洩」だけでなく、サービス提供企業等の信頼失墜や顧客離れ、さらには個人情報保護法違反といった法的責任も発生する可能性があります。一旦漏洩したパスワードはダークウェブ等で売買されることもあり、更なるを高めていることから、早急な対策が求められています。パスワード漏洩は、主に「フィッシング攻撃」や「脆弱なパスワードの設定」、「パスワードの使いまわし」などが原因とされています。

パスワード漏洩による不正アクセスを防ぐための代表的な対策として、以下3つ(多要素認証、強力なパスワードの使用、パスワードレス認証)の手法が挙げられ、特にパスワードレス認証が有効だと考えられています。本記事では、パスワードレス認証を実現する技術であるFIDO(Fast Identity Online)やパスキー(Passkeys)の概要と今後の拡張として検討されている同期パスキーのセキュリティ強化策(DPKやアテステーションの活用)について説明します。

パスワード漏洩による不正アクセスを防ぐための3つの対策

| 認証要素 | 内容 |

|---|---|

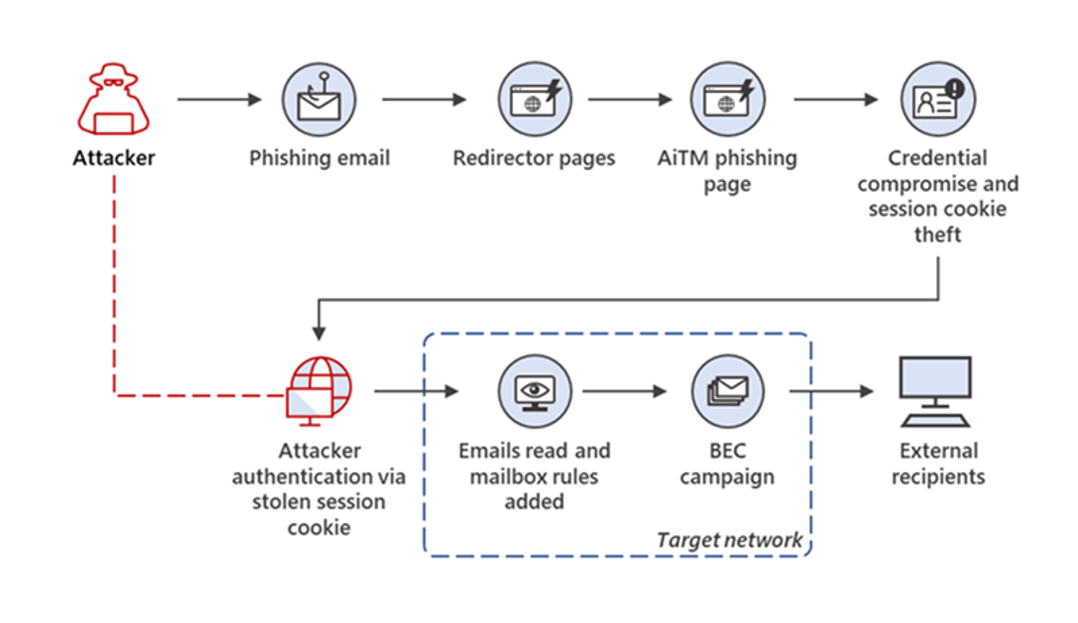

| 多要素認証(MFA) |

パスワードだけでなく、スマートフォンによる認証コードやバイオメトリクス(指紋や顔認証)を組み合わせることでセキュリティが強化される。 ※Adversary-in-the-Middle(AiTM)フィッシング攻撃とは |

| 強力なパスワードの使用 | 長く、複雑なパスワードを使用したうえで、使い回しを避けることが推奨される。パスワードマネージャーを利用することで管理が容易になるが、パスワードそのものを奪取される可能性がある。 |

| パスワードレス認証 | パスワードに依存しない認証手段(例:FIDO2/パスキー、デジタル証明書、認証アプリなど)であり、漏洩リスクを軽減できる。 |

パスワードレス認証を実現する技術「FIDO」とは?

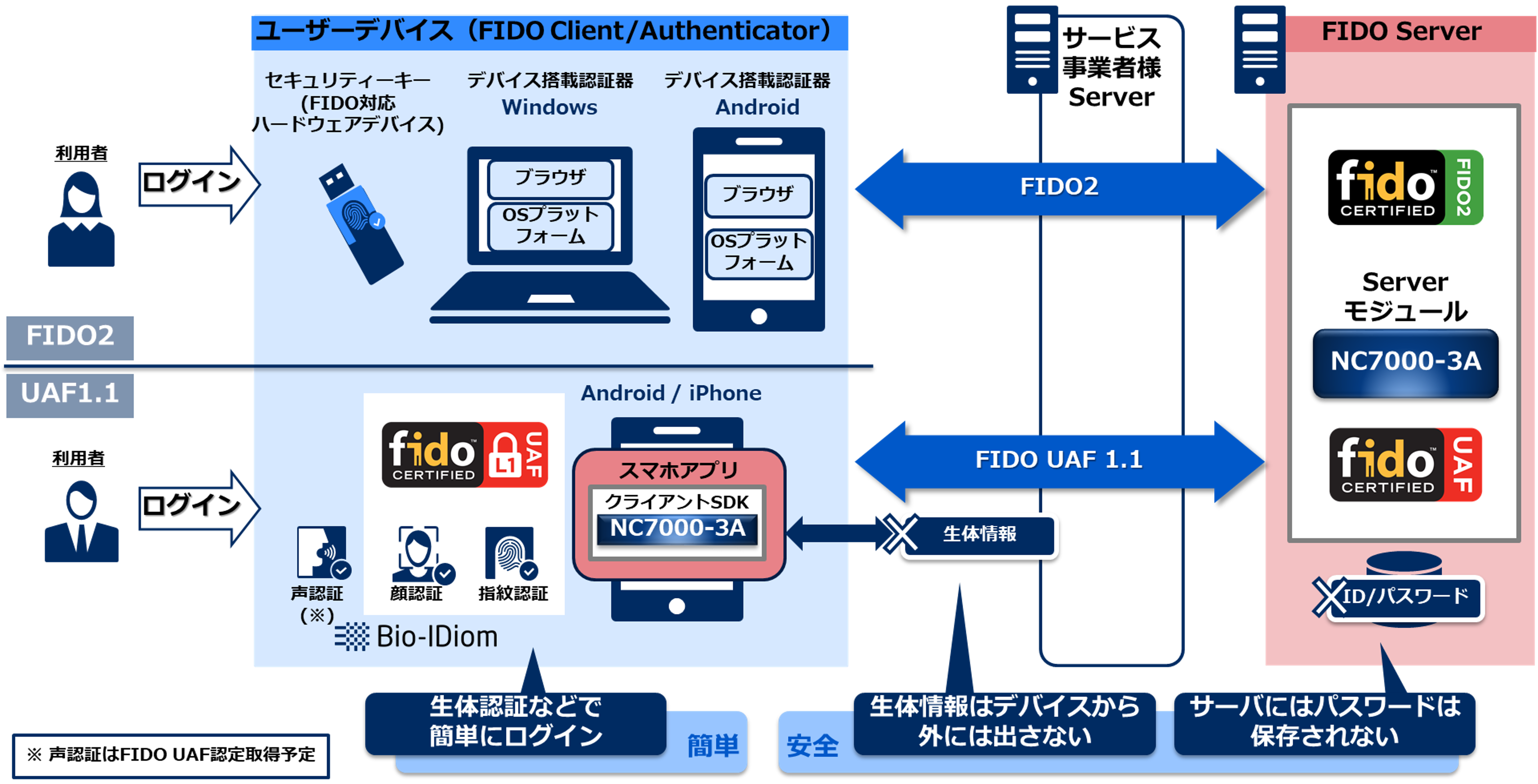

FIDOはNECの「ユーザデータ活用基盤ソフトウェア」[1]やオンライン本人確認(eKYC)サ―ビス「Digital KYC」[2]の他、金融機関や各企業が自社APIを公開し、他社へセキュアに提供する「API連携プラットフォームサービス」[3]にも採用されている、オンライン認証の安全性と利便性を向上させるための標準化されたプロトコル群です。FIDOアライアンス[4]という業界団体が開発・推進しており、パスワードの代わりに、より強力で使いやすい認証手段を提供しています。以下で、FIDOの主なプロトコルについてご紹介します。

FIDOの主なプロトコル

| 項目 | 内容 |

|---|---|

| FIDO UAF (Universal Authentication Framework) | 生体認証やPIN/パスコードを使用し、パスワードレスな認証を実現できる。主にモバイルデバイス向けに設計されており、指紋認証や顔認証なども含まれる。 |

| FIDO U2F (Universal 2nd Factor) |

2要素認証(2FA)として、ユーザーが従来のパスワードに加えて、専用のFIDOデバイス(セキュリティキー)を使用することで、認証の安全性を高められる。 |

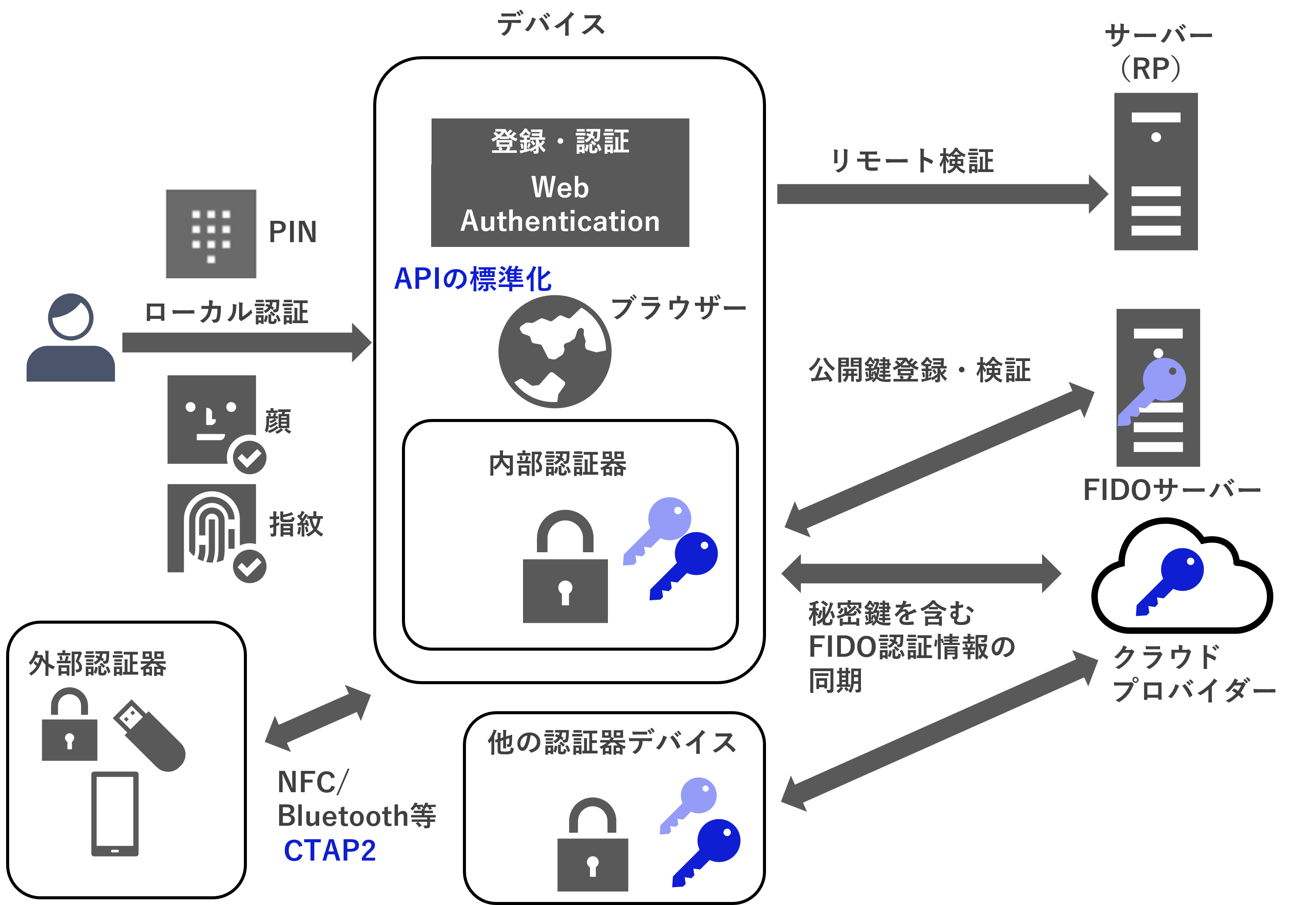

| FIDO2 (WebAuthn + CTAP2) | FIDO2は、パスワードレス認証をブラウザーやデバイスで実現するための最新技術である。WebAuthn(Web Authentication)は、ブラウザーとウェブアプリケーションがFIDO認証をサポート可能にするAPIで、CTAP(Client to Authenticator Protocol)は物理的なセキュリティキーやスマートフォンを認証器として機能するためのプロトコルである。 |

FIDO利用したパスワードレス認証であるFIDO認証は、強固なセキュリティと利便性を両立する認証方法です。多要素認証を実現し、パスワード漏洩やフィッシングのリスクを低減できる点に加えて、パスワードレス化により、ユーザーの負担の軽減や、スムーズなログインが可能になります。また、FIDO認証と継続的認証(リスクベース認証やふるまい検知などによる追加認証等)を組み合わせた本人確認により、金融犯罪の防止にも繋がります。金融機関にとっても、一連のKYC/AML手続きの効率化と、国際標準のセキュリティ準拠をアピールできる点が大きなメリットになることから、FIDO認証を取り入れることで、お客様と金融機関の双方にとって、安心・安全な環境が実現します。

パスワードレス認証を実現する技術「パスキー」とは?

パスキーは、Apple、Google、Microsoftなどが推進している従来からのFIDO認証の拡張技術です。パスキーはFIDO2標準に基づいて構築され、ユーザーのデバイス上で生成・管理される公開鍵と秘密鍵のペアを管理する認証システムを利用しています。最大のメリットはマルチデバイスの対応とアカウント同期によりデバイス単位の認証から解放されシームレスな認証が可能になることです。したがって、FIDOが提供する認証基盤の一部としてパスキーが機能しており、パスワードレスの未来を実現する重要な要素とされています。

以下で、パスキーの特徴と動作メカニズムについてご紹介します。

パスキーの特徴

| 項目 | 内容 |

|---|---|

| パスワード不要 | ユーザーはパスワードを覚える必要がなく、代わりにデバイス内で安全に管理される秘密鍵を使って認証できる。 |

| 生体認証対応 |

指紋認証や顔認証など、生体認証を使用しパスキーの認証が実行される。 |

| フィッシング耐性 | パスキーは、公開鍵暗号方式を使用しているため、フィッシング攻撃に強く、悪意のある第三者がユーザーの秘密鍵を盗むことは非常に困難である。 |

| マルチデバイス対応 | パスキーは、クラウドを通じてユーザーの複数のデバイス間で同期され、異なるデバイスでも簡単に認証が可能。 |

| 2つの仕組み |

クラウドサービスを介してユーザーデバイス間で同期するパスキーである「同期(Synced)パスキー」と、1つのデバイスから外に出ることのない(UAFアプリ上のものを含む)「デバイス固定(Device-bound)パスキー」が存在する。 |

パスキーの動作メカニズム

1. 初回登録:サイトやアプリに新しいアカウントを作成する際に、リモート検証によりデバイス上でパスキーが生成される。秘密鍵はデバイス上に安全に保管され、公開鍵はサーバーに送信&登録される。

2. 認証:次回ログイン時、デバイスは秘密鍵を使って認証のリクエストに署名する。サーバーは、その署名を公開鍵で検証して、本人であることを確認する。

3. 生体認証やPIN:デバイス上で、指紋や顔認証、PINコードを入力することで、秘密鍵を使用できるようになる。

今後の拡張として検討されている同期パスキーのセキュリティ強化策とは?

同期パスキーは、新たなデバイスを追加してもパスキーを再登録する必要がないなど多くの利点がありますが、セキュリティ面では、秘密鍵が認証器から外に出てしまうため、クラウドからの漏洩、Passkey Provideアカウントへの不正アクセスによる鍵の窃取などが懸念されます。

これらを防止するため、デバイスに紐づいたもう一つの公開鍵ペアを生成し、パスキーの登録・認証の両方で署名データをRP(Relying Party)に送信することで、サーバー側で同一のデバイスかを検知できる仕組みであるDPK(Device-bound public key)や、アテステーションを利用した認証器の真正性検証などの拡張(デバイス固定パスキーでは利用可能)が検討されています。

まとめ

パスワード漏洩は不正アクセスを招き、個人や企業に多大な被害をもたらす可能性があります。その対策として、パスワードレス認証が有効であると考えられており、その一つとして、FIDOやパスキーを利用したFIDO認証が挙げられます。このFIDO認証を活用することで、リスクを低減できる点に加えて、パスワードレス化により、ユーザーの負担軽減や、スムーズなログインが可能になります。

たとえば、NECのオンライン本人確認(eKYC)サ―ビス「Digital KYC」でも採用しており、厳密な本人確認を要する金融機関をはじめ、多種多様な事業者様のセキュアな本人確認を実現可能です。また、複数の認証を組み合わせることも有効であり、FIDO認証と継続的認証を組み合わせた本人確認では、金融犯罪の防止だけでなく、一連のKYC/AML手続きの効率化や、国際標準のセキュリティ準拠のアピールに繋げることができます。このような利点から、今後もパスワードだけに頼らない認証技術の導入がさらに重要になると考えられています。

実際の導入例として、金融機関のオープンAPIへのセキュリティ対策があり、国内外金融機関および金融関係会社で多くの導入実績があります。

また、NECのユーザデータ活用基盤ソフトウェア「NC-7000-3Aシリーズ」の「NC7000-3A-FS」では、FIDOサーバコンポーネントを提供しており、パスキーに対応しています。「NC-7000-3A シリーズ」を導入することで、IDを中心とした安心・安全・使いやすいサービス提供・サービス拡大をするために必要な機能を利用することができます。NECは、今後も金融機関とその先のお客様の双方にとって安心・安全な環境の実現に貢献してまいります。

【参考】NIST SP 800-63B-3 補足文書にパスキーが登場

パスキーが一定条件下でAAL2に適合しました。米国国立標準技術研究所(NIST)は、今回の補足文書で、同期可能な認証器((同期)パスキー)を現行のNIST SP800-63B-3におけるAAL2の認証手段として扱うにあたり、PIN/パスワードや生体認証といった他の認証を行ってからパスキーを使えるようにするローカル認証を必須としています。そのほかに、AAL2での要件に照らし合わせて、適切に実装されたパスキーが各種要件をどのように満たしているかも説明しています。

NIST SP 800-63BのAAL2に「同期パスキー」の組み込みが可能になる要件 (2)

| 要件 | AAL2 | 同期パスキーの要件適合 |

|---|---|---|

| 中間者攻撃への耐性 | 必須 | 認証に使うデータを認証済みかつ保護された経路でやり取りしている。 |

| 検証者なりすましへの耐性 | 任意 |

一意の公開・秘密鍵のペアを、生成されたドメインのみで使えるようにしている。偽のウェブサイトなどが認証器からの出力情報を窃取して再利用することを防いでいる。 |

| 検証者侵害への耐性 | 任意 |

検証者側には公開鍵のみが保管されている。公開鍵はユーザーとして認証するのには使えない。シンクファブリックに保管された秘密鍵は認定された暗号方法で暗号化されている。当該の保管された鍵にアクセスできるのは認証されたユーザーのみに制限されるようにアクセス管理がなされている。 |

| リプレイ攻撃への耐性 | 必須 |

毎回の認証処理にランダムなナンスが使われており、リプレイ攻撃への耐性がある。 |

| 認証意思確認 | 推奨 |

ユーザーが暗号を用いた認証プロトコルを開始するにあたり、有効化シークレットを入力することを要求している。この要求は認証の意思確認となり、ユーザーが主体的に参画しない限り認証を進められないようにしている。 |

参考文献

(1) From cookie theft to BEC: Attackers use AiTM phishing sites as entry point to further financial fraud

https://www.microsoft.com/en-us/security/blog/2022/07/12/from-cookie-theft-to-bec-attackers-use-aitm-phishing-sites-as-entry-point-to-further-financial-fraud/

(2) Incorporating Syncable Authenticators Into NIST SP 800-63B Table 1. Required threat mitigations from SP 800-63-3 (Table 4-1)

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-63Bsup1.pdf

関連リンク

アクセスランキング

インタビュー記事 一覧

お問い合わせ