Japan

サイト内の現在位置

セキュリティ対策におけるリスク~「リスク受容=何もしない」ではない~

NECセキュリティブログ2024年2月7日

NECサイバーセキュリティ戦略統括部 セキュリティ技術センターの浅原です。

今週のセキュリティブログでは、セキュリティ対策におけるリスク受容について考えるとともに、NECの取り組みをご紹介します。

目次

セキュリティ対策の前提

セキュリティはビジネスのサポート役です。一般に企業の目標はビジネスの継続であり、利益の最大化です。この目標達成においてIT活用は不可欠であり、セキュリティがIT活用を妨げてはなりません そのため、セキュリティ対策費用はセキュリティインシデントの被害額に比べて小さくなる必要があります。部分的なセキュリティ対応では情報資産を守り切れない場合が多いですが、同時に、過剰なセキュリティ対策は避けるべきです。そのため、コストパフォーマンスの高い、適切なセキュリティ対策を選択する必要があります。

リスクとは

適切なセキュリティ対策を検討するためには、リスクとは何かを考える必要があります。ISO 27000:2018/JIS Q 27000:2019において、リスクとは「目的に対する不確かさの影響」と定義しています。このリスクを見積り、低減していくために、リスクアセスメントが行われます。リスクアセスメントでは、

- ①リスク特定:リスクを発見、認識及び記述するプロセス

- ②リスク分析:リスクの特質を理解し、リスクレベルを決定するプロセス

- ③リスク評価:リスク及び/又はその大きさが受容可能かを決定するために、リスク分析の結果をリスク基準と比較するプロセス

と3つのプロセスでリスクを整理します。その結果を基に、リスクに対処するための選択肢を選定し,実施することがリスク対応です。

リスク対応の選択肢

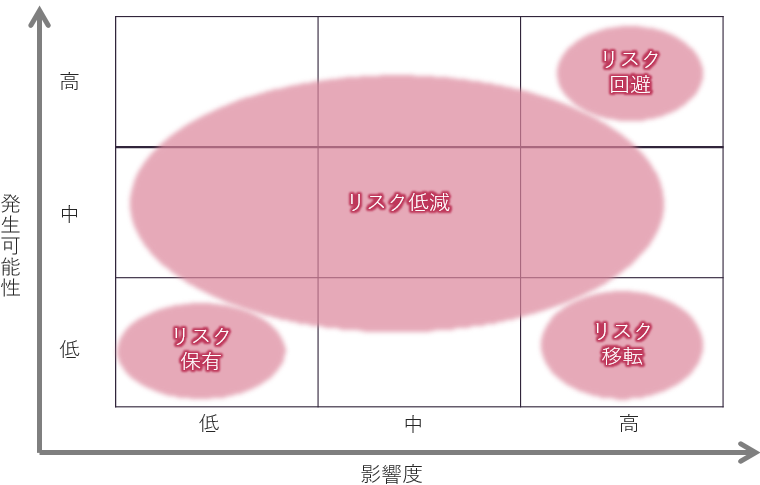

リスク対応の選択肢を発生可能性と影響度の観点から簡略的に考えると、下記4つとなります。

-

リスク低減

リスクの発生可能性や影響度を下げる対応です。

例として、単純なパスワードがクラックされるリスクに対して、複雑で長いパスワードのみ設定可能なように設計を変更することでリスクの起こりやすさを下げることや、いざ不正アクセスが成功した際に全ての情報へアクセスされるリスクに対して、アクセス可能な情報を限定することで侵害範囲(影響範囲)を狭めることがあげられます。 -

リスク回避

影響度も発生可能性も高く、且つ、リスク低減が困難なため、リスク発生の可能性を無くす対応です。

例として、USBポートからの情報漏洩やマルウェアを感染させられるリスクに対して、USBポートを物理的に利用不可とすることでリスクを無くすことがあげられます。 -

リスク移転

発生可能性は低いものの、いざ発生した場合の影響度が大きい場合の対応です。

例として、インシデント発生時の損害費用が高額になるリスクに対して、サイバーセキュリティ保険に加入することで費用負担リスクを保険に移転します。 -

リスク受容(保有)

セキュリティ対策の実装は行わず、リスクの顕在化を受け入れる判断です。影響度も発生可能性も低いと判断される場合に選択されることが多い対応です。

今回は4つ目のリスク受容について考えていきます。

「リスク受容=何もしない」ではない

ISO 27000:2018/JIS Q 27000:2019において、リスク受容は「ある特定のリスクをとるという情報に基づいた意思決定」と定義されています。勘違いされやすい点として、リスク受容は何もしないわけではありません。リスクに対するセキュリティ実装は行われないものの、「意思決定」が行われます。また、この「意思決定」は関係者合意が行われ、記録が残らなければ適切とは言えません。

例として、リスク受容したリスクに関してセキュリティインシデントが発生してしまった場合を考えます。社内外問わず、いつ、なぜ、誰がリスク受容を判断し、それを誰と合意したかが記録されていない場合、説明責任を果たせなくなるだけではなく、復旧や追加対策のための検討・調整・合意・対応を行うためにより多くの時間と労力を要してしまうことが考えられます。このような最悪の状態を避け、事業やサービスの再開を迅速に行うためにも、意思決定の経過及び結果を記録しておくことが、リスク受容において重要となります。

「リスク受容」を整理する2つの観点

一般的には、リスク受容について、大きく2つの観点で整理します。

- ①事業判断・組織判断により実装不要としたセキュリティ対策

(例:強固な認証が必要なシステムにおいて、段階的なセキュリティ対策強化のため、今回はまずパスワード認証におけるパスワードポリシー強化と導入までを早々に行い、別途多要素認証の追加開発を計画立案することとした)- →判断理由や、場合によっては代替策、追加対応計画を記録しておく。「意思決定」の記録も残す。

- →

- ②お客様判断により実装不要としたセキュリティ対策

(例:お客様拠点間の通信において、暗号化通信の実装を前提に、専用線の導入までは不要とお客様が判断)- →契約書、要件定義書や設計書、電子メールなどの合意記録を保管しておく。

- →

リスク受容を2つの観点で整理しますが、それを組織の「意思決定」として記録することや、それが適切な「意思決定」であるか確認するには当然作業時間が掛かります。そのため、効率良く行う必要があります。海底から宇宙まで幅広く製品・システム・サービスをご提供するNECが「リスク受容」以外のリスク対応含め、各セキュリティ対策をどのように効率的に記録、管理しているか、ご紹介します。

NECにおけるセキュリティ対策の記録と管理・監視

NECではセキュリティを確保する「セキュリティ・バイ・デザイン(SBD)」の思想に基づき、企画・提案フェーズから実装フェーズ、運用・保守フェーズまで含めたセキュリティ実装を行っています。製品・システム・サービスの開発では、セキュリティ対策項目を網羅的にまとめたチェックリストを作成し活用しています。また、各プロジェクトのチェックリストを一元管理し可視化するための「セキュリティ実装点検システム」を社内システムとして開発し、これにチェックリストの内容を登録することで、セキュリティ対策状況の効率的な点検・監視を実施しております。

リスク受容のみならず、他のリスク対応や、そもそもリスク特定の段階でリスクではないと判断した内容についてもこの「セキュリティ実装点検システム」を活用することで、網羅的な確認と記録、一元管理、可視化を実現しています。リスク受容においても重要となる、「意思決定」の記録も効率的に実施しております。

まとめ

今回は「リスク受容」について考えるとともに、NECの取り組みをご紹介しました。本ブログをきっかけに、今まで「リスク受容=何もしない」であったセキュリティ対策が改善され、「安全」「安心」な社会に寄与することを願っています。

執筆者プロフィール

浅原 洋(あさはら よう)

セキュリティ技術センター 実装技術レギュレーショングループ

システムの提案支援やソフトウェア開発のプロジェクトマネジメント業務を経験後、サイバーセキュリティに興味を持ち、現在はNECのセキュリティ提案・実装推進に従事。CISSP、情報処理安全確保支援士(RISS)、PMPを保持。堅牢化コンテスト「Hardening 2024 Convolutions」にてLAC賞。

執筆者の他の記事を読む

アクセスランキング