Japan

サイト内の現在位置

MEGA CMDによる情報盗み出し時の痕跡について

NECセキュリティブログ2024年11月22日

目次

検証環境・シナリオ

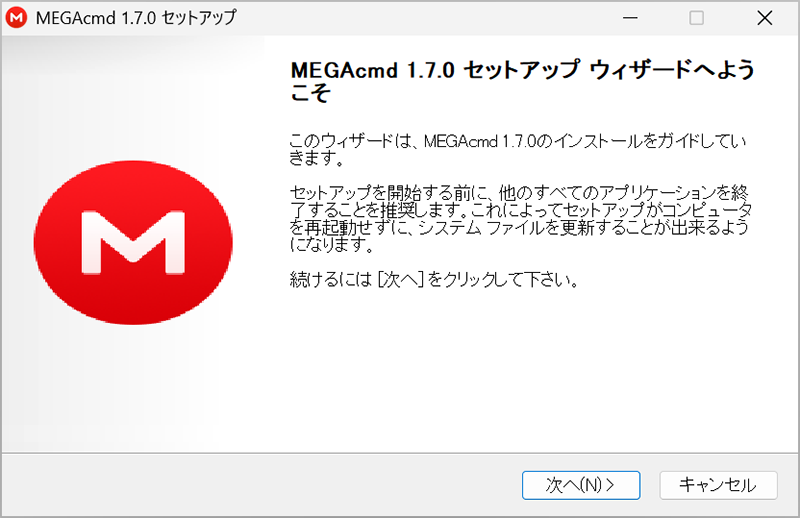

今回の調査は、仮想環境上に構築したWindows 11 Pro(24H2)上で実施しました。使用したMEGA CMDのバージョンは1.7.0です。想定する状況と攻撃者の操作は以下のとおりです。

想定の状況

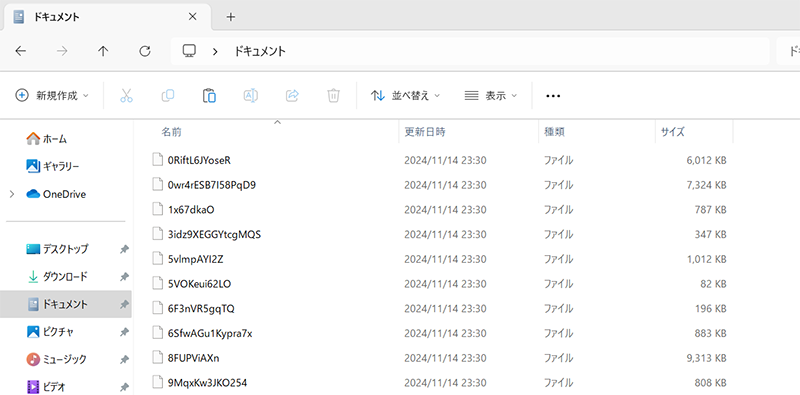

- 攻撃者は情報盗み出しフェーズの目前

- 盗み出すファイルはすでに一箇所にまとめてある状態

実行する操作

- MEGA CMDのインストーラーを実行してインストールを行う

- MEGA CMDを起動して、MEGAのアカウントにログインする

- MEGA CMDを用いて、まとめておいたファイルをクラウドに一括アップロードする

なお、盗み出すファイルはランダムなデータを複数のファイルに適当に書き込んで作成しました。合計の容量は1,494,537,116バイトです。

情報盗み出しの実行

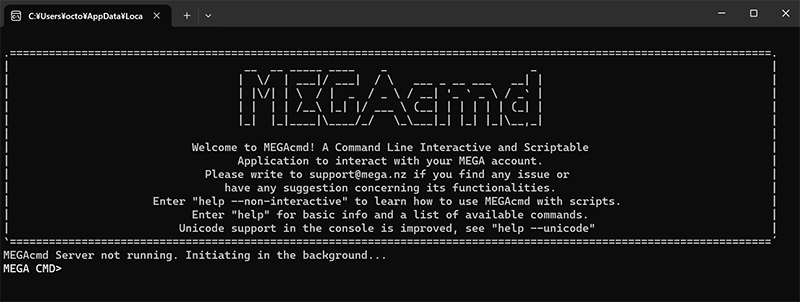

インストールが完了すると、MEGA CMDを起動するかどうかを尋ねる画面が表示されたため、その流れでMEGA CMDを起動しました。

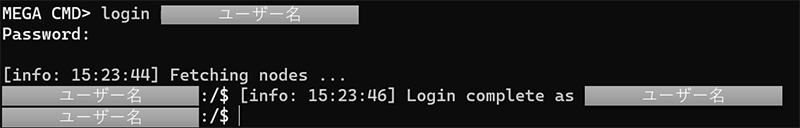

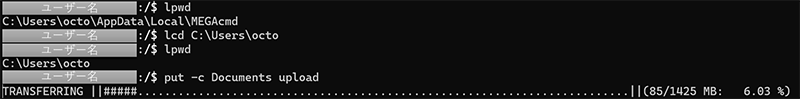

loginコマンドを実行し、MEGAのアカウントにログインします。

putコマンドを実行し、クラウドストレージにファイルをアップロードします。アップロードが完了したことを確認したのち、MEGA CMDの画面を閉じました。

MEGA CMDの操作を行ったマシンとは別のマシンのブラウザから、MEGAのウェブページを確認してみます。想定どおりファイルがアップロードされていました。

痕跡の調査

一連の操作を終えたあと、Noribenを停止して出力結果を確認・整理しました。その結果を参考にしつつ、痕跡の調査を実施しました。

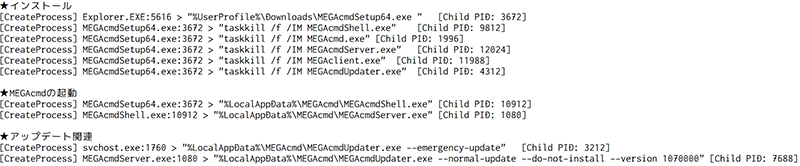

プロセス

インストーラー(MEGAcmdSetup64.exe)の実行後、インストーラーのプロセスからMEGAcmdShell.exeが起動し、MEGAcmdShell.exeがMEGAcmdServer.exeを起動していることがわかります。その他にアップデート関連のプロセスが起動するようです。

拡大する

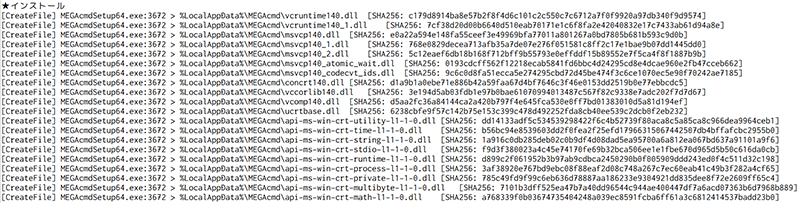

拡大するファイル生成

MEGA CMDのインストール先は「%LocalAppData%\MEGAcmd」であることが確認できます。

拡大する

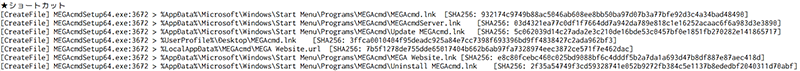

拡大するまた、スタートメニューとデスクトップにショートカットが作られることがわかります。

拡大する

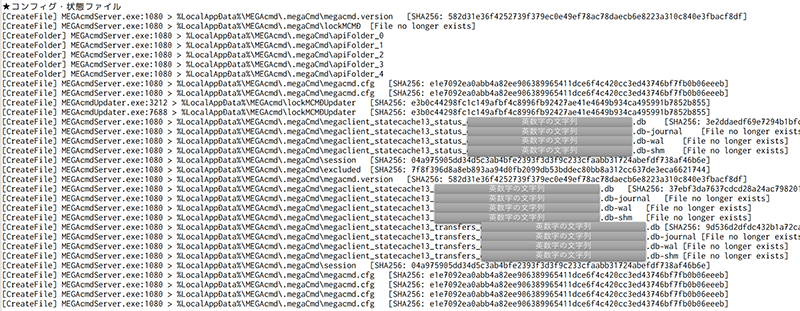

拡大するMEGA CMD関連のコンフィグファイルや状態記憶用のファイルは「%LocalAppData%\MEGAcmd\.megaCmd」に保存されることがわかります。

拡大する

拡大する実際のファイルの中身を確認してみます。

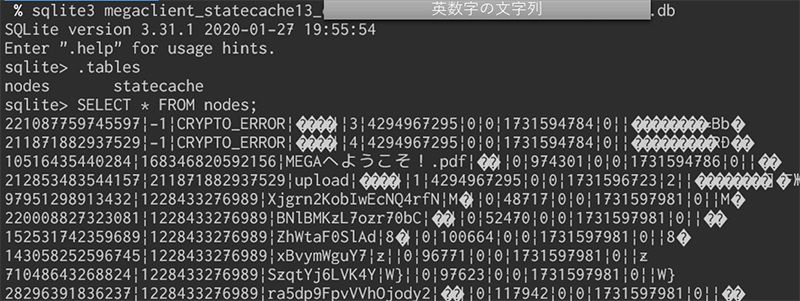

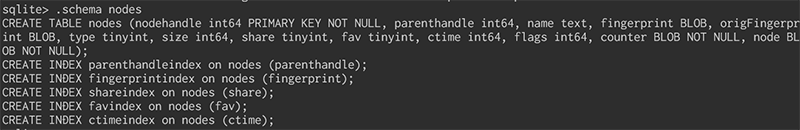

- megaclient_statecache13_<英数字の文字列>.db

SQLiteのDBファイルのようです。

拡大する

拡大するテーブルはnodesとstatecacheの2つで、nodesからはクラウド上のファイル情報が確認できます。

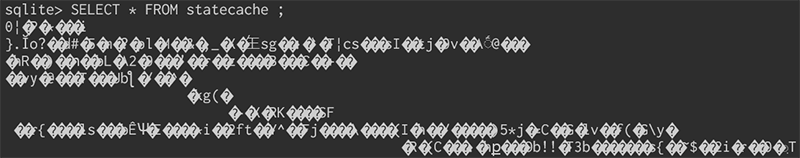

statecacheの内容は可読性がありませんでした。

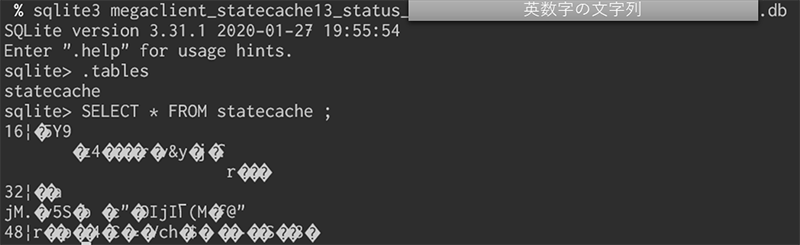

- megaclient_statecache13_status_<英数字の文字列>.db

このファイルもSQLiteのDBファイルでしたが、内容に可読性はありませんでした。

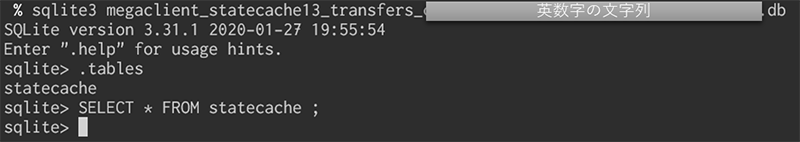

- megaclient_statecache13_transfers_<英数字の文字列>.db

同様にSQLiteのDBファイルでしたが、空のテーブルしかありませんでした。

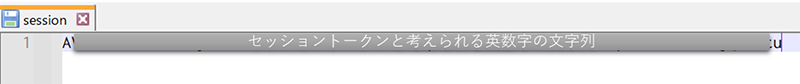

- session

セッショントークンと考えられる文字列が格納されていました。

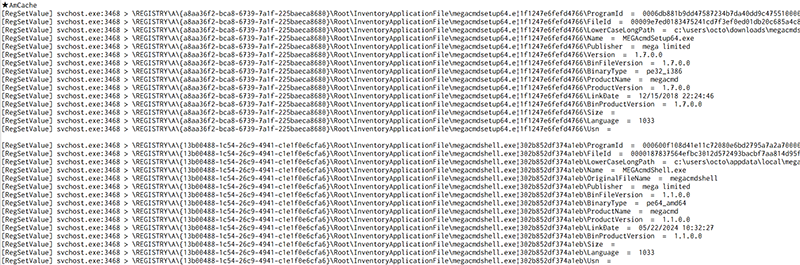

レジストリ

Amcacheハイブへの記録の様子が確認できます。

拡大する

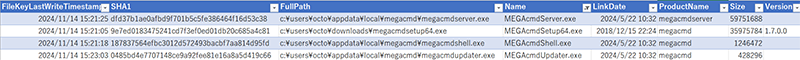

拡大するAmcacheParser [7]でAmcache.hveをパースして確認すると、ファイルのフルパス、SHA1ハッシュ値、実行日時などの情報が記録されていることがわかります。

[7]でAmcache.hveをパースして確認すると、ファイルのフルパス、SHA1ハッシュ値、実行日時などの情報が記録されていることがわかります。

拡大する

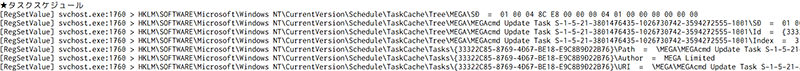

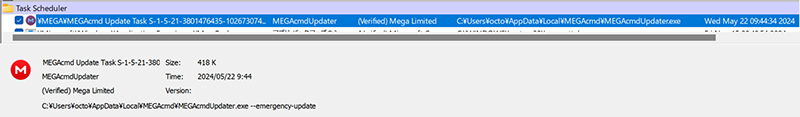

拡大するアップデート用のタスクがタスクスケジュールに登録されていることがわかります。

拡大する

拡大するタスクスケジュールへの登録は、Autoruns [8]の実行結果からも確認できます。

[8]の実行結果からも確認できます。

拡大する

拡大するネットワーク

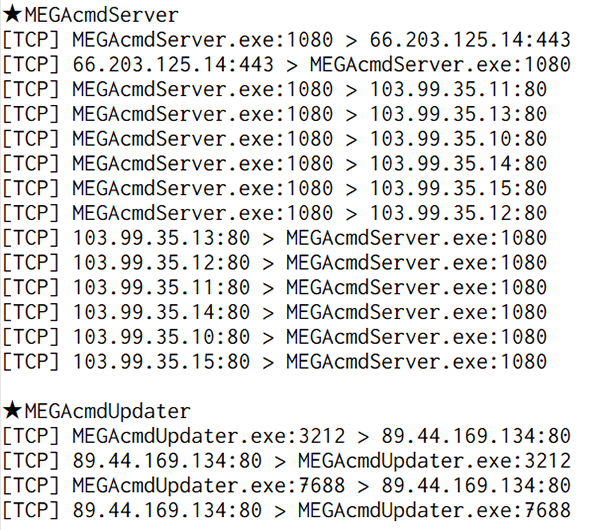

MEGAcmdServer.exeから複数の宛先に対して通信が行われていることが確認できます。ファイルの送信はHTTPで行われているものと考えられます。アップデートの確認用とみられる通信も発生していました。

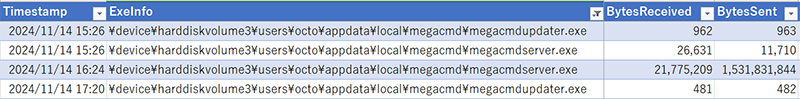

プロセスの通信量がSRUMに記録されている可能性があります。SrumECmd [7]を用いてSRUMをパースし、内容を確認したところ、通信量が確認できました。MEGAcmdServer.exeプロセスによる送信量は合計1,531,844,178バイトとなっていました。実際のファイルサイズは合計1,494,537,116バイトのため、概ね近い数値が記録されていることがわかります。

[7]を用いてSRUMをパースし、内容を確認したところ、通信量が確認できました。MEGAcmdServer.exeプロセスによる送信量は合計1,531,844,178バイトとなっていました。実際のファイルサイズは合計1,494,537,116バイトのため、概ね近い数値が記録されていることがわかります。

拡大する

拡大する今回調査した内容は以上です。

まとめ

本記事では、MEGAのコマンドラインツールであるMEGA CMDによる情報盗み出し時の痕跡の調査結果を紹介しました。紹介した内容が、対策検討やフォレンジック実施の際の参考となれば幸いです。

参考文献

- [1]MEGA: Protect your Online Privacy

https://mega.io/

https://mega.io/ - [2]MEGA CMD for Windows, Mac, and Linux

https://mega.io/cmd

https://mega.io/cmd - [3]GitHub - meganz/MEGAcmd: Command Line Interactive and Scriptable Application to access MEGA

https://github.com/meganz/MEGAcmd

https://github.com/meganz/MEGAcmd - [4]Exfiltration Over Web Service: Exfiltration to Cloud Storage, Sub-technique T1567.002 - Enterprise | MITRE ATT&CK®

https://attack.mitre.org/techniques/T1567/002/

https://attack.mitre.org/techniques/T1567/002/ - [5]GitHub - Rurik/Noriben: Noriben - Portable, Simple, Malware Analysis Sandbox

https://github.com/Rurik/Noriben

https://github.com/Rurik/Noriben - [6]Process Monitor - Sysinternals | Microsoft Learn

https://learn.microsoft.com/en-us/sysinternals/downloads/procmon

https://learn.microsoft.com/en-us/sysinternals/downloads/procmon - [7]Eric Zimmerman’s tools

https://ericzimmerman.github.io/

https://ericzimmerman.github.io/ - [8]Autoruns - Sysinternals | Microsoft Learn

https://learn.microsoft.com/en-us/sysinternals/downloads/autoruns

https://learn.microsoft.com/en-us/sysinternals/downloads/autoruns

執筆者プロフィール

大家 政胤(おおや まさつぐ)

セキュリティ技術センター リスクハンティング・システムグループ

脆弱性診断、ペネトレーションテスト、インシデント対応に関する業務に従事。

CISSP、CCSP、GPEN、CHFI、RISSを保持。

執筆者の他の記事を読む

アクセスランキング