Japan

サイト内の現在位置

2024年改訂「情報セキュリティ早期警戒パートナーシップガイドライン」について解説

NECセキュリティブログ2024年8月16日

NECサイバーセキュリティ戦略統括部セキュリティ技術センターの平塚です。

2024年6月18日に、独立行政法人情報処理推進機構(IPA)および一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)発行の「情報セキュリティ早期警戒パートナーシップガイドライン」 [1]が改訂され、2024年度版として公開されました。このガイドラインは、脆弱性の悪用等による被害発生を抑制するために、関係者に推奨する行為を取りまとめたものです。

[1]が改訂され、2024年度版として公開されました。このガイドラインは、脆弱性の悪用等による被害発生を抑制するために、関係者に推奨する行為を取りまとめたものです。

本ブログでは、本ガイドラインの概要について紹介するとともに、改訂内容について解説を行います。

目次

本ガイドラインの目的

脆弱性の悪用による被害は年々増加傾向にあります。

IPAが発表している「情報セキュリティ10大脅威 2024」 [2]では、「組織」向け脅威ランキングの7位に「脆弱性対策情報の公開に伴う悪用増加」がランクイン(図1を参照)しています。

[2]では、「組織」向け脅威ランキングの7位に「脆弱性対策情報の公開に伴う悪用増加」がランクイン(図1を参照)しています。

[2]より引用)

[2]より引用)脆弱性関連情報の公開は、脆弱性の脅威や対策の情報を製品の利用者に広く呼び掛けられるメリットがある一方、攻撃者にその情報を悪用されるリスクがあります。そのため、脆弱性関連情報の公開には細心の注意を払う必要があります。

本ガイドラインの目的は、こういった脆弱性関連情報を取扱う際の推奨事項を関係者に周知することで、被害を抑制することです。

脆弱性関連情報取扱い概要

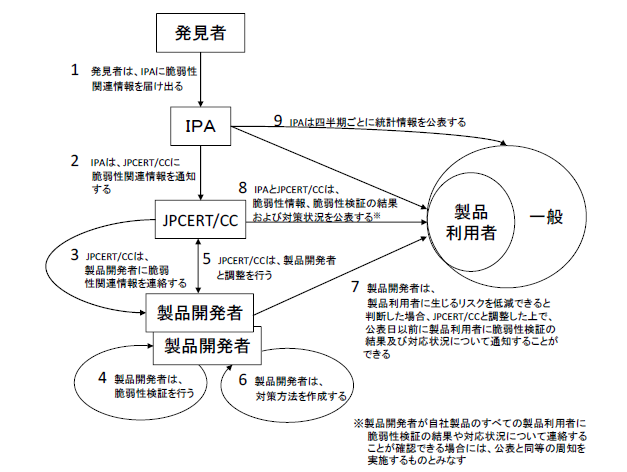

本ガイドラインでは、脆弱性関連情報の発見者は、IPAに届出をするよう推奨しています。IPAおよびJPCERT/CCは、届出のあった脆弱性関連情報に関係する製品開発者を特定し、製品開発者と事前に脆弱性情報の一般公表のタイミング等を調整します。製品開発者は、公表までに当該脆弱性を調査し、修正パッチや回避策などの対策方法を検討し、作成することができます。この運用により、脆弱性関連情報の一般公表によるリスクを低減させることができます。もちろん、公開により脆弱性情報を悪用されるリスクが完全になくなるわけではないため、利用者は脆弱性関連情報を定期的に収集し、脆弱性の悪用による被害を防ぐための対応をする必要があります。図2に、脆弱性関連情報取扱のフローを示します。

[1]より引用)

[1]より引用)NECの取り組み

次に、脆弱性関連情報取扱いにおけるNECの取り組みについてご紹介します。

NECは、JPCERT/CCが定める「JPCERT コーディネーションセンター製品開発者リスト登録規約」 [3]に基づく製品開発者として登録されており、本ガイドラインに従いソフトウエア製品の脆弱性に関わる対応活動を行っています。

[3]に基づく製品開発者として登録されており、本ガイドラインに従いソフトウエア製品の脆弱性に関わる対応活動を行っています。

NEC社内における活動の実施者はNEC PSIRT(Product Security Incident Response Team)と定義され、主に図3に示すような活動を実施しています。以下に、具体的な活動内容の一部を紹介します。

- 脆弱性情報の受け付け(社内/社外)

JPCERT/CCより、脆弱性関連情報を受け付け、関連する製品、サービス主管部門へと展開します。

社内からの脆弱性情報の届出を受け、発見者としてIPAに届出を行う場合もあります。 - 社内への注意喚起

NECグループ内に危険な脆弱性について対処を促すなど、注意喚起を行います。 - 社外への情報公開

NEC製品セキュリティサイトから、脆弱性関連情報を一般公開します。

2024年6月の改訂内容について

2023年度「情報システム等の脆弱性情報の取扱いに関する研究会」の検討結果への対応

情報システム等の脆弱性情報の取扱いに関する研究会は、より迅速かつ着実な脆弱性対応の実現に向けた検討を実施するための研究会であり、IPA、JPCERT/CC、経産省および製品開発者等が参加し、脆弱性取扱いにおいて発生している課題を解決するための調査の実施、本ガイドラインの改訂等に取り組んでいます。

2024年6月の改訂では、本ガイドラインについて主に下記の3点が反映されています。

1. 悪用を示す情報に関する取扱いの整理について

脆弱性への対応の優先度を考える上で、その脆弱性について悪用の実績があるかどうかの情報は非常に有用である一方、これまで本ガイドラインには悪用を示す情報について記載を推奨するような規定がありませんでした。よって、それらの情報を記載するかどうかは各担当者に委ねられていました。

今回の改訂により、以下のように悪用を示す情報の取扱いについて明記されました。

- 発見者は、脆弱性関連情報の届出の際に、当該脆弱性への攻撃などの悪用情報があれば、併せて提出すること。

- IPA、JPCERT/CC、製品開発者は、当該脆弱性に関する悪用の事実を確認した場合、公開すること。

これにより、悪用を示す情報が存在する場合は一般向けに公開されやすくなり、製品利用者は脆弱性対応の優先度付けをより行いやすくなりました。

2. 「製品開発者がすべての製品利用者に通知する場合」における取扱い終了に関する検討結果の反映

IPAおよびJPCERT/CCは、届出のあった脆弱性関連情報について、一般への公表を取りやめる場合があります。例えば、脆弱性の影響が小さい場合、脆弱性関連情報が既知であり、公表済みである場合などです。

公表を取りやめるケースの一つとして、「製品開発者がすべての製品利用者に通知する場合」といったものがあります。従来、具体的な説明の無かったこのケースについて、今回の改訂によって図4のように明記されることとなりました。これにより、適用されるケースが明確となり、製品開発者が届出を行いやすくなりました。

製品開発者がすべての製品利用者に通知する場合

ソフトウエア製品の脆弱性の取扱いにおける「製品開発者がすべての製品利用者に通知する場合」とは、すべての製品利用者に製品開発者から脆弱性情報および対策方法を適時かつ確実に通知できる場合(システム構築事業者を介して通知するケースを含む) が該当します。特に、オーダーメイドで作成された特定個社向けの情報システムに関する脆弱性や、製品開発者が、製品利用者との間で有償の保守運用契約を締結しており、支払いの手続きの過程によるものを含め、すべての製品利用者の連絡先を製品開発者が把握しており、脆弱性情報および対策方法を通知できる場合が考えられます。

図4:製品開発者がすべての製品利用者に通知する場合( [1]より引用)

[1]より引用)

3. 調整不能案件の条件整理

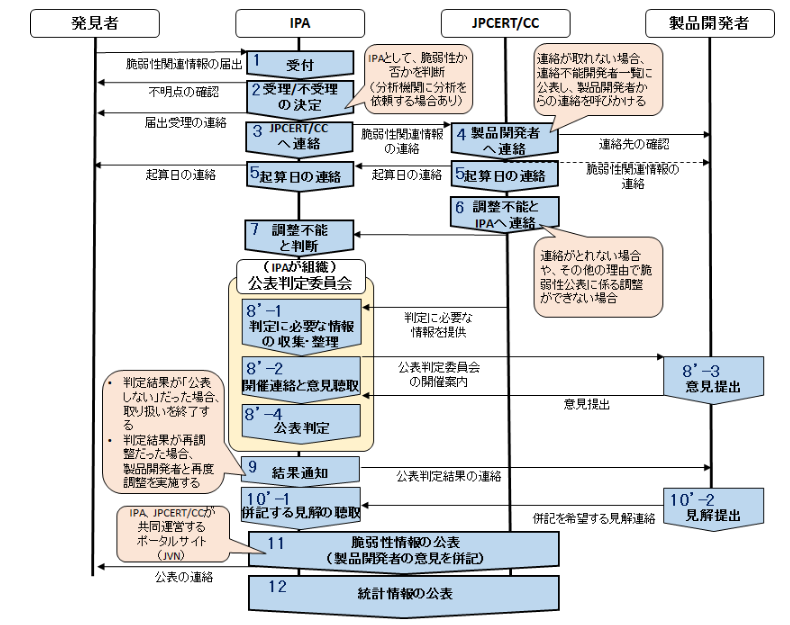

脆弱性関連情報取扱いの運用の中で、届出された脆弱性関連情報について、製品開発者への連絡が取れない場合があります。こういった調整不能案件は、製品開発者と一般公表のタイミング等を調整できません。しかし、調整不能案件を公表しないことにより、製品利用者が脆弱性による被害を受ける可能性もあります。

調整不能案件については、脆弱性情報を公表するかどうかを、その案件と利害関係のない公表判定委員会(IPAが組織し、法律やサイバーセキュリティの専門家、当該ソフトウエアの有識者を任命)にて判定することになっています。調整不能案件の取扱いプロセスを図5に示します。

[6]より引用)

[6]より引用)今までは調整不能案件について、公表判定委員会の判定対象を明確にしていなかったため、優先度の高いものから判定をいただくために内規を設けて運用をしていたものの、優先度の低い案件については依頼されず、通知もできないまま滞留していました。

今回の改訂により、公表判定委員会で判定するものと、そのまま取扱終了とするものとが以下の表のように整理されました。滞留していた案件は取扱いを終了し、運用がよりスムーズになることが期待されます。

| 影響度の考え方 | 脆弱性検証 | 取扱方針 |

| 優先対応 | 検証可 | 公表判定委員会で判定 |

| 検証不可 | 検証に掛かるコストを考慮し適宜公表判定委員会で判定 | |

| 通常の対応 | 検証可 | 公表判定委員会で判定 |

| 検証不可 | 取扱終了(連絡不能開発者一覧から削除) | |

| 簡易な対応 | 検証可 | 取扱終了(連絡不能開発者一覧から削除) |

| 検証不可 | 取扱終了(連絡不能開発者一覧から削除) |

ソフトウエア製品等の脆弱性関連情報に関する取扱い規程への対応

脆弱性関連情報を適切に扱う方針を示すため、2004年に制定された経済産業省告示「ソフトウエア等脆弱性関連情報取扱基準」は、2014年の改正を経て、2017年に新たに経済産業省告示「ソフトウエア製品等の脆弱性関連情報に関する取扱い規程」として制定され、2024年6月に改正がなされました。本ガイドラインには、主に以下の1件が反映されています。

1. 優先情報提供に関する取扱いの規定改正の反映

前述したように、脆弱性関連情報についての届出が出されてから公表されるまでには時間があります。本ガイドラインでは、脆弱性の一般公表日はJPCERT/CCから製品開発者に連絡をした日から45日後となっています。

一方で、脆弱性による国民の日常生活に必要不可欠なサービスへの被害を低減するため、これらのサービスを扱う重要インフラ事業者および政府機関等には、製品開発者と協議をした上で、優先的に情報提供を行うことができます。

これまで、経産省の告示に基づき、優先情報提供の実施はJPCERT/CCに限られていました。今回の告示の改正により、IPAの判断で優先情報提供を行うことができるようになりました。これにより、より柔軟に優先情報提供の実施が可能になりました。

なお、優先情報提供については先の研究会でも主要な検討テーマとしてあげられ、議論が進められています。今回はガイドラインの改訂には至りませんでしたが、主に以下のような課題があると報告書に記載されており、今後整理が進められていくと思われます。

- 優先情報提供先の拡大

今回の研究会にて、新たな提供先候補に対して優先順位をつけて整理をしたため、今後は具体的な調整が望まれます。 - より早い段階での情報の提供

ヒアリングの結果、回避策やパッチができてからの情報提供が望ましいとの声が主要な意見でした。継続的に検討していく必要があると思われます。 - 優先情報提供する情報の内容の拡大

情報の共有範囲を拡大することによる情報管理のリスクを考え、慎重に検討する必要があると思われます。 - 優先情報の不適切利用防止策の検討

優先提供した情報が、提供先で不適切に取扱われることについて、製品開発者側に懸念が生じています。こちらも継続して検討していく必要があると考えます。

まとめ

本ブログでは、「情報セキュリティ早期警戒パートナーシップガイドライン」の2024年度の改訂内容について解説しました。

今回の改訂では、脆弱性関連情報の運用方法を整理、および明記し、運用負担を減らすとともに、利用者により有益な情報を提供するための改善がなされたと思います。

一方で、研究会で検討されている内容には、調査段階のもの、トライアル中のものも多く、近く更なる改訂がなされる可能性が高いと考えられます。製品開発者、利用者は注視しておく必要があるでしょう。

参考文献

- [1]:情報セキュリティ早期警戒パートナーシップガイドライン, IPAおよびJPCERT/CC

https://www.ipa.go.jp/security/guide/vuln/ug65p90000019by0-att/partnership_guideline.pdf

https://www.ipa.go.jp/security/guide/vuln/ug65p90000019by0-att/partnership_guideline.pdf - [2]:情報セキュリティ10大脅威2024, IPA

https://www.ipa.go.jp/security/10threats/nq6ept000000g22h-att/kaisetsu_2024.pdf

https://www.ipa.go.jp/security/10threats/nq6ept000000g22h-att/kaisetsu_2024.pdf - [3]:JPCERT コーディネーションセンター製品開発者リスト登録規約, JPCERT/CC

https://www.jpcert.or.jp/vh/RegistrationAgreement20210802.pdf

https://www.jpcert.or.jp/vh/RegistrationAgreement20210802.pdf - [4]:情報システム等の脆弱性情報の取扱いに関する研究会 - 2023 年度 報告書 -, IPA

https://www.ipa.go.jp/security/reports/vuln/nq6ept000000ldxx-att/report2023.pdf

https://www.ipa.go.jp/security/reports/vuln/nq6ept000000ldxx-att/report2023.pdf - [5]:ソフトウエア製品等の脆弱性関連情報に関する取扱い規程, 経済産業省

https://www.meti.go.jp/policy/netsecurity/vul_notification.pdf

https://www.meti.go.jp/policy/netsecurity/vul_notification.pdf - [6]:調整不能案件の公表判定業務における取扱いプロセス, IPA

https://www.ipa.go.jp/security/todokede/vuln/unreachable_process.html

https://www.ipa.go.jp/security/todokede/vuln/unreachable_process.html

執筆者プロフィール

平塚 尚人(ひらつか なおと)

セキュリティ技術センター セキュア技術開発グループ

NECグループ社内向けのセキュリティ関連サービスの開発に従事。

情報処理安全確保支援士(RISS)を保持。

執筆者の他の記事を読む

アクセスランキング