Japan

サイト内の現在位置

デスクトップ版OneDriveのフォレンジック

NECセキュリティブログ2024年6月7日

NECサイバーセキュリティ戦略統括部 セキュリティ技術センターの加来です。

現在、クラウドストレージサービスをPCからローカルのファイルシステムと同じような使用感で操作できるデスクトップ版アプリケーションがいくつか普及しています。このようなアプリケーションを使って脅威アクターが情報を外部に持ち出す場合、クラウド上だけではなくPC上にも痕跡が残ります。実際の調査において、クラウド上の痕跡を調査できずに、PC上の痕跡だけで状況を把握しなければならないケースも存在します。

また、クラウドストレージサービスの中でもOneDriveはビジネスでの利用シーンが多いです [1]。本ブログでは、デスクトップ版OneDriveをWindows PCのエクスプローラーから利用した際にPCに残る、フォレンジックに活用可能な痕跡を説明します。

[1]。本ブログでは、デスクトップ版OneDriveをWindows PCのエクスプローラーから利用した際にPCに残る、フォレンジックに活用可能な痕跡を説明します。

目次

OneDriveの種類と痕跡の保存場所

OneDriveには、個人用OneDriveとOneDrive for Businessの2種類が存在します。本ブログでは以下3つの痕跡を説明しますが、表 1に示すように個人用OneDriveとOneDrive for Businessで痕跡が保存されている場所(ディレクトリ)が異なります。

- <UserCid>.dat

- OneDriveログ

- ファイルの実体

| 個人用OneDrive | OneDrive for Business | |

|---|---|---|

| <UserCid>.dat※1 | %UserProfile%\AppData\Local\Microsoft\OneDrive\Settings\Personal | %UserProfile%\Local\Microsoft\OneDrive\Settings\Business<1-9> |

| OneDriveログ | %UserProfile%\AppData\Local\Microsoft\OneDrive\logs\Personal | %UserProfile%\Local\Microsoft\OneDrive\logs\Business<1-9> |

| ファイルの実体 | %UserProfile%\OneDrive(デフォルト)※2 | %UserProfile%\OneDrive - <会社名>(デフォルト)※2 |

- ※1:<UserCid>はアカウントに一意に割り当てられているIDです。

- ※2:レジストリキー「NTUSER\Software\Microsoft\OneDrive\Accounts\<Personal | Business>」の「UserFolder」を修正することで、ファイルの実体の保存場所を変更することができます。

本ブログでは、個人用OneDriveを使用した検証を実施します。

シナリオ

今回は脅威アクターが会社用Windows PCのローカルに保存されていた「Super-Secret.txt」、「Hyper-Secret.txt」を、個人用OneDrive経由で持ち出したというシナリオで検証します。表 2に示す操作を実施した後PCを押収して、保全されたディスクイメージを解析します。

なお表 2に記載のWeb版OneDriveはWebブラウザ上で、デスクトップ版OneDriveはエクスプローラー上で操作しています。

| No. | 時刻(UTC) | 行動 |

|---|---|---|

| 1 | 2024/5/15 9:52 | 「ProjectA.docx」をWeb版OneDriveフォルダ内に配置 |

| 2 | 2024/5/15 10:28 | 「Super-Secret.txt」、「Hyper-Secret.txt」をデスクトップ版OneDriveフォルダ内に配置 |

| 3 | 2024/5/15 10:29 | デスクトップ版OneDriveフォルダ内の「Hyper-Secret.txt」を更新 |

| 4 | 2024/5/15 10:30 | デスクトップ版OneDriveフォルダ内の「Super-Secret.txt」をPC上のごみ箱に入れる |

検証は表 3に示す環境で実施しました。

| 項目名 | バージョン or ビルド番号 |

|---|---|

| Windows 10 Enterprise 評価版 | 19045 (ビルド番号) |

| デスクトップ版 個人用OneDrive | 21.220.1024.0005 (ビルド番号) |

| OneDriveExplorer※3 | 2024.03.22 (バージョン) |

- ※3:OneDriveExplorer

[2]は<UserCid>.datやOneDriveログをパースするために使用するツールです。

[2]は<UserCid>.datやOneDriveログをパースするために使用するツールです。

痕跡

それでは痕跡を確認していきましょう。

<UserCid>.dat

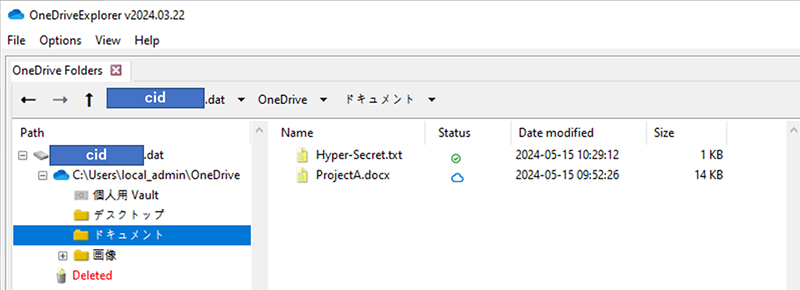

<UserCid>.datをOneDriveExplorerでパースすると、OneDrive上のフォルダ構造とファイルのメタデータを確認することができます。パース後は図 1に示すようにエクスプローラーと同様の見た目、使用感で操作することができます。

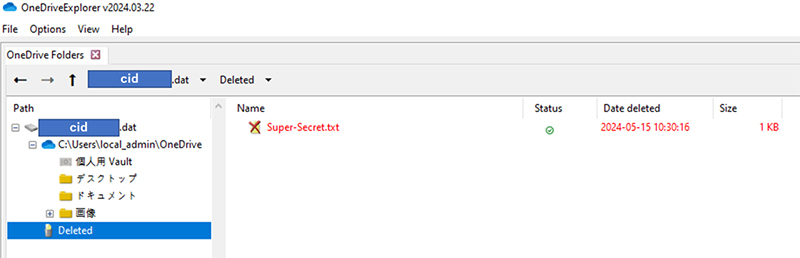

また、<UserCid>.datをパースする際に、PC上のごみ箱(OneDrive上のごみ箱とは別)へのパス「<ドライブレター>:\$Recycle.Bin」を指定することで、図 2に示すようにPC上のごみ箱に存在するファイルも確認することができます。

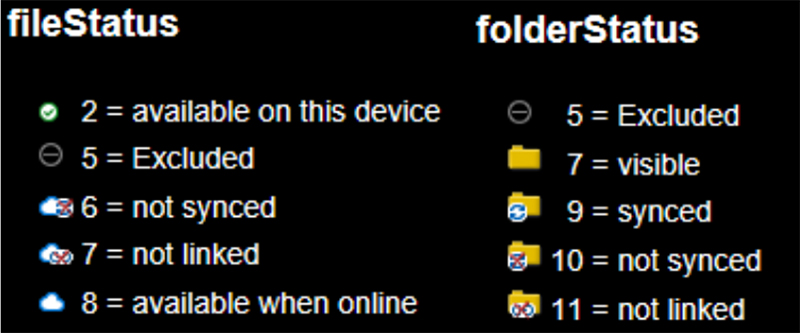

図 1、図 2上の「Status」列のマークは、図 3に示す意味を持っています。

[3])

[3])図 1、図 2、図 3より、ディスクイメージ取得のタイミングで「Super-Secret.txt」と「Hyper-Secret.txt」はPC上に存在し、「ProjectA.docx」はクラウド上のみに存在していることが分かります。

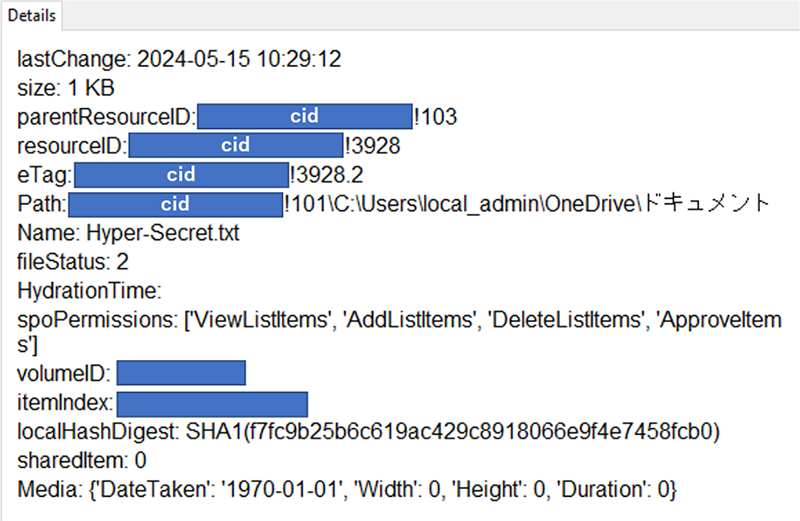

またOneDriveExplorer上でファイルをクリックすると、図 4に示す詳細を確認することができます。

ファイルのサイズやリソースID、ハッシュ値が確認できました。個人用OneDriveとOneDrive for Businessでは、以下のようにハッシュ値の種類が異なります。

- 個人用OneDrive:SHA-1

- OneDrive for Business:QuickXorHash

[4]

[4]

「Hyper-Secret.txt」のリソースID「<UserCid>!3928」は、後述のOneDriveログでも活用します。

OneDriveログ

OneDriveログ(拡張子:.odl、.odlsent、.odlgz、.aodl等)は、最大30日間のファイルのライフサイクル(作成、アップロード(更新)、ダウンロード、削除等)を追跡することができます。ログファイルはバイナリデータのため、ツールを使用してパースし、内容を確認する必要があります。パースするための方法の1つに、OneDriveExplorerのCLIバージョンを利用して、以下のコマンドを実行するというものがあります。

OneDriveExplorer.exe -f <UserCid>.dat -l <OneDriveログのフォルダ>

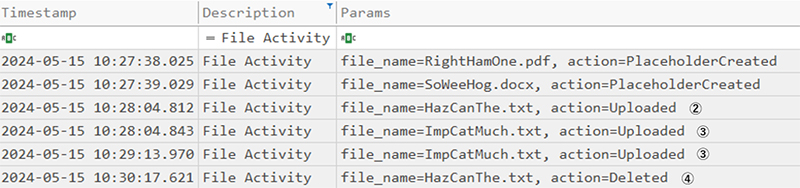

実行後、実行したディレクトリにcsvファイルが出力されます。そのcsvファイルを開いた後、「Description」列を「File Activity」でフィルタリングしたものを図 5に示します。

図 5中の「Params」列内に記載された番号は、表 2のタイムラインの「No.」に対応しています。しかし、ファイル名が「ImpCatMuch.txt」や「HazCanThe.txt」になっていることが分かります。これらを元のファイル名と紐づけるために、<UserCid>.datで確認したリソースIDを活用します。

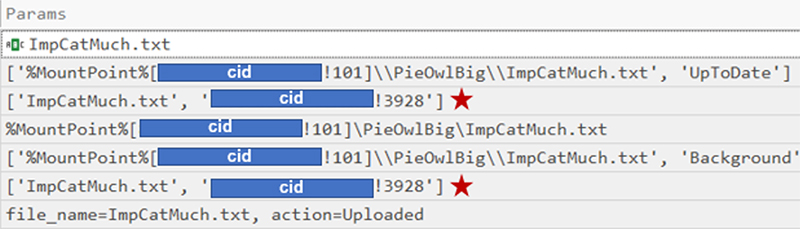

「Description」列のフィルタリングを解除して、「Params」列を「ImpCatMuch.txt」でフィルタリングした様子を図 6に示します。

複数の箇所(★印の部分)にて、「ImpCatMuch.txt」と図 4で確認した「Hyper-Secret.txt」のリソースID「<UserCid>!3928」の紐づけを確認できます。「HazCanThe.txt」も同様の手順で「Super-Secret.txt」と紐づけることができます。

このように、<UserCid>.datとOneDriveログから分かる情報を組み合わせることで、表 2に示した脅威アクターの行動を特定することができました。

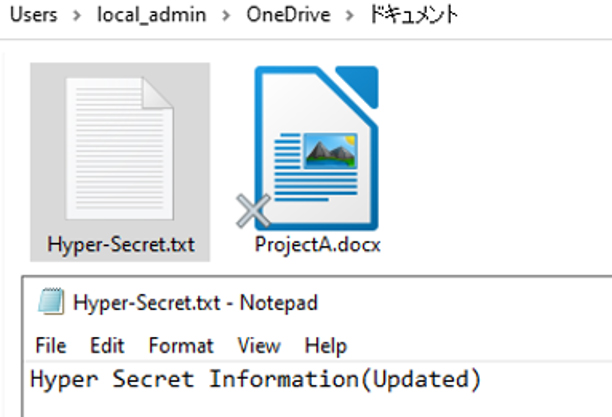

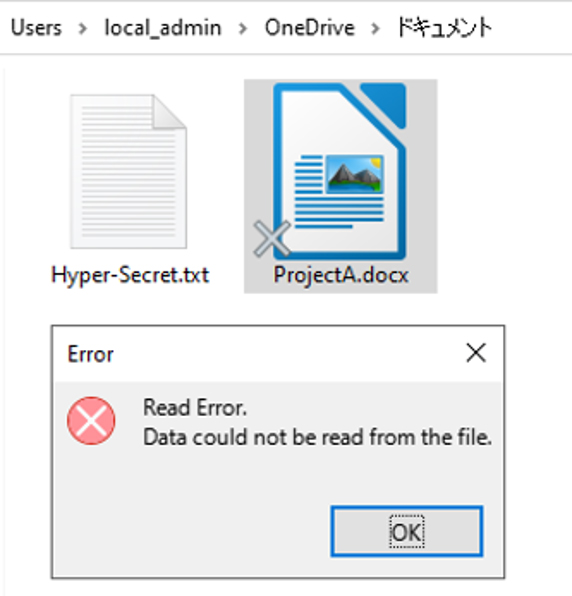

ファイルの実体

ファイルの実体は図 7、図 8に示すように、ディスクイメージ取得のタイミングでPC上に存在したファイルのみ確認できます。クラウドのみに保存されているファイルには×印が付与され、ファイルを開くことができません。

最後に

最後まで読んでいただきありがとうございました。今回紹介したデスクトップ版OneDrive以外にも、Google Drive、Dropbox、Box 等、他のクラウドストレージのデスクトップ版でも、フォレンジックに活用できる痕跡がPCに残されています。興味がある方は他のクラウドストレージもぜひ調査してみてください。

参考文献

- [1]Spiceworks Research Examines Storage Trends in 2020 and Beyond

https://community.spiceworks.com/t/spiceworks-research-examines-storage-trends-in-2020-and-beyond/970798

https://community.spiceworks.com/t/spiceworks-research-examines-storage-trends-in-2020-and-beyond/970798 - [2]OneDriveExplorer (GitHub)

https://github.com/Beercow/OneDriveExplorer

https://github.com/Beercow/OneDriveExplorer - [3]Beercow/OneDriveExplorer/blob/master/Docs/manual/blog2.png(GitHub)

https://github.com/Beercow/OneDriveExplorer/blob/master/Docs/manual/blog2.png

https://github.com/Beercow/OneDriveExplorer/blob/master/Docs/manual/blog2.png - [4]Code Snippets: QuickXorHash Algorithm (Microsoft Learn)

https://learn.microsoft.com/en-us/onedrive/developer/code-snippets/quickxorhash

https://learn.microsoft.com/en-us/onedrive/developer/code-snippets/quickxorhash

執筆者プロフィール

加来 大輔(かく だいすけ)

セキュリティ技術センター リスクハンティングチーム

NECがお客様に納品したシステムに対するインシデント対応、Web診断などの業務に従事。

RISS、CISSP Associate、CEHを保持。

執筆者の他の記事を読む

アクセスランキング