Japan

サイト内の現在位置

業種別(医療機器/自動車/電気・通信/金融)のSBOMへの取り組み

NECセキュリティブログ2023年12月1日

NECサイバーセキュリティ戦略統括部セキュリティ技術センターの岩田(琴)です。本ブログでは、Software Bill of Materials(SBOM)に関する業種別(医療機器/自動車/電気・通信/金融)の動向についてご紹介します。また、こちらは「SBOMが解決する課題と関連資料の紹介」[1]に続くSBOMに焦点を当てたセキュリティブログ第2弾です。第1弾ではSBOMの概要・活用上のメリット・関連資料について取り上げています。第2弾では、なぜSBOMへの対応が迫られているのか、そして実際にどのような整備を進めているのか各業種別の動向に焦点を当てています。SBOMへの理解をより深めるため、第1弾と併せて読んでいただければと思います。

業種別の動向

SBOMに関する積極的な取り組みが行われている業界として医療機器と自動車、および近い将来SBOMへの対応が求められる可能性のある電気・通信や金融の動向についてご紹介します。

なお以降は、執筆時点(2023年11月)の情報であり、最新の動向とは異なる可能性がありますのでご注意ください。

医療機器

医療業界では、医療データのデジタル化と共にAIやIoTの技術が積極的に取り入れられる中、医療機器が関わるサイバーセキュリティのリスクが増大し、ランサムウェアなどによるインシデント被害が発生するようになりました。

IoT機器の一種として医療機器の脆弱性を悪用したサイバー攻撃は、人命に直接的な影響を及ぼす可能性があるため、医療機器分野ではかねてよりセキュリティ向上に関する取り組みが国内外で行われていました。そのため、SBOMへの取り組みも早期から行われています。

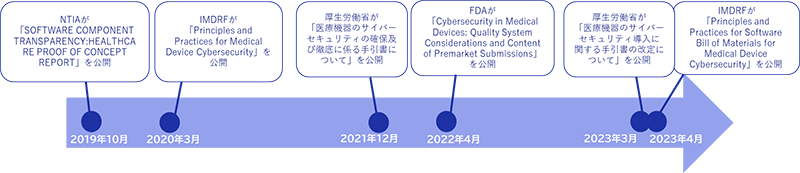

海外

2019年10月にNational Telecommunications and Information Administration (NTIA)は、2018年7月より開始した医療機器メーカーおよびヘルスケア企業と共に行なったSBOM の概念実証(PoC)を行い、そのレポート「SOFTWARE COMPONENT TRANSPARENCY:HEALTHCARE PROOF OF CONCEPT REPORT」 [2]を公開しました。そのレポートでは、医療機器の調達管理・資産管理・リスク管理・脆弱性管理・法務管理に関するユースケースにてSBOM 活用の効果が示されています。

[2]を公開しました。そのレポートでは、医療機器の調達管理・資産管理・リスク管理・脆弱性管理・法務管理に関するユースケースにてSBOM 活用の効果が示されています。

2020年3月に医療機器の規制を国際的に検討する国際医療機器規制当局フォーラム(IMDRF)によって公開された「Principles and Practices for Medical Device Cybersecurity」ガイダンス(通称、「IMDRFガイダンス」)  [3] は、以下のような文書であり、特に手段としてSBOMの活用について言及されています。

[3] は、以下のような文書であり、特に手段としてSBOMの活用について言及されています。

- 患者に害を及ぼすサイバーセキュリティリスクに焦点を当て、医療機器の安全性の向上を目的した文書

- 医療機関・医療従事者・患者・規制当局などの医療機器を使用するステークホルダーが対象

- 医療機器の安全性確保や性能を維持するために、医療機器の構成情報に関する情報を顧客に提供する手段としてSBOMに言及

さらに2023年には、IMDRFガイダンスの追補ガイダンス  [4]が公開され、その中ではSBOMの構成要素・作成などに関する詳細な記述がされています。

[4]が公開され、その中ではSBOMの構成要素・作成などに関する詳細な記述がされています。

2022年4月には米国食品医療品局(FDA)が「Cybersecurity in Medical Devices: Quality System Considerations and Content of Premarket Submissions」 [5]のドラフトを公開し、SBOM を医療機器の市販前申請に含めることを強く推奨しています。

[5]のドラフトを公開し、SBOM を医療機器の市販前申請に含めることを強く推奨しています。

大統令  [6]によりSBOMに注目が集まったのが2021年ですので、医療機器分野では一早くSBOMへの取り組みが行われていたことが分かります。

[6]によりSBOMに注目が集まったのが2021年ですので、医療機器分野では一早くSBOMへの取り組みが行われていたことが分かります。

日本

国内でも医療機器のセキュリティ向上を行っており、SBOMに言及するドキュメントが比較的多く公開されています。

2021年12月には厚生労働省がIMDRFガイダンスを踏まえた「医療機器のサイバーセキュリティの確保及び徹底に係る手引書について」 [7]を公開しました。この手引書ではSBOMを活用するメリットだけでなく、医療機器販売業者は医療機器を医療機関へ導入する際にMDS2(製造業者による医療機器セキュリティ開示書)やSBOM等の顧客向け文書を医療機関へ提供することが記述されています。

[7]を公開しました。この手引書ではSBOMを活用するメリットだけでなく、医療機器販売業者は医療機器を医療機関へ導入する際にMDS2(製造業者による医療機器セキュリティ開示書)やSBOM等の顧客向け文書を医療機関へ提供することが記述されています。

2023年には、SBOMの作成や事例について記載されている厚生労働省が発行した「医療機器のサイバーセキュリティ導入に関する手引書の改定について」 [8]が公開されました。

[8]が公開されました。

ここまでは国内外の政府機関の動向をご紹介しましたが、国内でもSBOMの活用に取り組んでいる企業があります。医療機器等のサプライチェーンにおけるOSS コンプライアンス強化を行っている企業では、2020年度にSBOM を導入し有効性を確認したとのことです [ 9,

9,  10]。医療機器メーカーの中には、2024年度中にSBOM導入を行うとした企業も報じられています

10]。医療機器メーカーの中には、2024年度中にSBOM導入を行うとした企業も報じられています  [10]。

[10]。

拡大する

拡大する自動車

自動車業界では、以前から様々な企業が含まれる複雑且つ巨大なサプライチェーン内で膨大な数の部品表の共有・管理が行われてきました。近年では、通信技術・AI技術を用いた自動運転やコネクテッドカーへの取り組みが進み、搭載されるソフトウェアの安全性・セキュリティ対策がより重要視されるようになりました。

海外

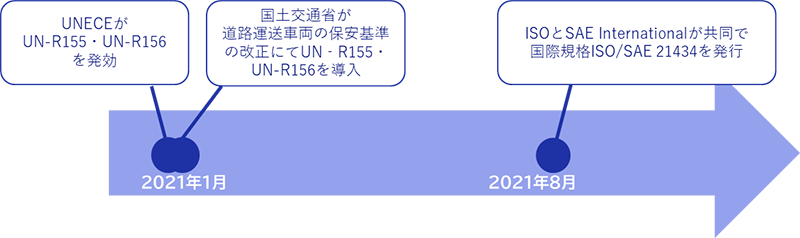

このような背景から、2021年1月国連欧州経済委員会(UNECE)の作業部会である自動車基準調和世界フォーラム(WP29)が自動車のサイバーセキュリティに関する国際基準である「UN-R155」 [11]と「UN-R156」

[11]と「UN-R156」 [12]を発効しました。UN-R155は、自動車のサイバーセキュリティマネジメントシステム(CSMS)を定めたサイバーセキュリティ関連の法規です。この法規では、自動車メーカーが十分なセキュリティ性能を保持するための適切な自動車の製造プロセスを持っていることを証明する、「CSMS適合証明」を要求しています。UN-R156は、アップデート及びソフトウェアアップデート管理システム(SUMS)関連の法規です。

[12]を発効しました。UN-R155は、自動車のサイバーセキュリティマネジメントシステム(CSMS)を定めたサイバーセキュリティ関連の法規です。この法規では、自動車メーカーが十分なセキュリティ性能を保持するための適切な自動車の製造プロセスを持っていることを証明する、「CSMS適合証明」を要求しています。UN-R156は、アップデート及びソフトウェアアップデート管理システム(SUMS)関連の法規です。

また、同年に車の設計・製造から廃棄までのライフサイクル全体に関するサイバーセキュリティ対策を定めた国際基準規格「ISO/SAE21434」 [13]が発行されており、一気通貫したセキュリティ対策が求められています。

[13]が発行されており、一気通貫したセキュリティ対策が求められています。

日本

UN-R155・UN-R156の発効後、日本はいち早く、道路運送車両の保安基準の改正にてUN-R155・UN-R156を反映した改正の概要を告示しています  [14]。

[14]。

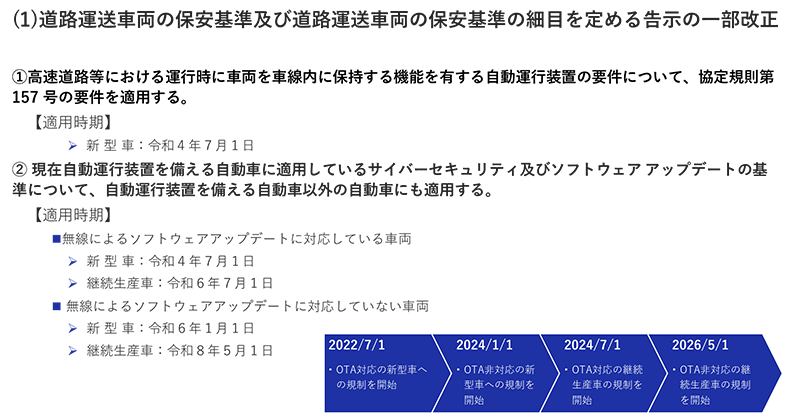

改正の主な内容は以下の2点です。自動車メーカーはこの条件を満たす必要があります。

- 自動車の設計・製造・保守運用に関するCSMSの認定

- 自動車に搭載されているソフトウェアのアップデート及びソフトウェアアップデート管理システム(SUMS)の要求

なお、全ての自動車に一斉に適用させるのは不可能ですので、無線通信経由でのデータ送受信(OTA)機能に対応している自動車から規制の適用を開始し、図3の①・②のように段階的に規制対象範囲を広げていきます。上記のような法規制により、自動車の製造から販売後の保守運用までのライフサイクルを通じたセキュリティ対策が求められるようになりました。自動車のソフトウェア部品は多いうえ脆弱性は日々増えていくので、十分な脆弱性管理を行うためにサプライチェーン内でソフトウェアの構成情報の共有が求められています。

このような背景から大手自動車メーカーではSPDX Lite形式のSBOMの導入が進められています  [15]。自動車業界向けSBOM構築プラットフォームの共同開発事業を2022年11月より開始している企業もあります

[15]。自動車業界向けSBOM構築プラットフォームの共同開発事業を2022年11月より開始している企業もあります  [16]。

[16]。

拡大する

拡大する電気・通信

海外

電気通信および情報政策の問題について助言を行う米国の行政府機関NTIAはSBOMの最小要素を発表しています。

民間では大手ネットワーク製品ベンダであるCiscoが2022年9月以降のCisco製品のSBOMを顧客に提供すると発表しています  [17]。

[17]。

また、Linux Foundation の公式プロジェクトの1つであるOpenChain は、通信業界向けのSBOM 仕様である「OpenChain Telco SBOM Specification(OpenChain 通信業界SBOM 仕様)」[18]のドラフト初版を公開し、通信業界のSBOM として、SPDX フォーマットの必要な項目やSBOM の取り扱い方法を提案しています。

日本

国内の通信・放送業界でも、最近はOSS利用増加の傾向が見られることもあってソフトウェア・セキュリティの強化が求められており、SBOMへの対応も検討されています。2022年には総務省は、情報通信システムもOSSの被害を受けるリスクがあることから、SBOMの導入を推進し、サイバーセキュリティを強化するとしています  [19]。その具体的施策として、2023年度事業「通信分野におけるSBOMの導入に向けた調査」が、KDDIを代表としたコンソーシアムによって実施されており、NECもコンソーシアムメンバーの1社として通信分野に適したSBOMの設計と評価用SBOMの作成を担当しています

[19]。その具体的施策として、2023年度事業「通信分野におけるSBOMの導入に向けた調査」が、KDDIを代表としたコンソーシアムによって実施されており、NECもコンソーシアムメンバーの1社として通信分野に適したSBOMの設計と評価用SBOMの作成を担当しています  [20]。

[20]。

総務省は、今後の取り組みとして「放送設備のIP化・クラウド化等の技術動向も踏まえ、放送における可用性確保の重要性を考慮した上で更なるサイバーセキュリティ対策の必要性を検討することが必要である」 [21]と述べており、放送業界にもSBOMの導入が求められる可能性があります。

[21]と述べており、放送業界にもSBOMの導入が求められる可能性があります。

また、NTTとNEC両社の研究所がサプライチェーンのセキュリティリスクを低減する「セキュリティトランスペアレンシー確保技術」を共同開発しました。2023年度からは「セキュリティ・トランスペアレンシー・コンソーシアム」を設立し、SBOM も活用した同技術の実用化・事業化を目指しています  [22]

[22]  [23]。これは、通信分野に限らず様々な業種のサプライチェーンへの適用が検討されています。

[23]。これは、通信分野に限らず様々な業種のサプライチェーンへの適用が検討されています。

金融

金融業界では、医療機器業界や自動車業界のようにSBOMに言及したガイドライン・ドキュメント・法規制などは見当たりませんが、サプライチェーンのセキュリティリスクが注目されています。

海外

2022年10月には、金融業界でサイバーセキュリティの向上やG7各国間での協力強化に向けた検討を行うG7サイバー・エキスパート・グループが「金融セクターにおけるサードパーティのサイバーリスクマネジメントに関するG7の基礎的要素」 [24]を公開しました。その文書内で、金融機関とそのサードパーティが関係するICTサプライチェーンのサイバーリスク管理の強化が求められていることが記載されています。

[24]を公開しました。その文書内で、金融機関とそのサードパーティが関係するICTサプライチェーンのサイバーリスク管理の強化が求められていることが記載されています。

また、欧州・米国・英国・シンガポールは金融業界にて先進的なサイバーセキュリティ施策に取り組みが行われているとされており、金融業界のサプライチェーンのサイバーセキュリティリスクに関するガイドライン・法規制があります  [25]。

[25]。

日本

まとめ

本ブログでは、SBOMに関する積極的な取り組みが行われている業界として医療機器と自動車、および近い将来SBOMへの対応が求められる可能性のある電気・通信や金融の動向についてご紹介しました。

積極的な取り組みが行われている業界では、直接的なSBOMの言及が無くともSBOMの活用に繋がるドキュメント・法規制などが公開されていることが分かります。

SBOM の導入が進む業種としては、これまで述べてきたような業界が優先的な候補となると思われます。

様々な業界でSBOMが導入されることで現在あるセキュリティ関連の課題が解決され、より安全な社会になれば良いなと思っております。

参考資料

- [1]SBOMが解決する課題と関連資料の紹介, NEC

https://jpn.nec.com/cybersecurity/blog/230414/index.html - [2]SOFTWARE COMPONENT TRANSPARENCY: HEALTHCARE PROOF OF CONCEPT REPORT, NTIA

https://www.ntia.gov/files/ntia/publications/ntia_sbom_healthcare_poc_report_2019_1001.pdf

https://www.ntia.gov/files/ntia/publications/ntia_sbom_healthcare_poc_report_2019_1001.pdf - [3]Principles and Practices for Medical Device Cybersecurity, IMDRF

https://www.imdrf.org/documents/principles-and-practices-medical-device-cybersecurity

https://www.imdrf.org/documents/principles-and-practices-medical-device-cybersecurity - [4]Principles and Practices for Software Bill of Materials for Medical Device Cybersecurity, IMDRF

https://www.imdrf.org/documents/principles-and-practices-software-bill-materials-medical-device-cybersecurity

https://www.imdrf.org/documents/principles-and-practices-software-bill-materials-medical-device-cybersecurity - [5]Cybersecurity in Medical Devices: Quality System Considerations and Content of Premarket Submissions Draft Guidance for Industry and Food and Drug Administration Staff, FDA

https://www.fda.gov/media/119933/download

https://www.fda.gov/media/119933/download - [6]Executive Order on Improving the Nation’s Cybersecurity, The White House

https://www.whitehouse.gov/briefing-room/presidential-actions/2021/05/12/executive-order-on-improving-the-nations-cybersecurity/

https://www.whitehouse.gov/briefing-room/presidential-actions/2021/05/12/executive-order-on-improving-the-nations-cybersecurity/ - [7]医療機器のサイバーセキュリティの確保及び徹底に係る手引書について, 厚生労働省

https://www.mhlw.go.jp/content/11121000/000912688.pdf

https://www.mhlw.go.jp/content/11121000/000912688.pdf - [8]医療機器のサイバーセキュリティ導入に関する手引書の改訂について, 厚生労働省

https://www.mhlw.go.jp/web/t_doc?dataId=00tc7560&dataType=1&pageNo=1

https://www.mhlw.go.jp/web/t_doc?dataId=00tc7560&dataType=1&pageNo=1 - [9]OSS の利活⽤及びそのセキュリティ確保に向けた管理⼿法に関する事例集, 経済産業省

https://www.meti.go.jp/policy/netsecurity/wg1/ossjirei_20220801.pdf

https://www.meti.go.jp/policy/netsecurity/wg1/ossjirei_20220801.pdf - [10]医療機器にサイバー対策 ソフト欠陥素早く修正, 日本経済新聞

https://www.nikkei.com/article/DGXZQOUC2145N0R20C23A8000000/

https://www.nikkei.com/article/DGXZQOUC2145N0R20C23A8000000/ - [11]UN Regulation No. 155, Uniform provisions concerning the approval of vehicles with regards to cyber security and cyber security management system, UNECE

https://unece.org/sites/default/files/2023-02/R155e%20%282%29.pdf

https://unece.org/sites/default/files/2023-02/R155e%20%282%29.pdf - [12]UN Regulation No. 156, Uniform provisions concerning the approval of vehicles with regards to software update and software updates management system, UNECE

https://unece.org/sites/default/files/2021-03/R156e.pdf

https://unece.org/sites/default/files/2021-03/R156e.pdf - [13]ISO/SAE 21434:2021 Road vehicles - Cybersecurity engineering, ISO

https://www.iso.org/standard/70918.html

https://www.iso.org/standard/70918.html - [14]道路運送車両の保安基準等の一部を改正する省令及び道路運送車両の保安基準の細目を定める告示等の一部を改正する告示について, 国土交通省

https://www.mlit.go.jp/report/press/content/001379922.pdf

https://www.mlit.go.jp/report/press/content/001379922.pdf - [15]OSS の利活用及びそのセキュリティ確保に向けた管理手法に関する事例集, 経済産業省

https://www.meti.go.jp/shingikai/mono_info_service/sangyo_cyber/wg_seido/pdf/009_s02_00.pdf

https://www.meti.go.jp/shingikai/mono_info_service/sangyo_cyber/wg_seido/pdf/009_s02_00.pdf - [16]自動車業界向けSBOM 構築プラットフォームの共同開発について【丸紅情報システムズ】, 丸紅情報システムズ

https://www.marubeni.com/jp/news/2022/group/00047.html

https://www.marubeni.com/jp/news/2022/group/00047.html - [17]Demonstrating Transparency through Software Bill of Materials (SBOM), Cisco

https://blogs.cisco.com/security/demonstrating-transparency-through-software-bill-of-materials-sbom

https://blogs.cisco.com/security/demonstrating-transparency-through-software-bill-of-materials-sbom - [18]Draft Proposal for an OpenChain Telco SBOM Specification Version 1.0, OpenChain

https://github.com/OpenChain-Project/Telco-WG/blob/main/OpenChain%20Telco%20SBOM%20Specification.md - [19]令和4 年度 第2 次補正予算行政事業レビューシート, 総務省

https://www.soumu.go.jp/main_content/000850683.pdf

https://www.soumu.go.jp/main_content/000850683.pdf - [20]サイバーセキュリティーの強化を目的に通信分野へのSBOM 導入に向けた実証事業に着手, KDDI

https://news.kddi.com/kddi/corporate/newsrelease/2023/08/01/6897.html

https://news.kddi.com/kddi/corporate/newsrelease/2023/08/01/6897.html - [21]ICT サイバーセキュリティ総合対策 2022, 総務省

https://www.soumu.go.jp/main_content/000829941.pdf

https://www.soumu.go.jp/main_content/000829941.pdf - [22]サプライチェーンセキュリティリスクを低減する技術のフィールド実証を開始

~セキュリティトランスペアレンシー確保技術による安心安全の実現に向けて~, 日本電信電話株式会社 https://group.ntt/jp/newsrelease/2022/11/09/221109b.html

https://group.ntt/jp/newsrelease/2022/11/09/221109b.html - [23]White Paper: Security Transparency for Supply Chain, 日本電信電話株式会社, 日本電気株式会社

https://www.rd.ntt/sil/overview/SecurityTransparency_WhitePaper.pdf

https://www.rd.ntt/sil/overview/SecurityTransparency_WhitePaper.pdf - [24]G7 FUNDAMENTAL ELEMENTS FOR THIRD PARTY CYBER RISK MANAGEMENT IN THE FINANCIAL SECTOR, G7 Cyber Expert Group

https://www.fsa.go.jp/inter/etc/20221021/thirdparty_fe.pdf

https://www.fsa.go.jp/inter/etc/20221021/thirdparty_fe.pdf - [25]海外金融機関におけるサプライチェーンサイバーリスク管理の最新動向, pwc

https://www.pwc.com/jp/ja/knowledge/thoughtleadership/2023/assets/pdf/financial-institutions-supply-chain.pdf

https://www.pwc.com/jp/ja/knowledge/thoughtleadership/2023/assets/pdf/financial-institutions-supply-chain.pdf - [26]金融分野におけるサイバーセキュリティ強化に向けた取組方針(Ver. 3.0), 金融庁

https://www.fsa.go.jp/news/r3/cyber/cyber-policy.pdf

https://www.fsa.go.jp/news/r3/cyber/cyber-policy.pdf - [27]【事例紹介】損保ジャパンにおけるOSS利活用及び管理手法について, 損害保険ジャパン株式会社

https://www.meti.go.jp/shingikai/mono_info_service/sangyo_cyber/wg_seido/wg_bunyaodan/software/pdf/004_04_00.pdf

https://www.meti.go.jp/shingikai/mono_info_service/sangyo_cyber/wg_seido/wg_bunyaodan/software/pdf/004_04_00.pdf

執筆者プロフィール

岩田 琴乃(いわた ことの)

セキュリティ技術センター 脆弱性管理グループ

NECグループの社内向け脆弱性情報管理業務に従事しています。

SBOMに興味・関心があります。

好きなものは、焼き芋とクマです。

執筆者の他の記事を読む

アクセスランキング