Japan

サイト内の現在位置

Active DirectoryにおけるAttack Path(攻撃パス)

NECセキュリティブログ2023年11月17日

NECサイバーセキュリティ戦略統括部セキュリティ技術センターの松井です。

今回は、Active DirectoryにおけるAttack Path(攻撃パス)について考察します。

Attack Pathについて

サイバー攻撃において、初期侵入に成功した端末を起点にシステムの深部へと更なる侵害を進めていくことは、国家支援型の攻撃者だけでなく、ランサムウェアオペレータにとっても大きな関心事と考えられます。

攻撃者は内部侵害を行うために権限昇格やラテラルムーブメントといった戦略をとります。その手法として、攻撃者はシステムの脆弱性を狙ったエクスプロイトを行うことがありますが、セキュリティセンサによって検知されるリスクが発生します。一方、多くの組織で利用されているActive Directory環境においては、アイデンティティベースの攻撃を連鎖させることで、セキュリティセンサに検知されることなく効果的に目的を達成する手法が選択されます。このアイデンティティベースの攻撃の連鎖をAttack Path(攻撃パス)と呼びます。Attack Pathは攻撃者観点での攻撃アプローチですが、このアプローチを防御観点で活用するAttack Path Management(APM:攻撃パス管理)も注目されています。

Tier0について

初期侵入によって一般権限でのリモートアクセスを可能とした攻撃者は、ネットワーク全体の掌握のために特権の取得を試みます。まずはこの特権の概念についてセキュリティ保護モデルを元に整理をしていきます。

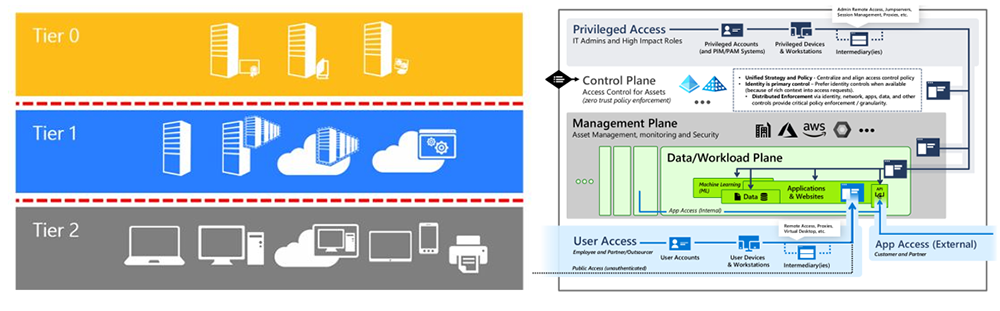

Active Directoryを対象としたセキュリティ保護モデルは、長らく管理階層モデル(Administrative Tier Model) [1]が利用されてきました。管理階層モデルでは資産を3つの階層で定義し、アクセスコントロールの設計等に活用します。3つの階層はTier0、Tier1、Tier2と命名されており、最も守られるべき資産はTier0に位置します。現在は、管理階層モデルに代わって、エンタープライズアクセスモデル(Enterprise Access Model)

[1]が利用されてきました。管理階層モデルでは資産を3つの階層で定義し、アクセスコントロールの設計等に活用します。3つの階層はTier0、Tier1、Tier2と命名されており、最も守られるべき資産はTier0に位置します。現在は、管理階層モデルに代わって、エンタープライズアクセスモデル(Enterprise Access Model) [1]が活用されており、複数のクラウドシステム、内部・外部ユーザアクセスなど現在のエンタープライズ環境にみられる特徴が反映されています。管理階層モデルでのTier0は、エンタープライズアクセスモデルでのPrivileged AccessおよびControl and Management Planes領域に拡張したとみることが出来ます。ここでは、シンプルに考えるためにエンタープライズアクセスモデルでのPrivileged AccessおよびControl and Management Planes領域も含めてTier0と見なすことにします。

[1]が活用されており、複数のクラウドシステム、内部・外部ユーザアクセスなど現在のエンタープライズ環境にみられる特徴が反映されています。管理階層モデルでのTier0は、エンタープライズアクセスモデルでのPrivileged AccessおよびControl and Management Planes領域に拡張したとみることが出来ます。ここでは、シンプルに考えるためにエンタープライズアクセスモデルでのPrivileged AccessおよびControl and Management Planes領域も含めてTier0と見なすことにします。

Domain AdminsがTier0に位置することは自明ですが、その他にどのようなオブジェクトがTier0に位置するのかを定義に戻って確認します。管理階層モデルを説明するMicrosoftの過去のドキュメンテーションでは、次のように定義されていました [2]。

[2]。

` Tier 0 - Direct Control of enterprise identities in the environment. Tier 0 includes accounts, groups, and other assets that have direct or indirect administrative control of the Active Directory forest, domains, or domain controllers, and all the assets in it. '

直訳をすると、Tier0を以下のように定義しています。

「Tire0は環境内のエンタープライズIDを直接的にコントロールします。Tire0には、Active Directoryフォレスト、ドメイン、またはドメインコントローラとその中のすべてのアセットを、直接的または間接的に管理コントロールすることができるアカウント、グループ、その他のアセットが含まれます。」

定義中に、「直接的または間接的に管理コントロールすることができる」とありますが、この解釈に関してSpecterOpsのメンバが興味深い記事を公開しています [3]。

[3]。

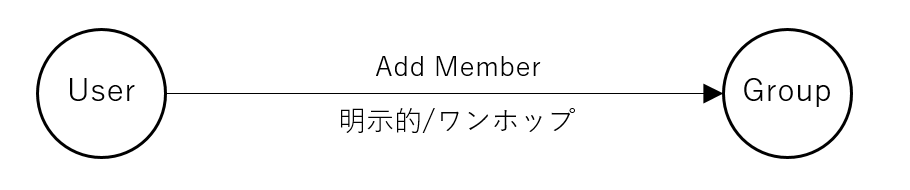

記事によると「直接的なコントロール」については、以下のように表現しています。

- コントロールするオブジェクトとコントロールされるオブジェクトはワンホップで到達する関係

- グループにメンバを追加できる権限のような明示的な権限を持つ

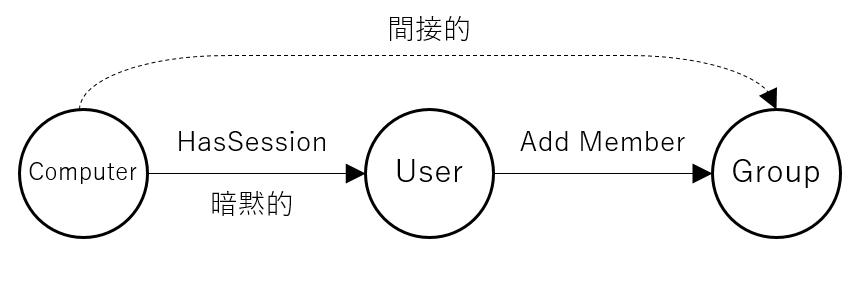

一方、「間接的なコントロール」については、以下のように表現しています。

- AがBをコントロールし、BがCをコントロールする場合、AはCもコントロールするという3要素のコントロール関係

- 暗黙的なコントロール関係

暗黙的なコントロールの一例として、HasSession [4]の関係性を挙げています。ホストにログインしたユーザのクレデンシャル情報がメモリ上にキャッシュされると、ホストを侵害することで暗黙的にユーザを侵害することになります。この場合、HasSessionではホストがユーザをコントロールすると考えます。

[4]の関係性を挙げています。ホストにログインしたユーザのクレデンシャル情報がメモリ上にキャッシュされると、ホストを侵害することで暗黙的にユーザを侵害することになります。この場合、HasSessionではホストがユーザをコントロールすると考えます。

SpecterOpsのメンバは、MicrosoftのTier0の定義を読み解いたうえで、Tier0の定義を以下のように提案しています [3]。

[3]。

` Tier Zero is a set of assets in control of enterprise identities and their security dependencies. '

直訳すると、次のようになります。

「Tier0は、エンタープライズIDとそのセキュリティ依存関係をコントロールする一連のアセットです。」

Tier0アセットについて

ここまで、Tier0の概念について確認してきましたが、ここからはTier0に分類される具体的なアセットについて確認していきます。本ブログの本題であるAttack Pathを考察するうえでも、Tier0に分類されるアセットを定義することは重要です。

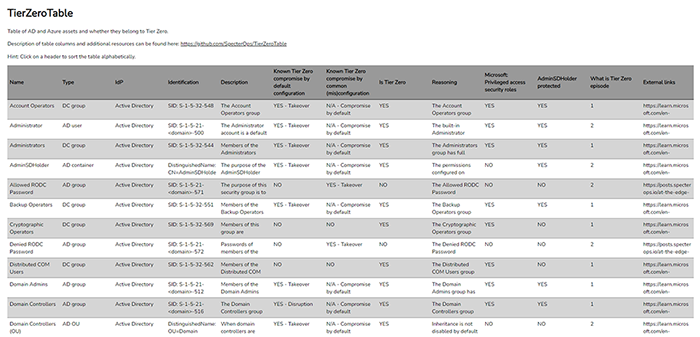

同じくSpecterOpsのメンバは、Tier Zero Tableという取り組みにおいて、Active DirectoryおよびEntraID(旧Azure AD)のTier0アセットをリストにして公開しています [5]。Tier Zero Tableはコミュニティベースの取り組みとしてコントリビュートも広く受け付けています。Tier0アセットの一例としては、以下のようなアセットがリストアップされています。

[5]。Tier Zero Tableはコミュニティベースの取り組みとしてコントリビュートも広く受け付けています。Tier0アセットの一例としては、以下のようなアセットがリストアップされています。

- Domain Admins

- Enterprise Admins

- Backup Operators

- krbtgt

- Schema Admins

- AdminSDHolder

Tier Zero Tableをリファレンスすることで、Attack Pathの文脈において、内部侵害を行う攻撃者がどのようなアセットを好んで標的にするかを認識することが可能となります。

攻撃者が標的とするTier0アセットについて確認しました。Tier0アセットはAttack Pathにおいて攻撃者が行う攻撃の連鎖の最終到達点と考えることができます。ここからは、初期侵入の成功によって一般権限であるDomain Usersの権限を持った攻撃者がTier0の一つであるDomain Adminsに昇格するシンプルなAttack Pathの例を見ていきます。

Attack Pathの事例

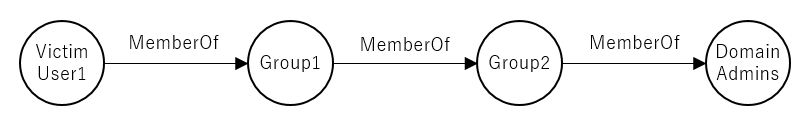

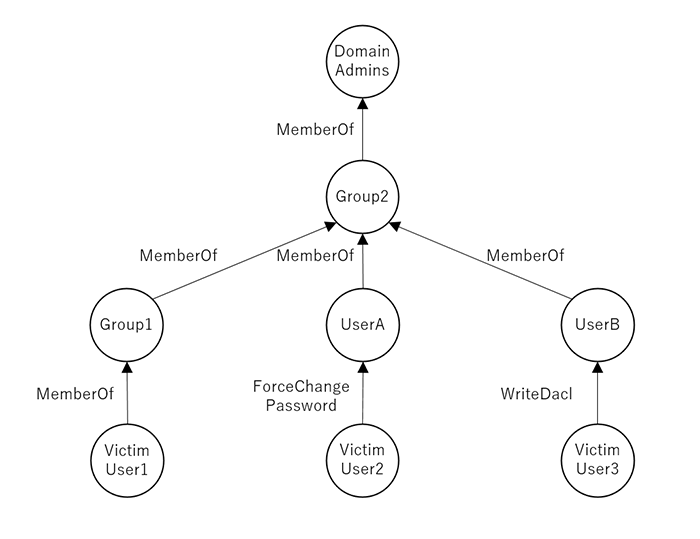

一つ目の例では、侵害されたVictim User1はGroup1に対してMemberOf [7]の関係性でグループのメンバです。また、Group1はGroup2のメンバであり、Group2はTier0であるDomain Adminsのメンバであることから、ドメイン全体を掌握する攻撃の連鎖が可能となります。

[7]の関係性でグループのメンバです。また、Group1はGroup2のメンバであり、Group2はTier0であるDomain Adminsのメンバであることから、ドメイン全体を掌握する攻撃の連鎖が可能となります。

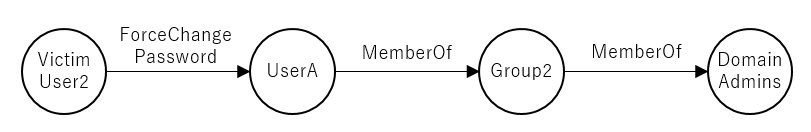

二つ目の例では、侵害されたVictim User2はUserAに対してForceChangePassword [8]の関係性でパスワードを変更することができます。そしてUserAはGroup2のメンバであったためDomain Adminsの権限を取得することができます。

[8]の関係性でパスワードを変更することができます。そしてUserAはGroup2のメンバであったためDomain Adminsの権限を取得することができます。

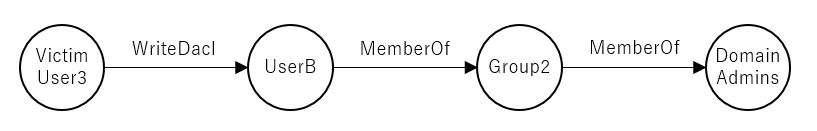

最後の例では、侵害されたVictim User3はUserBに対してWriteDacl [9]の関係性でDACLへの書き込みアクセスが可能です。そのため、フルコントロールを自身に付与することができます。UserBもまたGroup2のメンバでもあったためDomain Adminsの権限を取得することができます。

[9]の関係性でDACLへの書き込みアクセスが可能です。そのため、フルコントロールを自身に付与することができます。UserBもまたGroup2のメンバでもあったためDomain Adminsの権限を取得することができます。

これらのシンプルな例は、初期侵害のユーザは異なるものの、いずれもGroup2へのアクセスを経由してDomain Adminsへ到達していることが分かります。

Attack Pathでは、Tier0アセット(例ではDomain Admins)に到達する複数の攻撃の連鎖において、経路が集中するポイントをチョークポイント(戦略的阻止点)と位置付けています。今回の例では、Domain Adminsに到達する際に共通して経由するGroup2がチョークポイントとなります。Attack Pathにおけるチョークポイントを把握することで、リスクを定量的に評価することができ効果的な緩和策に繋げることが可能です。

さいごに

今回は、攻撃者が内部侵害で悪用するアイデンティティベースの攻撃の連鎖であるAttack Pathについてご紹介しました。次回の筆者ブログでは、Attack Pathを用いた具体的な侵害とその緩和策についてデモを交えてご紹介する予定です。

参考文献

- [1]Enterprise access model | Microsoft

https://learn.microsoft.com/en-us/security/privileged-access-workstations/privileged-access-access-model

https://learn.microsoft.com/en-us/security/privileged-access-workstations/privileged-access-access-model - [2]Active Directory administrative tier model | Microsoft

https://web.archive.org/web/20201101144050/https://docs.microsoft.com/en-us/windows-server/identity/securing-privileged-access/securing-privileged-access-reference-material

https://web.archive.org/web/20201101144050/https://docs.microsoft.com/en-us/windows-server/identity/securing-privileged-access/securing-privileged-access-reference-material - [3]What is Tier Zero — Part 1 | SpecterOps

https://posts.specterops.io/what-is-tier-zero-part-1-e0da9b7cdfca

https://posts.specterops.io/what-is-tier-zero-part-1-e0da9b7cdfca - [4]HasSession | BloodHound Support

https://support.bloodhoundenterprise.io/hc/en-us/articles/17222924850075-HasSession

https://support.bloodhoundenterprise.io/hc/en-us/articles/17222924850075-HasSession - [5]SpecterOps/TierZeroTable | SpecterOps

https://github.com/SpecterOps/TierZeroTable/

https://github.com/SpecterOps/TierZeroTable/ - [6]TierZeroTable | SpecterOps

https://specterops.github.io/TierZeroTable/

https://specterops.github.io/TierZeroTable/ - [7]MemberOf | BloodHound Support

https://support.bloodhoundenterprise.io/hc/en-us/articles/17312834131867-MemberOf

https://support.bloodhoundenterprise.io/hc/en-us/articles/17312834131867-MemberOf - [8]ForceChangePassword | BloodHound Support

https://support.bloodhoundenterprise.io/hc/en-us/articles/17223286750747-ForceChangePassword

https://support.bloodhoundenterprise.io/hc/en-us/articles/17223286750747-ForceChangePassword - [9]WriteDacl | BloodHound Support

https://support.bloodhoundenterprise.io/hc/en-us/articles/17312765477787-WriteDacl

https://support.bloodhoundenterprise.io/hc/en-us/articles/17312765477787-WriteDacl

執筆者プロフィール

松井 祐輔(まつい ゆうすけ)

セキュリティ技術センター リスクハンティング・システムグループ

脅威インテリジェンス、内部侵入攻撃対策を専門とする。

大規模国際イベントや官民向けのサイバーセキュリティ対応業務を経て、現在はNEC CSIRT Cyber Threat Intelligenceなどの業務に従事。

CISSP、CISA、2×SANSメダル、4×Splunk Botsトロフィー、Offensive Securityメダル、3×Taniumメダルを保持。

YamatoSEC上忍、AD Hack WGリード、Hardening Project Kuromame6 メンバー。

執筆者の他の記事を読む

アクセスランキング

拡大する

拡大する