Japan

サイト内の現在位置

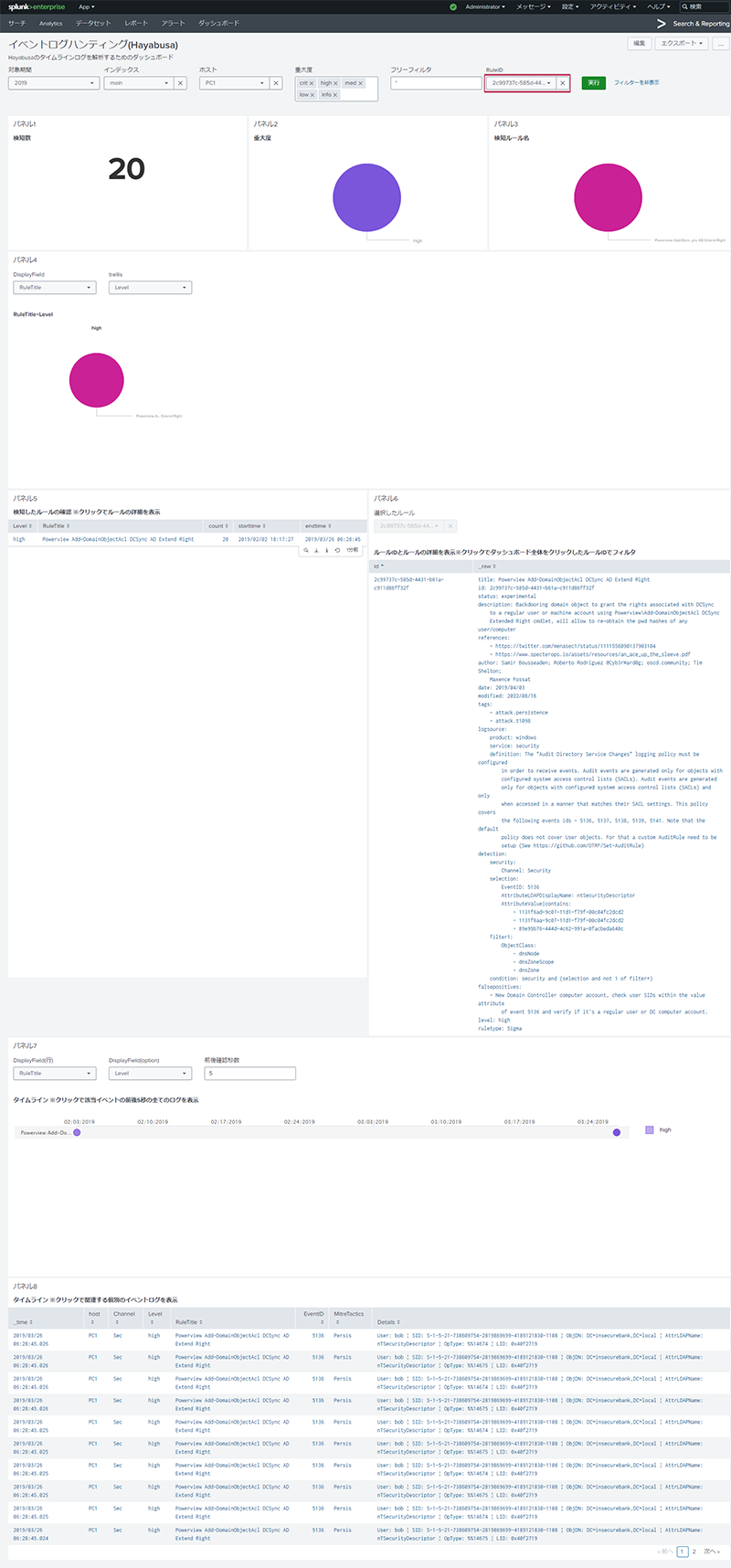

HayabusaとSplunkによるファストフォレンジック効率化

NECセキュリティブログ2023年9月29日

Hayabusaとは

Hayabusaは、大和セキュリティによって開発されたWindowsイベントログのタイムライン作成および脅威ハンティングツールです。2300以上のSigmaルールと150以上のHayabusa検知ルールを使用し、Windowsイベントログから脅威を検知します。Hayabusaで検知したイベントを起点に調査を行うことで、効率的にファストフォレンジックを進めることができます。Hayabusa検知ルールの開発には、弊社の松井も参加しております。

Splunkとは

Splunkは、様々な形式のログを投入し、検索、分析、可視化することが可能で、SIEM(Security Information and Event Management)として活用できます。投入したログを活用するためのダッシュボードを容易に作成することができます。

- ※Splunkに自社のログでなく、他社のログを投入する際には、ライセンスの扱いに注意が必要です。

課題の設定

本ブログでは、Splunkを用いて次の課題を改善するダッシュボードを作成します。

課題は、csv出力したHayabusaのタイムラインログをExcel、Timeline Explorer  [3]で解析した際に出てきたものです。

[3]で解析した際に出てきたものです。

課題① 検知したイベントと検知ルールの紐づけの煩雑さ

課題② イベントログ及び他のアーティファクトの横断的な解析の煩雑さ

課題①に関して、解析時に過検知かどうかの判断のために、検知に利用されたルールを確認する場合があります。その場合、Hayabusaのrulesフォルダに格納されたルールファイルを都度確認する必要があり、手間がかかります。

課題②に関して、Hayabusaで検知したイベントの時刻を基準にイベントログ、他のアーティファクトのログを横断的に解析する場合に手間がかかります。例えば、横断的に解析をする場合、イベントログ、MFT、Prefetch等を変換したログを1件ずつExcel やTimeline Explorerで開き、該当時刻付近のイベントを確認する必要があります。

検証環境

本ブログで設定した課題を解決するための検証環境として、WSL上のUbuntuにSplunkのDockerコンテナ  [4]を用意します。

[4]を用意します。

Splunkに投入するファイルは、下記の3つです。

解析対象のWindowsイベントログとして、EVTX-ATTACK-SAMPLES  [5]を使用しています。

[5]を使用しています。

- ファイル①Windowsイベントログを解析したHayabusaのタイムラインログ

※検知したルールのIDを出力するように事前に設定変更済み - ファイル②WindowsイベントログをEvtxECmd

[6]で変換したxmlファイル

[6]で変換したxmlファイル - ファイル③Hayabusaのrulesフォルダを圧縮したzipファイル

Hayabusa用Splunkダッシュボードの作成

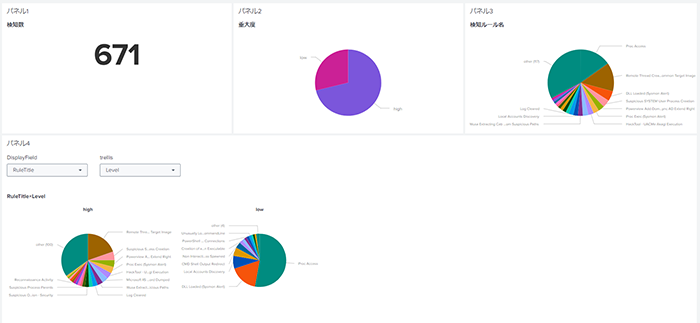

本ブログでは、Splunk上にHayabusaのタイムラインログを解析するためのダッシュボードを作成します。イベント全体の概観を表示するためのパネル(パネル1~4)、検知したルールに関する情報を表示するパネル(パネル5~6)、可視化したタイムラインを表示するパネル(パネル7)、タイムラインをテーブル表示するパネル(パネル8)を作成しました。

Hayabusa用Splunkダッシュボードの活用方法

Hayabusa用Splunkダッシュボードの活用方法を確認します。

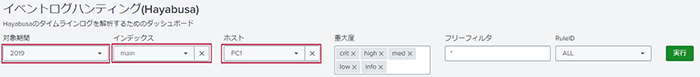

ダッシュボード上部に、6つのインプット(ユーザによる入力箇所)が表示されます。

対象期間の変更、調査対象ホストの指定、文字列でフィルタすることで、検索対象を絞ることができます。

mainインデックスに格納され、2019年の間にPC1で発生したイベントに対象を絞ります。

- ※今回は、SplunkにHayabusaログ、イベントログを投入する際にホスト名をPC1に統一して投入しております。イベントログに記録された実際のホスト名と異なる点にご注意ください。

拡大する

拡大するインプットでログをフィルタした後に、パネル1からパネル4で、検知イベントの概観を確認することができます。

拡大する

拡大する前述の2つの課題について、それぞれ改善を試みた結果を以降記載します。

課題① 検知したイベントと検知ルールの紐づけの煩雑さ

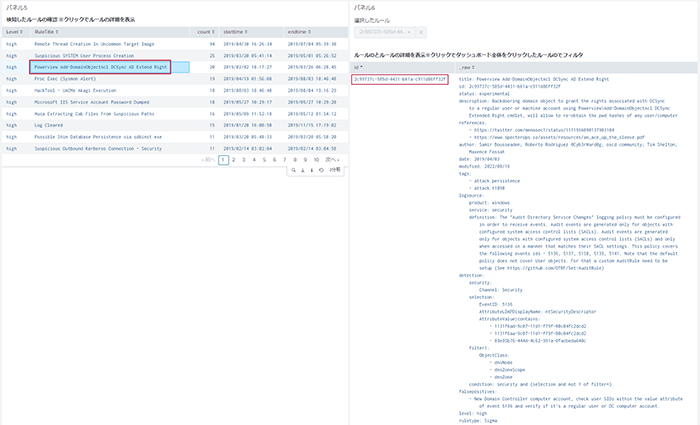

課題①を解決するダッシュボード上のパネル5、パネル6を紹介します。

拡大する

拡大するパネル5上で検知ルールをクリックすると、パネル6に該当する検知ルールの詳細が表示されます。

パネル5をクリックした際にルールIDの値をパネル6が参照する変数に渡し、投入したルールファイルからルールIDと一致した検知ルールを表示する仕組みとなっています。

拡大する

拡大するパネル6に表示されているルールIDをクリックすることで、当該ルールIDに紐づくイベントのみがダッシュボード上に表示されるようにフィルタすることができます。

検知ルールの詳細とHayabusaのイベントの双方を確認することで過検知かどうか効率的に判断することができます。

課題② イベントログ及び他のアーティファクトの横断的な解析の煩雑さ

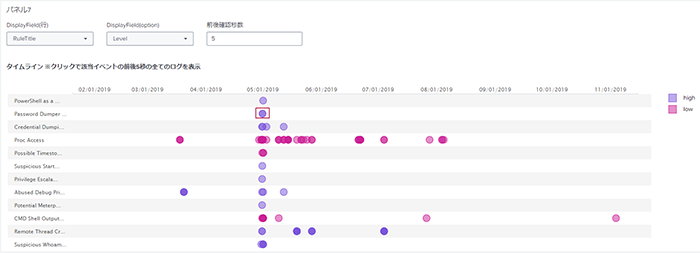

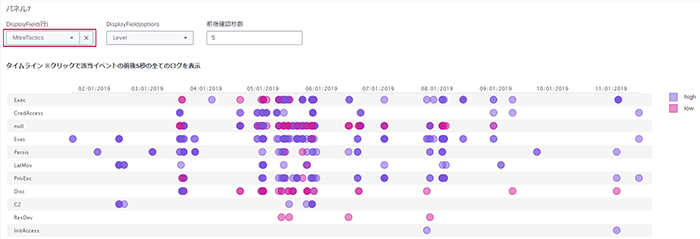

課題②を解決するダッシュボード上のパネル7を紹介します。

パネル7は、デフォルトでは検知ルール名ごとにタイムラインを表示します。パネル7は、検知ルール名だけでなく、MITRE TacticsやイベントのSeverity等、他の値ごとにタイムラインを表示することも可能です。

Password Dumper Remote Thread in LSASSという検知イベントと近い時刻のログを確認するために、該当するイベントをクリックします。

拡大する

拡大する

拡大する

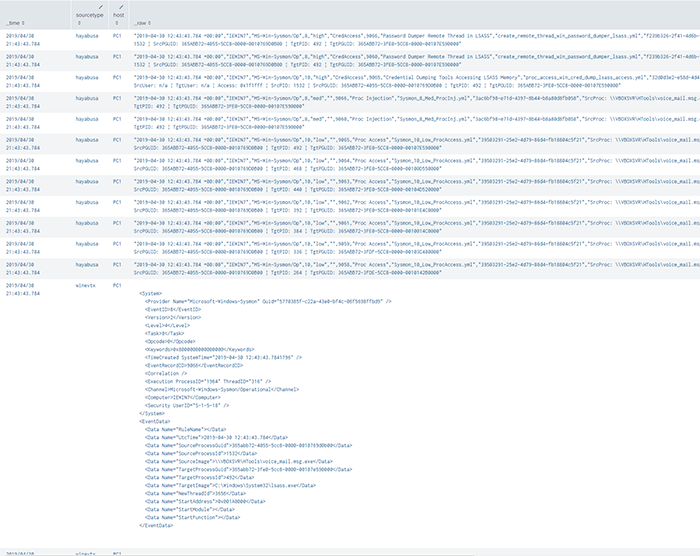

拡大するクリックするとブラウザの新たなタブが開き、該当イベントの前後5秒の間に発生した全てのイベントが表示されます。

拡大する

拡大する今回は、イベントログとHayabusaのタイムラインログのみの投入でしたが、MFTやPrefetch等の他のアーティファクトのログを投入することで、検知イベントを起点とした他のアーティファクトに対する横断的な分析が効率的にできるようになります。

最後に

HayabusaとSplunkを組み合わせたファストフォレンジック効率化の一例について紹介しました。解析作業を通して出てきた課題を都度解消していくことで解析を効率化することができます。ログ取り込み設定、ダッシュボード作成方法等の細かな部分は割愛させていただきましたが、本ブログが少しでも参考になれば幸いです。

参考文献

- [1]Yamato-Security/hayabusa

https://github.com/Yamato-Security/hayabusa/blob/main/README-Japanese.md

https://github.com/Yamato-Security/hayabusa/blob/main/README-Japanese.md - [2]

- [3]Eric Zimmerman’s TOOLS

https://ericzimmerman.github.io/

https://ericzimmerman.github.io/ - [4]splunk/splunk - Docker Image

https://hub.docker.com/r/splunk/splunk/

https://hub.docker.com/r/splunk/splunk/ - [5]sbousseaden/EVTX-ATTACK-SAMPLES

https://github.com/sbousseaden/EVTX-ATTACK-SAMPLES

https://github.com/sbousseaden/EVTX-ATTACK-SAMPLES - [6]EricZimmerman/evtx

https://github.com/EricZimmerman/evtx

https://github.com/EricZimmerman/evtx

執筆者プロフィール

桐下 拓也(きりした たくや)

セキュリティ技術センター リスクハンティング・アナリシスグループ

大規模国際イベントのサイバーセキュリティ対応業務を経て、現在はインシデント対応、ペネトレーションテスト、NEC CSIRTなどの業務に従事。

2×SANSメダル、4×Splunk Boss of the SOCトロフィー、Taniumメダルを保持

CISSP、GCFA、OSDAを保持

執筆者の他の記事を読む

アクセスランキング