Japan

サイト内の現在位置

インシデント対応時の証拠データ収集ツールMagnet Responseについて

NECセキュリティブログ2023年5月12日

サイバーセキュリティ戦略統括部の松本康平です。

本稿では、インシデント対応時のデータ収集ツールである Magnet Responseについて取り上げます。Magnet Responseは2023年2月16日から

Magnet Responseについて取り上げます。Magnet Responseは2023年2月16日から Magnet Forensicsが公開しており、ライセンスに同意すれば、無料で利用できます。

Magnet Forensicsが公開しており、ライセンスに同意すれば、無料で利用できます。

Magnet Responseの利点と機能について、提供元は以下のように説明しています。

利点と機能:

- 技術に詳しくないユーザでも簡単に利用が可能できる。

- サイバー犯罪に関する揮発性データおよびファイルを収集し、最も揮発性の高いデータから順に収集・保存する。保存は数分で完了し、複数のツールを使うことなく必要なファイルを取得することができる。

- 単一の実行ファイルで実行でき、USBメディアから実行できる。

- 収集するファイルのサイズ制限オプションを利用して、独自のキーワード(またはデフォルトのキーワード)を使って収集することができる。

- Magnet AXIOMおよびMagnet AXIOM Cyberで処理および分析ができるように、Zip形式で保存される。

- データの整合性を検証するために、ハッシュ値を提供する。

上記のような特徴から、Magnet Responseはファスト・フォレンジックを念頭に置かれたツールであると言えます。

ファスト・フォレンジックとは

デジタル・フォレンジック研究会が公開している「証拠保全ガイドライン 第9版」によれば、ファスト・フォレンジックとは、「早急な原因究明、侵入経路や不正な挙動を把握するため、必要最低限のデータを抽出およびコピーし、解析すること」としています。また、「インシデント発生の現場におけるファースト・レスポンダは、1つのデバイスを深く調査する暇がなくなってきており、迅速な原因究明や侵入経路の侵入・特定をするために最低限のデータ抽出・解析をすることが求められてきている。」「これらの証拠データが消失する前に、発生現場におけるファースト・レスポンダが手作業のみで迅速かつ最大限に取得することは困難であるため、専門ツールを利用して実施する。」とも述べています。

デジタル・フォレンジック研究会が公開している「証拠保全ガイドライン 第9版」によれば、ファスト・フォレンジックとは、「早急な原因究明、侵入経路や不正な挙動を把握するため、必要最低限のデータを抽出およびコピーし、解析すること」としています。また、「インシデント発生の現場におけるファースト・レスポンダは、1つのデバイスを深く調査する暇がなくなってきており、迅速な原因究明や侵入経路の侵入・特定をするために最低限のデータ抽出・解析をすることが求められてきている。」「これらの証拠データが消失する前に、発生現場におけるファースト・レスポンダが手作業のみで迅速かつ最大限に取得することは困難であるため、専門ツールを利用して実施する。」とも述べています。

Magnet Responseは、まさにこの専門ツールとして利用できます。筆者のインシデント対応の経験においても、ファスト・フォレンジックを依頼されることが非常に多いです。ファスト・フォレンジック時のデータ収集に活用できそうなMagnet Responseというツールが公開されたので、今回検証してみようと思いました。

Magnet Responseをダウンロードすると同梱されているクイックスタートガイドには、以下の証拠データを収集できると記載されています。

| 分類 | 対象 |

| RAM | RAM |

| Pagefile.sys | pagefile.sys |

| Volatile Data(揮発性データ) | Network connections |

| Running process (basic list) | |

| Logged-on users | |

| Scheduled tasks | |

| IP config info | |

| Firewall info | |

| Wi-Fi info | |

| Windows services | |

| Local users accounts | |

| Windwos version details | |

| Collect Critical System Files | Amcache data |

| AnyDesk Logs | |

| Chrome Browser History | |

| Edge Browser History | |

| Firefox Browser History | |

| Firewall Logs | |

| Jumplist files | |

| LogMeln Logs | |

| Master File Table($MFT) | |

| NTUSER.DAT files | |

| PowerShell history | |

| Prefetch files | |

| Program Compatibility Assistant files | |

| Recent Link files | |

| Recycle Bin | |

| Registry Hives | |

| Scheduled Tasks | |

| SRUM data | |

| TeamViewer Logs | |

| UsrClass.dat files | |

| Windows Event Logs | |

| Windows Timeline data | |

| Capture Running Processes | Save copy of located processes/loaded modules |

| Collect Files | Ransom note |

| Save a copy of files containing these keywords |

以降では、Magnet Responseの検証結果を記載していきます。検証は、本稿執筆時点における筆者の環境上で確認をしたものであり、動作内容を保証するものではありません。

今回の検証で利用した環境・バージョン

以下の記事は、筆者の独自調べです。 VMware Workstation Pro上に立てた仮想ホスト上で検証しています。

VMware Workstation Pro上に立てた仮想ホスト上で検証しています。

- Magnet RESPONSE v1.6 [March 30, 2023]

- 仮想マシン① Windows Enterprise 10 1809

- 仮想マシン②

tsurugi linux 2022.1

tsurugi linux 2022.1

Magnet Responseのダウンロード方法

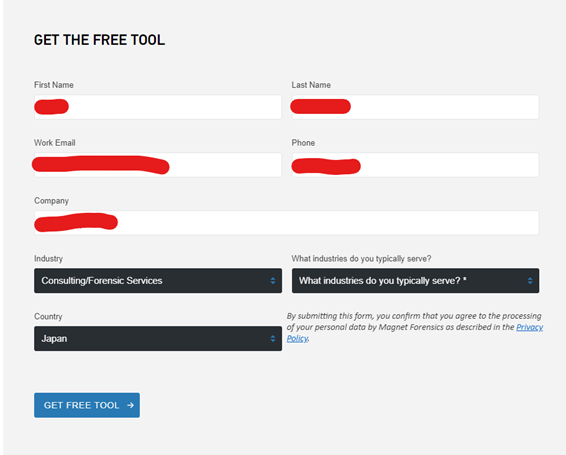

Magnet Responseのダウンロードページにアクセスし、氏名・メールアドレス・電話番号・会社名などの必要事項を入力し、「GET FREE TOOL」を押します。しばらくすると、入力したメールアドレスにダウンロードリンクが送信されてきますので、リンクにアクセスしてダウンロードします。

Magnet Responseのダウンロードページにアクセスし、氏名・メールアドレス・電話番号・会社名などの必要事項を入力し、「GET FREE TOOL」を押します。しばらくすると、入力したメールアドレスにダウンロードリンクが送信されてきますので、リンクにアクセスしてダウンロードします。

ダウンロードしたZipファイルを展開すると。以下が同梱されています。

- マニュアル

- 実行ファイル(Magnet Responseの本体)

- リリースノート

Magnet Responseの使用方法

MagnetRESPONSE.exeをUSBメディア等にコピーし、調査対象に認識させた上で、ダブルクリックすることで起動することができます。以降の検証では、仮想マシンのデスクトップ上にドラッグアンドドロップでコピーして使用しました。

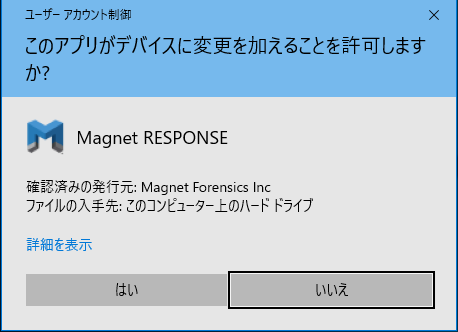

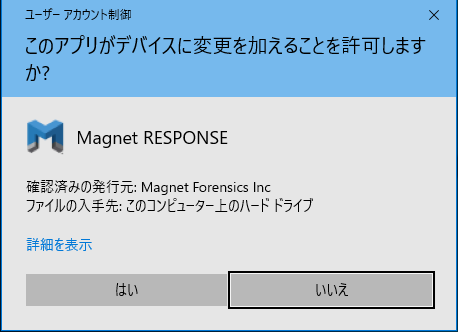

上記のアイコンで表示されるMagnet Responseの本体をダブルクリックすると、ユーザーアカウント制御が表示され、管理者権限で実行してよいか聞かれます。「はい」を押して進みます。

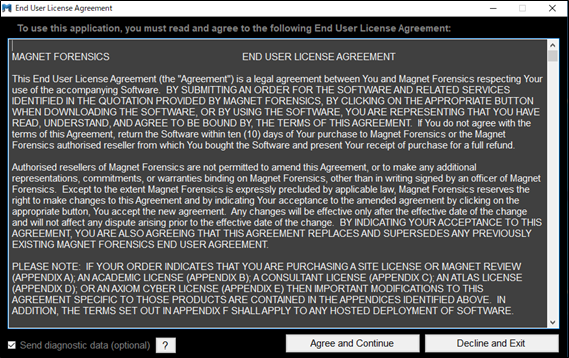

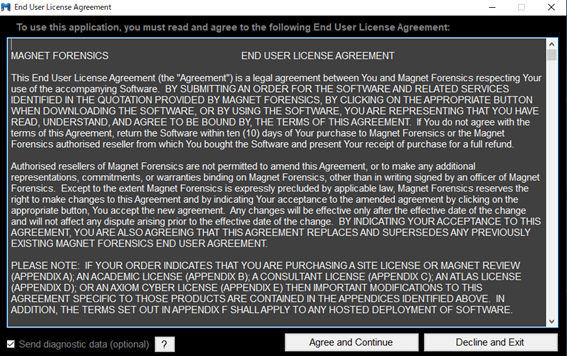

ライセンスを確認し、「Agree and Continue」を押して進みます。

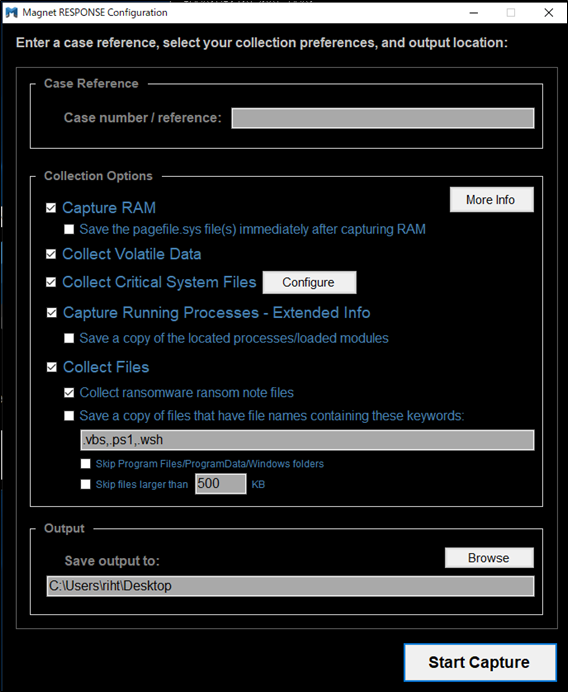

実行時の設定を行う画面が表示されます。

設定項目は以下のようになっています。設定を完了させ、右下の「Start Capture」を押下すると、証拠データの収集が始まります。検証では、初期値から変更はせずに実行しました。

| 大項目 | オプション | 初期値 | 概要 |

| Case Reference | Case number / reference | - | ケースに任意の文字を指定できます。出力フォルダの名前に使われます。 |

| Collection Options | More Infoボタン | - | 収集するファイル等の詳細説明が表示されます。(英語表記) |

| Capture RAM | ON | RAMを取得するか選択します。 | |

| ・Save the pagefiles sys file(s) immediately after capturing RAM | OFF | RAM取得後にpagefiles.sysファイルを取得するかを選択します。 | |

| Collect Volatile Data | ON | 揮発性の情報を取得します。 | |

| Collect Critical System Files | ON | 重要なシステムファイルを取得します。 | |

| Configureボタン | - | 収集するファイル等について、詳細設定可能なウィンドウを開きます。 | |

| Capture Running Process - Extended Info | ON | 起動中のプロセスについて追加情報(ハッシュ値やメタ情報、エントロピーなど)を取得します。 | |

| ・Save a copy of the located processes/loaded modules | OFF | 起動中のプロセスに関連するEXEファイルおよびDLLファイルを取得します。 | |

| Collect Files | ON | 追加ファイルの収集をします。 | |

| ・Collect ransomware ransom note files | ON | ランサムノートを取得します。 | |

| ・Save a copy of files that have file names containing these keywords | OFF | キーワードをファイル名に含むファイルを収集します。キーワードは複数指定可能「,」でつないで記入します。(デフォルト .vbs, .ps1, .wsh) | |

| ・Skip Program Files/ProgramData/Windows folders | OFF | 特定フォルダ配下の情報収集をスキップします。 | |

| ・Skip files larger than [] KB | OFF | 指定サイズ以上のファイルは収集しません。(デフォルト500KB) | |

| Output | Save output to | - | 出力先のフォルダを指定します。 |

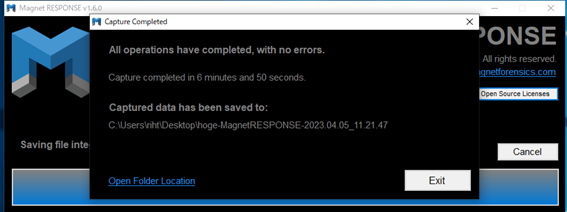

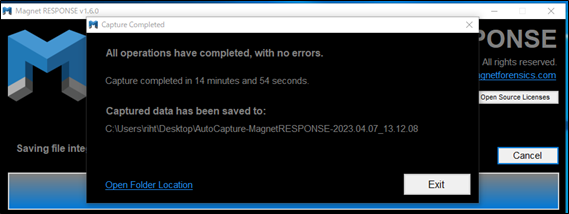

揮発性の高い証拠データから収集が始まり、「Capture Completed」というウィンドウが表示されて完了しました。検証環境では、データの収集完了までに6分50秒かかりました。

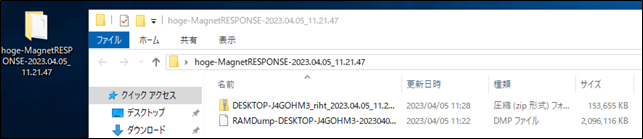

Outputで指定したフォルダ配下に「”Case Referenceで指定した値”-MagnetRESPONSE-“日時”」という命名規則でフォルダが作成されました。なお、ZIPファイルはWindows標準機能で展開しようとすると、エラーが発生しました。7Zipを使って展開した場合にはエラーが発生しませんでした。

生成されるファイル

- “マシン名_ユーザ名_日時”.zip

- RAMDump-“マシン名_ユーザ名”_”Windowsのバージョン”.dmp

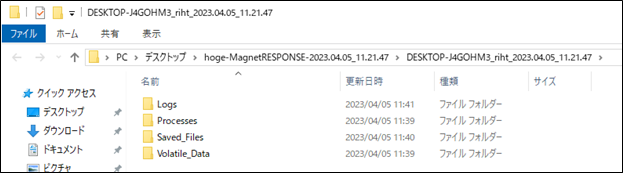

Zipを展開すると以下のようなフォルダが表示され、収集された証拠データが格納されています。

なお、階層が深くなっていることに注意してください。例えば、イベントログは次のようなパスに格納されていました。

- hoge-MagnetRESPONSE-2023.04.05_11.21.47\DESKTOP-J4GOHM3_riht_2023.04.05_11.21.47.zip\Saved_Files\Windows_Event_Logs\C\Windows\system32\winevt\Logs

Auto-Collect機能(技術に詳しくないユーザーのための機能)

ファスト・フォレンジックを行うために証拠保全をする際、専門性の高い技術者が作業に当たれない可能性があります。この場合に便利な機能があります。実行ファイル名を特定の値にすることで、設定画面が表示されず、収集を始めることができます。

以下二つのモードが利用可能です。

| モード | ファイル名 | 説明 |

| Capture Everything | AutoCapture.exe | すべてのオプションがONになった状態で収集が開始されます。 |

| Minimal Capture | AutoCaptureMinimal.exe | Volatile DataとCritical System FilesのオプションのみがONになった状態で収集が開始されます。 |

ファイル名を「AutoCapture.exe」に変更した状態で、収集してみます。

UACとライセンスへの同意は、変わらず表示されました。

ライセンスに同意した後、設定画面が表示されることなく、収集が開始されました。判断に迷うことがないので、非技術者でも簡単に情報を収集できると思います。「Capture Everything」モードでは、データの収集完了までに14分54秒と、前述の実行時間よりも長く時間がかかりました。これは、「Collect files」オプションがONになっているためと考えられます。

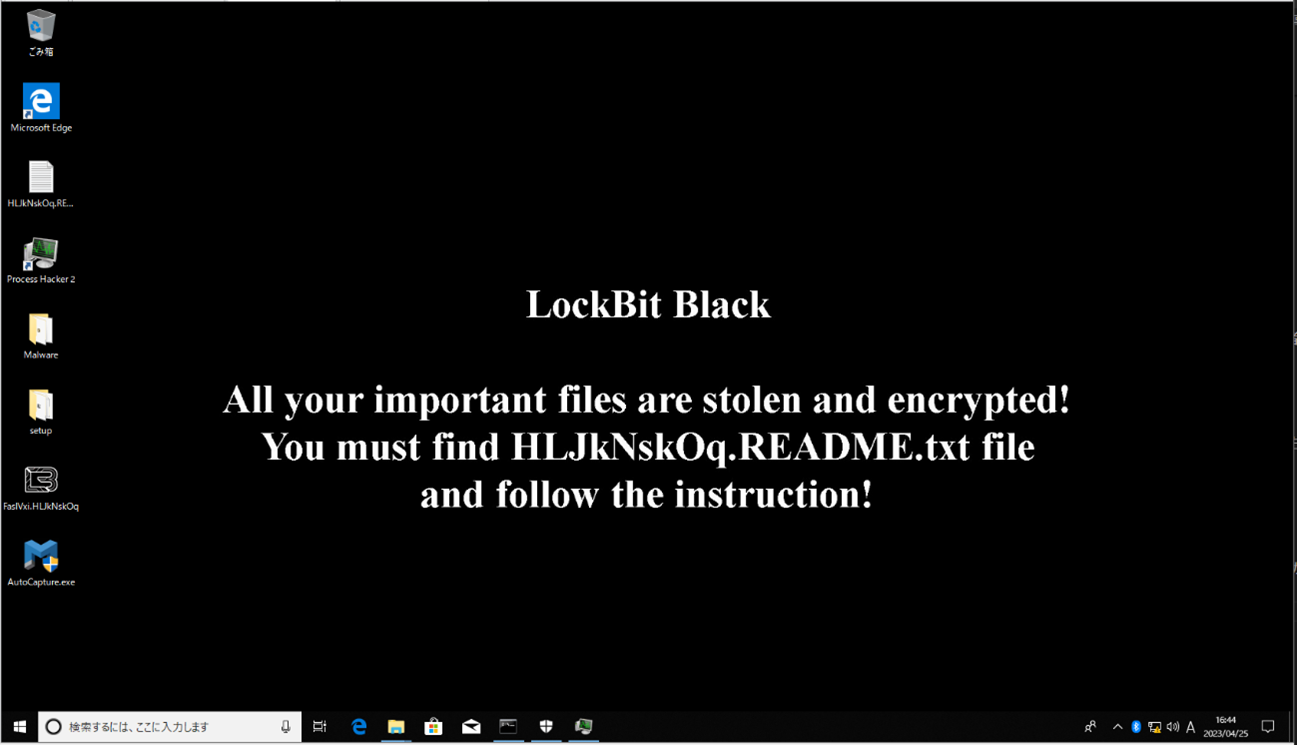

ランサムノートの収集

Magnet Responseには、ランサムノートを収集するオプションがあります。ランサムノートを確認することで、アクターを推測することができるため、興味深い機能です。今回、ランサムウェアに感染させたWindowsの仮想マシンから、ランサムノートを収集できるか検証しました。検証に使用したランサムウェアは MalwareBazaar Databaseから入手したLockBit3.0(SHA256:80e8defa5377018b093b5b90de0f2957f7062144c83a09a56bba1fe4eda932ce)です。

MalwareBazaar Databaseから入手したLockBit3.0(SHA256:80e8defa5377018b093b5b90de0f2957f7062144c83a09a56bba1fe4eda932ce)です。

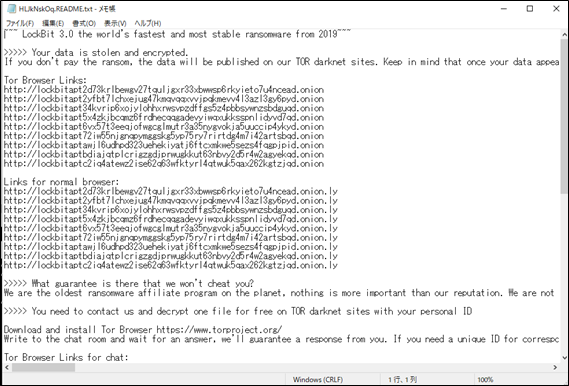

LockBit3.0に感染させたところ、デスクトップの背景画像が下図のようになり、デスクトップにランサムノートが出力されました。

下図がデスクトップに作成されたランサムノートです。

今回の検証では、ランサムノートを取得することができませんでした。Magnet Responseはファイル名やキーワードでランサムノートを判定しています。

検証で生成されたランサムノートのファイル名にはランダムな文字列が含まれていたため(ランダムな文字列.README.txt)、条件に合致しなかったと考えられます。

このように、取得できない場合もあることに注意して利用する必要があります。

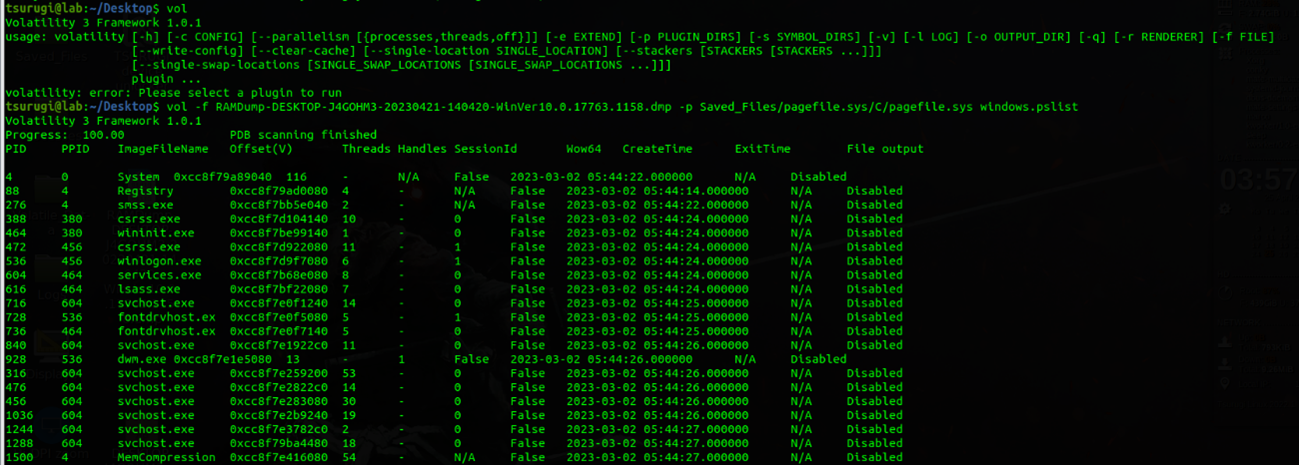

メモリダンプの解析

収集したメモリダンプおよびページングファイルが解析ツールで読みこむことが可能かを事前に検証することは重要です。ダンプツールと解析ツールで相性が悪い場合もあるため、取得前に解析ツールで読みこむことができるか確認することをお勧めします。検証では、 Tsurugi Linuxの仮想マシンにプリインストールされている

Tsurugi Linuxの仮想マシンにプリインストールされている volatility3を使って、RAMおよびpagefile.sysを解析できることを確認しました。

volatility3を使って、RAMおよびpagefile.sysを解析できることを確認しました。

まとめ

ファスト・フォレンジックの証拠データ収集用ツールとして、無料で利用できるMagnet Responseについて解説をしました。インシデントは突然発生し、必ずしも専門的なスキルをもつ人員が、証拠保全を行えるとは限りません。Auto-collect機能を利用することで、技術に詳しくないユーザでも比較的簡単にデータを収集できることが最大のメリットに感じました。ファスト・フォレンジックに対応してきたチームは、既に別のツールを使って証拠データの収集をしてきているものと思います。例えば、代表的なツールとして、「証拠保全ガイドライン 第9版」の「H.代表的な収集および分析ツール」に記載のCDIR-Collectorがあります。これまでに利用していたツールとは、収集できる証拠データや格納方法に差分があるため、導入については各チームにて検討が必要と思います。本稿が新しいツールの導入、またインシデント対応の効率化に繋がれば幸いです。

参考資料

- Magnet forensics

https://www.magnetforensics.com/

https://www.magnetforensics.com/ - Magnet Response

https://www.magnetforensics.com/resources/magnet-response/

https://www.magnetforensics.com/resources/magnet-response/ - CDIR-Collector

https://www.cyberdefense.jp/products/cdir.html

https://www.cyberdefense.jp/products/cdir.html - デジタル・フォレンジック研究会 「証拠保全ガイドライン第9版」

https://digitalforensic.jp/wp-content/uploads/2023/02/shokohoznGL9.pdf

https://digitalforensic.jp/wp-content/uploads/2023/02/shokohoznGL9.pdf - MalwareBazaarから入手した検体

https://bazaar.abuse.ch/sample/80e8defa5377018b093b5b90de0f2957f7062144c83a09a56bba1fe4eda932ce/

https://bazaar.abuse.ch/sample/80e8defa5377018b093b5b90de0f2957f7062144c83a09a56bba1fe4eda932ce/ - VMware Workstation Pro

https://www.vmware.com/jp/products/workstation-pro.html

https://www.vmware.com/jp/products/workstation-pro.html - Tsurugi Linux

https://tsurugi-linux.org/downloads.php

https://tsurugi-linux.org/downloads.php - Volatility3

https://github.com/volatilityfoundation/volatility3

https://github.com/volatilityfoundation/volatility3

執筆者プロフィール

松本 康平(まつもと こうへい)

セキュリティ技術センター リスクハンティングチーム

所属:

サイバーセキュリティ戦略統括部

セキュリティ技術センター リスクハンティングチーム

経歴:

2017年に新卒入社、セキュア開発運用に関するドキュメント整備、リスクアセスメントに従事

2018年にIPA 中核人材育成プログラムにて制御システムセキュリティについて知見を獲得

2019年から現在まで、ペネトレーションテスト、脆弱性診断、インシデントレスポンス対応、セキュリティ関連のツール調査に従事

その他:

趣味は、愛犬・キャンプ・料理

執筆者の他の記事を読む

アクセスランキング