Japan

サイト内の現在位置

MITRE ATT&CK v9の注目更新ポイントをご紹介

NECセキュリティブログ2021年5月28日

はじめに

Subvert Trust Controls: Code Signing Policy Modification

(T1553.006)

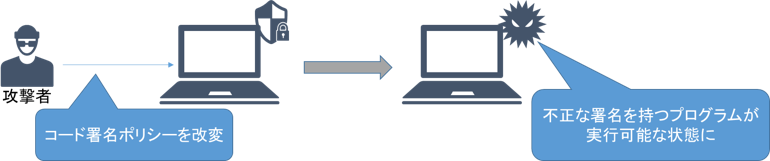

一つ目は、「Subvert Trust Controls: Code Signing Policy Modification(コード署名ポリシーの変更) [4]」です。

[4]」です。

コード署名はプログラムが改ざんされていないことを保証しますが、攻撃者は、攻撃対象端末のコード署名ポリシーを変更して、署名されていないコード、または自己署名されたコードの実行を可能にします。

本来、実行プログラムが信頼できない時には警告画面が表示されますが、このテクニックが利用されると、ユーザは警戒できずに不正なプログラムを実行されてしまう可能性があります。

類似のテクニックとして、例えば「Subvert Trust Controls: Code Signing(コード署名)(T1553.002) [5]」があります。T1553.002ではコード署名に関する情報の事前収集が必要になるため、攻撃者にとっては今回新しく追加されたT1553.006の方がより少ないコストで不正プログラムを実行させることが出来ると考えられます。

[5]」があります。T1553.002ではコード署名に関する情報の事前収集が必要になるため、攻撃者にとっては今回新しく追加されたT1553.006の方がより少ないコストで不正プログラムを実行させることが出来ると考えられます。

(余談になりますが、例えばWindowsではプログラムを実行すると、ユーザアカウント制御画面(UAC)(図2)が表示されることがあります。

皆さんは警告画面に対して「無条件で」「反射的に」OKボタンを押してしまっていたりしないでしょうか?

攻撃者は虎視眈々と攻撃のチャンスを狙っています。。。)

Subvert Trust Controls: Mark-of-the-Web Bypass

(T1553.005)

上述の「Code Signing Policy Modification」の他にもう一つ、「Subvert Trust Controls」のサブテクニックとして、プログラム実行時の警告やセーフ起動を回避する攻撃手法「Mark-of-the-Web Bypass」(T1553.005) [6]が追加されています。

[6]が追加されています。

インターネットからダウンロードされたファイルには通常、MOTW(Mark-of-the-Web)というタグ付けがされます。MOTWは、ファイル実行時の操作を制限することに利用されます。(図3)

全ての操作をできるようにするには、基本的に警告メッセージに対して許可しなければなりません。

拡張子.arjや.gzip, .isoや.vhd等のアーカイブ、ディスクイメージファイルに対してはMOTWのタグ付けが行われます。一方で、そのアーカイブ、ディスクイメージファイルの中に格納されるファイルに対してはファイル抽出後、MOTWタグが継承されずに付与されない可能性があります。

そのため、攻撃者はマルウェア等をアーカイブファイル内に隠してユーザの元に配送することで、ユーザは何も警戒することなく、マルウェア(不正なプログラムファイル)を実行してしまう可能性があります。

User Execution: Malicious Image (T1204.003)

3つ目は、「User Execution: Malicious Image(悪意のあるイメージ) [7]」です。

[7]」です。

攻撃者はAmazon Web Services (AWS) Amazon Machine Images (AMI)、Google Cloud Platform (GCP) Image、Azure Image、およびDockerなどの一般的なコンテナランタイムをバックドア化し、例えばAWSではユーザが自由に公開できるコミュニティAMIとしてパブリックリポジトリにアップロードします。

ユーザは、イメージファイルが悪意のあるものと気付かずに、イメージファイルをダウンロードしインスタンス、またはコンテナをデプロイしてしまう可能性があります。

攻撃者はこれにより、ユーザがデプロイしたインスタンスまたはコンテナ上で、暗号通貨マイニングを実行するコードなどの悪意のあるコードを実行することが出来るようになります。

このテクニックが悪用された事例には以下があります。

- Security Advisory: Mitiga Recommends All AWS Customers Running Community AMIs to Verify Them for Malicious Code

[8]

[8]

この事例では暗号通貨「Monero」をマイニングする目的で、AWSのパブリックリポジトリにコミュニティAMIをアップロードしていました。

このテクニックは、仮想環境の構築後に設定ミスや脆弱性を突くわけではありません。

したがってユーザは構築時にパブリックリポジトリからイメージファイルを参照する際に、信頼できる発行元がアップロードしたものなのかを確認することや、サンドボックスでまずは実行し、イメージの動作を確認することが大切です。

System Location Discovery (T1614)

「System Location Discovery(システムロケーションの検出) [9]」では、攻撃者はユーザのホストの地理的位置に関する情報を収集します。

[9]」では、攻撃者はユーザのホストの地理的位置に関する情報を収集します。

タイムゾーン/キーボードレイアウト/言語設定などの情報から、システムの地理的な場所を推測しようとします。

地理的位置に関する情報は、攻撃対象とする国を限定するために利用されることがあります。

昨今では、国家によるサイバー攻撃も増加していることから、国家の支援を受けていると考えられている攻撃者グループが、このテクニックを用いて標的の国を絞って攻撃している可能性が考えられます。

また、クラウドサービスの利用時においても注意が必要です。

利用するクラウドサービスのサーバの稼働場所が日本国外の場合、攻撃者によって該当の国が標的にされていたら、日本のユーザもその攻撃を受けてしまう可能性もあります。

そのため、クラウドサービスの利用時は、(地理的位置の観点で)どこにアクセスしているのか、ということを考慮する必要もあるでしょう。

なお、こちらのテクニックは当社とNEC Corporation IndiaがMITRE Corporationに提案し、新しいテクニックとしてMITRE ATT&CK v9に採用されたものになります。

最後に

今回のブログでは、新たに発表されたMITRE ATT&CK v9で追加された攻撃テクニックについて紹介しました。

近年、様々なレポートでMITRE ATT&CKが記載されていることが増えてきました。

今後も活用が進んでいくことが楽しみですね。私たちインテリジェンスチームとしても、MITRE ATT&CKの活用をさらに推進していきたいと考えています。

最後までお読みいただき、ありがとうございました。

参考情報

- [1]MITRE ATT&CK

https://attack.mitre.org/

https://attack.mitre.org/ - [2]MITRE ATT&CK v9

https://attack.mitre.org/versions/v9/

https://attack.mitre.org/versions/v9/ - [3]Updates - April 2021

https://attack.mitre.org/resources/updates/updates-april-2021/

https://attack.mitre.org/resources/updates/updates-april-2021/ - [4]Subvert Trust Controls: Code Signing Policy Modification

https://attack.mitre.org/techniques/T1553/006

https://attack.mitre.org/techniques/T1553/006 - [5]Subvert Trust Controls: Code Signing

https://attack.mitre.org/techniques/T1553/002/

https://attack.mitre.org/techniques/T1553/002/ - [6]Subvert Trust Controls: Mark-of-the-Web Bypass

https://attack.mitre.org/techniques/T1553/005

https://attack.mitre.org/techniques/T1553/005 - [7]User Execution: Malicious Image

https://attack.mitre.org/techniques/T1204/003

https://attack.mitre.org/techniques/T1204/003 - [8]Security Advisory: Mitiga Recommends All AWS Customers Running Community AMIs to Verify Them for Malicious Code

https://medium.com/mitiga-io/security-advisory-mitiga-recommends-all-aws-customers-running-community-amis-to-verify-them-for-5c3e8b47d2d8

https://medium.com/mitiga-io/security-advisory-mitiga-recommends-all-aws-customers-running-community-amis-to-verify-them-for-5c3e8b47d2d8 - [9]System Location Discovery

https://attack.mitre.org/techniques/T1614

https://attack.mitre.org/techniques/T1614

執筆者プロフィール

Two(トゥー)※ハンドルネーム

セキュリティ技術センター インテリジェンスチーム

入社以来、セキュリティソフトウェアの設計開発業務に従事。

2019 年より、セキュリティ技術センターに着任し、インテリジェンスチームの一員として脅威情報収集, 分析, 活用を推進中。

また、PSIRT として脆弱性ハンドリング業務にも従事。情報処理安全確保支援士(RISS)を保持。

執筆者の他の記事を読む

アクセスランキング