Japan

サイト内の現在位置

IoT機器検索エンジン:「SHODAN」の利用~インターネット上に公開している制御システム~

NECセキュリティブログ2020年2月28日

はじめに

NECセキュリティ技術センターの ハンドルネーム 冬瓜 です。

今回は、『「SHODAN」を利用し、インターネット上に公開中の日本国内にある制御システム(ICS)を検索してみた』をお伝えします。なお、関連情報としてJPCERT/CCとIPAから公開されたSHODANに関する情報も紹介したいと思います。

【注意事項】

-

SHODANを用いた調査を実施する場合、検索結果に他組織の機器が表示される可能性があります。表示された他組織の機器に対してアクセスを行うと各種法律に抵触する可能性がありますので絶対に行わないでください。また、本ブログの情報を基に発生したいかなる被害や損害について、NECは何ら責任を負うものではありません。

-

SHODANで見つかったデバイスの情報を交換する方法がありますが、本ブログでは掲載しません。

SHODANとは

SHODANは、2009年に登場したインターネットに接続しているデバイスを検索する事ができる検索エンジンです。SHODANで検索できるデバイスは、インターネットに接続されたWebサーバやWebカメラ、IoT機器、制御システム(HMI/PLC)などがあります。SHODANは去年(2019年)で10周年を迎えました。遅くなりましたが、10周年おめでとうございます。

JPCERT/CCとIPAが公開したSHODANに関する情報

JPCERT/CCからは5年前に、IPAからは6年前にSHODANに関する情報が公開されました。JPCERT/CCの資料では、制御システムに焦点を当てており、IPAの資料は、IoT機器に焦点を当てています。どちらの資料もSHODANの検索方法と実施すべきセキュリティ対策が記載されていますので、一度は確認する事をお勧めします。

(URLは参考資料参照)

実際にSHODANを利用

先述の通り、JPCERT/CCとIPAからSHODANに関する情報が公開されてから約6年経っているので、さすがに制御システムを公開している組織はほぼいないだろう。

日本にある制御システム機器(以降ICS機器)でSHODANに表示されるのは、せいぜい数十台くらいかな……

と検索する前まで思っていました。さて実際は……。

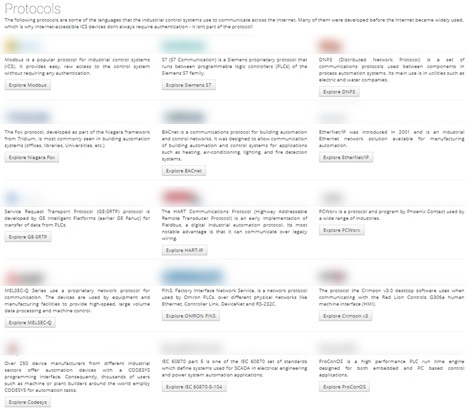

SHODANでは制御システム(ICS)の専用ページがあります。このページには、ICSで利用されている代表的なプロトコル群が掲載されています。これらのプロトコルを指定して日本にあるICS機器を検索します。検索方法は各プロトコルの「Explore」ボタンを押した後、検索フィルターで日本だけを表示させます。

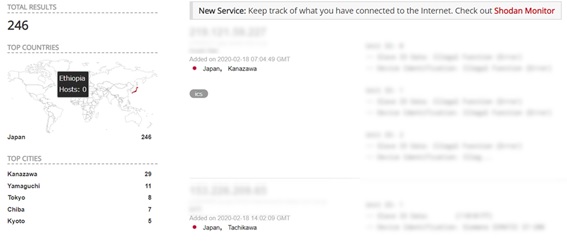

まずはModbusプロトコルと日本で検索します。

Modbusプロトコルで通信をするICS機器が246個も日本にあるようです。ご丁寧にも「ics」と表示されています。

検索結果の中には「cloud」、「honeypot」と表示されている機器がありました。他のプロトコルも同様に検索しまとめてみました。(2020年2月20日現在)

最初の予想と違い、かなりの台数が検索にひっかかりました。

| プロトコル名 | 機器数 | |

|---|---|---|

| 世界全体 | 日本 | |

| Modbus | 21,624 | 238 |

| S7 | 18,422 | 183 |

| DNP3 | 437 | 1 |

| Niagara Fox | 33,274 | 1 |

| BACnet | 18,900 | 394 |

| EtherNet/IP | 47,716 | 522 |

| GE-SRTP | 67 | 0 |

| HART-IP | 21 | 0 |

| PCWorx | 911 | 0 |

| MELSEC-Q | 149 | 90 |

| OMRON FINS | 1,377 | 14 |

| Crimson v3 | 1,432 | 0 |

| Codesys | 2,576 | 105 |

| IEC60870-5-104 | 1,567 | 65 |

| ProConOS | 38 | 0 |

| 合計 | 148,511 | 1,613 |

世界全体の機器数に比べれば、日本の機器数は少ないですが、これは決して日本がセキュアという意味ではありません。

なお、言わずもがなですが「SHODANで表示された台数=全て実在するICS機器の台数」ではないです。先ほども載せましたが、「cloud」、「honeypot」などのICS機器も含んだ総数であり、「インターネット上にICSプロトコルで通信をしているIPアドレスがある」という程度の認識であれば良いかと思います。

なお、日本ではありませんが、HMI画面と思われるキャプチャ画像が公開されているICS機器を見つける事もできます。そもそもICS機器自体とキャプチャ画面自体が偽物である可能性がありそうですが、

「もしもこのキャプチャ画像が公開されているICS機器が重要な機器で、その機器で障害が発生したら人的被害が出る。もしその機器が不正アクセスされたら……」

と考えると怖くなります。

あくまでも可能性であり、そのような事態にならない事を祈っております。

まとめ

今回はインターネット上かアクセス可能になっている日本国内にある制御システム(ICS)に焦点を当ててSHODANで検索しました。「本当にICS機器なのか」という疑問は残りますが、逆に言うと「本当にICS機器ではないと言えるのか」だと思います。

また、JPCERT/CCとIPAからSHODANに関する情報が公開されてから約6年経っており、対策する時間は十分にあったと思われます。今年はビックイベントがある年です。自組織が外部に公開している制御システムやIoT機器等がないか確認し、公開している場合は対策ができているかをチェックする事を強くお勧めします。

余談

2020年1月28日に、総務省から「我が国のサイバーセキュリティ強化に向け速やかに取り組むべき事項[緊急提言]」の公表がありました。業務上、総務省との関係が深い業界の方は、こちらの内容も確認する事をお勧めします。

参考資料

SHODAN: https://www.shodan.io/

https://www.shodan.io/

JPCERT/CC:SHODANを悪用した攻撃に備えて -制御システム編- https://www.jpcert.or.jp/ics/report0609.html

https://www.jpcert.or.jp/ics/report0609.html

IPAテクニカルウォッチ 「増加するインターネット接続機器の不適切な情報公開とその対策」~「SHODAN」を活用したインターネット接続機器のセキュリティ検査~ https://warp.da.ndl.go.jp/info:ndljp/pid/12356598/www.ipa.go.jp/files/000036921.pdf

https://warp.da.ndl.go.jp/info:ndljp/pid/12356598/www.ipa.go.jp/files/000036921.pdf

総務省:「我が国のサイバーセキュリティ強化に向け速やかに取り組むべき事項[緊急提言]」の公表 https://www.soumu.go.jp/main_content/000666221.pdf

https://www.soumu.go.jp/main_content/000666221.pdf

執筆者プロフィール

冬瓜(とうがん)※ハンドルネーム

セキュリティ技術センター セキュリティ実装技術チーム

入社以来、ネットワークの提案・設計・構築業務に従事。2017年より、セキュリティ技術センターに着任し、各事業部のリスクアセスメントの支援に従事。情報処理安全確保支援士(RISS)。趣味は、農作業。今回のブログでは、「農業におけるリスクアセスメント」か「多層防御でメロンを栽培してみた」で寄稿しようとしたが不採用となる。ブログを見ている皆様から「載せて欲しい」というお声が出ることを切実に願っている。

執筆者の他の記事を読む

アクセスランキング