Japan

サイト内の現在位置を表示しています。

InfoCage SiteShell

SiteShell Newsこのページでは、今注目されているセキュリティ関連情報やInfoCage SiteShellの新バージョンの機能紹介や便利な使い方などを定期的に公開していきます。

InfoCage SiteShell V4.1リリース!!(2018/08/01)

新バージョンリリースのお知らせです。運用管理コンソールの強化により容易な運用が可能になりました。

設定変更・ライセンスID投入など、管理ノードに対する一括オペレーションが可能になり、Webサーバ数十台~数千台規模のシステムでも運用管理が容易です。

攻撃と判断したhttpリクエストの検知箇所が一目で確認できるようになり、過剰検知かどうかの判断が容易です。

新バージョンの機能詳細に関してご要望はこちら。

イベント「Hardening 10 ValueChain」でInfoCage SiteShellが利用されました!(2015/11/26)

Webサイトの堅牢化を競うコンテスト「Hardening 10 ValueChain」で、SiteShellが利用され、以下の記事にて紹介されました!

- @IT マネジメント力が勝利の鍵となった「Hardening 10 ValueChain」

https://www.atmarkit.co.jp/ait/articles/1511/24/news019.html

利用された方からは、『導入が簡単であった』『効果が目に見えてわかった』などの高い評価をしていただき、ご満足いただけました。

- ※「Hardening 10 ValueChain」とは

本イベントは、チーム対抗で脆弱性のあるECサイトへのハードニング(堅牢化)力の強さを総合的に競うイベントです。

競技内容は、セキュリティを扱う人が貢献する現実的な問題を、どのように扱っていただくかに焦点があてられます。

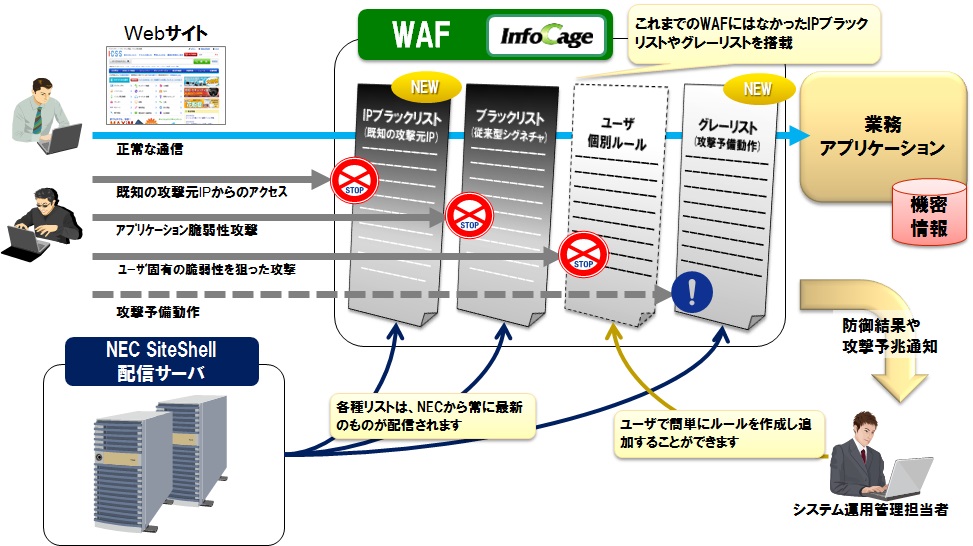

InfoCage SiteShell V3.0リリース!

新バージョンリリースのお知らせです。機能強化の目玉は「予兆検知機能」。既知の攻撃元IPや攻撃の予備動作となる文字列を検知することで、プロアクティブサイバーセキュリティ(先読み対策)を実現します。新バージョンの機能詳細に関してご要望はこちら。

【トピックス】AWS Partner SA ブログでInfoCage SiteShellが紹介されました!(2015/4/3)

InfoCage SiteShellがAWS Partner SAブログで紹介されました。

AWS Partner SAブログ

[ESP For AWS] NEC InfoCage SiteShell (日本電気株式会社) のご紹介

https://aws.typepad.com/aws_partner_sa/2015/03/esp-for-aws-nec-infocage-siteshell.html

このブログでは、AWSに対応したWAFとしてInfoCage SiteShellを紹介いただきました。

AWSにおける導入形態やオートスケールに対応した管理機能などAWS環境でご利用しやすいWAFとして紹介されています。

また、最新攻撃への迅速な対応として独自でルールを作成する「ユーザルール定義」の作り方なども記載しています。 AWS環境でのセキュリティ強化を考えている方は必見の内容ですので、ぜひご一読ください。

【トピックス】Redhat Enterprise Linux 7に対応した V2.1.1をリリース(2015/3/25)

InfoCage SiteShellの最新版(V2.1.1)が、RedHat Enterpise Linux 7(以下RHEL7)/CentOS 7に正式対応しました。

InfoCage SiteShellの動作環境はこちら

RHEL7は現在利用者が増加しており、今後システムを構築する上で主流になってくると考えられています。

セキュアなシステムを構築する上で、OSを最新のものにしておくことは非常に重要です。

RHEL7対応のInfoCage SiteShellをご利用になられたい方はこちらからご連絡ください。

より多くのお客様でご利用いただけるよう、これからも最新OSに対応していきますのでInfoCage SiteShellをよろしくお願いします。

【トピックス】2014年を振り返って(2014/12/25)

今年最後のSiteShell Newsですので、今回は2014年のSiteShell Newsの中で特徴的だった3つの記事について振り返ってみたいと思います。

-

既存プログラムの新しいぜい弱性の発見

- パスワードリスト攻撃

- クラウド環境におけるセキュリティ対策

2014年末に日本ネットワークセキュリティ協会(JNSA)から発表された2014セキュリティ十大ニュースでも第3位と9位にランキングされており、2014年のセキュリティニュースとして注目されていたことがわかります。

JNSA セキュリティ十大ニュース

JNSA https://www.jnsa.org/active/news10/

それぞれについて振り返ってみましょう。

(1)既存プログラムの新しいぜい弱性の発見

既存のフレームワークやプログラムで新たなぜい弱性が公開されました。そのぜい弱性の危険度が非常に高く、大きな影響を与えたことが今年の特徴の一つとしてあげられます。

- Apache Struts2のぜい弱性

2014年4月17日にApache Struts2のぜい弱性について注意喚起がされました。Apache Struts2は、広く使用されているフレームワークのため、多くのシステムに影響がありました。

Apache Strutsに関するSiteShell Newsはこちら - bashのぜい弱性

2014年9月26日にbashのぜい弱性について注意喚起がされました。こちらも汎用的なシェルであることから多くのお客様に影響がありました。

bashのぜい弱性に関するSiteShell Newsはこちら

これらのぜい弱性に対する攻撃は、「InfoCage SiteShell」で防御することができます。

- ※※記事ではどちらの対策もユーザルール定義の作成となっていますが、2014年12月現在、最新のぜい弱性対策パッケージにこれらの対策が追加されています。最新のぜい弱性対策パッケージを適用することで対策が可能です。

このように、現在使用しているフレームワークやプログラムで新しいぜい弱性が公開されると、システム運用者やSEはその対策に追われることになります。現在のぜい弱性対策だけでなく、今後新しく公開されるぜい弱性への対策も見据えてInfoCage SiteShellを導入することを検討されてはいかがでしょうか?

(2)パスワードリスト攻撃

パスワードリスト攻撃は今年になって様々なWebサイトで発生しており、攻撃による被害も多数発生しています。

この攻撃に対する対策としてはサービス利用者側では他のサイトと同じID/パスワードを使用しないといった対策が考えられます。サービス提供者側では二要素認証を用いることや不正なアクセスが無いかを監視することが考えられます。

しかしいずれの場合も対策するためのコストが掛かってしまうため、なかなか対策できないというのが現状です。

そこで、WAFを導入し対策することも検討されています。

パスワードリスト攻撃に関するSiteShell Newsはこちら

InfoCage SiteShellの利用で、迅速に低予算でパスワードリスト攻撃の対策ができます。

(3)クラウド環境におけるセキュリティ対策

昨今、自社システムをクラウド環境に移行する動きが増えています。クラウド環境におけるセキュリティ対策として、InfoCage SiteShellを検討するお客様も増えてきています。

WebアプリケーションのセキュリティにはInfoCage SiteShellが有効です。

【号外】bashのぜい弱性(CVE-2014-6271等)に関する対策について(2014/10/8)

bashに任意のOSコマンドを実行されるぜい弱性が発見され、大きなニュースとなっています。さまざまな団体から注意喚起が行われています。

IPA:更新:bash の脆弱性対策について(CVE-2014-6271 等)

JPCERT/CC https://www.jpcert.or.jp/at/2014/at140037.html

このぜい弱性を利用するとネットワーク経由で任意のOSコマンドが実行されてしまい、Webサイトの改ざんや機密情報の漏えい等重大なセキュリティ事故につながる可能性があります。

警察庁によると本ぜい弱性を標的としたアクセスが観測されており、このぜい弱性への対策は急務です。

一般的な対策としてはbashのバージョンアップを行うことでぜい弱性を解消できます。しかし、bashのバージョンアップを行う場合、システムの動作検証のためにある程度の期間やコストが掛かってしまいます。

そこで、InfoCage SiteShellを導入することで迅速に本ぜい弱性をついたWeb経由の攻撃から防御することができます。

InfoCage SiteShellではユーザルール定義にルールを記載することで対策できます。

- ※2014年12月追記: 最新の脆弱性対策パッケージはこの内容を含むため、ユーザルールを作成する必要はありません。

【各属性の入力値】

・RuleSet Name

・(任意のルールセット名)

・Stage

・request

・Content Type

・なし

・Conditio

・or

・Action Name

・forward

・Action Arg

・SiteShellError.html

・Operator

・regex

・Rule Arg

・headers[*],paramValues[*]

・Rule Value

・^\(\) \{

・Decode

・なし

・Charset

・なし

・Operator

・regex

・Rule Arg

・paramNames[*]

・Rule Value

・\(\) \{

・Decode

・なし

・Charset

・なし

・Operator

・regex

・Rule Arg

・uri

・Rule Value

・(%28|\()(%29|\))(%20| |\+)(%7b|\{)

・Decode

・なし

・Charset

・なし

今年になり、Apache Strutsやbashといった、影響が大きいぜい弱性が次々と見つかっています。ぜい弱性が公開される毎に対策をするとそれだけでコストが掛かります。

InfoCage SiteShellを導入することで、いざという時の迅速な防御対策ができますので、ぜひご活用ください。

【トピックス】ネットワーク型でも利用可能!InfoCage SiteShellの活用について(2014/9/24)

InfoCage SiteShellは他社アプライアンス製品のようにネットワークの経路上に設置するネットワーク型でも導入できます。今回は、このネットワーク型についてご紹介します。

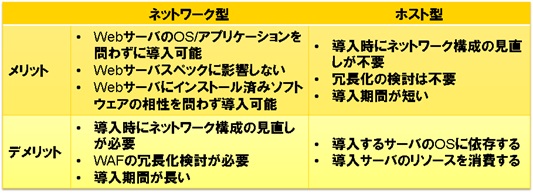

WAFの導入形態は二つあります。Webサーバにインストールするホスト型とWebサーバの前段にWAF専用のサーバを導入するネットワーク型です。

それぞれの導入形態にはメリット/デメリットがあります。WAFを導入するシステムに合わせて導入形態を決定します。

◆ネットワーク型が推奨されるケース

- Webサーバにソフトウェアをインストールできない場合

- ネットワークを新規に構築する場合

◆ホスト型が推奨されるケース

- クラウド環境でスケールアウトしたい場合

- ネットワーク構成を変更したくない場合

- すぐにでもWAFを利用したい場合

このように、InfoCage SiteShellはホスト型だけでなく、ネットワーク型としても導入することができます。

ネットワーク型を導入するときに最も悩む部分は性能です。InfoCage SiteShellの性能については次回ご紹介します。