Japan

サイト内の現在位置

INDEX

NEC

デジタルプラットフォームビジネスユニット

プラットフォーム・テクノロジーサービス事業部門

PFテックセールス統括部

セキュリティビジネス販売推進グループ

──内閣サイバーセキュリティセンター(National center of Incident readiness and Strategy for Cybersecurity 、以降NISC)から、「政府機関等のサイバーセキュリティ対策のための統一基準群」の令和5年度版が発表されました。

この統一基準群は、政府機関の情報セキュリティ水準を向上させるための統一的な枠組みであり、行政機関のシステム開発を進める上でも大切な資料となります。まずは改めて統一基準群の目的を教えていただけますでしょうか?

瀬良

統一基準群とは、政府機関及び独立行政法人の情報セキュリティのベースラインを示したものです。この統一基準群によって示されたベースラインを守った上で、さらに各政府機関や独立行政法人等が独自の基準を設けることによって、情報セキュリティ水準を向上させることを目的としています。また、ただ定めるだけでは無く「PDCAサイクルを適切に回し、常に最適化されていくにはどうすれば良いか?」等の運用面のアドバイスも示されています。

【参照】

内閣サイバーセキュリティセンター

「政府機関等のサイバーセキュリティ対策のための統一基準群」 https://www.nisc.go.jp/policy/group/general/kijun.html

https://www.nisc.go.jp/policy/group/general/kijun.html

──統一基準群は複数の文書から構成されていますが、各文書の関連性や、注目すべき記載箇所について教えてください。

瀬良

統一基準群は3つの文書によって構成されています。

1つ目がサイバーセキュリティ対策のための統一規範。サイバーセキュリティ基本法を根拠とした、政府機関等でとるべき対策の統一的な枠組みを定めた文章で、一般企業でいうところのセキュリティ用語集に近いものです。

2つ目が統一基準。情報セキュリティの対策ごとに機関等が遵守すべき事項を規定した文書で、一般企業でいうところの要件定義書に近いものになります。政府機関や独立行政法人の方が、こちらを見た上で委託先等に公示する提案依頼書を作成しています。

3つ目がガイドライン。遵守事項に対応した対策事項を例示して、実施の際の考え方を解説した文書になります。

前述のとおり、機関等は例示された対策か、それと同等以上の対策を行う必要がある点がポイントです。その為、統一基準群に記載されている内容だけを守るだけではなく、ガイドラインを確認することが必須です。

【参照】

内閣官房 内閣サイバーセキュリティセンター 政府機関総合対策グループ(NISC)

「政府機関等のサイバーセキュリティ対策のための統一基準群の改定のポイント」

-

政府統一基準群 概要

- 政府機関等全体における情報セキュリティのPDCAサイクル 4P

- 統一基準群の位置づけ 5P

https://www.nisc.go.jp/pdf/policy/general/rev_pointr5.pdf

https://www.nisc.go.jp/pdf/policy/general/rev_pointr5.pdf ──統一基準群の目的と構成を把握した上で、今回の令和5年度版の改定について教えてください。また、今回の令和5年度版の改定ポイントはどこにあるのでしょうか?

瀬良

今回の改訂ポイントは、以下の4点です。

- 1つ目が情報セキュリティに関するサプライチェーン対策の強化

- 2つ目がクラウドサービスの利用拡大を踏まえた対策の強化

- 3つ目がソフトウェア利用時の対策の強化

- 4つ目がサイバーレジリエンスの強化や脅威・技術動向を踏まえての対策の強化

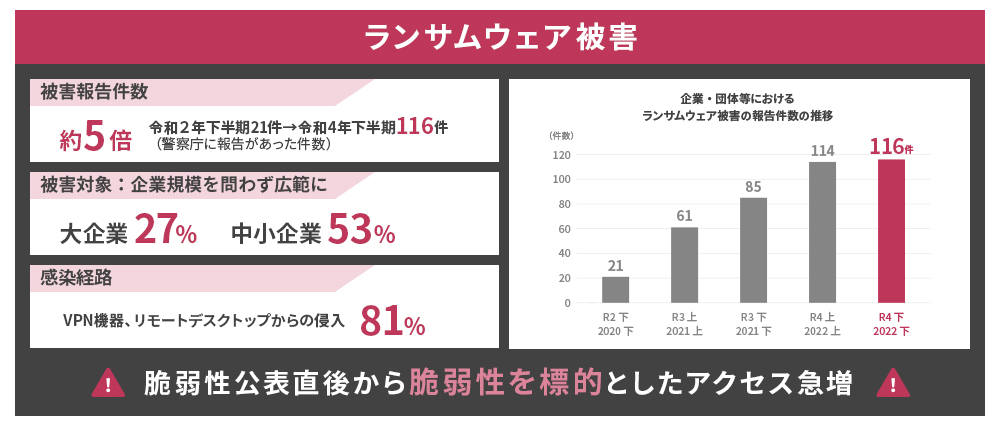

ポイントとしてはクラウドサービス利用の推進や、前回(令和3年度版)と比べて要件が具体化されています。特に、3つ目の「ソフトウェア利用時の対策の強化」が、目次レベルで細分化や具体化が行われています。このような背景には、一般的にランサムウェアの被害が増えている事が原因かと思われます。

令和5年度初頭に警察庁のWebサイトからの発表では、令和2年~4年にかけて約5倍ものランサムウェアの被害が増えていると報告があり、政府機関等についてもDDoS(ディードス)攻撃を受けている背景があるためでしょう。【参照】

警察庁Webサイト

「サイバー空間をめぐる脅威の情勢等」 https://www.npa.go.jp/publications/statistics/cybersecurity/

https://www.npa.go.jp/publications/statistics/cybersecurity/

──1つ目の情報セキュリティに関するサプライチェーン対策の強化について、どういった点が改定されているのでしょうか?

瀬良

サプライチェーンといっても様々ありますが、今回の改訂の中では特にクラウドサービスの利用や機器を調達する場合など、機関外の方が情報システムの開発・運用・保守等を行う場合にどうすれば良いのか、「第4部 外部委託(改定のポイント)」で定められています。

【参照】

内閣官房 内閣サイバーセキュリティセンター 政府機関総合対策グループ(NISC)

「政府機関等のサイバーセキュリティ対策のための統一基準群の改定のポイント」

- 第4部 外部委託(改定のポイント) 20P~24P

https://www.nisc.go.jp/pdf/policy/general/rev_pointr5.pdf

https://www.nisc.go.jp/pdf/policy/general/rev_pointr5.pdf この背景として、委託先からの情報漏洩といったインシデントが多いことが挙げられるでしょう。実際に、IPA(独立行政法人 情報処理推進機構)が毎年発表している「情報セキュリティ10大脅威 2023」の組織部門に「サプライチェーンの弱点を悪用した攻撃」が第2位としてランクインしており、対策の重要性が増しています。

【参照】

IPA(独立行政法人 情報処理推進機構)

「情報セキュリティ10大脅威 2023」 https://www.ipa.go.jp/security/10threats/10threats2023.html

https://www.ipa.go.jp/security/10threats/10threats2023.html

今回の改定では、委託元の機関等が実施すべき事項として「何故、この委託先を選んだのか」という基準をきちんと明示して、契約に基づいて委託先に情報セキュリティ対策を実施させ、履行状況も常に確認することを求めています。その上で委託先は、情報セキュリティのインシデントが発生した際に、契約に基づいた対処・要求を受けた場合はしっかり遂行する必要がある旨が明記されています。

──2つ目のクラウドサービスの利用拡大を踏まえた対策の強化について、どういった点が改定されているのか教えていただけますでしょうか?

瀬良

まず、これまでクラウドは「外部サービス」と記載がされていましたが、今回からは「クラウドサービス」と記載されています。その中でも特に大きな改訂のポイントなのは、今後は「ISMAP等クラウドサービスリスト」から製品選定をすることとされている点です。

これまではISMAP管理基準がもとめる対策と同等の水準となっていましたが、ISMAPのリストから選定することへと変更されています。そのため、ベンダも含めて、お客様自身も実現したい要件がISMAPに登録されているサービスで実現できるかという点を事前に確認することが必要です。

令和3年度版

(2) 外部サービスの選定(クラウドサービスの場合)

(a) 情報システムセキュリティ責任者又は課室情報セキュリティ責任者は、取り扱う情報の格付及び取扱制限を踏まえ、外部サービス利用判断基準に従って外部サービスの利用を検討すること。

(b) 情報システムセキュリティ責任者又は課室情報セキュリティ責任者は、外部サービスで取り扱う情報の格付及び取扱制限を踏まえ、外部サービス提供者の選定基準に従って外部サービス提供者を選定すること。また、業務に特有のリスクが存在する場合には、必要な情報セキュリティ対策を外部サービス提供者の選定条件に含めること。

(c) 情報システムセキュリティ責任者又は課室情報セキュリティ責任者は、取り扱う情報の格付及び取扱制限並びに外部サービスとの情報セキュリティに関する役割及び責任の範囲を踏まえてセキュリティ要件を定め、外部サービスを選定すること。

4.2.1(2)-1 情報システムセキュリティ責任者又は課室情報セキュリティ責任者は、クラウドサービスのセキュリティ要件策定に当たっては、ISMAP管理基準の管理策基準が求める対策と同等以上の水準を求めること

令和5年度版

(1) クラウドサービスの選定に係る運用規程の整備

(a) 統括情報セキュリティ責任者は、以下を全て含むクラウドサービス(要機密情報を取り扱う場合)の選定に関する運用規程を整備すること。

(ア)クラウドサービスを利用可能な業務及び情報システムの範囲並びに情報の取扱いを許可する場所を判断する基準(以下 4.2 節において「クラウドサービス利用判断基準」という。)

(イ)クラウドサービスの選定基準

(ウ)クラウドサービスの利用申請の許可権限者と利用手続

(エ)クラウドサービス管理者の指名とクラウドサービスの利用状況の管理

4.2.1(1)-2 統括情報セキュリティ責任者は、クラウドサービスの選定基準について、遵守事項 4.1.1(1)(a)(イ)で整備を求めている「委託先の選定基準」と同等の基準とするとともに、ISMAP クラウドサービスリスト又は ISMAP-LIU クラウドサービスリスト(以下「ISMAP等クラウドサービスリスト」という。)から選定することを策定すること

*<キーワード解説>「ISMAP」(イスマップ)

ISMAPは政府情報システムのためのセキュリティ評価制度(Information system Security Management and Assessment Program)の略。政府が求めるセキュリティ要求を満たしているクラウドサービスを予め評価・登録することにより、政府のクラウドサービス調達におけるセキュリティ水準の確保を図り、もってクラウドサービスの円滑な導入に資することを目的とした制度です。ISMAPほかクラウド関連の規定・認証については、NECコラム 「クラウド関連の規定・認証について(ISMAP)」も合わせてお読みください。

──3つ目のソフトウェア利用時の対策の強化について、どういった点が改定されているのか教えていただけますでしょうか?

瀬良

文書構成の中の「情報システムの構成要素」が細分化されています。具体的には、「6.5ソフトウェア」「6.6アプリケーション・コンテンツ」が新設されました。

この中でソフトウェアやアプリケーションにおいて、必要なセキュリティ対策が明記され、具体的には「第7部」に記載の内容を遵守するように記載がされています。

【参照】

内閣官房 内閣サイバーセキュリティセンター 政府機関総合対策グループ(NISC)

「政府機関等のサイバーセキュリティ対策のための統一基準群の改定のポイント」

- 第6部 情報システムの構成要素(目次レベルでの変更点) 40P

- 第7部 主な改定箇所①~第7部 情報システムのセキュリティ機能(目次レベルでの変更点) 41P~45P

https://www.nisc.go.jp/pdf/policy/general/rev_pointr5.pdf

https://www.nisc.go.jp/pdf/policy/general/rev_pointr5.pdf

このような改定の背景として、前述の通りソフトウェアの脆弱性を狙ったランサムウェア等のサイバー攻撃が増えていることが考えられます。今後は依頼先に任せる場合でも、ソフトウェアのライフサイクルをどう考えるかという視点が求められていくでしょう。

そして、これまでは各省庁の判断によって情報システムに求めるセキュリティ対策を定めていましたが、今回の改定で情報システムごとの重要度の考え方が明記されました。つまり、今後は各省庁の判断ではなく、政府として統一された基準を設けた上で、さらに重要度の高い情報システムについては、リアルタイムログ分析を行う機能の導入などの高度な対策を行っていく必要があります。──最後に、4つ目のサイバーレジリエンスの強化や脅威・技術動向を踏まえての対策の強化について、どういった点が改定されているのか教えていただけますでしょうか?

瀬良

昨今ではランサムウェアによる被害が後を絶ちません。しかし、もし万が一被害を受けてしまった場合、それまでの業務データをきちんと保存しておくことが復旧に向けて大事になります。このような背景を踏まえ、今回の改訂ではバックアップをいかに取るか、保管場所はどうあるべきかといったことが、基本的対策事項として明示されるようになりました。

令和3年度版

(8) 情報のバックアップ

(a) 職員等は、情報の格付に応じて、適切な方法で情報のバックアップを実施すること。

(b) 職員等は、取得した情報のバックアップについて、格付及び取扱制限に従って保存場所、保存方法、保存期間等を定め、適切に管理すること。

(c) 職員等は、保存期間を過ぎた情報のバックアップについては、前条の規定に従い、適切な方法で消去、抹消又は廃棄すること。

3.1.1(8)-1 職員等は、要保全情報又は要安定情報である電磁的記録又は重要な設計書について、バックアップを取得すること。

<3.1.1(8)(b)関連>

3.1.1(8)-2 職員等は、要保全情報若しくは要安定情報である電磁的記録のバックアップ又は重要な設計書のバックアップについて、災害等により生ずる業務上の支障を考慮し、適切な保管場所を選定すること。

令和5年度版

(8) 情報のバックアップ

(a) 職員等は、情報の格付に応じて、適切な方法で情報のバックアップを実施すること。

(b) 職員等は、取得した情報のバックアップについて、格付及び取扱制限に従って保存場所、保存方法、保存期間等を定め、適切に管理すること。

(c) 職員等は、保存期間を過ぎた情報のバックアップについては、前条の規定に従い、 適切な方法で消去、抹消又は廃棄すること。

3.1.1(8)-1 職員等は、要保全情報又は要安定情報である電磁的記録又は重要な設計書について、バックアップを取得すること。

<3.1.1(8)(b)関連>

3.1.1(8)-2 職員等は、要保全情報若しくは要安定情報である電磁的記録のバックアップ又は重要な設計書のバックアップについて、災害や情報セキュリティインシデント等の危機的事象により生ずる業務上の支障を考慮し、適切な保管場所を選定すること。要保全情報又は要安定情報である電磁的記録のバックアップについて、危機的事象として情報システムや情報が破壊される情報セキュリティインシデントを想定する場合は、必要に応じて、以下を例とする情報システムや情報とバックアップが同時に破壊されない保管場所を選定する、こと。

a)バックアップ取得元の情報システムが接続するネットワークから物理的に隔離された保管場所

b)バックアップ取得元の情報システムが接続するネットワークから論理的に隔離された保管場所

*<キーワード解説>「サイバーレジリエンス」

サイバーレジリエンスとは、より信頼できるシステムを開発するためのエンジニアリング手法のことで、組織のリスク管理戦略の1つ。サイバーレジリエンスの基本となる考え方を図解した解説記事はこちら:https://jpn.nec.com/cybersecurity/blog/220121/index.html

今後の公共領域でのシステム開発とNECの提供価値

──今回の改定ポイントを踏まえて、今後の公共領域でのシステム開発において、より留意すべきことはどんな点でしょうか?

瀬良

クラウドサービスの利用推進が政府においても進むなか、「どうすればうまく利活用していけるのか」と言う点に尽きると思います。

クラウドサービスの活用により利便性は上がりますが、ひとつの懸念事項としてクラウドサービスはバージョンアップが自動で行われるため、予期せぬ設定変更が加わってしまう場合があります。これまでは、オンプレミスにサービスのシステムを構築して、ある程度の期間はサービスのバージョンアップをしないで固定化する事ができていましたが、これからはそういうわけにはいきません。

例えば、ある企業が設定を間違えて非公開の情報が全世界に公開されてしまい、一般ユーザーがその情報を閲覧できる状態になっていたというケースが過去にありました。このようなインシデントは政府機関では絶対に起こしてはならず、総務省からクラウドサービスの利用提供におけるテキストの設定のためのガイドラインが公開されました。このような流れも受けて、クラウドサービスの利用における設定管理は留意すべき点です。

また、民間企業ですでに浸透しているゼロトラストという考え方が、公共領域においても適用されていくことになるかと思います。ゼロトラストの実現を考える際には、「どこから始めたら良いのか?」「どこまでやれば良いのか?」といった検討や、実現した後に「どこを守っていけば良いのか?」という継続的な対策を考えながらシステム構築することが重要です。

*<キーワード解説>「ゼロトラスト」

”何も信用しない”を前提にセキュリティ対策を講じるシステム設計の考え方のこと。より詳しくゼロトラストについて解説した記事はこちら:https://jpn.nec.com/cybersecurity/blog/201016/index.html

──最後に、NECではクラウドサービスの利活用を踏まえてどのようなソリューションを提供しているのでしょうか?

瀬良

NECでは、官公庁や自治体のお客様向けに「ガバメントクラウド運用支援サービス」を提供しています。本サービスは、長年NECが官公庁や自治体のお客様向けのシステム案件に携わってきた経験を活かし、お客様の要件に応じたクラウド基盤を迅速に構築・提供して、その後の運用までサポートするサービスです。

さらにセキュリティに関して、一般的には開発者によって意識の基準が異なる場合があり、セキュリティを担保できていないケースが見受けられました。それを防ぐため、本サービスはAWSのセキュリティテンプレートである BLEAを利用しセキュリティのベースラインを確保しています。これにより、お客様は本サービスを利用いただくことで、NECが持っているクラウド構築や運用ノウハウにプラスして、セキュリティが担保された基盤を構築でき、運用基盤を安定した状態でご利用いただけます。

他にもNECでは、「NEC サプライチェーンセキュリティマネジメント for ネットワーク」というサービスを提供しています。こちらはネットワーク機器を調達する際に、出荷時に加えて構築時および運用時といったライフサイクル全体を通してお客様が機器の真正性を確認でき、脆弱性情報の収集等により不正変更を防ぎ一元管理を可能にするサービスで、これにより効率的でセキュアな運用を実現します。

以上の2点のソリューションを挙げましたが、NECはこれまで多くの官公庁や自治体のお客様にシステム納品した実績から、お客様の課題に合わせたソリューション提案が可能です。課題解決のパートナーとして、NECにお気軽にお問い合わせください。

解説者紹介

瀬良 佳謙(せらよしのり)

NEC

デジタルプラットフォームビジネスユニット

プラットフォーム・テクノロジーサービス事業部門

PFテックセールス統括部

セキュリティビジネス販売推進グループ

2015年より、業種を問わず幅広いお客様に対してのセキュリティソリューション提案に従事。

IT資産管理や脆弱性管理といったお客様の課題に対して、知識と経験を活かし、現在は官公庁マーケットを中心に最適なソリューション提案を実施。

お問い合わせ