Japan

サイト内の現在位置を表示しています。

Azure環境におけるCLUSTERPRO Xの定番構成をまとめました

CLUSTERPRO オフィシャルブログ ~クラブロ~

はじめに

CLUSTERPRO Xを使用してMicrosoft Azure(以下、Azure)でHAクラスターを構築する際の定番構成をまとめてみました。

AzureにおけるHAクラスター構成は、構築ガイドに記載している基本構成からブログでご紹介している応用構成まで様々なHAクラスター構成があります。

本ブログでは、HAクラスターの利用シーンから最適なHAクラスター構成が選択できるように、構築ガイドや過去のブログでご紹介したAzureにおけるHAクラスター構成の特徴や用途、選択方法をまとめました。

- ※この記事は2021/02時点の情報を基に作成しています。

この記事の内容

1. AzureにおけるHAクラスター構成

1.1 HAクラスター構成の一覧

CLUSTERPROを使用したAzureにおけるHAクラスター構成は、構築ガイドに記載している基本構成と様々な活用事例をブログでご紹介した応用構成があります。

構築ガイドのHAクラスター構成と過去のブログでご紹介した代表的なHAクラスター構成の一覧を下記リンクの表にまとめましたので、既にHAクラスターの選択方法を把握されている方は以下を直接参照ください。

2. ガイドに記載している基本構成

3. ブログに記載している応用構成

1.2 HAクラスター構成の選択方法

- ・仮想マシンの可用性をどのように実現するのか。

- ・HAクラスターにアクセスするクライアントをどこに配置するのか。

- ・接続先の切り替え方式に何を選択するのか。

仮想マシンの可用性

HAクラスターを構築する仮想マシン(以降、VM)の可用性を実現するため、VMをどのように配置するかを検討します。

- ・可用性セットを使用する

論理的に異なる物理マシンにVMを配置します。

→2.2 パブリックロードバランサーを使用したHAクラスター

→2.3 内部ロードバランサーを使用したHAクラスター

- ・可用性ゾーンを使用する

異なるデータセンターにVMを配置します。

- ・仮想ネットワーク ピアリングを使用する

異なるリージョンにVMを配置します。

クライアントの配置場所

HAクラスターにアクセスするクライアントを、仮想ネットワーク外(インターネット上など)に配置するか、それともHAクラスターと同じ仮想ネットワーク内に配置するかを検討します。

- ・Azureの仮想ネットワーク外からHAクラスターへアクセスする

クライアントをAzureの仮想ネットワーク外に配置して、インターネット経由でHAクラスターにアクセスします。

→2.2 パブリックロードバランサーを使用したHAクラスター

- ・Azureの仮想ネットワーク内からHAクラスターへアクセスする

クライアントをAzureの仮想ネットワーク内に配置して、HAクラスターにアクセスします。

→2.3 内部ロードバランサーを使用したHAクラスター

→3.2 セカンダリ IPを使用したHAクラスター

- ※「2.1 Azure DNSを使用したHAクラスター」と「2.3 内部ロードバランサーを使用したHAクラスター」、「3.2 セカンダリ IPを使用したHAクラスター」の構成ではクライアントをオンプレミスに配置してVPN経由で接続することが可能です。

接続先の切り替え方式には、以下の3点があります。

- ・Azure DNSを利用する

Azure DNSを利用して接続先を切り替えます。

- ・Azure ロードバランサーを利用する

パブリックロードバランサーまたは、内部ロードバランサーを利用して接続先を切り替えます。

→2.3 内部ロードバランサーを使用したHAクラスター

- ・セカンダリ IPを利用する

セカンダリ IPを利用して接続先を切り替えます。接続先にIPアドレスが必要で、かつクライアントとアプリケーションを同一のサーバーに同居させる必要がある場合に選択します。

「仮想マシンの可用性」と「クライアントの配置場所」で選択可能なHAクラスター構成では、ほとんどの場合で「接続先の切り替え方式」に「Azure DNS」または「Azure ロードバランサー」が選択可能です。

「接続先の切り替え方式」を選択では、それぞれの特徴を考慮して検討してください。

以下、2つの観点において特徴を記載します。

- ・HAクラスターへの接続方法

HAクラスターへの接続方法に仮想ホスト名を使用するか、仮想IPアドレス(以降、VIP)を使用するかを検討します。

- ・インターネットアクセスの可否

HAクラスターを構築するサーバーからインターネットへのアクセスを許可するか制限するかを検討します。

2. ガイドに記載している基本構成

CLUSTERPRO Xでは、Azure向けの構築ガイドをご用意しています。

このガイドに記載されている構成を3つご紹介します。

- クラウド > Microsoft Azure > HAクラスタ 構築ガイド

- クラウド > Microsoft Azure > HAクラスタ 構築ガイド

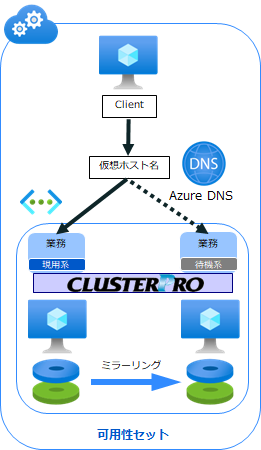

2.1 Azure DNSを使用したHAクラスター

クライアントからHAクラスターへ接続する際に、DNS名(仮想ホスト名)を用いて接続する構成です。

クライアントはAzureの仮想ネットワーク内でも、Azureの仮想ネットワーク外でも任意の場所に配置することができます。

また、ガイドに記載はありませんが、HAクラスターを構成するVM上に、クライアントとアプリケーションを同居させる構成も可能です。

詳細は、以下を参照ください。

- クラウド > Microsoft Azure > HAクラスタ 構築ガイド

→ 構築手順(Azure DNSを使用したHAクラスタの場合)

- クラウド > Microsoft Azure > HAクラスタ 構築ガイド

→ 構築手順(Azure DNSを使用したHAクラスタの場合)

ガイドの構成では、Azure パブリック DNSゾーンを利用しており、クライアントがインターネットや、Azureの仮想ネットワーク外からアクセスする構成に対応しています。

インターネットなど、外部からのアクセスが不要な場合は、Azure プライベート DNS ゾーンを利用した構成にすることで仮想ネットワークに閉じた構成にすることが可能です。

以下のブログで紹介していますので、外部からのアクセスが不要なシステムでDNSを用いる構成の場合にご検討ください。

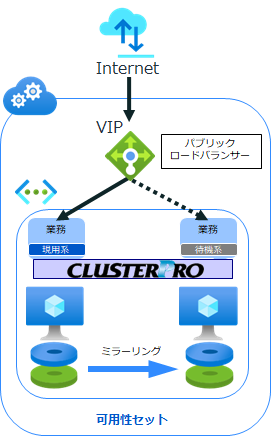

2.2 パブリックロードバランサーを使用したHAクラスター

HAクラスターを配置しているAzureの仮想ネットワーク外のクライアントから、VIPを通してHAクラスターに接続する構成です。

クライアントは、インターネットを経由してVIPにアクセスします。

この構成では、AzureのパブリックロードバランサーのグローバルIPアドレスをVIPとしています。

例えば、オンラインショッピングにおけるWebサーバーをHAクラスター化する際に用いられます。

Azureの仮想ネットワーク外のクライアントからHAクラスターに接続する必要がある場合などにご検討ください。

- クラウド > Microsoft Azure > HAクラスタ 構築ガイド

→ 構築手順(パブリックロードバランサーを使用したHAクラスタの場合)

- クラウド > Microsoft Azure > HAクラスタ 構築ガイド

→ 構築手順(パブリックロードバランサーを使用したHAクラスタの場合)

Azureのロードバランサーでは、フローティングIP(DSR)機能を利用することも可能です。

DSRとは、ロードバランサーの機能の一つです。通常、クライアントからロードバランサー経由でサーバーにアクセスする際には、サーバーからクライアントへの応答もロードバランサーを経由します。DSRを使用すると、ロードバランサーを経由することなく、サーバーからクライアントへ直接応答することが可能となります。

また、DSRを利用する場合、サーバーのループバックアダプタにロードバランサーのフローティングIPと同じIPアドレスを設定します。さらに、ループバックアダプタのIPアドレスから応答を返すように設定します。これにより、サーバーが応答する際のIPアドレスとクライアントが指定するIPアドレスがフェールオーバー前後で常に一致します。

業務アプリケーションの要件によっては、フェールオーバーの前後で業務アプリケーションが応答する(業務アプリケーションが保有する)IPアドレスを同一にする必要があります。そのような場合に、DSRを利用しループバックアダプタの各種設定を行うことで条件を達成できます。

上記のような条件がある業務APを搭載するシステムなど、DSRを利用する必要がある場合は以下を参照ください。

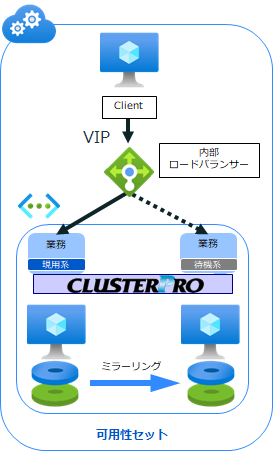

2.3 内部ロードバランサーを使用したHAクラスター

HAクラスターを配置しているAzureの仮想ネットワーク内のクライアントから、VIPを通してHAクラスターに接続する構成です。

この構成では、ロードバランサーのプライベートIPアドレスをVIPとしています。

仮想ネットワークに閉じた構成であり、インターネットへのアクセスを必要としないためセキュアなシステムを構築することが可能です。

例えば、DBサーバーをHAクラスター化し、同じ仮想ネットワーク内のWebサーバーからVIP経由でDBサーバーに接続する場合などに用いられます。

クライアントからHAクラスターにVIPを通して接続したい場合などにご利用ください。

- クラウド > Microsoft Azure > HAクラスタ 構築ガイド

→ 構築手順(内部ロードバランサーを使用したHAクラスタの場合)

- クラウド > Microsoft Azure > HAクラスタ 構築ガイド

→ 構築手順(内部ロードバランサーを使用したHAクラスタの場合)

また、こちらの構成もDSRを利用することが可能です。

DSRについては、「2.2 パブリックロードバランサーを使用したHAクラスター」を参照ください。

DSRを利用する必要がある場合は以下を参照ください。

3. ブログに掲載している応用構成

CLUSTERPRO Xでは、様々な活用事例、設計・設定のコツなどをブログとして掲載しています。

このブログで掲載したAzureの構成を3つご紹介します。

また、今回ご紹介している記事はすべてミラーディスクによるHAクラスターですが、共有ディスクによるHAクラスターも構築可能です。詳細は以下を参照ください。

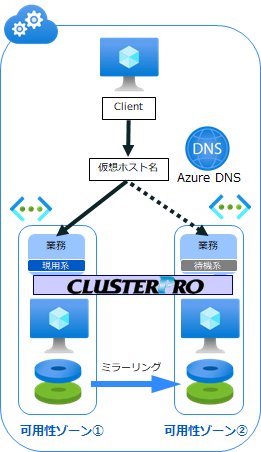

3.1 可用性ゾーンを使用した高い可用性を持つHAクラスター

複数の可用性ゾーンにHAクラスターを構成するVMを配置する構成です。

2.1から2.3で紹介した可用性セットを使用する構成では、HAクラスターを構成するVMをそれぞれ異なる物理サーバーに配置しますが、Azure Availability Zones(可用性ゾーン)では、HAクラスターを構成するVMをそれぞれ異なるデータセンターに配置します。

結果、より高い可用性を得ることが可能となります。

本構成は、「2. ガイドに記載している基本構成」でご紹介した全ての構成と組み合わせることが可能です。

HAクラスターを構成するVMを物理的に分かれたデータセンターに分けることでディザスタリカバリー対策に利用したい場合、また同一リージョン内の2つ以上の可用性ゾーンに跨ってVMを配置することで99.99%のSLAを確保したい場合にご検討ください。

詳細は、以下を参照ください。

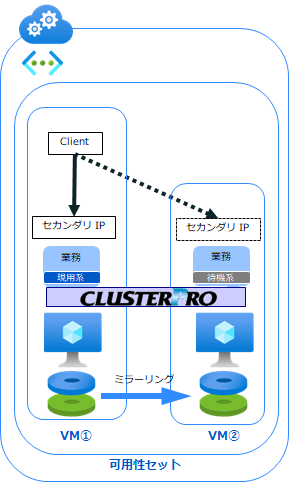

3.2 セカンダリ IPを使用したHAクラスター

接続先の切り替え方式にセカンダリ IPを使用する構成です。

セカンダリ IPを利用することで、HAクラスターを構成するVM上に、クライアントとアプリケーションが同居する構成も可能になりますので、より少ないVMでクライアント/サーバー型のシステムを構築できるようになります。

セカンダリ IPは仮想ネットワーク内のプライベートIPの一つのため、クライアントは仮想ネットワーク内部に配置することとなります。

詳細は、以下を参照ください。

- ※以下の記事では、クライアントは別VM上に構築しております。

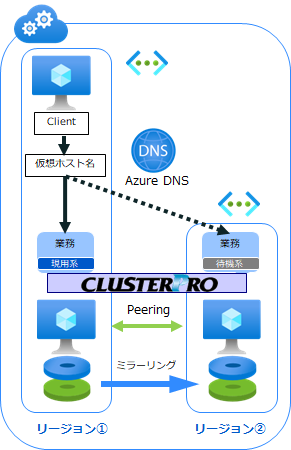

3.3 仮想ネットワーク ピアリングを使用したリージョン間のHAクラスター

「2.1 Azure DNSを使用したHAクラスター」と同じくDNS名制御によるHAクラスターですが、VMを複数のリージョンに配置し、リージョン間を仮想ネットワークピアリングにより接続する構成となります。

複数のリージョンにVMを配置するため、一つのリージョン全体に影響があるような地域災害が発生した場合にも対応することが可能です。

- ※仮想ネットワーク ピアリングとは、仮想ネットワーク間のネットワークを接続する機能です。

仮想ネットワーク ピアリングには「仮想ネットワーク ピアリング」と「グローバル仮想ネットワーク ピアリング」の2種類があり、本構成では「グローバル仮想ネットワーク ピアリング」を利用します。

本構成は、「3.1 可用性ゾーンを使用した高い可用性を持つHAクラスター」の構成とは違い、Azure DNSを利用した構成(「2.1 Azure DNSを使用したHAクラスター」の構成)のみ対応することが可能です。

詳細は、以下を参照ください。

まとめ

今回は、構築ガイドや過去のブログでご紹介したHAクラスター構成を例に、HAクラスター構成の特徴や用途をまとめてご紹介いたしました。

Azure上にどのような構成でHAクラスターを構築すればよいか判断に迷った場合にご活用ください。

本記事の構成をご検討の際は、CLUSTERPROの 試用版を用いて検証した後、ご提案・構築ください。

試用版を用いて検証した後、ご提案・構築ください。

お問い合わせ

お問い合わせ窓口までお問い合わせください。

お問い合わせ窓口までお問い合わせください。

拡大表示

拡大表示