Japan

サイト内の現在位置

クラウド時代のセキュリティ運用を担う「Modern SOC」の実現に向けて

「Deep dive! Azure サイバーセキュリティ」セミナーレポート③

日本マイクロソフト株式会社

シニア クラウド ソリューション アーキテクト

田住 一茂 氏

クラウド時代のセキュリティ運用をめぐる課題は、大きく分けて平常時とインシデント発生時という2つの視点で捉えることができる。平常時の課題は、エンドポイントやサーバーなどのシステムレイヤにかかわらず、いかに脆弱性のない環境を構築し、それを維持するかという問題だ。これに関しマイクロソフトでは、「ID」を軸にしたゼロトラストモデルによる対策を推奨している。

一方、インシデント発生時の課題は、被害をいかに極小化するかが重要なテーマとなる。それには、平常時から常に最新の脅威情報を収集し、予兆管理なども実施しながら、有事の際の対処を自動化できるよう事前準備を行なっておくことが肝要だ。マイクロソフトではこうしたアプローチによる新たなSOC(Security Operation Center)の姿を「Modern SOC」と呼んでいる。

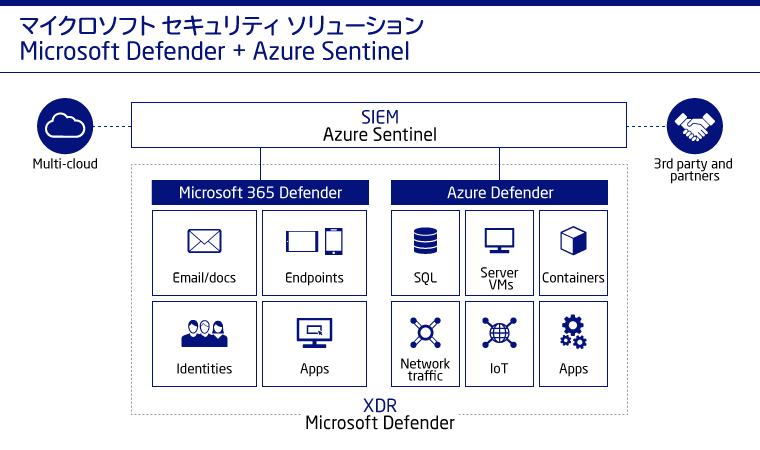

「Modern SOCの中核ソリューションとして、マイクロソフトが提供しているのが『Azure Sentinel』です。ジャンル的にはSIEM(Security Information and Event Management)に相当するものですが、SOAR(Security Orchestration Automated and Response)やUEBA(User and Entity Behavior Analytics)の機能もあわせ持っていることが大きな特徴となっています」と日本マイクロソフトの田住一茂氏は紹介する。

セキュリティ運用の4つのフェーズを全面支援

SIEM、SOAR、UEBMといった機能の包含により、Azure Sentinelではセキュリティ運用における「データ収集」から「検知」「調査」「対処」という4つのフェーズをトータルに支援している。

まず、データ収集については、 Microsoft 365やAzureといったマイクロソフトのプラットフォームはもちろん、AWS(Amazon Web Services)やGCP(Google Cloud Platform)といったサードベンダーのプラットフォーム、オンプレミス環境のシステム、ネットワーク機器などからログを収集することができる。「それら各種システムと接続するためのデータコネクタも用意されており、簡単な操作でSentinelにログを取り込むことができるほか、『ブック』を使用することで、取り込んだログをダッシュボード上にわかりやすく可視化することができます」と田住氏は説明する。

続く検知のフェーズに関しては、大きく6つの検知ロジックを用意。Microsoft Threat Protectionによって、Microsoft 365やAzure Security Centerで検知したアラートを自動的にSentinel側へ登録することが可能だ。また、ユーザーがクエリを作成して、定期的に自動実行して脅威検知を行うこともできるため、マイクロソフトのエキスパートが作成したクエリのテンプレートも豊富に提供されている。「そのほか機械学習モデルを使った検知や、複数製品からのアラートを自動的に相関分析し、顕在化していなかったインシデントを抽出するためのML Fusionといった仕組みも用意しています」(田住氏)

検知において明らかになったインシデントは、調査のフェーズに委ねられる。このときAzure Sentinelでは、ユーザーやIPアドレスなどのエンティティの関係性を相関分析して、その結果をビジュアルに表示し、インシデントの影響範囲を確認したり、時系列でどういう攻撃がどの時間帯に行われているかを把握したりといったことも可能だ。

そして最後、対処のフェーズでは、脅威への対応を自動化するためのAzure Logic Appsを用意。その活用によりアラートに応じて自動実行される対応手順を、Azure Sentinel上で250種類以上のコネクタを利用しながらノンコーディングで定義できる。

「Azure Sentinelでは、実際のログの収集から検知、調査、そして対処の自動化に至るセキュリティ運用のトータルなプロセスを、単一のコンソール上で管理可能にしました。企業の皆さまには、クラウド時代に相応しいModern SOCの実現に取り組んでいただけます」とそのメリットを強調した。