Japan

サイト内の現在位置

NIST CSF 2.0でも注目の「セキュリティガバナンス」

統制力を高め、企業を強くするための新指針とは

NEC Cyber Day'24 夏 Review 「強い」という評価がふさわしいのは、どのような企業か──。様々な基準や考え方、定義があるだろうが、サイバー攻撃に対する防御力、セキュリティの強固さは、現在の企業にとって強さの1つの条件となろう。では、セキュリティの強化には、どのような取り組みが必要か。今、注目されているのが「セキュリティガバナンス」である。「NEC Cyber Day’ 24夏」では、フレームワークなどが求めるガバナンスの詳細を紹介しつつ、NECの実践例にもスポットを当て、ガバナンス強化のための取り組みについて解説した。

進むサイバー攻撃のビジネス化

Corporate Executive CISO

兼 サイバーセキュリティ戦略統括部長

淵上 真一, CISSP

サイバー攻撃は、企業にとって大きな経営リスクである。もはや、このことに異論の余地はない。

「サイバー攻撃によって2023年に世界が被った経済的な被害は8.0兆ドルとも言われています。日本の名目GDPが世界4位の規模で4.2兆ドルですから、被害の規模がいかに大きいかがわかると思います」とNECの淵上 真一は言う。

背景の1つがサイバー攻撃のビジネス化である。

昨今のランサムウェア攻撃は、企業の財務状況などを事前に調査し、それに基づいて身代金を設定することで支払いに応じる可能性を高めたり、高額な身代金を支払える規模の企業に対象を絞ったりしている。以前の無差別、ばらまき、ローラー作戦的な手法に比べて、成功率や効果を強く意識しているということだ。

そのためのエコシステムも整備されている。再びランサムウェアを例にすると、不正アクセスに必要な情報や侵入口を販売する初期アクセスブローカー、マルウェアをインストールさせるためのローダーを販売する者、そして、ランサムウェアをサービスとして提供する「RaaS(Ransomware as a Service)」を運営する者など、攻撃に必要な技術や情報を提供する専門のグループが存在し、攻撃の巧妙化を助長している。

NIST CSF 2.0に追加された新機能「Govern(統治)」

このように悪質化、高度化するサイバー攻撃への備えは、単にセキュリティ製品を導入しただけでは十分とは言えない。組織として包括的にサイバー攻撃に備えることが重要だ。例えば、経営層がセキュリティ方針を立て、それを実践するために適切な組織を構成し、その組織がリードして、計画的にセキュリティ製品を導入したり、ルール作りやセキュリティ教育などを行ったりする。しかも、全社員がその意図と必要性を理解し、一丸となって取り組みが進んでいる──。つまり「セキュリティガバナンス」が重要となる。

「内閣サイバーセキュリティセンター(NISC)が策定した『重要インフラのサイバーセキュリティに係る行動計画(改訂)』や、経済産業省と情報処理推進機構(IPA)が共同で策定した『サイバーセキュリティ経営ガイドライン Ver 3.0』などに、経営層の責任や経営者として認識すべき原則などが明記されていることからもセキュリティにおいてガバナンスが重視されていることがわかります。もはや、セキュリティ対策はITの問題ではなく、企業戦略に組み込むべき経営課題になったということです」と淵上は言う。

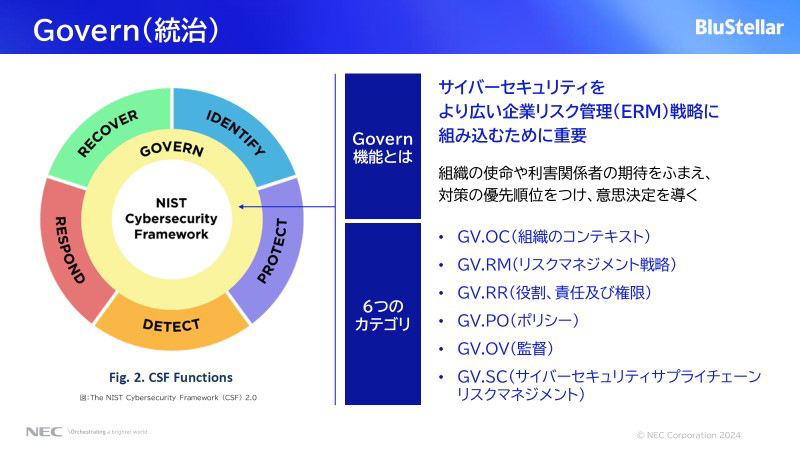

また、アメリカ国立標準技術研究所(NIST)が公開し、世界中で利用されている「NIST サイバーセキュリティフレームワーク(NIST CSF)」は、2024年2月に約10年ぶりに大幅改訂され、バージョン2.0が正式に公開された。改訂前のNIST CSF 1.1は、セキュリティ対策をIdentify(識別)、Protect(保護)、Detect(検出)、Respond(対応)、Recover(回復) という5つの要素で構成していたが、今回の改訂で、その中心に「Govern(統治)」が追加されている。

では、NIST CSF 2.0のGovern(統治)を通じて、企業に求められるセキュリティガバナンスについて考えてみよう。

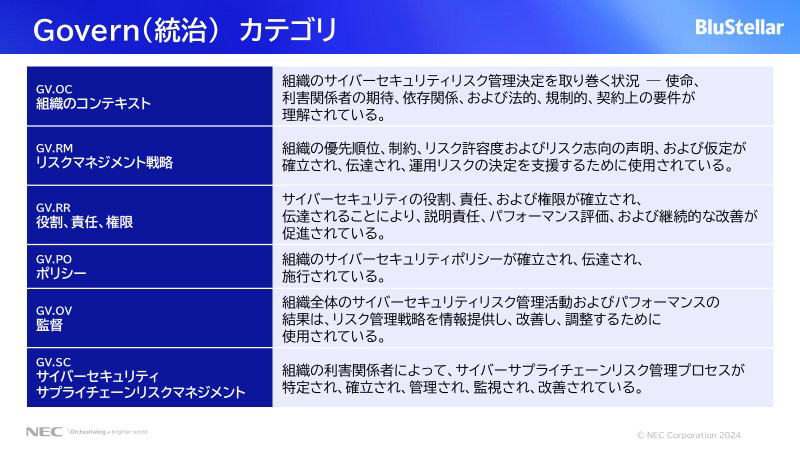

NIST CSF 2.0は、Governの機能を「サイバーセキュリティをより広い企業リスク管理(ERM)戦略に組み込むために重要」と位置付けて、「組織の使命や利害関係者の期待をふまえ、対策の優先順位をつけ、意思決定を導く」ものと定義。その上で6つのカテゴリに分類し、企業に求められるガバナンスを示している。

「中でも私が注目したのが『組織のコンテキスト(文脈)』です。記載されているのは、自社がどのようなビジネスを展開しているか、どのようなサプライチェーンに依存しているか、お客さまは誰か、マーケットはどのような状況かなどを包括的に理解すべきということ。セキュリティは、それ自体が目的ではなく、あくまでもビジネスをサポートするための取り組み。したがって組織やビジネスへの理解が前提であり、ビジネスの大きな戦略の中でセキュリティ戦略を描くことが重要だと示しているわけです」(淵上)

各カテゴリには、さらに細分化した、サブカテゴリが設けられている。「組織のコンテキスト」には5つのサブカテゴリがあり、「組織のミッションが理解され、サイバーセキュリティリスク管理に反映されている」「社内外の利害関係者を理解し、サイバーセキュリティリスク管理に関する彼らのニーズと期待を理解し、考慮する」など、何を理解し、どう行動しなければならないかが、より詳しく示されている。「企業がどのような資産やビジネスプロセスを持ち、それらがどのようなリスクにさらされているかを理解する。その上で、セキュリティ対策を強化し、強い企業を目指していく必要があるということです」と淵上は強調する。

自身を守る。お客さまを守る。2つの視点を持つNECのセキュリティ

CISO統括オフィス

CISO統括オフィス長

田上 岳夫, CISSP

NECも継続的にセキュリティガバナンスの強化に取り組んでいる。

NECのセキュリティには2つの視点がある。1つはNEC自身を脅威から守る視点。もう1つは、システムを構築し、納品したお客さまを脅威から守る視点である。基本方針・規程・体制などによる情報セキュリティガバナンスの策定、情報管理ルールの制定、セキュリティフレームワークの適用、そしてセキュリティ人材の育成まで、網羅的かつ包括的な対策を行っている。

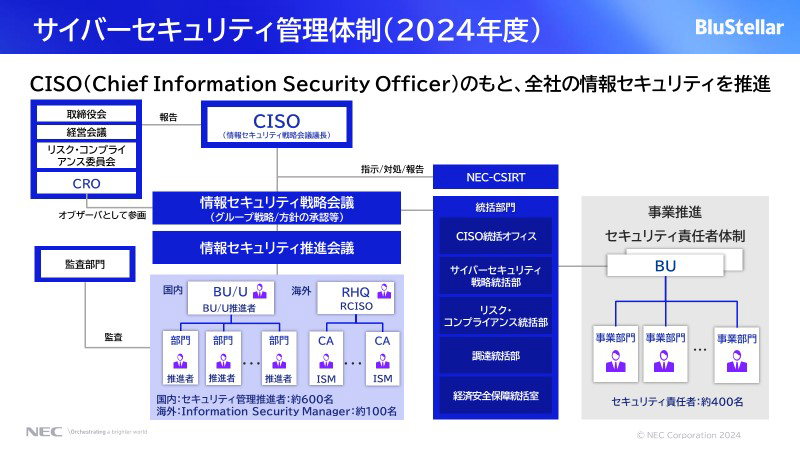

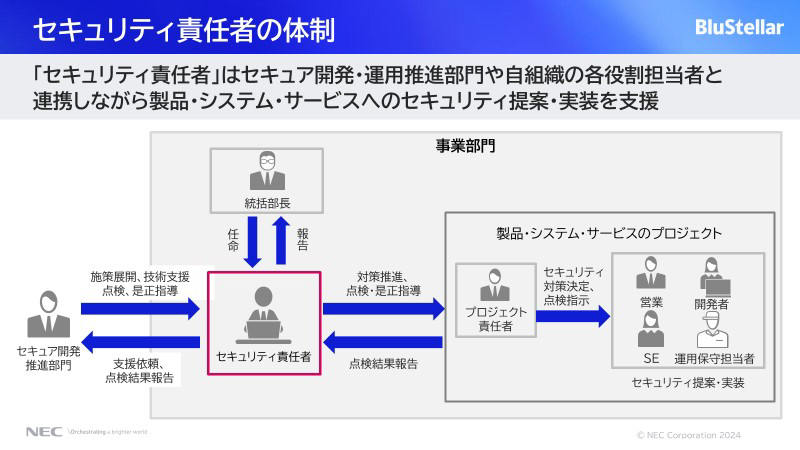

セキュリティガバナンスの要諦は、体制を構築し、運用することだが、NECは図3のような体制でセキュリティ対策を推進している。CISOが要となり、年2回の情報セキュリティ戦略会議で戦略や方針を議論して承認。その方針やCISOの指示のもと、役割ごとに設けた専門組織が現場とも連携しながら、各対策を実行していく。「一言でセキュリティといっても、個人情報データ保護、経済安全保障など、幅広いことに目を向けなければいけません。意識すべき専門領域を担当する部門が一丸となってセキュリティ対策を推進する体制となっています」と田上 岳夫は話す。

また、全社にガバナンスを効かせるための方針、規程、マニュアルなども整備。「これらは常に最新の脅威に対応できるよう、社会情勢に応じて技術とプロセスの両面から見直しています。NECグループ全体の情報セキュリティ基本方針のように大きなものから、ランサムウェアに感染した時にどう行動し、意思決定するかを詳細に記した緊急時対応マニュアルまで、幅広く整備しています」(田上)。

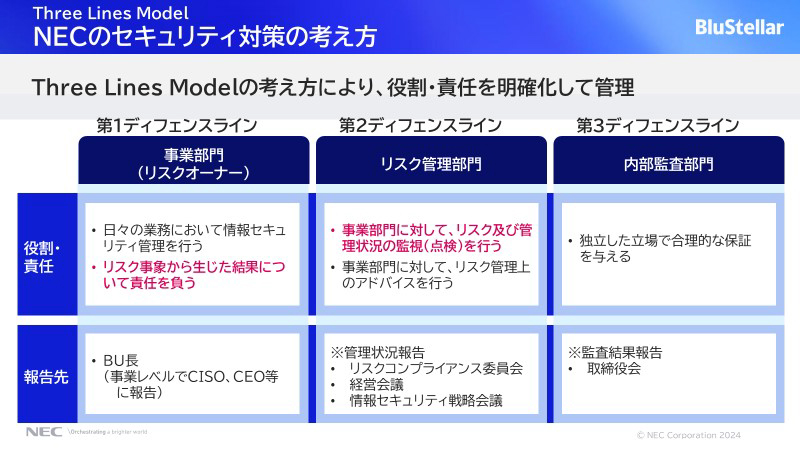

重要な情報の管理については、「海底から宇宙まで」と表現するようにNECが幅広い事業を手がけており、事業部門ごとに扱う情報の質や種類が異なることから、現場を中心とする統制管理を実行。事業部門が第1のライン、リスク管理部門が第2のライン、そして、内部監査部門が第3のラインを引く、Three Lines Modelの考え方を採用している。事業部門とリスク管理部門、内部監査部門を明確に分けることで、リスク管理とガバナンスの実効性を高めるためだ。

当然、セキュリティガバナンスの対象は、本社だけでなく海外も含むグループ会社全体に及ぶ。「Three Lines Modelの第3ラインの内部監査部門として、NECグループ全体にポリシーやITインフラ基盤、技術的な対策を含めて統一した仕組みを適用しています。独立性の担保が求められる事業を行っているなど、別のシステムを使わざるを得ない事情がある場合にはポリシー遵守を徹底するなどして、柔軟にガバナンスを効かせています。また、海外法人64社についてはセキュリティマネジメント監査も行っています。ISMS(情報セキュリティマネジメントシステム)をベースに、各国の現地法人が抱える特有のリスクを対話の中で確認しつつ、書面と実地監査を組み合わせてポリシーや対策ルールに沿っているかを確認しています」と田上は言う。

さらに近年、大きな成果につながっているのがダッシュボードを活用した取り組みだ。

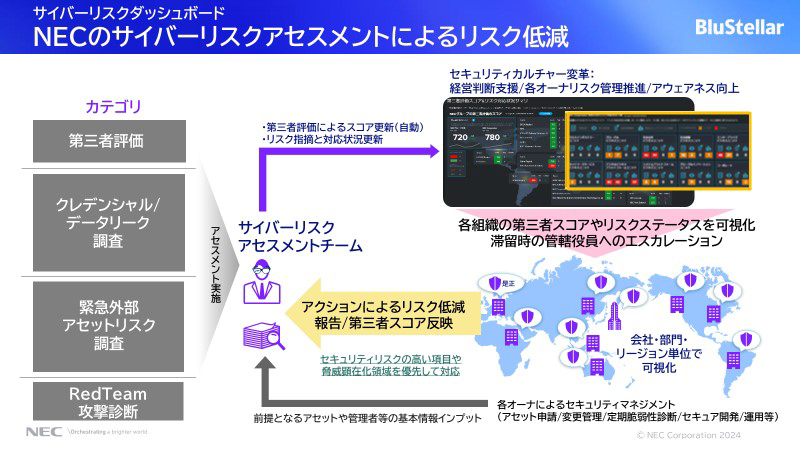

NECは、セキュリティ対策の強化に第三者の評価機関の力を活用している。CRA(サイバーリスクアセスメント)を通じて、ダークWeb上にID・パスワードが流出していないか、システムに脆弱性が潜んでいないかなどを洗い出すのだが、明らかになったリスクに対策を講じるのは、あくまでも現場。そこで、経営者から新入社員まで、全員が閲覧可能なサイバーセキュリティダッシュボードでセキュリティの状況を可視化しているのである。「NECグループが受けている攻撃の数や種類、第三者機関による評価、組織や部門ごとのスコアやステータスなど、セキュリティに関する多様なデータが集約され、セキュリティ対策の一貫性を保っています」と田上。淵上も「ダッシュボードを通じて同じ情報を見ることで、全社員に共通認識を生み、コミュニケーションを活性化させる。それもガバナンスの強化につながっています」と続ける。

お客さまを脅威から守るためにセキュア開発を実践

サイバーセキュリティ戦略統括部

セキュリティ技術センター長

青木 聡, CISSP

ここまで田上が紹介したのは、主にNEC自身を守るためのセキュリティガバナンスである。続いてNECのお客さまを守るための取り組みについて紹介する。

この領域を担っているのはサイバーセキュリティ戦略統括部という専門組織である。「万が一、お客さまにインシデントが発生した際のインシデント対応の役割を担っています。また、予防策としてセキュア開発の推進を行っています。セキュア開発とは、NECが開発しお客さまに納品する製品やシステム、サービスに脆弱性を作り込まないための取り組みです」と青木 聡は言う。

20年以上にわたるセキュア開発の実践知を全社規程化したのが「サイバーセキュリティ管理規程」である。直接、システムを開発するエンジニアだけでなく、営業、開発・構築、運用・保守など、NECのあらゆる社員が対象。セキュア開発のために果たすべき責任と行動があらゆる役割ごとに提示されている。

この規程の周知・徹底のため、製品やシステム、サービスをお客さまに提供している150を超える全統括部に「セキュリティ責任者」を配置している。「NECのためではなく、お客さまのための取り組みですから、統括部側に責任者を置いています。リスクを判断し、意思決定が行えるよう、部長クラスの人を指定しています」と青木は説明する。

セキュリティ責任者とサイバーセキュリティ戦略統括部は、「サイバーセキュリティ事業戦略会議(隔週にて開催)」という会議などで密接なコミュニケーションを図っている。規程の遵守状況などだけでなく、インシデント事例や最新動向も共有。セキュリティ責任者が、その情報を現場の部下たちにフィードバックすることで、セキュリティ意識の向上につなげている。会議の参加人数は600人を越えることがある。

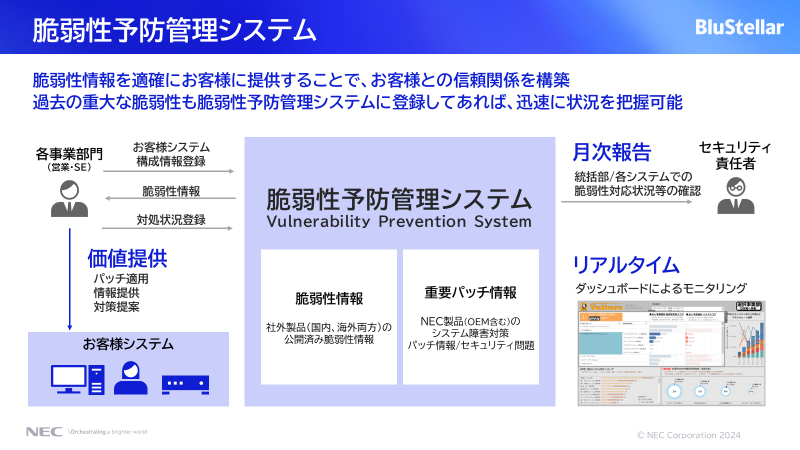

NEC自身のセキュリティでダッシュボードを取り上げたが、セキュア開発・運用推進においても可視化による取り組みがある。脆弱性予防管理システム(Vulnerability Prevention System)である。「このシステムには、お客さまに納品したシステムや製品など、NECが手がけた、あらゆるシステムの構成情報を登録しています。その構成情報と紐付けて脆弱性を管理しており、新しい脆弱性が発見された際、影響を受けるお客さまに情報を提供したり、セキュリティバッチの適用状況をモニタリングしてリスクを評価したり、リスクへの対処を促したりしています」と青木は話す。

NECと共にシステム開発を行うパートナー企業など、サプライチェーンについてもガバナンスの対象とし、レベルアップ活動や説明会を実施してセキュア開発の徹底を図っている。「ガバナンスの実効性を高めるためには、コミュニケーションが重要だと思っています。特に重要なパートナー企業さまには、実際に足を運んで現地での点検に協力いただき、対策強化が必要な項目があれば解決策を話し合っています。一方で、お取引企業さまのリスク状況やセキュリティ対策状況については、委託元にあたるNECグループ内の各部門と共有するために情報セキュリティカルテにまとめています」と青木。サイバーセキュリティ戦略統括部の本来の活動はThree Lines Modelでは第2のリスク管理にあたるが、その立場から第3の監査も支援しているのである。

NECがセキュリティ体制作りなどに着手したのは、はるか前に遡る。様々な試行錯誤を経て、現在の体制にたどり着き、技術革新とガバナンス強化を両立させ、将来的なセキュリティリスクへの備えを続けている。このようなNECの取り組みは社外の機関からも高く評価されている。強い企業であり続けるための参考にしてほしい。