Japan

サイト内の現在位置

2024年 いま必要なマルウェア対策:サイバー攻撃からリアルタイムに防御を行ううえで重要なマルウェア解析

情報セキュリティコラムNECソリューションイノベータ株式会社 安達誠です。

インシデントレスポンス業務として、マルウェア解析、フォレンジック解析、ログ解析に従事しています。また、これらの解析について講義の経験があります。2024年もマルウェアを利用したサイバー攻撃が引き続き確認されています。そこで、マルウェア解析の経験から得られた、いま必要なマルウェア対策について解説します。本記事をご覧いただくことで、マルウェア対策の一助となれば幸いです。

本コラムでご紹介している内容のまとめ

最新のマルウェア攻撃手法と拡大する感染経路

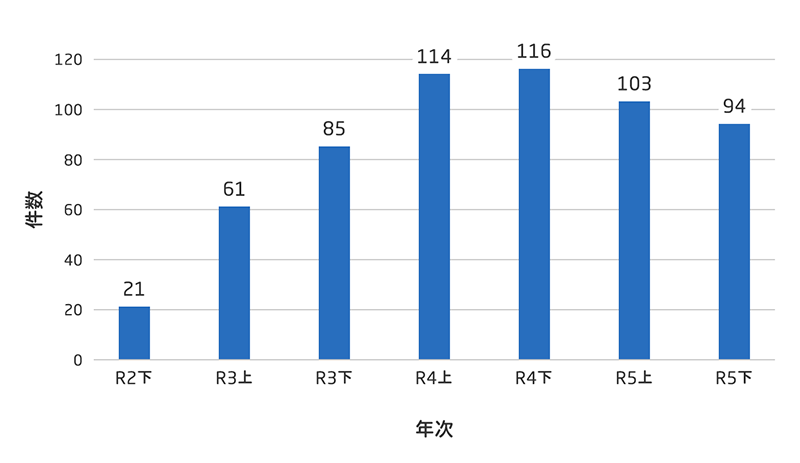

サイバー攻撃の傾向として、マルウェア攻撃、特にランサムウェア攻撃が引き続き今年も続いています(図1)。

かつてランサムウェア攻撃は、ランサムウェアを添付したり、ランサムウェアのダウンロードサイトのリンクを記載したりしたメールを、不特定多数へばらまく手法がほとんどでした。いわゆる、ばらまき型攻撃の手法が利用されていました。

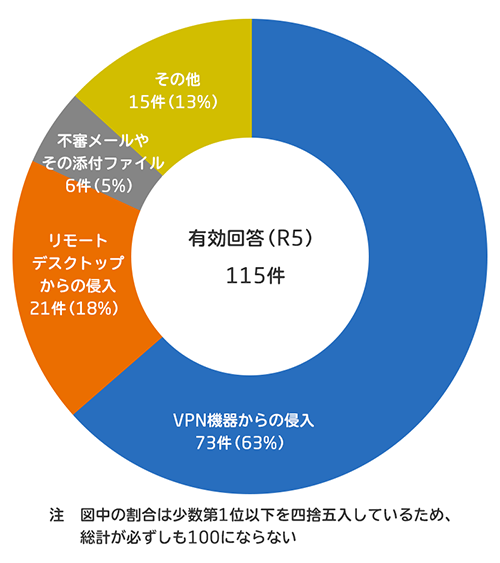

しかし、2021年あたりよりVPNの脆弱性を悪用しネットワーク経由での侵入が確認されるようになりました。あらかじめ攻撃者はターゲットの弱点を調査し、それを利用するといった標的型攻撃の手法が、ランサムウェア攻撃にも利用されるようになりました。現在、さらに攻撃の侵入起点は拡大し、サプライチェーンの弱点を悪用した他組織経由での侵入や、クラウド上のデータセンター内のシステム経由での侵入も確認されています。

このように攻撃者は、アタックサーフェス(攻撃対象領域)を年々拡大させ、さまざまな感染経路からより確実にマルウェア攻撃を成功させています(図2)。

サイバー攻撃におけるマルウェアの役割の大きさ

攻撃者が攻撃する際に踏む一連の段階に注目してモデル化されたものとして、サイバーキルチェーンがあります。サイバーキルチェーンは、標的型攻撃といった巧妙なサイバー攻撃から防御することを目的に定められています。この攻撃をサイバーキルチェーンのフェーズの早い段階で断ち切ることができれば、その影響も少なくて済みます。

サイバーキルチェーンは2011年にロッキード・マーチン社により7段階で開発されましたが、最近では「収益化」を含め、次の連続した8つのフェーズで語られることが増えています。

| 順序 | フェーズ | 説明 |

|---|---|---|

| 1 | 偵察 | 標的となる個人、組織を調査する |

| 2 | 武器化 | 攻撃のためのエクスプロイトキットやマルウェアなどを作成する |

| 3 | デリバリー | マルウェアを添付したメールや悪意あるリンク付きメールを仕掛けたり、直接対象組織のシステムへアクセスしたりする |

| 4 | エクスプロイト | 標的にマルウェアを実行させたり、悪意あるリンクにアクセスさせエクスプロイトを実行させたりする |

| 5 | インストール | エクスプロイトを成功させ、標的がマルウェアに感染する |

| 6 | C&C | マルウェアとC&Cサーバーが通信可能となり、リモートから標的への操作が可能となる |

| 7 | 目的の実行 | 情報搾取・改ざん・データ破壊・サービス停止など、攻撃者の目的が実行される |

| 8 | 収益化 | サイバー犯罪者が攻撃から収入を得る |

表1:サイバーキルチェーン

これら複数のフェーズでマルウェアが利用されていることからも分かるように、攻撃者にとってはマルウェアを有効活用することが、サイバー攻撃の成功につながります。

マルウェアの種類

また、マルウェアとは、動作・目的・拡散メカニズムに関わらず、悪意のあるソフトウェア全体を表します。本来ウイルスは、マルウェアの一種を示し、悪意のあるソフトウェア全体のことを示しません。

以下に、代表的なマルウェアの種類を紹介します。

| 種類 | 説明 |

|---|---|

| トロイの木馬 | 正規のソフトウェアに偽装し、侵入する |

| ウイルス | 感染対象となるファイルに寄生し、自己複製する |

| ワーム | 単体で自分自身を複製して、ネットワークに拡散する |

| ランサムウェア | 攻撃者は被害者のデータを暗号化し、復号キーの提供と引き換えに支払いを要求する |

| キーロガー | ユーザーが端末に入力した内容を記録する |

| スパイウェア | ユーザーの同意なしにユーザーのWebアクティビティに関する情報などを収集する |

| バックドア | 裏口から、内部への侵入や外部へのデータ送信を行う |

| ボット | 攻撃者が外部から遠隔操作できるようにする |

| ダウンローダー | 勝手にマルウェアをダウンロードする |

| ワイパー | データを破壊する |

表2:代表的なマルウェアの種類

なお、マルウェアの機能は多数存在するため、マルウェアの種類もこの限りではありません。さらに、マルウェアは、バックドア型のトロイの木馬や、ワイパー型のワームと表現されることもあるように複数の機能を有しています。これらの呼び方では、あくまでも限られた機能を示しているに過ぎないため、多機能化しているマルウェアについては、どのような機能があるのかを知ることが、マルウェアの特性を理解するうえで重要になります。

感染時に必要となる「インシデントレスポンス」

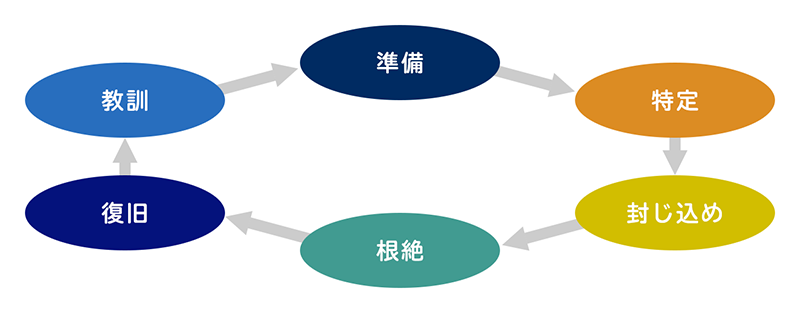

サイバー攻撃により発生したインシデントに対して、被害を最小限に止め、再発の防止を行うためには、インシデントレスポンスが必要です。インシデントレスポンスについて6つのステップで構成した一例(図3)を、以下に紹介します。

- 準備

準備では、インシデントに関する情報の収集、自社のリスク分析、自社のセキュリティ教育、インシデント発生時の自社の姿勢を明示するポリシーの策定および対応マニュアルの制定を実施します。また、インシデント発生時のインシデントレスポンスを行う組織を構築します。 - 特定

特定では、発生したインシデントの原因を特定します。ログ、監査証跡、エラー、認証情報およびファイアウォールレポートを調査し、インシデントの原因を特定します。 - 封じ込め

封じ込めでは、特定したインシデントの原因に対して、準備で定めたポリシーやマニュアルに沿って被害を最小に留める対応を実施します。 - 根絶

根絶では、脅威を環境から完全に排除します。侵入経路や想定される被害範囲を特定し、マルウェアなどの不正なツールの排除や影響を受けたユーザーアカウントの無効化を実施して脅威を根絶します。 - 復旧

復旧では、インシデントからの復旧を行います。被害を受けたシステムの復旧を行う際は、システムが正常な状態に戻っているか十分に評価を行ったうえで復旧を宣言します。 - 教訓

教訓では、発生したインシデントを詳しく分析して、何が問題であったかの見直しを行い、同様のインシデントの再発防止の対策を実施します。見直しを行った結果は、準備で行った自社のセキュリティ教育、対応マニュアルに反映します。

セキュリティ対策におけるマルウェア解析の重要性

攻撃者は、サイバー攻撃を成功させるために、マルウェアに多様な機能を実装し利用します。そのため、マルウェア解析を行うことはセキュリティ対策に有効です。

サイバー攻撃からシステムや情報を守るためには、不正通信先の情報をもとに、ファイアウォール機能を有するプロキシを利用し、不正通信の遮断や検知を行うなどします。その際、不正通信先の情報をあらかじめ設定しておく必要があります。例えば、セキュリティベンダーから不正通信先のC&Cサーバーのアドレスを得ることはできます。しかし、C&Cサーバーは世界中に存在し、そのアドレスは攻撃者により頻繁に変更されます。そこで、セキュリティベンダーから得た情報に、自組織が直面しているサイバー攻撃に利用されたマルウェアの解析結果を加えることにより、そのサイバー攻撃により適合した即時性の高い情報になります。

マルウェアを解析することにより、得ることができる情報は多種多様です。例えば、マルウェアのファイル名、変更されるレジストリ(Windows OSで用いられる設定情報のデータベース)、利用されるプロセス名、通信先のドメインやIPアドレスなどです。これらの解析によって分かった情報を利用することで、セキュリティ対策の中で事後対応になりやすい局面をリアルタイムの防御に繋げることができます。

マルウェア解析結果の利用方法

それでは、マルウェア解析結果の情報の利用方法をいくつか紹介します。

- ファイル名

解析で得られたマルウェアのファイル名が、別の端末への攻撃に利用されることがあります。マルウェアと同じ名前のファイルを含む端末をリストアップすることで、マルウェアが存在する端末を新たに発見できる可能性があります。また、攻撃者によっては、以前に利用したファイル名とよく似たファイル名を利用する場合もあります。例えば、ファイル名が「YYYY.MM.DD 請求書送付のお願い.doc」のように「YYYY.MM.DD」の箇所だけ変わったマルウェアを続けて利用することもあります。 - プロセス名

同様に、利用されるプロセス名についても、同じプロセス名やよく似たプロセス名が利用されることがあります。 - レジストリ

マルウェアにより変更されるレジストリを確認することも、感染端末を発見することにつながります。マルウェアはOS再起動後にも自動的に実行されるように設定されるケースが多くあります。この自動起動はレジストリより設定されることが多く、同じレジストリ変更が別端末に設定されていた場合、この別端末でもマルウェア感染している可能性があります。 - 通信先のアドレス

マルウェアの通信先のアドレスが分かれば、発生した通信の遮断や検知を行うことができます。また、同じ種類のマルウェアであれば、通信に同じ特徴があるかもしれません。User-Agentが固定で利用されていることもあります。

マルウェアの高度化に伴い、解析には専門性の高さが必要

先述の通り、マルウェア解析を行うことはセキュリティ対策に非常に有効です。VirusTotalやANY.RUNといった自動解析システムを利用することで、マルウェア解析についてそれほど知識がない方でも、解析結果を得ることはできます。

しかし、攻撃者側も容易に解析できないように耐解析機能をマルウェアに組み込んできます。耐解析機能のあくまで一例ですが、サンドボックス上でのマルウェア実行を検知したり、マルウェア実行環境の解析ツールの利用を検知したりします。その場合、マルウェアは自身のプロセスを終了させ、不正な挙動を行わないことで、解析側をだまそうとします。解析側はこれらの耐解析機能を回避しながら、解析を行わなければなりません。

攻撃者により耐解析機能の仕組みが次々とマルウェアに実装されることと、解析者がこれらの耐解析機能を回避することは、いたちごっこの状態となっているため、マルウェアの耐解析機能の高度化がさらに進んでいます。そのため、自動解析は進化していますが、それだけに頼れない状況が続いています。そこで、耐解析機能の有効な組み合わせや新しい耐解析機能の実装により、自動解析では解析できない場合には、解析者が手動でマルウェア解析を行う必要があります。

高度化するマルウェアの例

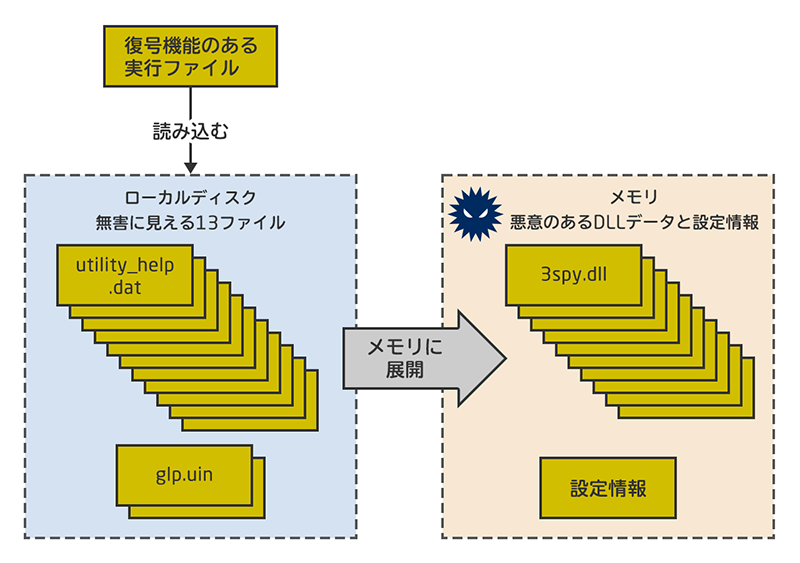

高度な耐解析機能として、最近では、ファイルレスという機能が攻撃者により利用されています。ファイルレスマルウェアは、マルウェア本体のファイルが実体として存在するわけではなく、端末のメモリ上に存在することとなります。これは実体がないことでマルウェア対策ソフトなどの検知も難しく、マルウェア実行後の痕跡からも異常性が発見しづらいです。

ファイルレスマルウェアでは、元々OSに存在するPowerShellといった正規ツールを悪用するといった方法がよく見られます。持ち込んだ正規ツールの悪用やターゲットの環境にあるシステムを悪用する、痕跡を残さない手法を用いる攻撃手法は、LotL(Living Off The Land:環境寄生型)と呼ばれます。また、通常時は暗号化されているため、無害に見えるファイルですが、別のプログラムに読み込まれることにより、メモリ上で復号され、不正な挙動を行うものもファイルレスマルウェアと呼ばれます。後者は、やはり検知および解析が困難な上、情報窃取といった目的に合った活動を行いやすいため、標的型攻撃で利用されるケースが多くあります。

以前に解析したファイルレスマルウェアの中には、無害に見える13ファイルが、復号機能のある実行ファイルに次々と読み込まれ、メモリ上で情報窃取機能を持つ10のDLLデータと通信先を示す設定情報に復号されるものありました(図4)。この場合、復号機能のある実行ファイル自体は悪性な挙動を行わないので、マルウェアと検知される可能性は低く、さらに、メモリ上のDLLデータを利用することで、攻撃者はLotL攻撃よりも複雑な挙動を行わせることができます。

マルウェア感染を防ぐための対策

組織・企業だけでなく、個人に対しても、マルウェア感染の脅威は迫っています。被害を防ぐためには対策が不可欠です。

まず、組織・企業向けに警視庁[2]より案内されている以下の対策を紹介します。

- マルウェア対策ソフトを導入する

- OSやアプリケーション、マルウェア対策ソフトのアップデートを行う

- 被害に遭ったときの相談先、報告先を周知する

- メールフィルタリングを導入する

- ファイアウォールを導入する

- 侵入検知・防止システムを導入する

- UTM(Unified Threat Management:統合脅威管理)を導入する

- EDR(Endpoint Detection and Response)を導入する

- ログを取得する

次に、個人向けにモバイル端末の対策を紹介します。

- SMSに記載された不審なURLへはアクセスしない

- 提供元不明のアプリ(ソフトウェア)をインストールせずに、公式ストアからダウンロードする

- システム設定が不正に変更されるのを防ぐため、安易に構成プロファイルをインストールしない

- マルウェア対策ソフトはパターンファイルを最新化し、定期的なマルウェアスキャンを実行する

また、組織・企業、個人にかかわらず、セキュリティリテラシーの向上が非常に重要です。これらの対策を組み合わせることで、マルウェア感染のリスクを低減できます。

マルウェアに感染した場合の対応

マルウェア感染した場合、インシデントレスポンスを行います。インシデントによる被害を最小限に抑止するためには、適切かつ迅速なインシデントレスポンスが必要です。

一方、セキュリティを取り巻く状況は厳しくなっています。サイバー攻撃の侵入起点や経路が拡大しているため、より広範囲からインシデントの痕跡を探さなければなりません。さらに、攻撃者側が独自の攻撃マニュアルを利用していることが確認されており、より短時間でより有効な情報が得られるように攻撃を仕掛けてくるため、時間の余裕もありません。また、攻撃者によるマルウェアの耐解析機能の高度化のため、現状の自動解析では解析できないケースも多くあります。

このような状況において、自組織内でインシデントレスポンス全ての対応を行うことが難しくなっています。

しかし、自組織内でこれらの全てを行う必要はありません。自組織では対応できないところは、セキュリティベンダーなどの専門家に相談し、連携をとることで解決に向かいます。弊社にも専門家がいますので、相談ください。また、弊社ではサイバーセキュリティについて様々な製品・ソリューションを提供しています。ご利用のほどご検討いただけますと幸いです。

掲載日:2024年9月17日

執筆者プロフィール

安達 誠(あだち まこと)

所属:NECソリューションイノベータ株式会社

インシデントレスポンス業務を専門として、マルウェア解析、フォレンジック解析、ログ解析に従事しています。業務の一環として、情報漏洩の調査や攻撃アクターの動向の把握を行うため、ネット上の情報のモニター&リサーチを行っています。また、講師としてインシデントレスポンスや解析に関する知識を後進に伝えています。

警察庁 令和5年におけるサイバー空間をめぐる脅威の情勢等について

警察庁 令和5年におけるサイバー空間をめぐる脅威の情勢等について 警視庁 マルウェア「ランサムウェア」の脅威と対策(対策編)

警視庁 マルウェア「ランサムウェア」の脅威と対策(対策編)