Japan

サイト内の現在位置を表示しています。

耐量子計算機暗号に関連する動向2025

サイバーインテリジェンス2025年3月19日

昨今、量子コンピュータに関する技術開発が進むとともに、RSAやECCといった従来の暗号方式 の危殆化が危惧されています。こうした中、耐量子計算機暗号(Post-Quantum Cryptography、PQC)が注目を集めており、標準化や従来の暗号方式 からの移行に向けた準備が世界的に活発に進められています。本稿では、2025年3月時点での標準化に向けた動きや、実装事例、各国のPQCに関する動向を整理し、最後にPQC移行過渡期に留意すべき事項について関連する攻撃事例を踏まえたうえで考察します。

エグゼクティブサマリー

- 2024年8月にNISTがPQCの標準を最終決定したことでPQCへの移行に向けた動きが本格化しつつある

- 多くの国はNISTの標準を採用するかNISTの動向を参考としているが、中国・韓国・ロシアなど一部の国は独自に標準化を進めている

- PQCは既に身近なところで実装され始めており、具体的なアプリケーションをはじめ、暗号ライブラリ、ハードウェアまで搭載され始めている

- PQC移行の過渡期は、特にアルゴリズムが危殆化するリスクと実装の不備を突いた攻撃に注意する必要があると考える

目次

概要

耐量子計算機暗号と量子コンピュータ

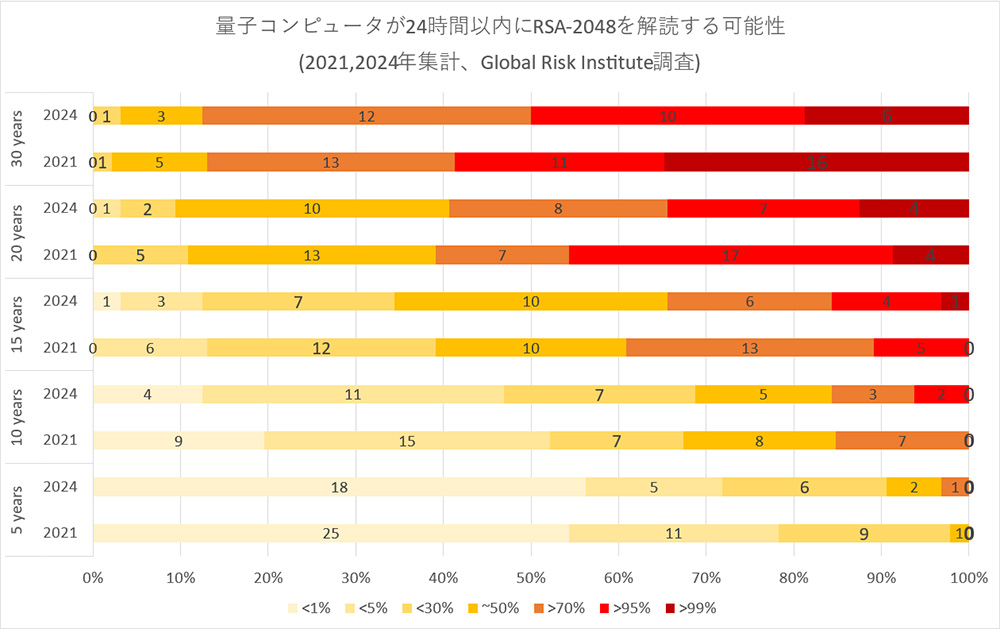

従来からShorのアルゴリズムを量子コンピュータで実行することにより、既存の公開鍵暗号方式が解読されうることは知られていました。しかし、このアルゴリズムを実行可能な量子コンピュータが開発されておらず現実的な脅威とは考えられていませんでした。近年の量子コンピュータ関連の技術進展は目まぐるしいですが、2025年1月時点でもその脅威がすぐに現実的になるとの見立ては多くありません。量子コンピュータ分野の専門家を対象としたGlobal Risk Instituteによる調査 [1] [2]によると、「10年後に24時間以内でRSA-2048が解読できる可能性が50%以上」との回答は、2021年集計で32%、2024年集計で31%にとどまっています。

また、米国のNSAが2024年12月に公開した「CNSA Suite 2.0 and Quantum Computing FAQ」 [3]では、現実の暗号システムを攻撃可能な量子コンピュータCRQC(Cryptanalytically Relevant Quantum Computer)がいつ完成するかは分からず、専門家のアセスメントではその時期について大きく意見が分かれていると言及されています。その一方で、国家安全保障システム(NSS)を保護するために今行動を起こさなければならないほど十分な進歩を遂げているとも記載されており、既存の暗号方式が危殆化することに対する警戒感は高いようです。耐量子計算機暗号の重要性と量子コンピュータの発展に関する論調は、米国以外の国々においてもおおむね同様となっています。

各国の標準化に向けた動き

NISTのFIPSについて

米国国立標準技術研究所(NIST)は2016年からPQCの標準化にむけた活動を開始し、2024年8月に3つの方式を連邦情報処理基準(Federal Information Processing Standards)として最終承認しました(FIPS203,204,205) [4]。3つのアルゴリズムのうち、1つは公開鍵暗号における鍵交換(KEM)アルゴリズム(ML-KEM)であり、2つはデジタル署名方式(ML-DSA・SLH-DSA)です。また、2024年後半に電子署名アルゴリズムのFALCONが、FN-DSAの名称でFIPS206として承認される見込みとなっていましたが、執筆時点では本件に関する追加の情報は公開されていません。NISTはこれらの新しい標準を速やかにシステムに実装するよう推奨しています。

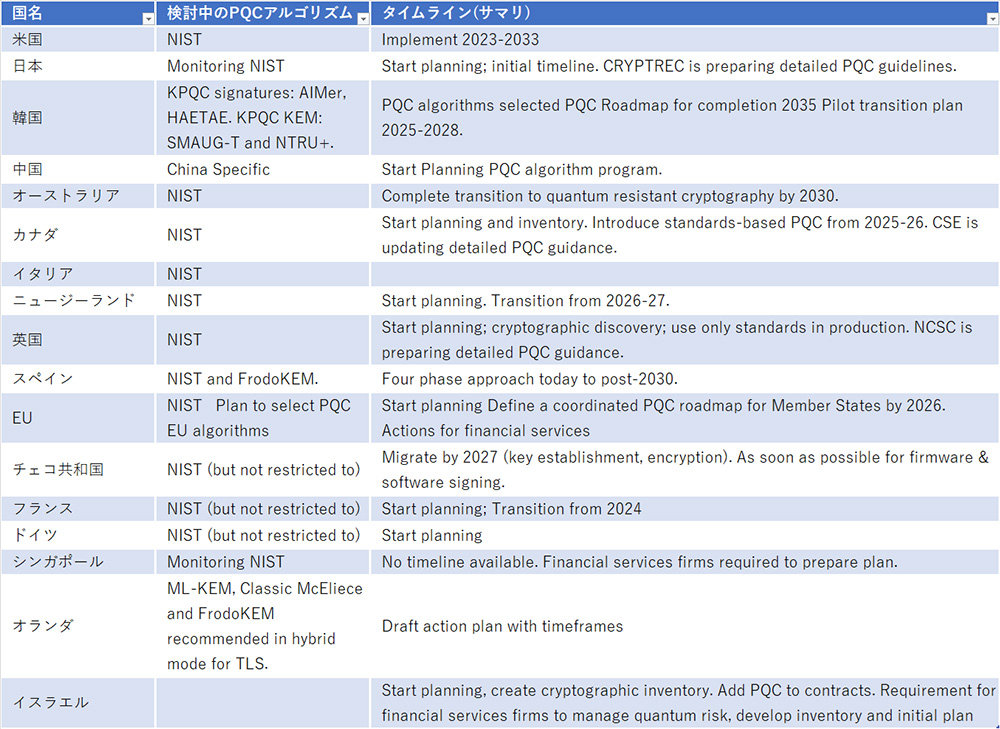

各国において検討中のPQCアルゴリズムや対応の動きについて、GSMA社の調査結果 [5]を図2に引用しています。本調査によると、多くの国においてNIST標準の導入を検討、もしくはNISTの動向を参考としている状況にあることが分かります。一方で、中国や韓国、ロシアといった一部の国では独自にアルゴリズムを検討しています。ただし、その多くはNIST標準で使用される数学的問題と同じ問題に基づいており、方式として大きく異なるものではないと指摘されています。

引用元: [5](2025年3月までのデータ)

米国

米国では先述のようにNISTが標準化を進めています。また、2022年頃からは暗号を使用しているシステムのインベントリ(暗号インベントリとも呼ばれる)を作成することを推進しています [6] [7]。2024年に3方式が標準化されたことから、2025年以降は標準化されたアルゴリズムへの移行がより加速するものと考えられます。

2022年9月に発表されたCNSA2.0 [8]では、2035年までにRSA・DH・ECCを段階的に廃止する計画を示しており、連邦各機関では国家安全保障システム(NSS)向け機器においては2030年までにPQCをサポートし、2033年までにそれらのみをサポートするように移行することを求めています [9]。

PQC移行に伴う予算についても一部情報が公開されています。2024年7月にホワイトハウスが公開した「REPORT ON POST-QUANTUM CRYPTOGRAPHY」 [10]によると、2025年から2035年にかけて優先的な情報システムをPQCに移行させるために71億ドルかかるとOMBとONCDは見積もりました。また、米国国防総省(DoD)をはじめとした複数の機関が個別にPQC移行のための予算見積もりを作成することが予想されており、費用はさらに高額になる可能性があります。なお、暗号化アルゴリズムがハードウェアやファームウェアに直接組み込まれているなどの理由により更新が困難なシステムを交換するための移行コストが大部分を占めるとされています。

日本

電子政府推奨暗号の安全性を評価・監視し、暗号技術の適切な実装法・運用法を調査・検討するプロジェクト「CRYPTREC」は、2023年に「耐量子計算機暗号の研究動向調査報告書」 [11]として耐量子計算機暗号の調査報告書・ガイドラインを公表し、利用指針を示しました。2024年度末には暗号方式の移行やCryptographic agilityに関する内容などが拡充された新たな調査報告書とガイドラインが発行される見込みとなっています [12]。

暗号方式の移行について、身近な例としてマイナンバーカードに関する話題を取り上げると、デジタル庁は次期個人番号カード(マイナンバーカード)に関する最終とりまとめ結果を2024年3月に公開しました [13]。この中では10年の有効期間に耐えうる強固な暗号方式(ECDSA 521・AES256・SHA-512)を新たに採用することが検討されています。現時点でPQCへの移行についての情報はあまり公開されていませんが、「将来的なPQC(耐量子計算機暗号)の採用を否定するものではなく、万が一移行後に2050年より前に暗号方式が危殆化する見込みが生じた場合には、有効期間の20年を待たず、新たな暗号方式への移行を検討する」と言及されているため、将来的に導入される可能性が示唆されています。

中国

中国はNIST標準とは異なる独自のアルゴリズムのPQCを検討していますが、基盤となる考えはNIST標準と同様の格子ベースやハッシュベースの暗号スキームです。中国暗号研究協会(CACR)は、2018年からPQCアルゴリズムの公募を開始し、2020年に最終採択結果を発表しました [14]。その報告では2022年中に独自のPQC標準化プロセスを開始し、2025年頃に商用移行を開始する予定としていました [15]。

上記の内容の更新については、執筆時点ではあまり確認することができませんでした。2023年3月に国家標準化総局から公開された「2023年全国标准化工作要点」 [16]では、PQCの標準に関する将来を見据えた研究と計画を実施することが明記されています。また、2024年6月に中国企業が公開したホワイトペーパー [17]では、公開時点では商用の規格や規制はなく、中国国内のPQCアルゴリズムの選定と標準化の加速が求められると提言されています。

その他の国々

韓国はKpqCと呼ばれるコンペティションにて独自にPQCアルゴリズムを検討しています。2024年より最終ラウンドとなるRound2が開催されていましたが、2025年1月に 4つのアルゴリズム(KEM:2方式、デジタル署名:2方式)が最終決定されました [18]。韓国国家情報院(NIS)では2035年までに国家の暗号システムをPQCへ移行する予定となっています [19]。

オーストラリアでは、オーストラリア信号局(ASD)が2024年12月に情報セキュリティマニュアルを改定しました [20]。改定内容では、2030年までにPQCへ移行することを求めており、SHA-256、RSA、ECDSA、ECDHなどの使用が2030年以降は承認されなくなるとしています。これは他国の計画よりも数年早い対応です。

実社会でのPQC活用事例

既に身の回りでPQCが使用され始めている

PQCの実装自体はNIST標準が最終決定される前から進められています。具体的なアプリケーションとして、Googleは、2023年8月にGoogle Chromeへ現行暗号(X25519)とPQC(Kyber768)でハイブリッド鍵交換を採用することを発表 [21]し、Chrome 116より導入されています。Zoom Video Communications社は、2024年5月にZoomへのPQC導入を発表し、ビデオ会議用のPQC E2EEソリューションを世界で初めて導入したと主張しました [22]。Apple社は、2024年2月にiMessageにPQ3と同社が呼ぶPQCを導入すると発表しています。これにより量子耐性を持つエンドツーエンドの暗号化が行われるとのことです。なお、PQ3はECCとKyberの組み合わせとされています [23]。

暗号ライブラリ

ライブラリレベルでのPQCサポートも進んでいます。PKI Consortiumによる一般的な暗号ライブラリごとのPQCサポート状況(2024年10月時点 )に関する調査結果を参照すると [24]、従来の暗号方式 とPQCの両方を使用できる「ハイブリッドモード」についてはあまり対応が進んでいないものの、PQC自体のサポートは進みつつあることが分かります。なお、本データが2024年10月時点での情報となっている点は留意ください。各ライブラリの最新版では実装が変更されている可能性があります。システムが使用しているライブラリごとに対応が異なってくる点は今後PQCへ移行するうえでの課題となってくるでしょう。

ハードウェア

Hewlett Packard社は2024年に世界初でPCのファームウェア保護にPQCを採用したビジネス向けPCを発表しました 。PC電源投入時に実行されるUEIF BIOSファームウェアコードが完全であることを検証するEndpoint Security Controller(ESC)ハードウェアにおけるデジタル署名検証プロセスにおいて、Leighton-Micali署名(LMS)と呼ばれるステートフルハッシュベース署名方式を採用しています。この方式は2020年にNISTによりFIPS186-5として承認されています [25]が、NIST Post-Quantum Cryptographyプロジェクトで標準化が進められている方式ではありません。同社はこの方式を 採用した理由の一つとして、発表当時に標準化されていた唯一の耐量子署名方式であった点を挙げています [26]。

TOPPANデジタル社・NICT・ISARA社はICカードへのPQC実装を進めています。2022年10月にはDilithiumを採用した「PQC CARD」 [27]を、2024年10月にはPQCと現行暗号の双方にハイブリッド対応したICカードシステム「SecureBridge」 [28]をそれぞれ開発しました。同社は完全なPQCへの移行が長期に渡ることで、移行できたシステムと移行できていないシステムが混在した場合に、アクセスする側とされた側で同じ暗号技術を使えず認証や暗号通信が困難になることを想定してハイブリッド対応を行っています。

考察

NISTが標準化する前から、標準候補となっていたDilithium(ML-DSA)などの実装が一部で始まっており、これらの多くは最終承認されたアルゴリズムへの対応を完了させています。今後もNIST標準の実装が進むでしょう。また、ハイブリッドモードについても実装が進みつつあります。ハイブリッドモードの導入を推奨しているガイドラインも一部あることから、今後も同様の動きが続くと思われます。採用されるアルゴリズムについては、2025年時点では国によって一部異なっています。将来的には世界で使用されるような商用製品であればNIST標準を、軍事分野など機密度の高いシステムにおいては一部で独自のアルゴリズムを、それぞれ採用する形になっていくだろうと筆者は考えています。

PQC移行過渡期のリスクを考える

PQCへの移行は急務であり、NISTで標準化されたことから、2025年以降は移行の動きがこれまで以上に加速すると考えられます。本稿の最後に、PQC移行の過渡期となる今後数年間で特に留意すべきと筆者が考える点について考察します。なお、一般的に指摘されている移行時の留意事項に関する説明は各種公開資料に任せ、本稿では最近確認された攻撃事例に関連させる形で2点を取り上げることとします。

PQCアルゴリズムの危殆化

PQCの各アルゴリズムは従来の暗号方式 と比較して安全性評価の歴史が浅いため、脆弱性が報告される可能性があります。一例として、同種写像暗号であるSIKEの事例が挙げられます。SIKEは他の方式と比べ鍵と暗号文のサイズが小さく標準化の有力候補とみられておりNISTによる標準化コンペのRound4に残っていましたが、2022年に安全性を破る攻撃手法が提案されました [29]。このように、有力視されていたアルゴリズムであっても古典コンピュータで解読される可能性は否定できず、せっかくコストをかけて移行したとしても再度変更に迫られる可能性があります。したがって、採用するアルゴリズムを容易に変更できるような設計・実装が求められるのです [30]。上記に加え、従来の暗号方式 とPQCの両方を使用できるような、いわゆる「ハイブリッドモード」を採用することも対策として有効です。どちらかのアルゴリズムが危殆化したとしても、もう一方のアルゴリズムを用いることで安全性を担保できるというもので、IETFは既存のTLS 1.3の鍵交換の仕様に対しハイブリッドモードを追加することを検討しており、そのドラフトを公開しています [30] [31]。

また、PQCアルゴリズムに対する攻撃に関する最近の話題として、2024年にChenらにより公開された論文では [32]、格子暗号のベースとなっているLWE問題を多項式時間で計算できると主張する量子アルゴリズムが提案されました。しかし、プレプリント投稿から約1週間後、提案手法における問題が指摘されました [33]。今回の論文自体は提案手法自体が現実的な脅威にはならなかったものの、このような攻撃手法に関する研究は積極的に行われていることは念頭に置く必要があります。

PQCライブラリにおける実装不備を突いた攻撃

暗号化ライブラリのPQC対応は今後も進んでいくと考えられますが、その中では暗号アルゴリズムの実装に不備が見つかる可能性があります。既にそのような事例が発生しており、2023年11月下旬にはKyberSlashと呼ばれる、Kyberにおけるライブラリの実装上の不備(暗号スキーム自体の問題ではない)が報告されました [34]。実行時間を分析することで秘密鍵を抽出可能なタイミングベースの攻撃で、Raspberry Piにて数分から数時間で抽出可能とされています。過渡期においては特に各ライブラリのアップデート状況の監視を強化し、脆弱性が修正された際は迅速にパッチを当てることが求められるでしょう。

参照文献

[1]  “2021 Quantum Threat Timeline Report: Global Risk Institute,”

“2021 Quantum Threat Timeline Report: Global Risk Institute,”

[2]  “Quantum Threat Timeline Report 2024,”

“Quantum Threat Timeline Report 2024,”

[3]  “The Commercial National Security Algorithm Suite 2.0 and Quantum Computing FAQ,”

“The Commercial National Security Algorithm Suite 2.0 and Quantum Computing FAQ,”

[4]  “NIST Releases First 3 Finalized Post-Quantum Encryption Standards,”

“NIST Releases First 3 Finalized Post-Quantum Encryption Standards,”

[5]  “Post Quantum Government Initiatives by Country and Region,”

“Post Quantum Government Initiatives by Country and Region,”

[6]  “MEMORANDUM FOR THE HEADS OF EXECUTIVE DEPARTMENTS AND AGENCIES,”

“MEMORANDUM FOR THE HEADS OF EXECUTIVE DEPARTMENTS AND AGENCIES,”

[7] “MEMORANDUM FOR THE HEADS OF EXECUTIVE DEPARTMENTS AND AGENCIES,”

[8]  “ Announcing the Commercial National Security Algorithm Suite 2.0,”

“ Announcing the Commercial National Security Algorithm Suite 2.0,”

[9]  “預金取扱金融機関の耐量子計算機暗号への対応に関する検討会報告書,”

“預金取扱金融機関の耐量子計算機暗号への対応に関する検討会報告書,”

[10]  “REPORT ON POST-QUANTUM CRYPTOGRAPHY,”

“REPORT ON POST-QUANTUM CRYPTOGRAPHY,”

[11]  “耐量子計算機暗号の研究動向調査報告書の公開,”

“耐量子計算機暗号の研究動向調査報告書の公開,”

[12]  “暗号技術評価委員会 活動報告 (2023年度~2024年度),”

“暗号技術評価委員会 活動報告 (2023年度~2024年度),”

[13]  “次期個人番号カードタスクフォース最終とりまとめ,”

“次期個人番号カードタスクフォース最終とりまとめ,”

[14]  “关于全国密码算法设计竞赛算法评选结果的公示,”

“关于全国密码算法设计竞赛算法评选结果的公示,”

[15]  “個別調査分析2 サイバーセキュリティ,”

“個別調査分析2 サイバーセキュリティ,”

[16]  “国家标准化管理委员会关于印发《2023年全国标准化工作要点》的通知,”

“国家标准化管理委员会关于印发《2023年全国标准化工作要点》的通知,”

[17]  “后量子密码迁移白皮书 (2024),”

“后量子密码迁移白皮书 (2024),”

[18]  “Selected Algorithms from the KpqC Competition Round 2,”

“Selected Algorithms from the KpqC Competition Round 2,”

[19]  “Tech Translated: Quantum Cryptography 量子技術と暗号(2024年11月),”

“Tech Translated: Quantum Cryptography 量子技術と暗号(2024年11月),”

[20]  “Information Security Manual,”

“Information Security Manual,”

[21]  “Protecting Chrome Traffic with Hybrid Kyber KEM,”

“Protecting Chrome Traffic with Hybrid Kyber KEM,”

[22]  “Zoom bolsters security offering with the inclusion of post-quantum end-to-end encryption in Zoom Workplace,”

“Zoom bolsters security offering with the inclusion of post-quantum end-to-end encryption in Zoom Workplace,”

[23]  “iMessage with PQ3: The new state of the art in quantum-secure messaging at scale,”

“iMessage with PQ3: The new state of the art in quantum-secure messaging at scale,”

[24]  “The PQC Migration Handbook,”

“The PQC Migration Handbook,”

[25]  “FIPS 186-5, Digital Signature Standard (DSS) | CSRC,”

“FIPS 186-5, Digital Signature Standard (DSS) | CSRC,”

[26]  “量子時代におけるPCファームウェア保護の設計,”

“量子時代におけるPCファームウェア保護の設計,”

[27]  “凸版印刷とNICT、世界初、米国政府機関選定の耐量子計算機暗号をICカードシステムに実装する技術を確立,”

“凸版印刷とNICT、世界初、米国政府機関選定の耐量子計算機暗号をICカードシステムに実装する技術を確立,”

[28]  “TOPPANデジタル・NICT・ISARA、耐量子計算機暗号と現行暗号のハイブリッド対応が可能なICカードシステムを開発,”

“TOPPANデジタル・NICT・ISARA、耐量子計算機暗号と現行暗号のハイブリッド対応が可能なICカードシステムを開発,”

[29]  “An efficient key recovery attack on SIDH,”

“An efficient key recovery attack on SIDH,”

[30]  “耐量子計算機暗号(PQC)に関する概況等について,”

“耐量子計算機暗号(PQC)に関する概況等について,”

[31]  “Hybrid key exchange in TLS 1.3,”

“Hybrid key exchange in TLS 1.3,”

[32]  “Quantum Algorithms for Lattice Problems,”

“Quantum Algorithms for Lattice Problems,”

[33]  “A Note on Quantum Algorithms for Lattice Problems,”

“A Note on Quantum Algorithms for Lattice Problems,”

[34]  “KyberSlash: division timings depending on secrets in Kyber software,”

“KyberSlash: division timings depending on secrets in Kyber software,”

この記事を執筆したアナリスト

前田 大輔(Maeda Daisuke)

専門分野:脅威インテリジェンス

サイバー脅威情報の収集・分析業務に従事。CISSP Associate、CEHを保持。